软件学报ISSN 1000-9825, CODEN RUXUEW E-mail: jos@https://www.doczj.com/doc/0711402519.html,

Journal of Software,2012,23(8):2173?2187 [doi: 10.3724/SP.J.1001.2012.04219] https://www.doczj.com/doc/0711402519.html,

+86-10-62562563 ?中国科学院软件研究所版权所有. Tel/Fax:

?

基于虚拟化的安全监控

项国富1+, 金海1, 邹德清1, 陈学广2

1(华中科技大学计算机科学与技术学院,湖北武汉 430074)

2(华中科技大学控制科学与工程系,湖北武汉 430074)

Virtualization-Based Security Monitoring

XIANG Guo-Fu1+, JIN Hai1, ZOU De-Qing1, CHEN Xue-Guang2

1(School of Computer Science and Technology, Huazhong University of Science and Technology, Wuhan 430074, China)

2(Department of Control Science and Engineering, Huazhong University of Science and Technology, Wuhan 430074, China)

+ Corresponding author: E-mail: whxgf1984@https://www.doczj.com/doc/0711402519.html,

Xiang GF, Jin H, Zou DQ, Chen XG. Virtualization-Based security monitoring. Journal of Software, 2012,

23(8):2173?2187 (in Chinese). https://www.doczj.com/doc/0711402519.html,/1000-9825/4219.htm

Abstract: In recent years, virtualization technology is the novel trendy of computer architecture, and it provides a

solution for security monitoring. Due to the highest privilege and the smaller trusted computing base of virtual

machine monitor, security tools, deployed in an isolated virtual machine, can inspect the target virtual machine with

the help of virtual machine monitor. This approach can enhance the effectiveness and anti-attack ability of security

tools. From the aspect of the implementation technologies, existing research works can be classified into internal

monitoring and external monitoring. According to the different targets, the related works about virtualization-based

monitoring are introduced in this paper in detail, such as intrusion detection, honeypot, file integrity monitoring,

malware detection and analysis, security monitoring architecture and the generality of monitoring. Finally, this

paper summarizes the shortcomings of existing works, and presents the future research directions. It is significant

for virtualization research and security monitoring research.

Key words: virtualization; virtual machine monitor; security monitoring; virtual machine introspection

摘要: 近年来,虚拟化技术成为计算机系统结构的发展趋势,并为安全监控提供了一种解决思路.由于虚拟机管

理器具有更高的权限和更小的可信计算基,利用虚拟机管理器在单独的虚拟机中部署安全工具能够对目标虚拟机

进行检测.这种方法能够保证监控工具的有效性和防攻击性.从技术实现的角度来看,现有的研究工作可以分为内部

监控和外部监控.根据不同的监控目的,详细地介绍了基于虚拟化安全监控的相关工作,例如入侵检测、蜜罐、文件

完整性监控、恶意代码检测与分析、安全监控架构和安全监控通用性.最后总结了现有研究工作的不足,并指出了

未来的研究方向.这对于从事虚拟化研究和安全监控研究都具有重要意义.

关键词: 虚拟化;虚拟机管理器;安全监控;虚拟机自省

中图法分类号: TP316文献标识码: A

?基金项目: 国家自然科学基金(60973038, 61142010); 国家高技术研究发展计划(863)(2012AA012600); 武汉市科技攻关项目

(201010621211); 信息网络安全公安部重点实验室开放课题(C11602)

收稿时间:2011-05-04; 修改时间: 2011-11-02; 定稿时间: 2012-03-23

2174

Journal of Software 软件学报 V ol.23, No.8, August 2012

目前,虚拟化技术(virtualization)[1?4]在企业中得到了广泛的应用,并具有巨大的市场前景.据IDC (International Data Corporation)预计,2011年,虚拟化服务市场将达到117亿美元[5].在2009年和2010年连续两年公布的Gartner 技术发展趋势报告中,虚拟化技术都成为十大IT 技术之一[6].虚拟化技术改变了系统软件与底层硬件紧耦合的方式,可以更加灵活地配置与管理计算系统.虚拟化技术最早由IBM 在20世纪60年代提出,并成功应用于大型机VM370[7].根据Popek 和Goldberg 在文献[8]中提出的可虚拟化体系架构的3个条件:等价性(equivalence)、资源控制(resource control)和有效性(efficiency),目前广泛使用的X86架构是不支持虚拟化 的[9].随着个人计算机(主要是X86架构)处理能力的增强,同时,VMware 将虚拟化技术引入到X86架构[10],从此,虚拟化技术及其应用得到了蓬勃的发展,常见的虚拟化软件有VMWare ESX/GSX/Workstation [11],Xen [12?15].根据虚拟层次的不同,虚拟化技术可以分为指令级虚拟化、硬件抽象级虚拟化、操作系统级虚拟化、运行库级虚拟化和编程语言级虚拟化[16].每个虚拟操作环境(包括操作系统和其上运行的应用程序)被称为虚拟机(virtual machine,简称VM);将底层硬件资源进行抽象,从而供多个虚拟机使用的虚拟化软件被称为虚拟机管理器(virtual machine monitor,简称VMM 或hypervisor).

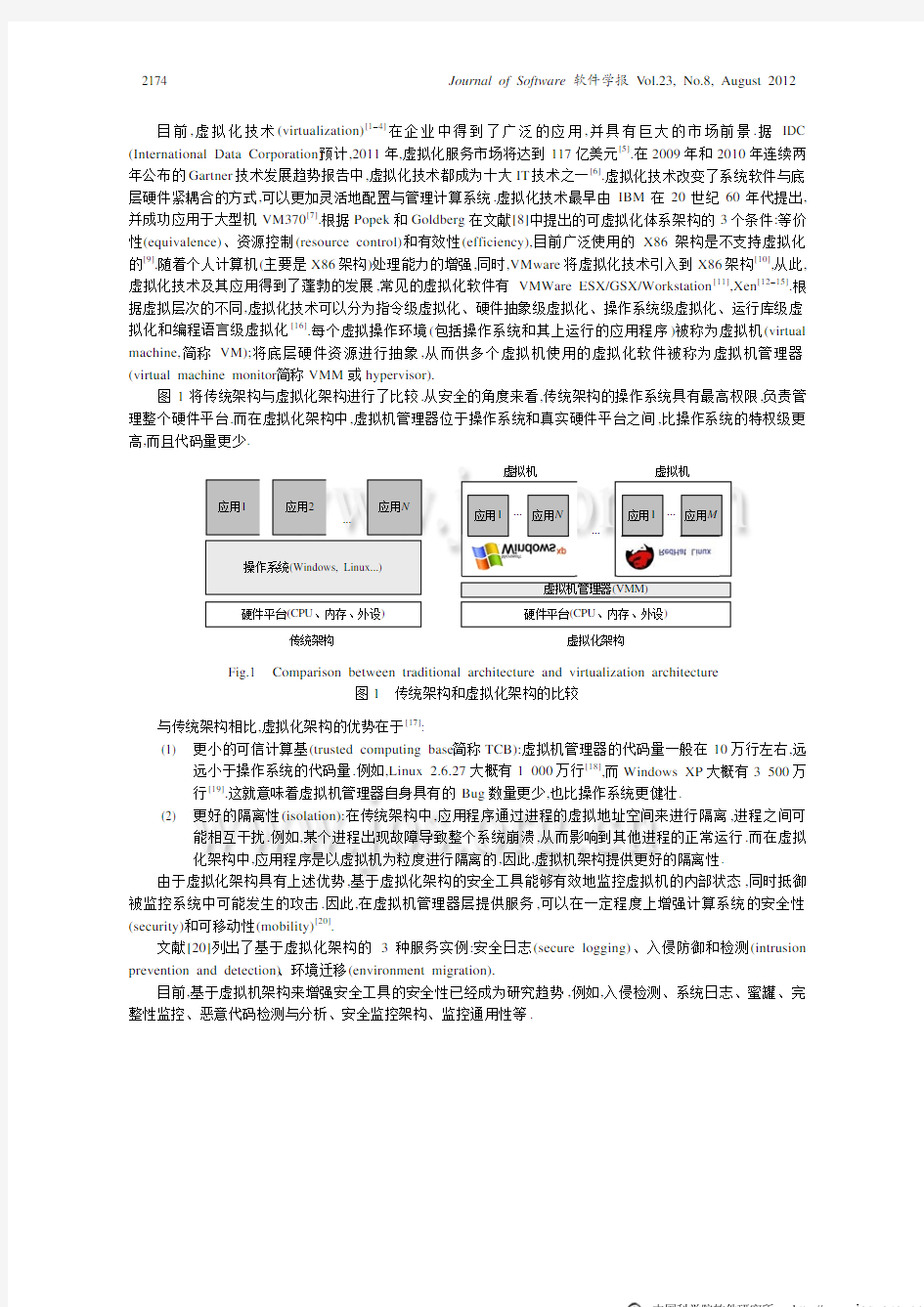

图1将传统架构与虚拟化架构进行了比较.从安全的角度来看,传统架构的操作系统具有最高权限,负责管理整个硬件平台.而在虚拟化架构中,虚拟机管理器位于操作系统和真实硬件平台之间,比操作系统的特权级更高,而且代码量更少.

硬件平台(CPU 、内存、外设)

操作系统(Windows, Linux...)

应用1应用N 应用2

...传统架构硬件平台(CPU 、内存、外设)虚拟机管理器(VMM)应用1应用M

...应用1应用N

...虚拟机虚拟机

...

虚拟化架构

Fig.1 Comparison between traditional architecture and virtualization architecture

图1 传统架构和虚拟化架构的比较

与传统架构相比,虚拟化架构的优势在于[17]:

(1) 更小的可信计算基(trusted computing base,简称TCB):虚拟机管理器的代码量一般在10万行左右,远

远小于操作系统的代码量.例如,Linux 2.6.27大概有1 000万行[18],而Windows XP 大概有3 500万

行[19].这就意味着虚拟机管理器自身具有的Bug 数量更少,也比操作系统更健壮.

(2) 更好的隔离性(isolation):在传统架构中,应用程序通过进程的虚拟地址空间来进行隔离,进程之间可

能相互干扰.例如,某个进程出现故障导致整个系统崩溃,从而影响到其他进程的正常运行.而在虚拟

化架构中,应用程序是以虚拟机为粒度进行隔离的,因此,虚拟机架构提供更好的隔离性.

由于虚拟化架构具有上述优势,基于虚拟化架构的安全工具能够有效地监控虚拟机的内部状态,同时抵御被监控系统中可能发生的攻击.因此,在虚拟机管理器层提供服务,可以在一定程度上增强计算系统的安全性(security)和可移动性(mobility)[20].

文献[20]列出了基于虚拟化架构的3种服务实例:安全日志(secure logging)、入侵防御和检测(intrusion prevention and detection)、环境迁移(environment migration).

目前,基于虚拟机架构来增强安全工具的安全性已经成为研究趋势,例如,入侵检测、系统日志、蜜罐、完整性监控、恶意代码检测与分析、安全监控架构、监控通用性等.

项国富 等:基于虚拟化的安全监控

2175

1 基于虚拟化安全监控的分类

近几年来,由于虚拟机管理器自身具有更小的可信基和更好的隔离性的优势,基于虚拟机的安全监控都是利用虚拟机管理器隔离和保护特定的安全工具.因此,从安全监控实现技术的角度来看,基于虚拟化安全监控的相关研究工作可以分为两大类:

(1) 内部监控:在虚拟机中加载内核模块来拦截目标虚拟机的内部事件,而内核模块的安全通过虚拟机

管理器来进行保护.

(2) 外部监控:通过在虚拟机管理器中对虚拟机中事件进行拦截,从而在虚拟机外部进行检测.

1.1 内部监控

图2说明了内部监控的架构,其典型的代表系统是Lares [21]和SIM [22].被监控的系统运行在目标虚拟机中,安全工具部署在一个隔离的虚拟域(安全域)中.这种架构支持在虚拟机的客户操作系统的任何位置部署钩子函数,这些钩子函数可以拦截某些事件,例如进程创建、文件读写等.由于客户操作系统不可信,因此这些钩子函数需要得到特殊的保护.当这些钩子函数加载到客户操作系统中时,向虚拟机管理器通知其占据的内存空间.由内存保护模块根据钩子函数所在的内存页面对其进行保护,从而防止恶意攻击者篡改.在探测到虚拟机中发生某些事件时,钩子函数主动地陷入到虚拟机管理器中.通过跳转模块,将虚拟机中发生的事件传递到管理域的安全驱动.安全工具执行某种安全策略,然后将响应发送到安全驱动,从而对虚拟机中的事件采取响应措施.跳转模块的功能是在虚拟机和管理域之间通信的桥梁.为了防止恶意攻击者篡改,截获事件的钩子函数和跳转模块都是自包含的(self-contained),不能调用内核的其他函数.同时,它们都必须很简单,可以方便地被内存保护模块所保护.

安全域应用

内存保护模块

虚拟机管理器目标虚拟机内核

安全工具跳转模块安全驱动内核

Fig.2 Architecture of internal monitoring [21]

图2 内部监控的架构[21]

这种架构的优势在于,事件截获在虚拟机中实现,而且可以直接获取操作系统级语义.由于不需要进行语义重构,因此减少了性能开销.然而,它需要在客户操作系统中插入内核模块,对其不具有透明性.而且,内存保护模块和跳转模块是与目标虚拟机紧密相关的,不具有通用性.

1.2 外部监控

与内部监控相比,外部监控具有一定的优势,因此相关的研究工作也就更多.图3说明了外部监控的架构,其典型的代表系统是Livewire [23]等.

外部监控是指在目标虚拟机外部,由位于安全域的安全工具按照某种策略对其进行检测.从图3中可以看出,监控点部署在虚拟机管理器中,它是安全域中的安全工具和目标虚拟机之间通信的桥梁.监控点拦截目标虚拟机中发生的事件,重构出高级语义并传递给安全工具.安全工具根据安全策略产生的响应,通过监控点来控制目标虚拟机.虚拟机管理器将安全工具与目标虚拟机隔离开来,增强了安全工具的安全性.由于虚拟机管理器位

2176 Journal of Software 软件学报 V ol.23, No.8, August 2012

于目标虚拟机的底层,因此监控点可以观测到目标虚拟机的状态(例如CPU 信息、内存页面等).在虚拟机管理器的辅助下,安全工具能够对目标虚拟机进行检测.一般来说,外部监控一般包含两种基本功能:事件截获和语义重构.事件截获是指拦截虚拟机中发生的某些事件,从而触发安全工具对其进行检测.由于虚拟机管理器位于目标虚拟机的下层,因此只能获取低级语义(例如寄存器和内存页面).而监控工具是针对操作系统层的语义,因此两者之间存在语义鸿沟(semantic gap).为了使监控工具能够“理解”目标虚拟机中的事件,因此必须进行语义重构(semantic reconstruction).语义重构是指由低级语义重构出高级语义(操作系统级语义).语义重构的过程与客户操作系统的类型和版本密切相关,通过某些寄存器或者内存地址来解析出内核关键的数据结构.

安全域应用虚拟机管理器目标虚拟机安全工具

内核内核

监控点Fig.3 Architecture of external monitoring

图3 外部监控的架构

2 基于虚拟化安全监控的相关工作

安全监控主要是对计算系统实现相应的安全功能,保证计算系统的正常运行.本文将主要从入侵检测、蜜罐、文件完整性监控、恶意代码检测与分析、安全监控架构、监控通用性等方面介绍相关的研究工作.

2.1 入侵检测

入侵检测系统(intrusion detection system,简称IDS)[24,25]是指发现在非授权的情况下,试图存取信息、处理信息或者破坏系统,以使系统不可靠、不可用的故意行为的安全工具.根据收集信息的来源不同,IDS 可以分为基于网络的IDS(network-based IDS,简称NIDS)和基于主机的IDS(host-based IDS,简称HIDS)[26].NIDS 部署在局域网中,实时地分析网络中的流量(例如Snort [27]);而HIDS 则是分析系统的内部状态和日志,从而发现入侵行为(例如OSSEC [28]).入侵防御系统(intrusion prevention system,简称IPS)[29?31]则是在入侵检测的基础上实现动态响应.

现有的入侵检测架构给系统管理员带来了两难的选择:如果将入侵检测系统部署在主机上,则它可以清晰地观察到主机的系统状态,但是容易遭到恶意攻击或者被屏蔽;如果将入侵检测系统部署在网络上,则它可以更好地抵御攻击,但是对主机的内部状态一无所知,因此可能让攻击者逃脱.因此,Garfinkel 和Rosenblum 首次在文献[23]中提出了一种能够观察到被监控系统的内部状态、同时与被监控系统隔离的入侵检测架构.该架构利用虚拟化技术,将入侵检测系统从被监控系统中转移出来.虚拟机管理器能够直接观察到被监控系统的内部状态,通过直接访问其内存来重构出客户操作系统的内核数据结构,而通过单独运行的入侵检测系统来进行检测.这种在虚拟机外部监控虚拟机内部运行状态的方法称为虚拟机自省(virtual machine introspection,简称VMI).为了证明该架构能够抵御攻击以及防止攻击者逃脱,他们通过修改VMware Workstation 实现了原型系统Livewire [23],如图4所示.图4右侧为被监控的系统,左侧是基于虚拟机自信机制的入侵检测系统,操作系统接口库通过虚拟机管理管理器拦截的状态来恢复出操作系统级语义.

类似地,Laureano 等人[32,33]提出将被监控系统封装在虚拟机中,同时从外部监控其中的系统调用序列[34].外部的监控器根据系统调用序列来判断进程行为是否异常,从而采取相应的响应措施.基于User-Mode

项国富等:基于虚拟化的安全监控2177 Linux(UML)[35],他们实现了原型系统,当检测到异常时,采用软件防火墙来阻断网络连接或者关闭网络端口.

Fig.4 Architecture of Livewire[23]

图4 Livewire系统架构[23]

与上述方法不同,VNIDA[36]通过建立一个单独的入侵检测域(intrusion detection domain,简称IDD)来为其他虚拟机提供入侵检测服务.虚拟机管理器层的事件传感器(event sensor)拦截虚拟机中的系统调用,并通过虚拟机管理器接口(VMM interface)传递到IDD中的入侵检测系统.根据不同的安全策略,虚拟机管理层的入侵检测域助手(IDD helper)能够针对入侵作出相应的响应.

此外,Zhang等人[37]基于虚拟化和智能磁盘技术(smart disk technology)提出了面向存储的入侵检测系统.虚拟机管理器能够避免入侵检测系统受到攻击,智能磁盘技术则能够让入侵检测系统观测到被监控系统的整个文件系统.Pennington等人[38]提出将入侵检测嵌入到网络文件系统(network file system,简称NFS)服务器中.当客户端进行文件操作时,基于存储的入侵检测系统能够对可疑的文件修改操作进行在线的、基于规则的检测.

在分布式计算系统中,HyperSpector[39]是一种面向虚拟计算环境的入侵监控系统.分布式环境中的多个入侵检测系统能够发现攻击者,同时也增加了不安全的因素.因此,HyperSpector将入侵检测系统部署在虚拟机中,与被监控的系统隔离.此外,各个节点上的入侵检测虚拟机(IDS VM)通过虚拟网络进行互联.为了对被监控系统进行有效地检测,它提供了3种虚拟机内部(inter-VM)监控机制:软件端口镜像(software port mirroring)、虚拟机内磁盘挂载(inter-VM disk mounting)和虚拟机内进程映射(inter-VM process mapping).此外,Roschke等人[40]提出了面向分布式计算环境,集成了管理虚拟机和入侵检测系统的架构.该架构通过事件收集器(event gatherer)来获取各个IDS传感器(IDS sensor)的信息,并记录在事件数据库(event database)进行分析.因此,该架构满足通用分布式入侵检测系统可伸缩性(extensibility)的需求.

2.2 系统日志

系统日志(Log)[41]是记录系统中硬件、软件和系统的问题信息,同时还可以监视系统中发生的事件.系统管理员可以通过它来检查错误发生的原因,或者寻找攻击者留下的痕迹.例如,Linux系统中,日志一般存放在文件/var/log/messages中,而Windows XP系统中则可以运行eventvwr命令来查看系统日志.

当前的系统日志存在两个问题:

(1) 它依赖于记录日志的操作系统的完整性.如果入侵已经发生了,那么攻击者很有可能通过删除日志

记录来隐藏其踪迹,这样,系统日志也就不再值得信赖了.

(2) 它没有记录充足的信息(例如非确定性事件)来重放和分析攻击.系统日志只记录系统中发生的事件,

2178 Journal of Software软件学报 V ol.23, No.8, August 2012

而这些事件不能充分确定攻击者如何入侵到系统,因此给系统管理员分析攻击带来了极大的负担.

ReVirt[42]在虚拟机管理器层将客户操作系统的行为记录到系统日志中.它主要记录了影响进程运行的非确定性事件(non-deterministic event):外部输入和定时器.它根据日志记录来进行系统重放,从而分析攻击行为.

通过记录操作系统中发生的系统调用和进行系统重放,BackTracker[43,44]能够自动定位入侵发生的序列.通过在线记录系统日志,当入侵发生后,分析日志信息从而获得入侵过程中进程和文件的依赖关系图(dependency graph).为了在软件漏洞发布之前发现入侵,IntroVirt[45]利用虚拟机自省机制来监控操作系统和应用程序的执行过程.在系统运行或者回放过程中,通过执行特定的脆弱性断言(vulnerability-specific predictate)来检测入侵.与之类似,通过记录和回放系统中的相关事件,ExecRecorder[46]基于Bochs实现了全系统回放.

上述方法都是在系统运行时记录系统日志,在发生入侵后通过从某个检查点(checkpoint)回放系统来重现攻击行为.与上述方法不同的是,Xenlog[47]提出了一种安全地记录系统日志的方法.在获得被监控系统的日志之后,通过Xen提供的共享内存机制,将日志信息传输到一个单独的隔离域中.这种方法可以防止日志被攻击者嗅探到.同时,与网络传输日志的方式相比,它提高了传输效率.类似地,吴佳民等人[48]提出了一个运行于Xen上的实时日志备份系统.通过该系统来传输日志信息,可以避免其在传输过程中暴露在网络上的风险.

2.3 蜜罐

蜜罐(honeypot)[49]是通过构造类似于真实的系统环境,从而引诱恶意攻击,并分析攻击者的行为特征.目前,蜜罐是研究最新恶意代码的有效手段,从中可以提取恶意代码的行为特征.根据传感器部署的位置,蜜罐可以分为内部蜜罐和外部蜜罐[50].内部蜜罐部署在被监控系统内部.它能够提供丰富的语义,但可能会被恶意攻击者所破坏.外部蜜罐部署在被监控系统外部.它对恶意攻击者透明,但是不能获取系统内部事件.

由于在物理机器上部署蜜罐通常耗时而且代价大,Honeyd[51]是一种模拟计算机的虚拟蜜罐框架.它不仅能够模拟不同操作系统的网络栈,而且可以为大量虚拟系统提供任意的路由拓扑(routing toplogy).通过部署Honeyd可应用于蠕虫检测、垃圾邮件防御等系统安全领域.与之类似,基于虚拟化技术,Potemkin[52]通过内存共享(memory sharing)和推迟绑定资源(late binding of resources)技术来支持在单个物理节点上同时模拟上万个高度逼真的蜜罐,从而增强了蜜罐的可扩展性(scalability).为了探测本地的蠕虫,HoneyStat[53]通过修改蜜罐来提高检测的准确性,同时具有低误报率.与入侵检测系统的报警信息相比,它可以提供更多的信息,例如二进制特征(binary signature)、攻击向量(attack vector)、攻击速率(attack rate)等.文献[54]比较了在User-Mode Linux和Xen 上实现基于虚拟机的蜜罐,并通过实验表明,少量的传感器就能探测到大量的入侵行为.由于单个蜜罐或者多个独立的蜜罐只能发现攻击的局部视图,而且蜜罐的部署也会带来安全风险,Collapsar[55,56]通过管理专用网络中的大量高交互式虚拟蜜罐来建立分布式网络攻击拘留中心(network attack detention center).这种方法能够提供网络攻击的多样化视图,同时便于进行管理.

由于内部蜜罐容易受到攻击,而外部蜜罐无法探测到被监控系统的内部状态,VMscope[57]基于虚拟化实现了从蜜罐外部查看内部系统状态.由于客户端攻击急剧地增加,PhoneyC[58]通过模拟客户端的应用(例如网页浏览器)来分析最新的客户端攻击方式.针对网络中传播的恶意代码,Amun[59]在服务器端模拟系统漏洞,从而主动收集蠕虫[60]和僵尸网络[61]等恶意代码的行为特征.

2.4 完整性保护

完整性是指能够保障被传输、接收或存储的信息是完整的和未被篡改的.它是信息安全的重要属性之一[62].目前,关于完整性保护已经有一些相关的研究工作,主要集中在保证文件完整性、内核代码完整性和虚拟机管理器代码的完整性.

文件完整性保护主要分为周期性文件保护和实时文件保护:周期性文件保护是在不同的时间点来比较文件的Hash值,从而判断文件是否被篡改,例如Tripwire[63],AIDE[64],Samhain[65]等;实时文件保护通过拦截文件操作从而保护其完整性,例如I3FS[66].Quynh等人[67,68]提出基于Xen虚拟机来实时地监控文件系统的完整性,并将操作文件的报告通过共享内存的方式保存在单独的虚拟机中.然而,文件监控器可能被屏蔽,同时对被监控系统

项国富等:基于虚拟化的安全监控2179

不具有透明性.RFIM[69]系统通过在虚拟机管理器层截获虚拟机中的系统调用,并对文件操作进行语义恢复.因此,RFIM系统对被监控系统完全透明.

Copilot[70]通过一个运行在协处理器中的内核完整性监视器来探测篡改操作系统内核的恶意代码.它不需要修改被保护系统上运行的软件,即使内核完全被“攻陷”了,也能正常工作.Pioneer[71]是在不可信的主机上实现代码执行过程的可验证性.它不需要协处理器或扩展CPU架构.SecVisor[72]通过修改Linux来创建一个轻量级虚拟机,从而保护主机操作系统的完整性;KOP[73]则是通过映射动态的内核数据来保证内核完整性.此外, HUKO[74]是基于虚拟化的完整性保护系统,从而避免对操作系统内核进行不可信的扩展.

在虚拟化得到广泛应用的同时,虚拟机管理器自身的安全问题也不容忽视.由于虚拟机管理器是在真实硬件之上运行的软件,因此近年来也出现了保护虚拟机管理器完整性的相关文献.Hypersafe[75]的目标是使虚拟机管理器具有自保护性(self-protection).为了保证虚拟机管理器运行时的完整性,文献[75]中提出了两种技术:不可绕过的内存锁(non-bypassable memory lockdown)和受限制的指针索引(restricted pointer indexing).不可绕过的内存锁通过设置页表中的某些位(例如NX,R/W,U/S,WP)来实现恶意程序修改时导致的缺页故障(page fault),而正常的页表更新则通过原子操作来实现.此外,通过构造控制流程图(control flow graph)来限制指针的位置,从而保证控制流完整性.不可绕过的内存锁保证了虚拟机管理器代码的完整性,不可绕过的内存锁和受限制的指针索引保证了虚拟机管理数据的完整性.不可绕过的内存锁直接通过扩展虚拟机管理器的内存管理模块来实现;受限制的指针索引则是扩展了开源的LLVM编译器来重新编译虚拟机管理器的代码.

HyperSentry[76]提出了对运行时虚拟机管理器的完整性度量框架.与现有系统都是保护特权软件不同的是, HyperSentry不需要在被度量的目标底层引入更高特权级的软件,如果引入更高特权级的软件,则将引起恶意攻击者获取系统最高特权的竞赛.与之相反,HyperSentry引入一种软件组件,它能够与虚拟机管理器隔离,从而实现对虚拟机管理器进行秘密的和实时的完整性度量.然而,秘密性是确保受到攻击虚拟机管理器不会隐藏攻击踪迹,实时性是完整性度量的必须条件.

HyperSentry通过使用外部通道(intelligent platform management interface,简称IPMI)来触发秘密地度量,并通过系统管理模式(system management mode,简称SMM)来保护代码和关键数据.HyperSentry的贡献是突破了系统管理模式的限制,提供了完整性度量代理.其主要功能包括:

(1) Hypervisor的上下文信息;

(2) 完整的执行保护;

(3) 证明输出.

与之类似,HyperCheck[77]是基于硬件辅助的探测篡改框架,用于保证虚拟机管理器的完整性.HyperCheck 也是利用CPU的系统管理模式来检测被保护机器的状态,并发送给远程用户.除了BIOS以外,HyperCheck不依赖于目标机器上运行的任何软件,而且能够抵御屏蔽和阻止其功能的恶意攻击.

2.5 恶意代码检测与分析

恶意代码[78]是指按照攻击者的意图在系统中执行的程序,一般具有隐蔽性,不易被监控工具发现.如果将检测工具都部署在被监控的系统中,则容易遭受到攻击.为了解决上述问题,VMwatcher[79]提出在被监控系统外部检测内部的恶意软件.由于检测工具与被监控系统隔离在不同的虚拟机中,因此需要解决语义鸿沟(semantic gap)的问题.通过语义重构,在虚拟机外部的检测软件能够发现虚拟机中的恶意软件.利用硬件辅助虚拟化技术, Ether[80]提出了一种外部的、透明的恶意代码分析方法.该方法利用Intel VT技术对可疑程序程序进行跟踪,同时对被监控系统完全透明.由于在虚拟机内部和外部进行观测时,两者之间具有一定的时间差,如果在这段时间内进程创建和撤销很频繁,则会对检测结果带来一定程度的误差.因此,Lycosid[81]系统利用统计学的方法消除了在两者之间观测带来的干扰,从而提高了检测的精确性.

现有的恶意软件检测机制都是探测恶意代码的存在,而不是动态地分析恶意代码的行为.K-Tracer[82]是基于QEMU开发的恶意代码行为分析工具.它能够动态地收集Windows内核的执行路径信息,并采用后向和前向的切片(backward and forward slicing)技术来提取恶意代码的行为.与之类似,Rkprofiler[83]是一个基于沙盒

2180 Journal of Software软件学报 V ol.23, No.8, August 2012

(sandbox)的恶意代码分析系统.它能够监控和报告客户操作系统中运行的恶意代码的行为.由于分析恶意代码的行为是一个非常枯燥而且耗时的工作,Moser等人[84]基于QEMU实现了多执行路径(multiple execution path)的恶意代码分析系统,从而识别出某些特定条件才会出现的恶意行为.这种方法能够在可疑行为发生时,自动地提取应用程序的全面行为.此外,Crandall等人[85]提出基于虚拟机的虚拟时间来自动分析与时间相关的恶意代码.该方法不需要假定客户操作系统内核的完整性,同时能够探测恶意代码的定时炸弹(malware timebomb). Wang等人[86]利用虚拟机中运行有漏洞的浏览器(vulnerable brower)来分析各个Web站点上可能存在的恶意软件,从而降低了为了保护Internet用户而监控恶意网站的开销.

2.6 安全监控架构

安全监控架构是指安全工具为了适应虚拟计算环境而采用不同的架构.Livewire[23]采用了虚拟机自省的监控架构,即在将安全工具放在单独的虚拟机中来对其他虚拟机进行检测.Xenaccess[87]是在Xen的管理域中实现的虚拟机监控库,它基于Xen提供的libxc和libblktap库.Xenaccess提供了高级接口,并实现对目标虚拟机内存和磁盘查看.由于Xenaccess的前提假设是操作系统内核的完整性,当恶意攻击者篡改内核关键数据结构时,检测功能会失效.而且,磁盘监控具有一定的延迟,因此可能遭到定时攻击.Wizard[88]是一个基于Xen的内核监控器.它能够发现高级的内核事件和低级的硬件设备事件之间的相互关系.因此,它能够安全而有效地截获应用级和操作系统级行为.

上述系统都是采用虚拟机自省机制.与之不同的是,Lares[21]是基于虚拟化的安全主动监控(secure active monitoring)框架.它通过在被监控的虚拟机中插入一些钩子函数(hook),从而截获系统状态的改变,并跳转到单独的安全虚拟机中进行处理.因此,Lares既进行主动监控,又通过隔离的虚拟机来提高安全性.SIM[22]则是利用硬件辅助虚拟化来实现虚拟机内部的通用安全监控框架.监控工具部署在不可信的客户操作系统中,并通过虚拟机管理器进行保护.由于事件截获在被监控的系统中,不存在语义鸿沟的问题,因此降低了监控开销.然而,由于钩子函数或者监控工具部署在被监控系统中,因此需要通过虚拟机管理器来保护其所在的内存页面.

2.7 监控的通用性

由于单个物理节点上同时运行多个不同类型的虚拟机,虚拟机自身具有动态性,虚拟机可以动态地创建、撤销以及在各个物理平台之间进行迁移.传统的监控工具针对的目标系统是相对稳定的,而在虚拟化架构中,监控工具需要对各种虚拟机进行有效的监控.因此,现有的安全监控方法不能满足要求,需要采用通用的监控机制来保证有效性.

目前,所有上述监控工具都是针对特定的客户操作系统的类型来实现特定的安全功能.然而单个物理节点上虚拟机中的客户操作系统是多种多样的(例如Linux,Windows等).当某个物理节点上创建一个新的虚拟机,或者从另外一个物理节点上迁移新的虚拟机时,监控工具就会失效.因此,现有的监控工具不能满足监控通用性的需求.

文献[89]首次提出了基于虚拟化安全监控的通用性问题,同时提出了一种基于驱动的通用监控系统——VMDriver.VMDriver通过两种新的设计策略来实现细粒度监控:(1) 将客户操作系统中的事件截获和语义恢复相分离.事件截获在虚拟机管理器层,而语义恢复在管理域中.(2) 语义恢复通过管理域中的监控驱动来实现.采用Linux中设备驱动的方式,语义恢复以内核模块的方式加载到管理域中,从而实现动态地屏蔽虚拟机中客户操作系统的差异性.监控驱动与虚拟机中客户操作系统的类型和版本相对应,并为上层的监控工具提供统一的接口,从而保证了监控系统的通用性.

图5说明了VMDriver系统的总体架构.事件截获模块位于虚拟机管理器层,语义恢复模块位于管理域的内核态.事件截获模块实现对虚拟机中客户操作系统发生的系统调用进行拦截.不同的形状(例如椭圆、矩形、菱形)分别代表了不同类型和版本的客户操作系统.语义恢复模块与虚拟机中客户操作系统的类型相对应,因此用不同的形状来表示.语义恢复模块以内核模块的方式进行加载,从而动态地对新的虚拟机进行有效的监控,因此也被称为监控驱动.调度管理模块只是对各种监控驱动进行管理,例如加载、卸载等.

项国富等:基于虚拟化的安全监控2181

管理域虚拟机虚拟机虚拟机

事件截获

虚拟机管理器

DX:对应于不同类型操作系统的监控驱动X(X=1,2,...,N)

Fig.5 Architecture of VMDriver

图5 VMDriver系统架构

VMDriver系统的工作流程:用户态监控工具需要对某个虚拟机进行监控,通过调度管理模块加载相应的监控驱动.当虚拟机中发生系统调用时,虚拟机管理器中的事件截获模块进行拦截,并向相应的监控驱动报告.监控驱动根据内核数据结构重构出被监控系统中的操作系统级语义,并传输给用户态监控工具.通过这种方式,监控驱动屏蔽了虚拟机中客户操作系统的差异性.

3 展望

综上所述,现有的工作主要集中在利用虚拟机管理器来保护目标虚拟机中的钩子函数(内部监控)或者从目标虚拟机外部查看其内部状态(外部监控),并针对不同类型的安全工具都进行了相应的研究.然而,现有的研究工作主要存在以下两个方面的不足:

(1) 现有研究工作的前提条件过强,在实际情况中会存在某些问题

现有的研究工作都假定虚拟机管理器和管理域自身是安全的.事实上,虚拟机管理器是一层运行在真实硬件之上的系统软件,其自身也可能存在一定的安全漏洞.虽然与操作系统相比,虚拟机管理器由于其代码量少和功能简洁而具有较高的安全性,但是,CVE网站已经公布出来的漏洞显示,VMware ESX存在23个漏洞[90],Xen 存在6个漏洞[91],这与操作系统本身的漏洞相比而言是相当少的.但是,虚拟机管理器作为整个虚拟计算平台的基石,一旦其出现某种安全问题,就会导致整个虚拟化平台上的其他虚拟机遭到非常严重的后果,因此其危害性也就更大.此外,管理域是一个完整的系统环境(包括操作系统和应用程序),平台管理员可以利用管理域中的管理工具来操作虚拟机,例如创建、暂停、重启、迁移等.由于管理域比较庞大而且具有较高的权限,这也会给虚拟计算环境带来新的安全风险.例如,恶意攻击者通过入侵管理域从而控制整个虚拟化平台.相对于破坏虚拟机管理器,这种攻击方式难度更低而且不易发现.

(2) 安全监控与现有的安全工具的融合

现有的研究工作都是利用虚拟机管理器实现某种安全功能,例如入侵检测、恶意代码分析等.目前,学术界和工业界已经开发或使用了大量安全工具.这些安全工具都是基于系统级语义的.安全监控没有提供统一的接口标准,现有的安全工具不能对其直接调用.因此,如何将基于虚拟化的安全监控与现有的安全工具进行融合,是主要存在的问题.

我们认为,基于虚拟化的安全监控还有以下一些问题值得进行深入研究:

(1) 增强虚拟机管理器自身的安全性

现有针对虚拟机管理器的攻击主要是破坏其隔离性,从而导致虚拟机逃脱(VM escape),即从虚拟机中渗透到管理域中,从而影响到同一平台上的其他虚拟机.目前,为了保护虚拟机管理器自身的安全性,HyperSentry[76]和HyperCheck[77]都是提出利用CPU的系统管理模式(system management mode,简称SMM)来定期对虚拟机管理器进行扫描.这种方法将会引入对新的特权级的竞争,即虚拟机管理器和恶意代码都来争抢底层硬件的控制

2182 Journal of Software软件学报 V ol.23, No.8, August 2012

权.因此,需要充分地研究如何保证虚拟机管理器自身的安全性.一方面,尽量简化虚拟机管理器的设计,即保证虚拟机管理器只实现底层硬件抽象接口的功能,降低其实现的复杂度;一方面,在整个虚拟化平台启动之前,利用可信计算[92]技术对虚拟机管理器进行度量,从而保证其完整性;另一方面,简化管理域的功能,管理域只实现管理和控制虚拟机的功能,而不提供其他具体服务(例如Web服务、文件服务).

(2) 基于监控信息来评估虚拟计算环境的安全风险

虽然不能保证虚拟计算环境100%的安全,但是安全监控能够观察到虚拟机的详细内部状态信息,因此根据全局监控信息可以对其进行风险评估.在分布式计算环境中,通常采用隐马尔可夫模型(hidden Markov model,简称HMM)来对所有节点进行入侵风险评估[93].在虚拟计算环境中,所有物理机器上运行的虚拟机状态都是动态变化的(例如创建、暂停和迁移等),而且永远不会达到相对稳定的状态.现有的安全风险评估模型都是针对相对稳定的系统状态和网络环境,并不适合于虚拟计算环境.因此,需要建立新的理论模型,对现有的虚拟计算环境进行安全风险评估,并为应用虚拟化技术提供理论依据.

(3) 与现有安全工具的融合

在传统环境下,为了提高计算系统的安全性,研究者已经开发了大量的安全工具.在虚拟计算环境下,基于虚拟机管理器可以更好地监控虚拟机的内部运行状态.然而,虚拟机管理器获取的信息是二进制级的语义,传统的安全工具是无法直接使用的.因此,为了更好地利用已有的安全工具,基于虚拟化的安全监控需要与现有的安全工具进行有效的融合.一方面,利用语义恢复来实现从二进制级的语义转换为系统级语义,同时为安全工具提供标准的调用接口,从而使安全工具直接或者稍作修改来适应于虚拟计算环境;另一方面,语义恢复给安全工具带来了额外的性能开销,为了使安全监控具有更大的实用价值,研究者需要考虑在语义信息的全面性和系统开销之间进行综合权衡.

(4) 适应于云计算环境

云计算[94,95]作为一种新的计算模式和资源使用方式,深刻地改变了人们使用资源的方式.云服务提供商(cloud service provider,简称CSP)将按照云用户需求为其资源分配和环境配置,从而免除了云用户购买硬件和系统维护的开销.虚拟化技术将云中的资源更加灵活地呈现给云用户,因此虚拟化在云平台中具有广泛的应用前景.然而,现有的安全监控机制不能直接应用于云平台:一方面,由于云计算具有不同的服务类型[96],包括软件即服务(software as a service,简称SaaS)、平台即服务(platform as a service,简称PaaS)、架构即服务(infrastructure as a service,简称IaaS),需要研究针对不同的服务类型来对实现安全监控的方法;一方面,由于云平台同时为海量云用户提供服务,而各个云用户需要的系统环境可能是千差万别的,这在一定程度上增加了安全监控的复杂性,需要研究对各种系统环境实现通用的安全监控;另一方面,由于云用户的使用环境和数据都部署在云端,其中可能包含云用户的隐私信息,现有的技术手段不能保证云服务提供商是否提供承诺的服务质量或者窃取云用户的个人隐私信息,以及云中的恶意用户是否对其他正常的云用户发起攻击.因此,需要研究如何保证云平台监控信息的全面性和可信性.解决方法之一是,在云端建立独立于云服务提供商和云用户的可信第三方,对云端的服务进行有效的监控.除了获取云平台内部的全局状态信息以外,可信第三方主要的功能是:1) 它向云用户报告其服务的运行状态(例如服务使用的资源、内部状态等);2) 它还可以通过对全局的监控信息进行关联分析,从而及时发现云平台内部可能的攻击,从而提高服务云用户的质量.总而言之,云平台中的安全监控具有巨大的研究价值和应用前景.

4 结束语

近年来,基于虚拟化的安全研究成为热点.本文分别从入侵检测、蜜罐、文件完整性监控、恶意代码检测与分析、安全监控架构、监控通用性等方面介绍了基于虚拟化安全监控方面的研究现状,其核心思想都是利用虚拟机管理器的高特权级来实现某种安全功能.在虚拟机管理器的辅助下,安全工具将会更好地发挥其作用.然而,现有的研究工作都假定虚拟机管理器和管理域是安全的,在实际应用当中存在问题,同时还需要考虑与现有安全工具的融合.本文说明了现有研究工作的不足之处,同时指出了未来研究的发展趋势.

项国富等:基于虚拟化的安全监控2183

致谢在此,我们向对本文的工作给予支持和建议的同行,尤其是华中科技大学服务计算技术与系统教育部重点实验室和集群与网格计算湖北省重点实验室(SCTS&CGCL)的老师和同学表示感谢.

References:

[1] Smith JE, Nair R. The architecture of virtual machines. IEEE Computer, 2005,38(5):32?38. [doi: 10.1109/MC.2005.173]

[2] Rosenblum M, Garfinkel T. Virtual machine monitors: Current technology and future trends. IEEE Computer, 2005,38(5):39?47.

[doi: 10.1109/MC.2005.176]

[3] Whitaker A, Cox RS, Shaw M, Gribble SD. Rethinking the design of virtual machine monitors. IEEE Computer, 2005,38(5):57?62.

[doi: 10.1109/MC.2005.169]

[4] Jin H, et al. Computer System Virtualization?Theory and Application. Beijing: Tsinghua University Press, 2008. 1?26 (in

Chinese).

[5] IDC report. https://www.doczj.com/doc/0711402519.html,/2007/07/idc-predicts-virtualization-services.html

[6] Gartner report. https://www.doczj.com/doc/0711402519.html,/it/page.jsp?id=777212

[7] Creasy RJ. The origin of the VM/370 time-sharing system. IBM Journal Research and Development, 1981,25(5):483?490. [doi:

10.1147/rd.255.0483]

[8] Popek G, Goldberg R. Formal requirements for virtualizable third generation architectures. Communications of the ACM, 1974,

17(7):413?421. [doi: 10.1145/361011.361073]

[9] Robin JS, Irvine CE. Analysis of the Intel Pentium’s ability to support a secure virtual machine monitor. In: Proc. of the 9th

USENIX Security Symp. Berkeley: USENIX Association, 2000. 129?144.

[10] Waldspurger CA. Memory resource management in VMware ESX server. In: Proc. of the 5th Symp. on Operating Systems Design

and Implementaion. New York: ACM Press, 2002. 181?194.

[11] VMware homepage. https://www.doczj.com/doc/0711402519.html,

[12] Xen homepage. https://www.doczj.com/doc/0711402519.html,

[13] Barham P, Dragovic B, Fraser K, Hand S, Harris T, Ho A, Neugebauer R, Pratt I, Warfiedld A. Xen and the art of virtualization. In:

Proc. of the 19th ACM Symp. on Operating Systems Principles. New York: ACM Press, 2003. 164?177. [doi: 10.1145/1165389.

945462]

[14] Clark B, Deshane T, Dow E, Evanchik S, Finalyson M, Herne J, Matthews JN. Xen and the art of repeated research. In: Proc. of the

2004 USENIX Annual Technical Conf. Berkeley: USENIX Association, 2004. 135?144.

[15] Pratt I, Fraser K, Hand S, Limpach C, Warfield A. Xen 3.0 and the art of virtualization. In: Proc. of the 2005 Linux Symp. New

York: ACM Press, 2005. 65?77.

[16] Nanda S, Chiueh T. A survey on virtualization technologies. Technical Report, TR-179, Stony Brook University, 2005. 1?42.

[17] Jin H. The key problem of cloud security. The Communications of the Computer Conf. Foundation, 2009,5(2):47?48 (in Chinese

with English abstract).

[18] The linecount of Linux 2.6.27. https://www.doczj.com/doc/0711402519.html,/node/6572

[19] The linecount of Windows XP. https://www.doczj.com/doc/0711402519.html,/syf442/article/details/4459229

[20] Chen PM, Noble BD. When virtual is better than real. In: Proc. of the 8th Workshop on Hot Topics in Operating Systems.

Washington: IEEE Computer Society, 2001. 133?138.

[21] Payne BD, Carbone M, Sharif M, Lee W. Lares: An architecture for secure active monitoring using virtualization. In: Proc. of the

29th IEEE Symp. on Security and Privacy. Washington: IEEE Computer Society, 2008. 233?247. [doi: 10.1109/SP.2008.24]

[22] Sharif M, Lee W, Cui W, Lanzi A. Secure in-VM monitoring using hardware virtualization. In: Proc. of the 16th ACM Conf. on

Computer and Communications Security. New York: ACM Press, 2009. 477?487. [doi: 10.1145/1653662.1653720]

[23] Garfinkel T, Rosenblum M. A virtual machine introspection based architecture for intrusion detection. In: Proc. of the 10th

Network and Distributed System Security Symp. Berkeley: USENIX Association, 2003. 191?206.

[24] Lian Y. Survey on intrusion detection. Network Security Technology and Application, 2003,(1):46?48 (in Chinese with English

abstract).

2184 Journal of Software软件学报 V ol.23, No.8, August 2012

[25] Axelsson S. Intrusion detection systems: A survey and taxonomy. Technical Report, 99-15, Department of Computer Engineering,

Chalmers University of Technology, 2000. 1?27.

[26] Sun J. Research on intrusion detection and antivirus model in large-scale network [Ph.D. Thesis]. Wuhan: Huazhong University of

Science and Technology, 2005 (in Chinese with English abstract).

[27] Roesch M. Snort-Lightweight intrusion detection for networks. In: Proc. of the 13th USENIX Large Installation System

Administration Conf. Berkeley: USENIX Association, 1999. 229?238.

[28] Hay A, Cid D, Bray R. OSSEC Host-Based Intrusion Detection Guide. Burlington: Syngress Press, 2008. 149?174.

[29] Fuchsberger A. Intrusion detection systems and intrusion prevention systems. Information Security Technical Report, Elsevier,

2005. 134?139.

[30] Locasto ME, Wang K, Keromytis AD, Stolfo SJ. FLIPS: Hybrid adaptive intrusion prevention. In: Proc. of the 8th Int’l Symp. on

Recent Advances in Intrusion Detection. Berlin: Springer-Verlag, 2005. 82?101. [doi: 10.1007/11663812_5]

[31] Lam LC, Li W, Chiueh T. Accurate and automated system call policy-based intrusion prevention. In: Proc. of the 2006 Int’l Conf.

on Dependable Systems and Networks. Washington: IEEE Computer Society, 2006. 413?424. [doi: 10.1109/DSN.2006.10]

[32] Laureano M, Maziero C, Jamhour E. Intrusion detection in virtual machine environments. In: Proc. of the 30th Euromicro Conf.

Washington: IEEE Computer Society, 2004. 520?525. [doi: 10.1109/EUROMICRO.2004.48]

[33] Laureano M, Maziero C, Jamhour E. Protecting host-based intrusion detectors through virtual machines. The Journal of Computer

and Telecommunications Networking, 2007,51(5):1275?1283. [doi: 10.1016/https://www.doczj.com/doc/0711402519.html,net.2006.09.007]

[34] Hofmeyr S, Forrest S, Somayaji A. Intrusion detection using sequences of system calls. Journal of Computer Security, 1998,6(3):

151?180.

[35] Dike J. User-Mode Linux. In: Proc. of the 5th Annual Linux Showcase and Conf. Berkeley: USENIX Association, 2001. 21?28.

[36] Zhang X, Li Q, Qing S, Zhang H. VNIDA: Building an IDS architecture using VMM-based non-intrusive approach. In: Proc. of the

14th Int’l Workshop on Knowledge Discovery and Data Mining. New York: ACM Press, 2008. 594?600. [doi: 10.1109/WKDD.

2008.135]

[37] Zhang Y, Gu Y, Wang H, Wang D. Virtual-Machine-Based intrusion detection on file-aware block level storage. In: Proc. of the

18th Int’l Symp. on Computer Architecture and High Performance Computing. Washington: IEEE Computer Society, 2001. 21?28.

[doi: 10.1109/SBAC-PAD.2006.32]

[38] Pennington AG, Strunk JD, Griffin JL, Soules CAN, Goodson GR, Ganger GR. Storage-Based intrusion detection: Watching

strorage activity for suspicious behavior. In: Proc. of the 12th USENIX Security Symp. Berkeley: USENIX Association, 2003.

1?15.

[39] Kourai K, Chiba S. HyperSpector: Virtual distributed monitoring environments for secure intrusion detection. In: Proc. of the 1st

ACM Int’l Conf. on Virtual Execution Environments. New York: ACM Press, 2005. 197?207. [doi: 10.1145/1064979.1065006] [40] Roschke S, Cheng F, Meinel C. An extensible and virtualization-compatible IDS management architecture. In: Proc. of the 5th Int’l

Conf. on Information Assurance and Security. Washington: IEEE Computer Society, 2009. 130?134. [doi:10.1038/nchembio0309- 130]

[41] Yang Z, Deng X. A behavior mining and pattern recognition for operation system Log. Computer and Information Technology,

2010,18(1):53?55 (in Chinese with English abstract).

[42] Dunlap GW, King ST, Cinar S, Basrai MA, Chen PM. ReVirt: Enabling intrusion analysis through virtual-machine logging and

replay. In: Proc. of the 5th Symp. on Operating Systems Design and Implementation. New York: ACM Press, 2002. 211?224. [doi:

10.1145/844128.844148]

[43] King ST, Chen PT. Backtracking intrusions. In: Proc. of the 19th ACM Symp. on Operating Systems Principles. New York: ACM

Press, 2003. 223?236. [doi: 10.1145/945445.945467]

[44] King ST, Chen PT. Backtracking intrusions. ACM Trans. on Computer Systems, 2005,23(1):51?76. [doi: 10.1145/945445.945467]

[45] Joshi A, King ST, Dunlap GW, Chen PM. Detecting past and present intrusions through vulnerability-specific predicates. In: Proc.

of the 20th ACM Symp. on Operating Systems Principles. New York: ACM Press, 2005. 91?104. [doi: 10.1145/1095809.1095820]

项国富等:基于虚拟化的安全监控2185

[46] Oliveira DAS, Crandall JR, Wassermann G, Wu SF, Su Z, Chong FT. ExecRecorder: VM-Based full-system replay for attack

analysis and system recovery. In: Proc. of the 1st Workshop on Architectural and System Support for Improving Software Dependability. New York: ACM Press, 2006. 66?71. [doi: 10.1145/1181309.1181320]

[47] Quynh NA, Takefuji Y. A central and secured log data solution for Xen virtual machine. In: Proc. of the 24th Int’l Multi-Conf.

Parallel and Distributed Computing and Networks. Washington: IEEE Computer Society, 2006. 218?224.

[48] Wu J, Peng X, Gao D. On Xen virtual machine-based system Logs security. Computer Applications and Software, 2010,27(4):

125?127 (in Chinese with English abstract).

[49] Spitzner L. Honeypots: Tracking Hackers. New York: Addison Wesley Press, 2002. 1?35.

[50] Tang Y, Lu X, Hu H, Zhu P. Honeypot technique and its applications: A survey. Journal of Chinese Computer Systems, 2007,28(8):

1345?1351 (in Chinese with English abstract).

[51] Provos N. A virtual honeypot framework. In: Proc. of the 13th USENIX Security Symp. Berkeley: USENIX Association, 2004.

1?14.

[52] Vrable M, Ma J, Chen J, Moore D, Vandekieft E, Snoeren AC, Voelker GM, Savage S. Scalability, fidelity, and containment in the

potemkin virtual honeyfarm. In: Proc. of the 20th ACM Symp. on Operating Systems Principles. New York: ACM Press, 2005.

148?162. [doi: 10.1145/1095810.1095825]

[53] Dagon D, Qin X, Gu G, Lee W. HoneyStat: Local worm detection using honeypots. In: Proc. of the 7th Int’l Symp. on Recent

Advances in Intrusion Detection. Berlin: Springer-Verlag, 2004. 39?58.

[54] Asrigo K, Litty L, Lie D. Using VMM-based sensors to monitor honeypots. In: Proc. of the 2nd ACM Int’l Conf. on Virtual

Execution Environments. New York: ACM Press, 2006. 13?23. [doi: 10.1145/1134760.1134765]

[55] Jiang X, Xu D. Collapsar: A VM-based architecture for network attack detention center. In: Proc. of the 13th USENIX Security

Symp. Berkeley: USENIX Association, 2005. 15?28.

[56] Jiang X, Xu D, Wang Y. Collapsar: A VM-based honeyfarm and reverse honeyfarm architecture for network attack capture and

detention. Journal of Parallel and Distribtued Computing, 2006,66(9):1165?1180. [doi: 10.1016/j.jpdc.2006.04.012]

[57] Jiang X, Wang X. “Out-of-the-Box” monitoring of VM-based high-interaction honeypots. In: Proc. of the 10th Int’l Symp. on

Recent Advances in Intrusion Detection. Berlin: Springer-Verlag, 2007. 198?218.

[58] Nazario J. PhoneyC: A virtual client honeypot. In: Proc. of the 2nd USENIX Workshop on Large-Scale Exploits and Emergent

Threats. Berkeley: USENIX Association, 2009. 31?36.

[59] Gobel J. Amun: A python honeypot. Technical Report, TR-2009-008, Laboratory for Dependable Distributed Systems, University

of Mannheim, 2009. 1?14.

[60] Li P, Salour M, Su X. A survey of Internet worm detection and containment. IEEE Communications Surveys and Tutorials, 2008,

10(1):20?35. [doi: 10.1109/COMST.2008.4483668]

[61] Zhu Z, Lu G, Chen Y. Botnet research survey. In: Proc. of the 32nd Annual IEEE Int’l Computer Software and Applications Conf.

Washington: IEEE Computer Society, 2008. 967?972. [doi: 10.1109/COMPSAC.2008.205]

[62] Hong F, Cui G, Fu X. Introduction to Information Security. Wuhan: Huazhong University of Science and Technology Press, 2005,

1?21 (in Chinese).

[63] Kim GH, Spafford EH. The design and implementation of tripwire: A file system integrity checker. In: Proc. of the 2nd ACM Conf.

on Computer and Communications Security. New York: ACM Press, 1994. 18?29. [doi: 10.1145/191177.191183]

[64] AIDE. https://www.doczj.com/doc/0711402519.html,/

[65] Samhain. https://www.doczj.com/doc/0711402519.html,-samhna.de/samhain/

[66] Patil S, Kashyap A, Sivathanu G, Zadok E. I3FS: An in-kernel integrity checker and intrusion detection file system. In: Proc. of the

18th USENIX Large Installation System Administration Conf. Berkeley: USENIX Association, 2004. 67?78.

[67] Quynh NA, Takefuji Y. A novel approach for a file-system integrity monitor tool of Xen virtual machine. In: Proc. of the 2nd

ACM Symp. on Information, Computer and Communications Security. New York: ACM Press, 2007. 194?203. [doi: 10.1145/ 1229285.1229313]

[68] Quynh NA, Takefuji Y. A real-time integrity monitor for Xen virtual machine. In: Proc. of the 2006 Int’l Conf. on Networking and

Services. Washington: IEEE Computer Society, 2006. 90?95. [doi: 10.1109/ICNS.2006.13]

2186 Journal of Software软件学报 V ol.23, No.8, August 2012

[69] Jin H, Xiang G, Zou D, Zhao F, Li M, Yu C. A guest-transparent file integrity monitoring method in virtualization environment.

The Journal of Computers and Mathematics with Applications, 2010,60(2):256?266. [doi: 10.1016/j.camwa.2010.01.007]

[70] Petroni NL, Fraser T, Molina J, William AA. Copilot—A coprocessor-based kernel runtime integrity monitor. In: Proc. of the 13th

Conf. on USENIX Security Symp. Berkeley: USENIX Association, 2004. 179?194.

[71] Seshadri A, Luk M, Shi E, Perrig A, Doorn L, Khosla P. Pioneer: Verifying code integrity and enforcing untampered code

execution on legacy systems. In: Proc. of the 20th ACM Symp. on Operating Systems Principles. New York: ACM Press, 2005.

1?16. [doi: 10.1145/1095809.1095812]

[72] Seshadri A, Luk M, Qu N, Perrig A. SecVisor: A tiny hypervisor to provide lifetime kernel code integrity for commodity OSes. In:

Proc. of the 21st ACM Symp. on Operating Systems Principles. New York: ACM Press, 2007. 335?350. [doi: 10.1145/1294261.

1294294]

[73] Carbone M, Cui W, Lu L, Lee W, Peinado M, Jiang X. Mapping kernel objects to enable systematic integrity checking. In: Proc. of

the 17th ACM Conf. on Computer and Communications Security. New York: ACM Press, 2009. 555?565. [doi: 10.1145/1653662.

1653729]

[74] Xiong X, Tian D, Liu P. Practical protection of kernel integrity for commodity OS from untrusted extensions. In: Proc. of the 18th

Annual Network and Distributed System Security Symp. Rosten: Internet Society, 2011. 114?130.

[75] Wang Z, Jiang X. HyperSafe: A lightweight approach to provide lifetime hypervisor control-flow integrity. In: Proc. of the 31st

IEEE Symp. on Security and Privacy. Washington: IEEE Computer Society, 2010. 380?395. [doi: 10.1109/SP.2010.30]

[76] Azab AM, Ning P, Wang Z, Jiang X, Zhang X, Skalsky N. HyperSentry: Enabling stealthy in-context measurement of hypervisor

integrity. In: Proc. of the 17th ACM Conf. on Computer and Communications Security. New York: ACM Press, 2010. 38?49. [doi:

10.1145/1866307.1866313]

[77] Wang J, Stavrou A, Ghosh A. HyperCheck: A hardware-assisted integrity monitor. In: Proc. of the 13th Int’l Symp. on Recent

Advances in Intrusion Detection. Berlin: Springer-Verlag, 2010. 158?177.

[78] Jacob G, Debar H, Filiol E. Behavioral detection of malware: From a survey towards an established taxonomy. Journal in

Computer Virology, 2008,4(3):251?266. [doi: 10.1007/s11416-008-0086-0]

[79] Jiang X, Wang X, Xu D. Stealthy malware detection through VMM-based “out-of-the-box” semantic view reconstruction. In: Proc.

of the 14th ACM Conf. on Computer and Communications Security. New York: ACM Press, 2007. 128?138. [doi: 10.1145/ 1698750.1698752]

[80] Dinaburg A, Royal P, Sharif M, Lee W. Ether: Malware analysis via hardware virtualization extensions. In: Proc. of the 15th ACM

Conf. on Computer and Communications Security. New York: ACM Press, 2008. 51?62. [doi: 10.1145/1455770.1455779]

[81] Jones ST, Arpaci-Dusseau AC, Arpaci-Dusseau RH. VMM-Based hidden process detection and identification using lycosid. In:

Proc. of the 4th ACM Int’l Conf. on Virtual Execution Environments. New York: ACM Press, 2008. 91?100. [doi: 10.1145/ 1346256.1346269]

[82] Lanzi A, Sharif M, Lee W. K-Tracer: A system for extracting kernel malware behavior. In: Proc. of the 16th Annual Network and

Distributed System Security Symp. Rosten: Internet Society, 2009. 191?203.

[83] Xuan C, Copeland J, Beyah R. Toward revealing kernel malware behavior in virtual execution environments. In: Proc. of the 12th

Int’l Symp. on Recent Advances in Intrusion Detection. Berlin: Springer-Verlag, 2009. 304?325. [doi: 10.1007/978-3-642-04342- 0_16]

[84] Andreas M, Christopher K, Engin K. Exploring multiple execution paths for malware analysis. In: Proc. of the 28th IEEE Symp. on

Security and Privacy. Washington: IEEE Computer Society, 2007. 231?245. [doi: 10.1109/SP.2007.17]

[85] Crandall JR, Wassermann G, Oliveira DA, Su Z, Wu SF, Chong FT. Temporal search: Detecting hidden malware timebombs with

virtual machines. In: Proc. of the 12th Int’l Conf. on Architectural Support for Programming Languages and Operating Systems.

New York: ACM Press, 2006. 25?36. [doi: 10.1145/1168857.1168862]

[86] Wang Y, Beck D, Jiang X, Roussev R. Automated Web patrol with strider HoneyMonkeys: Finding Web sites that exploit browser

vulnerabilities. In: Proc. of the 13th Network and Distributed Systems Security Symp. Rosten: Internet Society, 2006, 1?15.

[87] Payne BD, Carbone MA, Lee W. Secure and flexible monitoring of virtual machines. In: Proc. of the 23rd Annual Computer

Security Applications Conf. New York: ACM Press, 2007. 385?397.

项国富等:基于虚拟化的安全监控2187

[88] Srivastava A, Singh K, Giffin J. Secure observation of kernel behavior. Technical Report, GT-CS-08-01, Georgia Institute of

Technology, 2008. 1?14.

[89] Xiang G, Jin H, Zou D, Zhang X, Wen S, Zhao F. VMDriver: A driver-based monitoring mechanism for virtualization. In: Proc. of

the 29th Int’l Symp. on Reliable Distributed Systems. Washington: IEEE Computer Society, 2010. 72?81. [doi: 10.1109/SRDS.

2010.38]

[90] VMware ESX security vulnerabilities. https://www.doczj.com/doc/0711402519.html,/vulnerability-list.php?vendor_id=252&product_id=14180&

version_id=&page=1&hasexp=0&opdos=0&opec=0&opov=0&opcsrf=0&opgpriv=0&opsqli=0&opxss=0&opdirt=0&opmemc=0& ophttprs=0&opbyp=0&opfileinc=0&opginf=0&cvssscoremin=0&cvssscoremax=0&year=0&month=0&cweid=0&order=1&trc=23 &sha=8efab6ff7074db7dae27dee5850bcd63488694c6

[91] Xen security vulnerabilities. https://www.doczj.com/doc/0711402519.html,/vulnerability-list.php?vendor_id=6276&product_id=&version_id=&page=

1&hasexp=0&opdos=0&opec=0&opov=0&opcsrf=0&opgpriv=0&opsqli=0&opxss=0&opdirt=0&opmemc=0&ophttprs=0&opbyp= 0&opfileinc=0&opginf=0&cvssscoremin=0&cvssscoremax=0&year=0&month=0&cweid=0&order=1&trc=6&sha=7354f1cd84d74 4aba90e37868d68b6095ad317f5

[92] David C, Kent Y, Ryan C, David S, Leendert VD. A Practical Guide to Trusted Computing. Boston: Pearson Education, 2008.

3?10.

[93] Arnes A, Valeur F, Vigna G, Kemmerer RA. Using hidden Markov models to evaluate the risks of intrusions. In: Proc. of the 9th

Int’l Symp. on Recent Advances in Intrusion Detection. Berlin: Springer-Verlag, 2006. 145?164. [doi: 10.1007/11856214_8]

[94] Armbrust M, Fox A, Griffith R, Joseph AD, Katz RH, Konwinski A, Lee G, Patterson DA, Rabkin A, Stoica I, Zaharia M. Above

the clouds: A Berkeley view of cloud computing. Technical Report, UCB/EECS-2009-28, University of California at Berkeley, 2009. 1?23.

[95] Foster I, Zhao Y, Raicu I, Lu S. Cloud computing and grid computing 360-degree compared. In: Proc. of the 2008 Grid Computing

Environments Workshop. Washington: IEEE Computer Society, 2008. 1?10. [doi: 10.1109/GCE.2008.4738445]

[96] Mather T, Kumaraswamy S, Latif S. Cloud Security and Privacy. Sebastopol: O’Reilly Press, 2009. 109?144.

附中文参考文献:

[4] 金海,等.计算系统虚拟化-原理与应用.北京:清华大学出版社,2008.1?26.

[17] 金海.浅析云计算安全的核心问题.中国计算机学会通讯,2009,5(2):47?48.

[24] 连一峰.入侵检测综述.网络安全技术与应用,2003,(1):46?48.

[26] 孙建华.大规模网络中的入侵检测与病毒防御模型研究[博士学位论文].武汉:华中科技大学,2005.

[41] 杨震宇,邓晓衡.操作系统日志的行为挖掘与模式识别.电脑与信息技术,2010,18(1):53?55.

[48] 吴佳民,彭新光,高丹.基于Xen虚拟机的系统日志安全研究.计算机应用与软件,2010,27(4):125?127.

[50] 唐勇,卢锡城,胡华平,朱培栋.Honeypot技术及其应用研究综述.小型微型计算机系统,2007,28(8):1345?1351.

[62] 洪帆,崔国华,付小青.信息安全概论.武汉:华中科技大学出版社,2005.1?21.

项国富(1984-),男,湖北麻城人,博士,主要研究领域为虚拟化技术,基于虚拟化技术的安全监控,计算机系统结构.

邹德清(1975-),男,博士,教授,博士生导师,CCF会员,主要研究领域为虚拟化技术,可信计算,系统安全,安全评估,网格计算以及集群与高性能计算

.

金海(1966-),男,博士,教授,博士生导师,

CCF高级会员,主要研究领域为计算机系

统结构,虚拟化技术,集群计算,网格计算,

并行与分布式计算,对等计算,普适计算,

语义网,存储与安全.

陈学广(1947-),男,教授,博士生导师,主

要研究领域为信息系统工程,决策支持系

统,协商/协调理论与方法.

虚拟化解决方案

虚拟化解决方案 深圳市深信服科技有限公司 11月

第一章需求分析 1.1高昂的运维和支持成本 PC故障往往需要IT管理员亲临现场解决,在PC生命周期当中,主板故障、硬盘损坏、内存没插紧等硬件问题将不断发生,而系统更新、补丁升级、软件部署等软件问题也非常多,对于IT 管理员来说,其维护的工作量将是非常大的。同时,桌面运维工作是非常消耗时间的,而这段时间内将无法正常进行网上工作,因此也会影响到工作效率。最后,从耗电量方面来讲,传统PC+显示器为250W,那么一台电脑将产生高达352元/年【0.25(功耗)*8(每天8小时工作)*0.8(电费,元/千瓦时)*240(工作日)】本机能耗成本,而电脑发热量也比较大,在空间密集的情况下,散热的成本也在逐步上升。 因此,IDC预测,在PC硬件上投资10元,后续的运营开销将高达30元,而这些投资并不能为学校带来业务方面的价值,也即投入越大,浪费越多。 1.2 不便于进行移动办公 传统的PC模式将办公地点固定化,只能在办公室、微机房等固定区域进行办公,大大降低了工作的效率和灵活性,无法适应移动化办公的需求。

1.3数据丢失和泄密风险大 信息化时代,其数据存储和信息安全非常重要,在信息系统中存储着大量的与工作相关的重要信息。可是传统PC将数据分散存储于本地硬盘,PC硬盘故障率较高,系统问题也很多,这使得当出现问题时数据易丢失,同时由于数据的分散化存储,导致数据的备份及恢复工作非常难以展开,这些都是棘手的问题。另外,PC/笔记本上的资料能够自由拷贝,没有任何安全策略的管控,存在严重的数据泄密风险。 综上所述,桌面云解决方案是业界IT创新技术,当前已在众多行业机构得到广泛应用。经过基于服务器计算模式,将操作系统、应用程序和用户数据集中于数据中心,实现统一管控。此方案可经过革新的桌面交付模式,解决当前桌面管理模式中存在的运维难、不安全、灵活性差等问题,实现高效、便捷、防泄密的经济效益。

目录 1前言 (2) 2系统的组成 (3) 2.1前端设备 (3) 2.2图像的传输。 (3) 2.3控制中心 (4) 2.3.1图像的控制。 (4) 2.3.2图像的显示设备。 (4) 2.3.3图像的记录设备。 (4) 2.4系统结构图 (5) 3系统功能介绍 (6) 4系统配置 (10) 5费用说明 (11)

远程视频监控系统方案 1前言 当今视频是一个高速发展、日新月异的社会,社会安全生产问题也是日益复杂、多种多样,对安全生产的监管工作也要求与时俱进,采用新技术、新方法、新系统来进行合理有效的监管和指导。现在的建筑工地开工面积大、地域分布广,对监管巡查工作带来很大难度,对生产安全问题不能及时有效的控制。对目前的工作难点和经后工作的长远发展,特采用《远程视频监控系统》对施工工地进行监管。 远程视频监控系统是一门被人们日益重视的新兴专业,就目前发展看,应用普及越来越广,科技含量越来越高。几乎所有高新科技都可促进其发展,尤其是信息时代的来临,更为该专业发展提供新动力。远程视频监控系统可不间断,全方位的对施工工地进行远程监控和记录,可实现无人值守的全天候监控。可让施工工地长期有效的得到监督和指导,同时也可以减少人为因素对监管工作的影响。 远程视频监控系统在国防、公安、消防等众多领域得到广泛应用,也取得了很好的实用效果,对各领域的监管工作起到了很大的促进作用,也对监管工作的高效、创新起较大的推动作用。在工程建筑行业的安全生产监管工作中采用此技术是一个新的创举,也是发展的必然。

2系统的组成 远程视频监控系统由前端设备、图像的传输、控制中心、三部分组成。 2.1前端设备 这部分是系统的前沿部分,是整个系统的"眼睛"。它布置在被监控场所的某一位置上,其视场角能覆盖整个被监控场所。当被监控场所面积较大时,为了节省摄像机的数量、简化传输系统及控制与显示系统,在摄像机上加装电动的(可遥控的)可变焦距(变倍)镜头,使摄像机能观察的距离更远、观察得更清楚;有时还把摄像机安装在电动云台上,通过控制台的控制,可以使云台带动摄像机进行水平和垂直方向的转动,从而使摄像机能覆盖的角度更广、面积更大。总之,摄像机就像整个系统的眼睛一样,它把监控的容变为图像信号,传送到控制中心的监视器上。摄像装置主要包含摄像机、镜头、云台、解码器箱、报警探头、紧急按钮等。 2.2图像的传输。 传输部分就是系统的图像信号通路。一般来说,传输部分指的是传输图像信号。但是,由于某些系统除要求传输图像外,还要求传输声音信号,同时。由于需要在控制中心通过控制台对摄像机、镜头、云台、防护罩等进行控制,因而在传输系统中还包含有控制信号的传输,所以这里所讲的传输部分,通常是指由所有要传输的信号形成的传输系统的总和。传输部分的传输介质主要包括视频电缆、控制信号传输电缆、光缆等。如果采用数字摄像机,则需要利用互联网来传送信号,传输线路就是综合布线系统的双绞线。

一种基于SMS的智能家居远程监控系统(1) 关键字:SMS智能家居远程监控系统 1 引言 随着生活节奏的加快,生活水平的提高,人们对现代家居的安全性、智能性、舒适性和便捷 性提出了更高的要求。智能家居控制系统就是适应这种需求而出现的新事物,正朝着智能化、远程化、小型化、低成本等方向发展。如今手机已经十分普及,如何让普通百姓只需要 增加少量投入便可以通过手机远程遥控自己家中的电器设备,远程查看设备或安防系统状 况。同时,一旦家中发生煤气泄露、火灾、被盗等安全事故时能够立即获知警报,及时处理。为此本文提出了一种基于SMS和Atmega128 的智能家居远程监控系统。 2 系统结构及工作原理 本文所设计的智能家居远程监控系统由CP U 模块、短信收发模块、电源模块、时钟模块、LCD 显示模块、键盘模块、驱动模块、无线收发模块、检测模块等模块组成,如图 1 所示。系统的工作原理如下:用户通过手机将控制或查询命令以短信的形式通过GSM 网发送到短信收发模块,CPU 再通过串口将短信读入内存,然后对命令分析处理后作出响应,控制相 应电器的开通或关断,实现了家电的远程控制。CPU 定时检测烟感传感器、CO 传感器、门禁系统的信号,一旦家中发生煤气泄露、火灾、被盗等险情时,系统立即切断电源、蜂鸣 器警报并向指定的手机发送报警短信,实现了家居的远程监视。为了达到更人性化的设计, 当用户在家时可通过手持无线遥控器控制各个家电的通断,通过自带的小键盘设定授权手机 号码、权限和设定系统的精确时间等参数。LCD 用来实时显示各电器状态和各个传感器的 状态。 图1 系统结构框图 3 硬件系统设计

风电场及远程监控自动化管理系统 一、系统概述 风电场及远程监控自动化系统采用分层分布的体系结构,整个自动化系统分为三层:风场控制层、区域控制层和集中控制层。风场控制层设在风电场现场,为风电场运行 与管理提供完整的自动化监控,为上级系统提供数据与信息服务;区域控制层 设在区域风电场中央控制室,负责所辖风电场运行状态的监视与管理,为集中 控制层提供数据与信息服务;集中控制层作为总部或集团的风力发电监控中 心,全面掌控所有风电场运行状况,统筹资源调配。 建设风电场及远程监控自动化系统,实现各风电场设备的集中监视和管理,对提高公司综合管理水平、优化人员结构、提高风电场发电效益等十分重要。 提高风电场自动化水平 无人值班少人值守是风电场运营模式的发展方向,对风电场的设备状态、自动化水平、人员素质和管理水平都提出了更高的要求,是风电场一流的设备、一流的人才、一 流的管理的重要标志,建立可以实现风电场及远程监控自动化系统,是实现风 电场无人值班少人值守的必要条件,对全面提高风电场自动化水平有极大的促 进作用。 提高风电场群的经济效益 设置风电场及远程监控自动化系统,建立与当地气象部门的联系,根据气象部门对未来时段天气预报的预测信息,制定风电场在未来时段的生产计划,合理地安排人员调 配和设备检修计划,使资源得到充分利用,提高风电场群的经济效益。 提高风电场群在电网中的竞争优势 随着风电场群规模的日益扩大,风电发电量在电网中占的比重将越来越大,通过建立风电场及远程监控自动化系统,对各风电场的发电状况进行预测,并上报电网公司, 以利于电网公司电力调度计划的制定,提高发电公司在电网中的竞争优势。提高公司管理水平 由于风电场群具有风电场设备多且分布分散,地处偏远的特点,如果对每个风电场单独进行管理,需要消耗大量的人力物力。设置风电场及远程监控自动化系统,实现风 电场群的集中运行管理、集中检修管理、集中经营管理和集中后勤管理,通过 人力资源、工具和备件、资金和技术的合理调配与运用,达到人、财、物的高

华为交换机虚拟化(CSS) 解决方案 陕西西华科创软件技术有限公司 2016年4月1

目录 一、概述 (3) 二、当前网络架构的问题 (3) 三、虚拟化的优点 (4) 四、组建方式 (5) 三、集群卡方式集群线缆的连接 (5) 四、业务口方式的线缆连接 (6) 五、集群建立 (7) 1. 集群的管理和维护 (8) 2. 配置文件的备份与恢复 (8) 3. 单框配置继承的说明 (8) 4. 集群分裂 (8) 5. 双主检测 (9) 六、产品介绍 (10) 1.产品型号和外观: (14) 2.解决方案应用 (20)

一、概述 介绍 虚拟化技术是当前企业IT技术领域的关注焦点,采用虚拟化来优化IT架构,提升IT 系统运行效率是当前技术发展的方向。 对于服务器或应用的虚拟化架构,IT行业相对比较熟悉:在服务器上采用虚拟化软件运行多台虚拟机(VM---Virtual Machine),以提升物理资源利用效率,可视为1:N的虚拟化;另一方面,将多台物理服务器整合起来,对外提供更为强大的处理性能(如负载均衡集群),可视为N:1的虚拟化。 对于基础网络来说,虚拟化技术也有相同的体现:在一套物理网络上采用VPN或VRF 技术划分出多个相互隔离的逻辑网络,是1:N的虚拟化;将多个物理网络设备整合成一台逻辑设备,简化网络架构,是N:1虚拟化。华为虚拟化技术CSS属于N:1整合型虚拟化技术范畴。CSS是Cluster Switch System的简称,又被称为集群交换机系统(简称为CSS),是将2台交换机通过特定的集群线缆链接起来,对外呈现为一台逻辑交换机,用以提升网络的可靠性及转发能力。 二、当前网络架构的问题 网络是支撑企业IT正常运营和发展的基础动脉,因此网络的正常运行对企业提供上层业务持续性访问至关重要。在传统网络规划与设计中,为保证网络的可靠性、故障自愈性,均需要考虑各种冗余设计,如网络冗余节点、冗余链路等。 图1 传统冗余网络架构 为解决冗余网络设计中的环路问题,在网络规划与部署中需提供复杂的协议组合设计,如生成树协议STP(Spanning Tree Protocol)与第一跳冗余网关协议(FHGR: First Hop Redundant Gateway ,VRRP)的配合,图1所示。 此种网络方案基于标准化技术实现,应用非常广泛,但是由于网络发生故障时环路状态难以控制和定位,同时如果配置不当易引起广播风暴影响整个网络业务。而且,随着IT规模扩展,网络架构越来越复杂,不仅难于支撑上层应用的长远发展,同时带来网络运维过程中更多的问题,导致基础网络难以持续升级的尴尬局面。

XXX项目or府门户网站性能测试报告

目录 第一章概述 (4) 第二章测试活动 (4) 2.1测试用具 (4) 2.2测试范围 (4) 2.3测试目标 (5) 2.4测试方法 (5) 2.4.1基准测试 (5) 2.4.2并发测试 (6) 2.4.3稳定性测试 (6) 2.5性能指标 (6) 2.6性能测试流程 (6) 2.7测试术语 (7) 第三章性能测试环境 (8) 3.1服务器环境 (8) 3.2客户端环境 (9) 3.3网络结构 (9) 第四章测试方案 (10) 4.1基准测试 (11) 4.2并发测试 (13) 4.3稳定性测试 (15) 第五章测试结果描述和分析 (16) 6.1基准测试性能分析 (16) 6.2并发测试性能分析 (21) 6.3稳定性性能测试分析 (28) 第六章测试结论 (29)

摘要 本文档主要描述XXXX网站检索和页面浏览性能测试中的测试内容、测试方法、测试策略等。 修改历史 注释:评审号为评审记录表的编号。更改请求号为文档更改控制工具自动生成的编号。

第一章概述 由于当前对系统要接受业务量的冲击,面临的系统稳定、成熟性方面的压力。系统的性能问题必将成为焦点问题,海量数据量的“冲击”,系统能稳定在什么样的性能水平,面临业务增加时,系统抗压如何等这些问题需要通过一个较为真实的性能模拟测试来给出答案,通过测试和分析为系统性能的提升提供一些重要参考数据,以供后期系统在软硬件方面的改善和完善。 本《性能测试报告》即是基于上述考虑,参考当前的一些性能测试方法而编写的,用以指导即将进行的该系统性能测试。 第二章测试活动 2.1测试用具 本次性能测试主要采用HP公司的Loadrunner11作为性能测试工具。Load runner主要提供了3个性能测试组件:Virtual User Generator, Controller,Analysis。 ●使用Virtual User Generator修改和优化脚本。 ●使用Controller进行管理,控制并发的模拟并发数,记录测试结果。 ●使用Analysis进行统计和分析结果。 2.2测试范围 此次性能测试实施是对吴忠市门户网站系统性能进行测试评估的过程,我们将依据系统将来的实际运行现状,结合系统的设计目标和业务特点,遵循着发生频率高、对系统或数据库性能影响大、关键和核心业务等原则选取需要进行测试的业务,模拟最终用户的操作行为,构建一个与生产环境相近的压力场景,对系统实施压力测试,以此评判系统的实际性能表现。 根据与相关设计,开发人员的沟通和交流,本次测试主要就是针对大量用户在使用吴忠市门户网站进行信息查询,而选取的典型事务就是用户使用检索进行关键字搜索以及界面浏览和反馈回搜索结果,这是用户使用最频繁,反应最多的地方,也是本系统当前以及以后业务的一个重要压力点所在。所以本次测试只选取检索业务的性能情况和界面浏览进行记录和

呈送: 验收: 服务器虚拟化项目完成报告书 2012-09-25

项目概述 1, 硬件配置 服务器1 DELL R720 CPU : XEON E5-2650 8Core *2 RAM : 32G NIC : 1000M*4 HDD : 300G SAS *2 服务器2 DELL R720 CPU : XEON E5-2650 8Core *2 RAM : 32G NIC : 1000M*4 HDD : 300G SAS *2 存储器 DELL PowerVault MD3600f HDD:10*600GB " 15K RPM, 6Gbps SAS HDD ; Con troller Box1:PowerVault(TM) MD36x0f*1 ; Con troller Box2:PowerVault(TM) MD36x0f*1 SFP收发器:带2个SFP端口 *2 2, 软件 虚拟化平台: VMware vSphere 5 Esse ntials Plus Kit for 3 hosts (Max 2 processorsper host) and 192 GB vRAM en titleme nt (最大支持:一个标准版vCenter和三台虚拟主机(每台主机的物理CPU个数不超过2) 客户机OS: Win dows Server 2003 R2 STD 32BIT Win dows Server 2008 R2 STD 64BIT vCenter服务器OS: Windows Server 2008 R2 64BIT标准版 数据库:SQL Server 2008 Express

自动化设备远程监控系统 自动化设备远程监控系统概述 随着科学技术的迅猛发展,各种设备制造商纷纷涌现,设备制造商已经成为生产力发展的重要组成部分。如何提高管理水平,提高企业效率和竞争力是从管理到基层面临的日益严峻的问题。对于如何提高设备运维效率和抓好售后管控,确实是工业设备自动化检测和控制设备制造商提升绩效的一大重点区域,而建立智能化、自动化的全方位远程设备监控以及管理系统是对本行业模式的变革,是科技创新+管理创新。 自动化设备远程监控系统软件是工控人的福音也是技术创新给工厂衍生的新的管理模式,改变了工人的作业形式以及更加高效的设备维护效率和低成本,通过大本营中心连接上千万台的设备运营数据并统一管理,可实现大屏、手机端、PC电脑端以及更多的终端软件系统实现远程设备的运维和管理控制,在工业4.0时代,远程运维平台也将越来越成熟和智能化,依靠数据可实现整个管理的数字化标准化。

自动化设备远程监控系统网络构架 架构中现场设备及PLC通过以太网或RS485/RS232/RS422串口方式接入HINET智能网关中(或者其他品牌网关),HINET智能网关依靠自身协议解析以及数据传输功能将解析好的数据通过4G或者有线网络传输至互联网,进而传输到服务器中,最后通过服务器中部署的数据平台系统,将设备监控监控数据、业务数据以及其他数据发布到监控大屏及各个监控端。 远程运维主要功能 远程运维主要实现原理是通过智能网关采集设备的数据,把数据通过通讯技术传输到处理中心进行数据的应用和计算,主要实现功能:GIS地图,试试监控,维保中心,历史数据,远程控制等应用。

通过HiNet工业智能网关在现场采集设备数据,然后把数据直接传输到远程监控云端。通过对这些数据的处理,具体可实现的功能如下: 1)远程监控。基于互联网架起了实时的数据链,打破了以往滞后式的信息互通模式。整个设备运行的数据链变得可视,客户可以在手机端、PC端掌握包装机机械设备的使用参数、生产运行,故障维修等情况。 2)可以通过预警等信号知道设备哪个部位?哪个零件?将要出现故障,以及出现的位置、时间和可能原因,以保养代替维修,最大化减少非计划性的停机时间。 3)故障告警,它可以通过电脑及手机app实时通知设备维护人员相关设备的运行状况,并把故障发生时的所有相关的数据都推送给设备维护人员,让维护人员全面掌握发生故障时的真实原因、状态并及时解决问题。

联想服务器虚拟化解决方案 一、需求分析 1. 用户需求 近年来医疗卫生信息化在全球范围内发展迅速。无论是医院还是公共卫生机构为提高服务质量和运营效率,都在不断加强业务支持系统的建设。目前医院已逐渐形成了以医院信息管理系统(HIS)、电子病历(EMR)、实验室信息管理系统(LIS)、医学影像系统(PACS)以及放射信息管理系统(RIS)为主要应用的综合性信息系统。随着医疗数据规模呈几何级数增长,为了支撑医院关键业务7*24小时的不间断运行和有效存储和利用相关数据,迫切需要建立医疗数据中心进行有效管理,虚拟化数据中心正是用户所需要的解决方案,不仅为医院的业务提供支撑,同时满足对医疗数据进行研究的需要。 2. 方案分析 某医院正在计划实施服务器整合项目,整合后的应用大约有10个左右,其中有6个左右的数据库类应用,以及4个左右的Windows/Linux应用。如果按照传统的应用部署方式,一个应用一台服务器的话,需要部署10台服务器,如此数量的服务器,将会造成如下的众多问题: 成本高λ 硬件成本较高。运营和维护成本高,包括数据中心空间、机柜、网线,耗电量,冷气空调和人力成本等。 可用性λ 可用性低,因为每个服务器都是单机,如果都配置为双机模式成本更高。系统维护和升级或者扩容时候需要停机进行,造成应用中断。 缺乏可管理性λ 数量太多难以管理,新服务器和应用的部署时间长,大大降低服务器重建和应用加载时间。硬件维护需要数天/周的变更管理准备和数小时的维护窗口。 兼容性差λ 系统和应用迁移到新的硬件需要和旧系统兼容的系统。 为了更好的解决上述传统单一物理服务器部署应用方式所造成的弊端,我们建议客

VMware Horizon? 6 POC测试报告 20xx 年 x月 客户名称:<客户公司> 编制人:<合作伙伴> [此处为合作伙伴徽标]

目录 (4) 一、解决方案概述 (4) 1.1 市场驱动 (4) 1.2 业务挑战 (4) 1.3 解决方案 (4) 1.4 价值体现 (5) 二、测试简介 (5) 2.1 测试内容 (6) 2.2 测试厂家 (7) 2.3 时间安排 (7) 2.3 测试结论 (7) 三、附录 (8) 3.1 测试环境 (8) 3.1.1 硬件配置 (8) 3.1.2软件配置 (8) 3.1.3 网络配置 (8) 3.1.4 逻辑架构 (8) 3.1.5 系统架构 (8) 3.1.6 测试工具(可选) (9) 3.2测试用例 (9) 3.2.1基本功能测试 (9) 3.2.2 显示效果测试 (12) 3.3 业务功能测试 (13) 3.4 兼容性测试 (13)

3.4.1 系统兼容性测试 (13) 3.4.2 外设兼容性测试 (14) 3.5 性能测试 (15) 3.5.1 服务器压力测试 (15) 3.5.2 桌面交付性能测试 (16) 3.5.3 网络适用性测试 (17) 3.6 运维管理测试 (17) 3.7 系统安全测试 (20)

下文中置于【】之内的文字仅供参考,请在文档完成后删 除(包括【】符号本身),不要包含在正式文档中,谢谢。 一、解决方案概述 1.1 市场驱动 【简述客户信息化项目的背景。客户所在行业?客户为何想采用 View/Mirage/Workspace/vC Ops for View?安全合规性?PC设备更新?移动 办公?统一通讯?操作系统迁移?3D图像处理?】 1.2 业务挑战 【清楚介绍客户当前遇到的业务挑战,比如“移动终端的数据泄密或者失窃”、“多平台终端支持”、“降低IT运维成本”、“提高员工工作效率”、“无法 保障终端维护的SLA”等等等等】 1.3 解决方案 【基于以上的市场驱动和业务挑战来选择一种或者多种解决方案 o移动安全工作空间 o业务流程桌面 o分支机构桌面 o永不停机桌面 o基于VSAN存储的Horizon 6环境 o vSGA/vDGA 高端3D显示桌面 o Windows XP迁移 请提供以下截屏(根据所选解决方案不同而有所不同) ?所布署产品的安全证书的截图 ?View Client连接应用发布的截图 ?Mirage的工作截图 ?Workspace的首页截图 ?vC Ops for View的工作截图 ?vCO工作流截图】 ?vSGA/vDGA场景截图

机房远程监控系统

1 概述 通过使用该系统,可实现集中方式对机房设备和环境及电力进行集中监控,从而保证通信网络设备的安全运行,实现基本无人值守。 2解决方案 2.1系统结构示意图 图2.1 远程监控系统结构示意图 系统监控内容分为两大部分,环境及电力系统的监测与控制。可对辖内的各个设备及机房环境进行遥测、遥控、遥调、遥信,记录和处理相关数据,及时检测故障,自动通知相关人员处理,从而实现少人或无人值守。

2.2结构简介 2.2.1现场监控装置与作用 1)门禁监测:探测门、窗等是否被非法打开,或非法人员进入; 2)UPS蓄电池电压监测:实时监测机房内备用电源电压; 3)温湿度监测:检测机房内温湿度参数,实时反馈到监控中心; 4)烟感探测器:消防监控,实时检测烟感传感器状态,一旦发生火灾,及时向监控中心报警; 5)漏水监测:当机房进水时,想监控中心报警; 6)风机与空调控制:当温度或湿度异常时,可自动或手动启动空调和风机进行调节; 7)配电柜:使用互感器监测电源电压、电流并实时反馈到监测中心; 8)*发电机:对于无法接入市电的地点,可以对油量进行监测; 9)*视频监控:可对机房内进行实时视频监控; 11)电路故障监测,本地和远程报警; 12)网络:可接入3G、4G、WIFI以及Internet; 2.2.2监控中心 1)可远程控制或定时打开的设备:照明、风机、空调等; 2)PC远程控制与异常报警、数据记录; 3)一个监控中心可同时接入多个监控点; 2.3 监控中心的功能 1)周期性采集各个监控对象的运行状态和数据; 2)显示告警信息和实时数据; 3)能对告警数据和监测数据进行统计分析; 4)当通信中断时,能自动保存断点开始处以后的有关数据; 5)提供远程监控能力和智能设备接入能力; 6)软件提供良好的外部接口(如声光报警等)。 7)具备数据查询和统计功能,能按局方要求,生成各种曲线、报表:如:月、日、年告警统计表、系统操作统计表、检测数据统计表、直流设备负载曲线、温湿度历史曲线、交接班日志、特定时间的设备运行参数或曲线等。 8)当发生了紧急告警(等级可设定)时,能以拨号方式自动寻呼责任人员。如果此告

龙源期刊网 https://www.doczj.com/doc/0711402519.html, 基于虚拟化技术的云服务平台的构建与管理作者:何国民王代君 来源:《电脑知识与技术》2016年第23期 摘要:本文主要采用云计算虚拟化技术在开放式操作系统Linux下,就虚拟化平台基础服务端、虚拟化连接管理中间件和Web管理平台这三个主要组成部分的设计和配置,设计和构建一个针对高校实验室私有云服务平台,能动态分配实验室计算资源,高效率满足实验教学、开发、测试、管理等不同需求。 关键词:云计算;虚拟化技术;Linux;私有云 中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2016)23-0199-02 云计算是计算机科学和互联网技术发展的产物,也是引领未来信息产业创新的关键战略性技术和手段。它将带来工作方式和商业模式的根本性改变,对我国发展高新技术产业具有重要的战略意义。 虚拟化技术是实现云计算的关键技术,它是一种调配计算资源的方法,它将不同层面——硬件、软件、数据、网络、存储——隔离开来。它的运行完全像一台物理服务器一样,并在同一台物理服务器上运行多台虚拟机,可以节省硬件、存储空间以及能耗。近年来,云计算技术发展如火如荼,国外的亚马逊AWS云计算服务平台、微软的Microsoft Azure云以及Google 的Cloud Platform引领着云计算技术的先锋和浪潮。国内的各个互联网企业也纷纷推出各自的云服务,如阿里巴巴的阿里云,新浪的SAE平台,百度的BAE平台等。在计算机业界,云计算可以说是现阶段最热门的技术之一。整个社会已经进入到了互联网+时代。 本文是基于Linux内核虚拟化技术和Libvirt开源管理中间件以及Python语言开发,实现了在实验室机房环境中搭建私有云计算服务平台,从而实现服务器的硬件虚拟化,提供多台虚拟机给不同用户以运行不同的服务,给实验教学、资源的共享等带来了极为方便的应用场景。 1 虚拟化云服务器平台的主要功能设计 云服务平台的虚拟化环境构建采用基于Linux内核的QEMU-KVM虚拟化技术,服务平台的Web管理端使用Python编程语言和Django框架来开发,对于实验室云计算服务平台环境的搭建,主要完成以下的功能: 1)创建虚拟机,在创建时分配虚拟机的CPU、内存、磁盘、网络配置。 2)虚拟机的启动与关闭。在虚拟机系统出错无法正常关机的时候,能够对虚拟机的进行强制关闭。

VMware服务器虚拟化解决方案详细

虚拟化解决方案

目录 一、VMware解决方案概述.......................................... 错误!未定义书签。 1.1 VMware服务器整合解决方案.................................... 错误!未定义书签。 1.2 VMware商业连续性解决方案.................................... 错误!未定义书签。 1.3 VMware测试和开发解决方案.................................... 错误!未定义书签。 二、VMware虚拟化实施方案设计 .............................. 错误!未定义书签。 2.1 需求分析 ................................................................... 错误!未定义书签。 2.2 方案拓扑图 ............................................................... 错误!未定义书签。 2.3 方案构成部分详细说明 .............................................. 错误!未定义书签。 2.3.1 软件需求 ............................................................ 错误!未定义书签。 2.3.2 硬件需求 ............................................................ 错误!未定义书签。 2.4 方案结构描述.............................................................. 错误!未定义书签。 2.4.1 基础架构服务层................................................. 错误!未定义书签。 2.4.2 应用程序服务层................................................. 错误!未定义书签。 2.4.3 虚拟应用程序层................................................. 错误!未定义书签。 2.4.4 VMware异地容灾技术 ...................................... 错误!未定义书签。 2.5 方案带来的好处 .......................................................... 错误!未定义书签。 2.5.1 大大降低TCO ..................................................... 错误!未定义书签。 2.5.2 提高运营效率..................................................... 错误!未定义书签。 2.5.3 提高服务水平..................................................... 错误!未定义书签。 2.5.4 旧硬件和操作系统的投资保护 ......................... 错误!未定义书签。 2.6 与同类产品的比较 ...................................................... 错误!未定义书签。

水泵远程智能监测系统一.公司简介 深圳市天地网电子有限公司致力于电力领域产品的开发,生产和技术性服务。公司聚集了一批在电力和通讯领域有着丰富经验的专家以及研发精英,为电力设备、输配电线路的运行状态监测、故障检测定位等提供产品以及技术性服务。公司本着以人为本、科技创新、团结协作、顾客至上的理念,为电力用户提供了诸多可靠的解决方案,并得到业内企业的认可。深圳市天地网电子有限公司成立于2011年,注册资金为500万元。公司位于深圳南山区,属于高新技术企业。 水泵站远程监测和控制系统的实现,首先依赖于各个环节重要运行参数的在线监测和实时信息掌控,基于此,物联网作为“智能信息感知末梢”,可成为推动智能电网发展的重要技术手段。未来智能电网的建设将融合物联网技术,物联网应用于智能水泵站最有可能实现原创性突破、占据世界制高点的领域。 二.概述 我公司自主研发的TDW-008水泵站自动化远程监控系统是集传感技术、自动化控制技术、无线通信技术、网络技术为一体的自动化网络式监控管理系统。 泵站管理人员可以在泵站监控中心远程监测站内水泵的工作电压、电流、多路无线检测温度、水位等参数;支持泵启动设备手动控制、自动控制、远程控制泵组

的启停,实现泵站无人值守。该系统适用于城市供水系统、电厂、工厂、排水泵 站的远程监控及管理。 1)系统组成 TDW-008主要包括:值班室污水泵站自动化远程监控系统人值守集中控制管理系统中心主站监控平台和现场泵房控制分站: ◇中心主站监控平台由工控机、系统监控软件、网络接入设备共同构成,能够实现监测、查询、遥调、运算、统计、控制、存储、分析、报警等多项功能。 ◇现场泵房控制分站主要由数据采集模块:电压、电流、功耗、功率因数,无线可以接多路温度、水位传感器、电源控制器、继电器单元、配电控制机柜及安装附件组成。它与中心主站监控平台通过GPRS/3G网络方式连接到一起。水源地各井位泵房为分站,中心泵房统领各分站,通过中国移动的无线数据传输设备,实现点到多点的通讯,从而最终实现对各井位泵的远程集中监视和控制。 2)控制功能 (1)监测采集功能 ---监测采集泵站水位、各种在线温度;监测泵组的启停状态、电流、电压、保护状态以及深井泵电机的实际温度等数据。

图3 下位机软件框图 5 结束语 本文设计的一线总线已经应用于广东省惠州市香港T imax 机电公司的TM D 系列多轴数控钻铣床改造,通过半年的实际运行和效果检验表明,一线 总线能够大大减少数控系统配线,简化了数控系统的安装、维护和维修;采用网络化的硬件结构,使得控制结构更加简单;由硬件实现的一线总线协议实现对I/O 口的统一管理,保证了工作的稳定可靠,更为重要的是网络化的设计非常适合对故障的软件诊断;系统硬件结构采用通用化和系列化设计,适用范围广。参考文献: [1] 陈 超.微型局域网在数控系统中的应用[D ].洛阳: 洛阳工学院,1999. [2] 胡道元.计算机局域网(第二版)[M ].北京:清华大学 出版社,1996,5-33. [3] 陈 超.微型局域网用于计算机数控系统的研究(第九 届全国高等学校制造自动化研究会学术年会论文集)[A ].北京:机械工业出版社,2000. 作者简介:陈 超 (1974-),男,上海交通大学机械工程学 院物流与自动化研究所博士研究生,研究方向:自动行走小车(AGVS )系统研制、数控系统设计和物流与自动化技术。 自动化设备远程监控系统 张建宏,裴仁清,李亚静,许 逊,华卫平(上海大学机电工程及自动化学院,上海200072) Remote M onitoring and Cont rol Syst em for Aut omatic Equipment ZHANG Jian hong ,PEI Ren qing ,LI Ya jing ,XU Xun ,HUA Wei ping (Schoo l o f M echanical Eng ineering and A uto matio n,Shanghai U niver sity ,Shanghai 200072,China ) 摘要:介绍一种远程自动化设备监控器的系统组成、硬件结构、工作原理和实现方法。 关键词:远程监控;单片机;通讯 中图分类号:TP206.3 文献标识码:A 文章编号:1001-2257(2001)04-0013-03Abstract :T his paper introduces a kind o f re-mote monitoring and control system for autom atic equipment.The structur e,hardw ar e and wo rking pr inciples of the system are m ainly described. 收稿日期:2001-03-13 Key words :remote mo nitoring and control ; sing le chip microcomputer;comm unication 0 引言 当前,设备的售后服务贯穿于产品的整个生命周期,厂家依靠在各地设立服务部门或派驻员工到现场服务,这样做不但服务成本高,时间长,而客户总是希望厂家能够对产品提供全程的跟踪服务,并能及时对设备故障提出解决方案。为此,我们针对某公司的一套自动化设备开发了远程监控器,对及时排除故障隐患、节省系统维护费用具有重要作用。 ? 13?《机械与电子》2001(4)

视频监控系统设计方案二〇一七年十月十四日

目录 1.方案概述 (4) 1.1 设计原则 (4) 1.2 设计要求及技术指标 (5) 2.基本要求与配置 (6) 2.1 基本要求 (6) 2.2 交通监控类型原理 (6) 2.2.1 DDN远程监控方案 (7) 2.2.2 WLAN无限连接监控方案 (8) 2.3设备配置 (10) 3.系统结构组成 (10) 3.1方案结构图 (10) 3.2工程描述 (12) 4.产品说明 (12) 4.1摄像产品介绍 (13) 4.1.1技术特点 (14) 4.1.2技术参数 (15) 4.2网络视频编/解码器(DSN-M4T/R) (16) 4.2.1主要特点 (16) 4.2.2技术指标: (17) 4.3传输设备介绍(XQ-54M- 5.8 5.8G 无线室外网桥) (18)

4.3.1产品特点: (18) 4.3.2应用方式 (18) 4.3.3技术指标 (19) 4.4、有讯网络DWL-2000AP+A 无线AP (21) 4.4.1产品特性和优势: (21) 4.4.2参数 (21) 4.5、系统管理平台 (23) 4.5.1、功能概述 (25) 4.5.2、系统构成 (25) 5.系统主要指标 (31) 5.1视频系统 (31) 5.2录像存储 (31) 5.3系统维护 (31) 6.方案特点 (32) 7.配置清单 (33)

1.方案概述 网络视频监控系统以综合管理软件为核心,结合嵌入式视频服务器,实现了基于网络的点对点、点对多点、多点对多点的远程实时现场监视、远程遥控摄像机以及录像、报警处理等,通过兼容模拟视频设备实现模拟视频系统与数字视频系统的数字化统一管理。 众所周知,采用无线网络技术给我们带来了极大的方便,采用无线网络技术可省去布线的麻烦,可以让信号覆盖到有线网络不能延伸到的地方,可以节约维护成本等。 本方案中设计使用DSN-M4T编码器将前端摄像机输出的模拟视频信号、音频信号和告警信号转化为数字信号,通过前端的无线传输设备(5.8G无线网桥)与监控中心进行传输,在监控中心的视频服务器(PC机)上通过CC SERVER软件解码,实时显示在计算机显示器上或通过视频解码器连接到监视屏幕实现多画面监控。录像由客户端PC机通过软件实时完成。并且告警信号经过软件处理在监控中心有声光显示或直接进行告警后录像存储。 1.1 设计原则 在此方案设计中,以下原则贯穿于设计工作中的全部过程: 1、可靠性原则: 监控系统的可靠性是监控系统具有实用性的前提,是监控系统应急、防范及事后举证的保证。 2、实时准确的原则: 监控系统的基本功能就是将被监控对象发生的事件在有限的时间内准确及时地反映上来。因此实时性与准确性的原则贯穿在系统设计的各个方面。 3、先进性与实用性相结合的原则: 既要保证系统设计的先进性,又要保证系统设计的实用性。选用的设备是经过实践检验的成熟产品,同时考虑系统的总体成本以及实际的气候、地理条件,比较模拟监控、有线网络、无线网络、数字存储等诸方面的特点,为用户提供最

自动化设备远程监控系统介绍 自动化设备远程监控系统概述 随着科学技术的迅猛发展,各种设备制造商纷纷涌现,设备制造商已经成为生产力发展的重要组成部分。如何提高管理水平,提高企业效率和竞争力是从管理到基层面临的日益严峻的问题。对于如何提高设备运维效率和抓好售后管控,确实是工业设备自动化检测和控制设备制造商提升绩效的一大重点区域,而建立智能化、自动化的全方位远程设备监控以及管理系统是对本行业模式的变革,是科技创新+管理创新。 设备远程监控系统 自动化设备远程监控系统软件是工控人的福音也是技术创新给工厂衍生的新的管理模式,改变了工人的作业形式以及更加高效的设备维护效率和低成本,通过大本营中心连接上千万台的设备运营数据并统一管理,可实现大屏、手机端、PC电脑端以及更多的终端软件系统实现远程设备的运维和管理控制,在工业4.0时代,远程运维平台也将越来越成熟和智能化,依靠数据可实现整个管理的数字化标准化。

自动化设备远程监控系统网络构架 架构中现场设备及PLC通过以太网或RS485/RS232/RS422串口方式接入HINET智能网关中(或者其他品牌网关),HINET智能网关依靠自身协议解析以及数据传输功能将解析好的数据通过4G或者有线网络传输至互联网,进而传输到服务器中,最后通过服务器中部署的数据平台系统,将设备监控监控数据、业务数据以及其他数据发布到监控大屏及各个监控端。 自动化设备远程监控系统网络构架

远程运维主要功能 远程运维主要实现原理是通过智能网关采集设备的数据,把数据通过通讯技术传输到处理中心进行数据的应用和计算,主要实现功能:GIS 地图,试试监控,维保中心,历史数据,远程控制等应用。 远程运维

桌面虚拟化测试报告 2015年12月 信息中心 编制人: 审核人:

目录 一、解决方案概述 (3) 1.1 测试背景 (3) 1.2 测试目的 (3) 1.3 价值体现 (3) 二、测试简介 (4) 2.1 测试内容 (4) 2.2 时间安排 (4) 2.3 测试结论 (5) 三、附录 (5) 3.1测试环境 (5) 3.1.1 硬件配置 (5) 3.1.2软件配置 (7) 3.1.4系统架构 (7) 3.1.5 测试工具 (9) 3.2测试用例 (9) 3.2.1 基本功能测试 (9) 3.2.2 显示效果测试 (14) 3.3 业务功能测试 (14) 3.4 系统兼容性测试 (18) 3.5 图形性能测试 (19) 3.6 运维管理测试 (20) 3.7 系统安全测试 (21)

一、解决方案概述 1.1 测试背景 随着我们公司信息化进程的不断深入,传统的图形工作站已经无法满足日益 更新的设计软件的硬件需求,而更换工作站的硬件成本非常昂贵,因此我们尝 试在使用桌面虚拟化方式来替换原有的PC+工作站架构,从而简化我们企业 IT 基础架构,让企业IT能够快速响应不断变化的业务及终端用户需求,更快速地 部署应用和桌面并提高研发效率,同时缩短产品开发周期提高竞争力。 Citrix和VMware作为业界最为领先的虚拟化厂商,Citrix xendesktop和VMware Horizon View产品都结合NVIDIA的vGPU技术,可以替换传统图形工作站,满足我公司对于高性能图形计算机的使用需求。 1.2 测试目的 本次测试的主要目的是为了更好的了解Citrix、VMware和NVIDIA公司联合推 出的基于vGPU的图形工作站是否能满足满足我公司对于高性能图形计算机的使 用需求,同时体验桌面解决方案,用以解决传统 PC以及图形工作站面临的各种难题。 本次测试主要对如下几个方面进行功能性验证。 ?vSphere 6.0和XenServer的部署、管理及使用。 ?vmware view 和Xendesktop桌面虚拟化的搭建及与NVIDIA 虚拟化显卡的集成。 ?在以上基础环境上安装并运行客户平时使用的三维设计软件(主要包括Creo3.0、Caxa2015及Solidworks2015),确保软件可以正常运行,满足 办公需求。 ?使用专业的测试软件对使用了vGPU的桌面虚拟化产品以及传统图形工作站做测试,并对比测试成绩。 1.3价值体现 使用Citrix、 VMware桌面虚拟化+vGPU图形工作站的解决方案后,可以获得如下好处: 提高资源利用率:由于一台服务器可以运行多个桌面环境或多个虚拟图形工作站,因此客户能够有效集中硬件资源。同时,该解决方案十分灵活,您可以轻松地重新使用计算资源,并以动态形式将其分配给桌面环境。