年上半年程序员上午试卷

●在Word编辑状态下,将正文中所有“internet explorer”改写为“Internet Explorer”,常选用编辑子菜单上的(1)命令;单击“工具”栏中的“(2)”按钮可以在光标所在处插入超链接。

(1)A.“修订” B.“替换” C.“定位” D.“粘贴”

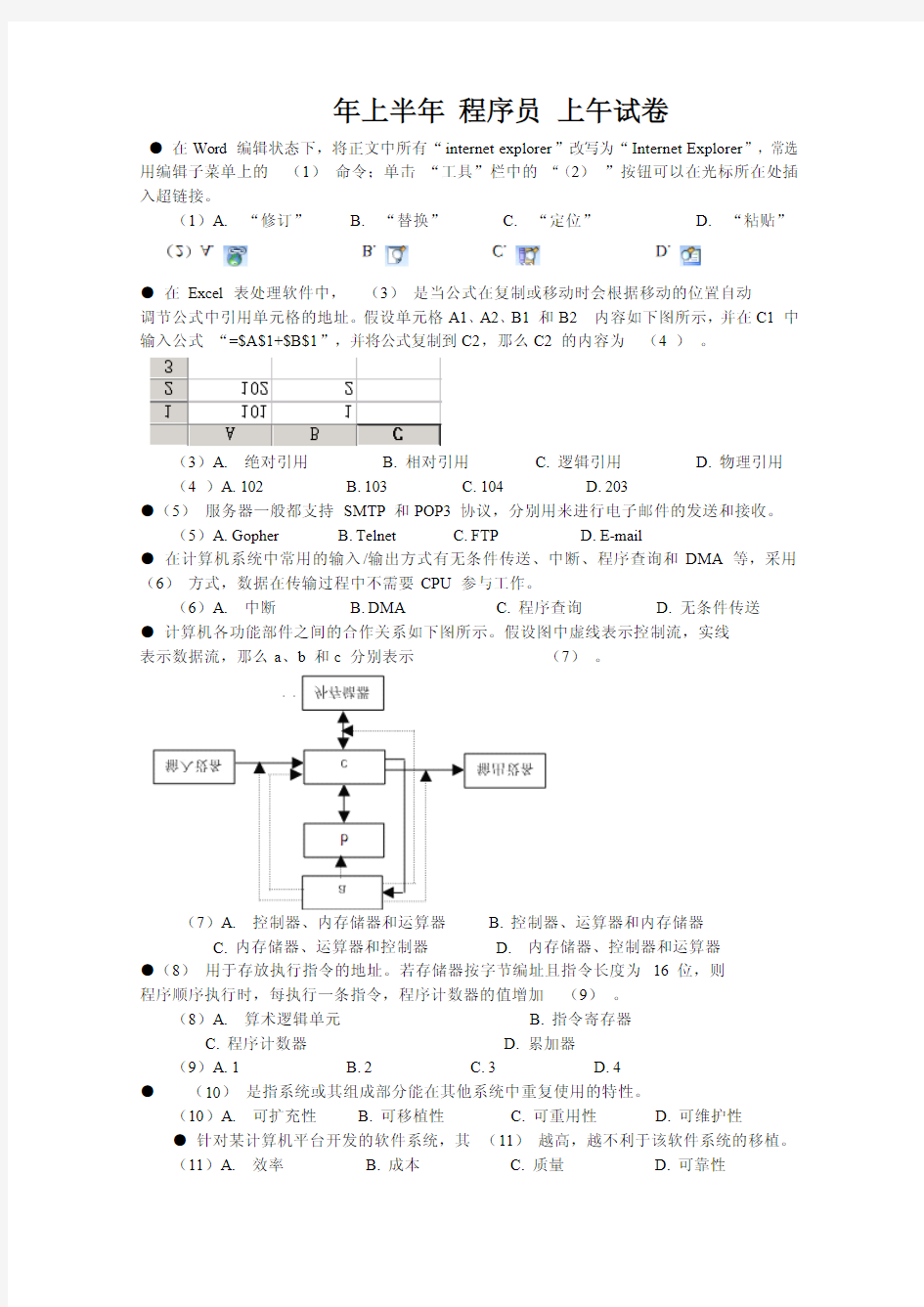

●在Excel表处理软件中,(3)是当公式在复制或移动时会根据移动的位置自动

调节公式中引用单元格的地址。假设单元格A1、A2、B1和B2内容如下图所示,并在C1中输入公式“=$A$1+$B$1”,并将公式复制到C2,那么C2的内容为(4)。

(3)A.绝对引用 B.相对引用 C.逻辑引用 D.物理引用(4)A.102 B.103 C.104 D.203

●(5)服务器一般都支持SMTP和POP3协议,分别用来进行电子邮件的发送和接收。

(5)A.Gopher B.Telnet C.FTP D.E-mail

●在计算机系统中常用的输入/输出方式有无条件传送、中断、程序查询和DMA等,采用(6)方式,数据在传输过程中不需要CPU参与工作。

(6)A.中断 B.DMA C.程序查询 D.无条件传送

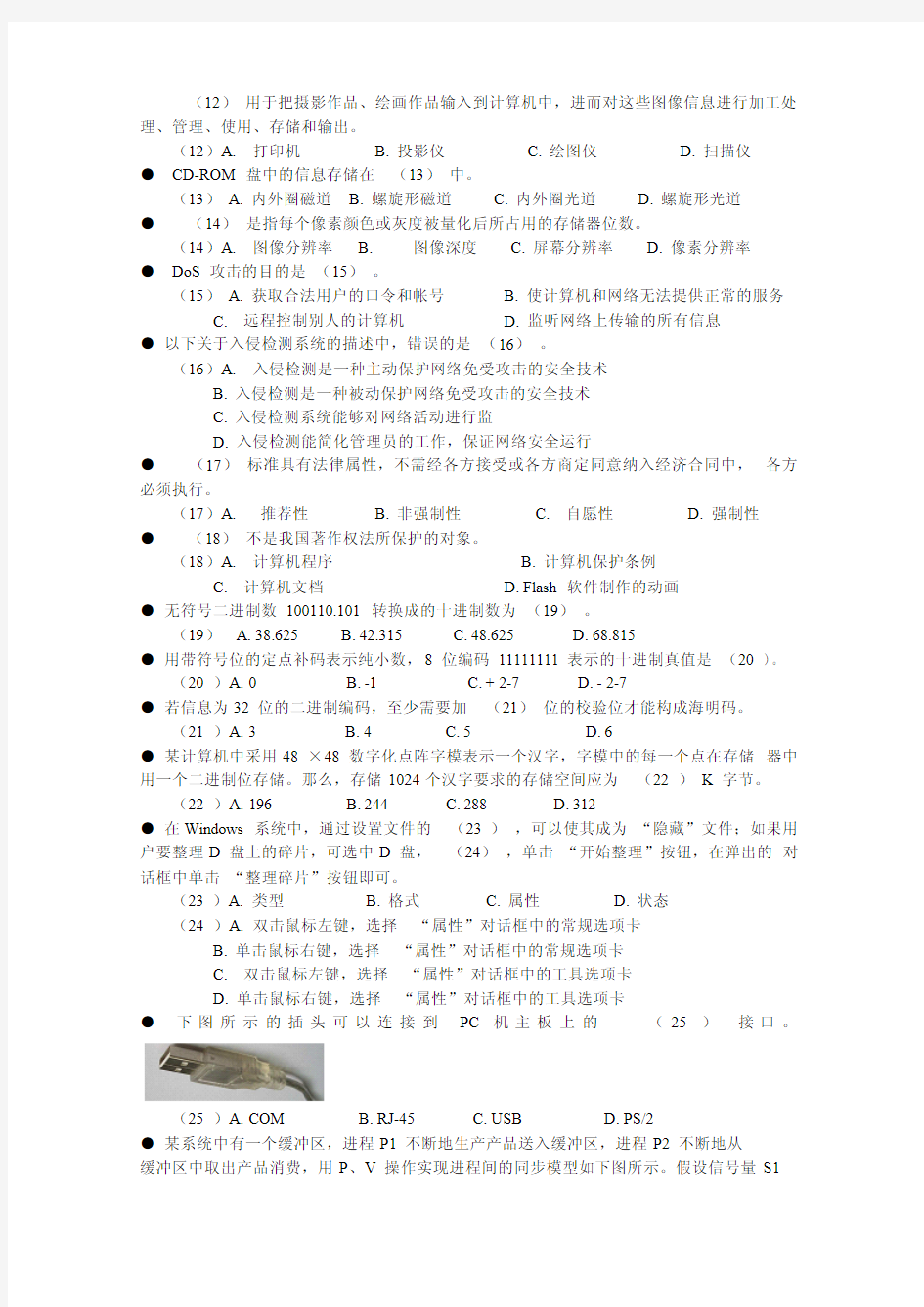

●计算机各功能部件之间的合作关系如下图所示。假设图中虚线表示控制流,实线

表示数据流,那么a、b和c分别表示(7)。

(7)A.控制器、内存储器和运算器 B.控制器、运算器和内存储器

C.内存储器、运算器和控制器

D.内存储器、控制器和运算器

●(8)用于存放执行指令的地址。若存储器按字节编址且指令长度为16位,则

程序顺序执行时,每执行一条指令,程序计数器的值增加(9)。

(8)A.算术逻辑单元 B.指令寄存器

C.程序计数器

D.累加器

(9)A.1 B.2 C.3 D.4

●(10)是指系统或其组成部分能在其他系统中重复使用的特性。

(10)A.可扩充性 B.可移植性 C.可重用性 D.可维护性

●针对某计算机平台开发的软件系统,其(11)越高,越不利于该软件系统的移植。

(11)A.效率 B.成本 C.质量 D.可靠性

(12)用于把摄影作品、绘画作品输入到计算机中,进而对这些图像信息进行加工处理、管理、使用、存储和输出。

(12)A.打印机 B.投影仪 C.绘图仪 D.扫描仪

●CD-ROM盘中的信息存储在(13)中。

(13)A.内外圈磁道 B.螺旋形磁道 C.内外圈光道 D.螺旋形光道

●(14)是指每个像素颜色或灰度被量化后所占用的存储器位数。

(14)A.图像分辨率 B.图像深度 C.屏幕分辨率 D.像素分辨率

●DoS攻击的目的是(15)。

(15)A.获取合法用户的口令和帐号 B.使计算机和网络无法提供正常的服务

C.远程控制别人的计算机

D.监听网络上传输的所有信息

●以下关于入侵检测系统的描述中,错误的是(16)。

(16)A.入侵检测是一种主动保护网络免受攻击的安全技术

B.入侵检测是一种被动保护网络免受攻击的安全技术

C.入侵检测系统能够对网络活动进行监

D.入侵检测能简化管理员的工作,保证网络安全运行

●(17)标准具有法律属性,不需经各方接受或各方商定同意纳入经济合同中,各方必须执行。

(17)A.推荐性 B.非强制性 C.自愿性 D.强制性

●(18)不是我国著作权法所保护的对象。

(18)A.计算机程序 B.计算机保护条例

C.计算机文档

D.Flash软件制作的动画

●无符号二进制数100110.101转换成的十进制数为(19)。

(19) A.38.625 B.42.315 C.48.625 D.68.815

●用带符号位的定点补码表示纯小数,8位编码11111111表示的十进制真值是(20)。

(20)A.0 B.-1 C.+2-7 D.-2-7

●若信息为32位的二进制编码,至少需要加(21)位的校验位才能构成海明码。

(21)A.3 B.4 C.5 D.6

●某计算机中采用48×48数字化点阵字模表示一个汉字,字模中的每一个点在存储器中用一个二进制位存储。那么,存储1024个汉字要求的存储空间应为(22)K字节。

(22)A.196 B.244 C.288 D.312

●在Windows系统中,通过设置文件的(23),可以使其成为“隐藏”文件;如果用户要整理D盘上的碎片,可选中D盘,(24),单击“开始整理”按钮,在弹出的对话框中单击“整理碎片”按钮即可。

(23)A.类型 B.格式 C.属性 D.状态

(24)A.双击鼠标左键,选择“属性”对话框中的常规选项卡

B.单击鼠标右键,选择“属性”对话框中的常规选项卡

C.双击鼠标左键,选择“属性”对话框中的工具选项卡

D.单击鼠标右键,选择“属性”对话框中的工具选项卡

●下图所示的插头可以连接到PC机主板上的(25)接口。

(25)https://www.doczj.com/doc/2116841160.html, B.RJ-45 https://www.doczj.com/doc/2116841160.html,B D.PS/2

●某系统中有一个缓冲区,进程P1不断地生产产品送入缓冲区,进程P2不断地从

缓冲区中取出产品消费,用P、V操作实现进程间的同步模型如下图所示。假设信号量S1

1,信号量S2的初值为0,那么a、b处应分别填(26),c、d处分别填(27)。

(26)A.V(S2)、P(S1) B.P(S1)、V(S2)

C.P(S2)、V(S1)

D.V(S1)、P(S2)

(27)A.V(S2)、P(S1) B.P(S1)、V(S2)

C.P(S2)、V(S1)

D.V(S1)、P(S2)

●(28)是正确的说法。

(28)A.C语言程序必须经过编译才能运行

B.脚本语言程序只能在浏览器中执行

C.JavaScript是一种超文本标记语言

D.在可化编程中,源程序不能被编译

●正规式(1|3|5)(202)(c|de)表示的正规集合中元素数目为(29),(30)是该正规集合中的元素。

(29)A.6 B.7 C.8 D.无穷

(30)A.135202cde B.1202c C.302cde D.52c

●程序以解释方式运行时,不(31)。

(31)A.进行词法分析 B.进行语法分析

C.进行语义分析

D.产生目标程序文件

●若程序中定义了三个函数f1、f2和f3,并且函数f1调用f2、f2调用f3,那么,在程序运行时不出现异常的情况下,函数的返回方式为(32)。

(32)A.先从f3返回f2,然后从f2返回f1

B.先从f3返回f1,然后从f1返回f2

C.先从f2返回f3,然后从f3返回f1

D.先从f2返回f1,然后从f1返回f3

●在while型循环结构中,(33)。

(33)A.循环体的执行次数等于循环条件的判断次数

B.循环体的执行次数多于循环条件的判断次数

C.循环体的执行次数少于循环条件的判断次数

D.循环体的执行次数与循环条件的判断次数无关

●(34)是错误的描述。

(34)A.Delphi和Visual Basic都是可化编程语言

B.可化编程中采用控件技术和事件驱动工作方式

C.在可化编程中,可以不编写程序代码来完成界面的设计工作

D.使用UML(Unified Modeling Language)开发软件不需要编写程序

●程序中将多处使用的同一个常数定义为常量,其目的是为了(35)。

(35)A.提高程序的运行速度 B.提高程序的可读性以及可维护性

C.缩短源程序代码长度

D.便于进行程序测试

●若将下图(a)所示的无向图改为完全图,则还需要增加(36)条边;下图(b)的邻接矩阵

(37)(行列均以A、B、C、D、E为序)。

(36)A.1 B.2 C.5 D.15

(37)

●若线性表(23,14,45,12,8,19,7)采用散列法进行存储和查找。设散列函数为H(Key)=Key mod7并采用线性探查法(顺序地探查可用存储单元)解决冲突,则构造的散列表为(38),其中,mod表示整除取余运算。

●在执行递归过程时,通常使用的数据结构是(39)。

(39)A.堆栈(stack) B.队列(queue) C.图(graph) D.树(tree)

●用二分法来检索数据,最确切的说法是(40)。

(40)A.仅当数据随机排列时,才能正确地检索数据

B.仅当数据有序排列时,才能正确地检索数据

C.仅当数据量较大时,才能有效地检索数据

D.仅当数据量较小时,才能有效地检索数据

●若原始数据序列(23,4,45,67,12,8,19,7)采用直接插入排序法(顺序地将每个元素插入到它之前的适当位置)排序,则进行完第4趟后的排序结果是(41)。

(41)A.4,8,45,23,67,12,19,7 B.4,7,8,12,23,45,67,19

C.4,12,8,19,7,23,45,67

D.4,12,23,45,67,8,19,7

●对下图所示的二叉树进行后序遍历(左子树、右子树、根结点)的结果是(42)。

(42)A.523461 B.523416 C.264135 D.256431

●数组A[-5..5,0..8]按列存储。若第一个元素的首地址为100,且每个元素占用4个存储单元,则元素A[2,3]的存储地址为(43)。

(43)A.244 B.260 C.364 D.300

●面向对象开发方法中,(44)是把数据以及操作数据的相关方法组合在一起,从而可以把(45)作为软件开发中最基本的复用单元。

(44)A.多态 B.聚合 C.封装 D.继承

(45)A.类 B.函数 C.过程 D.结构

●在面向对象方法中,(46)机制是对现实世界中遗传现象的模拟。

(46)A.封装 B.继承 C.多态 D.抽象接口

●请从下列名词中区分类和对象。其中,(47)全部是类,(48)全部是对象。

(47)A.电影、序列号为sw1987532的电影胶片、足球赛

B.电影、足球赛、电影胶片

C.影片“卡萨布兰卡”、足球赛

D.影片“卡萨布兰卡”、序列号为sw1987532的电影胶片

(48)A.电影、序列号为sw1987532的电影胶片、足球赛

B.电影、足球赛、电影胶片

C.影片“卡萨布兰卡”、足球赛

D.影片“卡萨布兰卡”、序列号为sw1987532的电影胶片

●传统的软件开发模型有瀑布模型、演化模型、螺旋模型、喷泉模型等。下图给出

的软件开发过程属于(49)模型。

(49)A.瀑布 B.演化 C.螺旋 D.喷泉

●通常在软件开发的(50)活动中无需用户参与。

(50)A.需求分析 B.维护 C.编码 D.测试

●软件“做什么”和“怎么做”是软件开发过程中需要解决的关键问题,其中“怎么做”是在(51)阶段解决的。

(51)A.需求分析 B.文档设计 C.软件编码 D.测试

●ISO/IEC9126软件质量模型中第一层定义了六个质量特性,并为各质量特性定义

了相应的质量子特性。其中易替换性子特性属于软件的(52)质量特性。

(52)A.可靠性 B.可移植性 C.效率 D.可维护性

●在软件开发过程中,软件设计包括四个既独立又相互联系的活动,分别为体系结

(53)、数据设计和过程设计。

(53)A.文档设计 B.程序设计 C.用户手册设计 D.接口设计

●程序中的局部数据结构测试通常在(54)阶段进行,而全局数据结构测试通常在(55)阶段进行。

(54)A.单元测试 B.集成测试 C.确认测试 D.系统测试(55)A.单元测试 B.集成测试 C.确认测试 D.系统测试

●对程序进行白盒测试时,可采用(56)法设计测试用例。

(56)A.等价类划分 B.边界值分析 C.逻辑覆盖 D.果图

●给定工程项目PROJ和职工EMP实体集,若一个职工可以参加多个项目,一个项目可以由多个职工参加,那么,PROJ与EMP之间应是一个(57)的联系。

(57)A.1:1B.n:1C.1:n D.m:n

●通过(58)关系运算,可以从表1和表2获得表3;表3的主键为(59)。

(58)A.投影 B.选择 C.笛卡尔积 D.自然连接

(59)A.课程号 B.课程名 C.课程号、教师名 D.课程号、课程名

●设有一个关系EMP(职工号,姓名,部门名,工种,工资),若需查询不同部门中担任“钳工”的职工的平均工资,则相应的SELECT语句为:

SELECT部门名,AVG(工资)AS平均工资

FROM EMP

GROUP BY(60)

HAVING(61)

将职工号为“23115”、姓名为“李军”、部门名为“硬件测试部”的元组插入EMP关系中的SQL语句为:Insert(62)

(60)A.职工号 B.姓名 C.部门名 D.工种(61)A.工种=′钳工′ B.′工种=钳工′ C.′工种′=钳工 D.工种=钳工(62)A.set to EMP Values(23115,李军,硬件测试部,,)

B.set to EMP Values('23115','李军','硬件测试部',,)

C.into EMP Values(23115,李军,硬件测试部,,)

D.into EMP Values('23115','李军','硬件测试部',,)

●某通信公司公布了速率为512K的两种ADSL使用类型的资费标准如下:

根据该资费标准可以算出,月上网时间在T以下者,选择类型A比较合适;月上网时间在T以上者,应选择类型B。T的值应是(63)。

(63)A.15小时30分 B.28小时20分 C.30小时 D.40小时

●某企业准备将3项任务P、Q、R分配给甲、乙、丙三人,每人分别做一项。估计

各人完成各项工作所需的天数如下表所示:

设最优的分配方案为完成这三项工作所需的总天数最少,则在最优分配方案中,(64)。

(64)A.甲执行P B.甲执行Q C.乙执行P D.乙执行R

●下表中,第一行依次列出了0.00,0.01,0.02,0.03,…,0.99,共100个数据;对第一行的每个数据采用方法1处理后形成第二行数据;对第一行的每个数据采用方法2处理后形成第三行数据。

方法1是对末位数字采用4舍5入处理,即末位数字是4或4以下时舍去,若末位数字是5或5以上,则进1。

方法2对4舍5入法做了如下修改:如果末位数字是5,则并不总是入,而需要根据前一位数字的奇偶性再决定舍入:如果前一位数字是偶数,则将5舍去;如果前一位数字是奇数,则进1。例如,0.05将舍入成0.0;0.15将舍入成0.2。

通过对这三行数据分别求算术平均值,可以看出:在处理一批正数时,方法1(通常的4舍5入法)与方法2(修改后的4舍5入法)相比,(65)。

(65)A.方法1与方法2都不会产生统计偏差(舍与入平均相抵)

B.方法1不会产生统计偏差,方法2产生偏高结果

C.方法1产生偏低结果,方法2不会产生统计偏差

D.方法1产生偏高结果,方法2改进了方法1

●某网络结构如下图所示。在Windows操作系统中配置Web服务器应安装的软件是(66),在配置网络属性时PC1的“默认网关”应该设置为(67)。首选DNS服务器应设置为(68)。

(66)A.iMail B.IIS C.Wingate D.IE6.0

(67)A.210.110.112.113 B.210.110.112.111

C.210.110.112.98

D.210.110.112.9

(68)A.210.110.112.113 B.210.110.112.111

C.210.110.112.98

D.210.110.112.9

●WWW服务器与客户机之间采用(69)协议进行网页的发送和接收。

69)A.HTTP B.URL C.SMTP D.HTML

●通过局域网接入因特网如下图所示,图中箭头所指的两个设备是(70)。

(70)A.二层交换机 B.路由器 C.网桥 D.集线器

●Insufficient(71)can cause a processor to work at50%or even more below its performance potential.

(71)A.mouse B.I/O C.document D.memory

●The(72)in e-mail messages has affected almost every computer around the world and has caused the damage of up to US$1billion in North America.

(72)A.illness B.virus C.weakness D.attachment

●One of the basic rules of computer security is to change your(73)regularly.

(73)https://www.doczj.com/doc/2116841160.html, https://www.doczj.com/doc/2116841160.html,puter C.device D.password

●One of the greatest features of a home(74)is the ability to share one Internet connection simultaneously over two or more computers.

(74)https://www.doczj.com/doc/2116841160.html,puter B.device https://www.doczj.com/doc/2116841160.html,work D.work

●The usual address for a Web site is the(75)page address,although you can enter the address of any page and have that page sent to you.

(75)A.home B.main C.host D.house

2007年下半年程序员上午试卷

●在Word编辑状态下,有些英文单词和汉字下面会自动加上红色或绿色的波浪型细下划线。以下叙述中,“波浪型细下划线(1)”是错误的;按(2)键与工具栏上的按钮功能相同。

(1)A.提醒用户此处可能有拼写或语法错误

B.为红色表示可能是拼写问题,为绿色可能是语法问题

C.是文档内容的一部分,打印文档时会被打印出来

D.不属于文档内容,打印文档时不会被打印出来

(2)A.Ctrl+C B.Ctrl+V C.Ctrl+A D.Ctrl+S

●在Excel中,通过冻结或者拆分窗格可以在滚动工作表时始终保持部分数据可见。下图中(3),当鼠标指针在上述位置变为(4)后,将该框拖至所需的位置即可。

3)A.①和③分别表示水平拆分框和垂直冻结框

B.①和③分别表示水平冻结框和垂直冻结框

C.②和③分别表示垂直冻结框和水平拆分框

D.②和③分别表示水平拆分框和垂直拆分框

●给定URL为https://www.doczj.com/doc/2116841160.html,/index.htm,其中https://www.doczj.com/doc/2116841160.html,表示(5)。

(5)A.所用的协议 B.所访问网站的域名

C.请求查看的文档名

D.电子邮件地址

●计算机中数据输入输出的控制方式有多种,“中断”方式的优点不包括(6)。

(6)A.I/O与CPU并行处理 B.并行处理多种I/O

C.实时响应突发事件

D.批量传送数据

●欲知8位二进制数()的b2是否为1,可将该数与二进制数00000100进行(7)运算,若运算结果不为0,则此数的b2必为1。

(7)A.加 B.减 C.与 D.或

●光盘驱动器与主机的接口总线常采用(8)总线。

(8)A.ISA B.CETRONIC

C.EIDE﹙ATA﹚

D.PCI

●汉字机内码与国标码的关系为:机内码=国标码+8080H。若已知某汉字的国标

码为3456H,则其机内码为(9)。

(9)A.B4D6H B.B536H C.D4B6H D.C4B3H

●设某系统由P1和P2两个子系统组成,当且仅当两个子系统都能正常工作时,该

系统才能正常工作。若P1和P2的可靠性均为0.9,则该系统的可靠性是(10)。

(10)A.0.1 B.0.45 C.0.81 D.0.9

●评价计算机系统性能时,MIPS是衡量(11)的一种单位。

(11)A.时钟频率 B.运算速度

C.系统可靠性

D.系统失效率

●下面的图像格式中,(12)不支持透明控制信息。

(12)A.GIF B.PNG C.PSD D.JPG

●对同一段音乐可以选用MIDI格式或WAV格式来记录存储。以下叙述中,(13)是不正确的。

(13)A.WAV格式的音乐数据量比MIDI格式的音乐数据量大

B.记录演唱会实况不能采用MIDI格式的音乐数据

C.WAV格式的音乐数据没有体现音乐的曲谱信息

D.WAV格式的音乐数据和MIDI格式的音乐数据都能记录音乐波形信息

●某块SoundBlaster声卡是8位的,这里的“8位”指(14)。

(14)A.声音采集最大量化精度是8位 B.MIDI通道数是8

C.可以产生的音色数是28

D.声道数为8

●使用IE浏览器浏览网页时,出于安全方面的考虑,需要禁止执行Java Script,可以在IE中(15)。

(15)A.禁用ActiveX控件 B.禁用脚本

C.禁用没有标记为安全的ActiveX控件

D.禁用cookie

●在公司内网中部署(16)可以最大限度防范内部攻击。

(16)A.防火墙 B.电磁泄密及防护系统

C.邮件过滤系统

D.入侵检测系统

向商标局提出注册商标转让申请的人应当是(17)。

(17)A.转让人 B.受让人 C.商标注册人 D.转让人和受让人

●下列标准代号中,(18)表示国际标准。

(18)A.GJB B.IEC C.GB/T D.ANSI

●用补码表示的8位二进制数11100000,其值为十进制数(19)。

(19)A.-31 B.-32 C.-64 D.-65

●用ASCII码表示的大写英文字母B﹙42H﹚加偶校验后的二进制编码为(20)。

(20)A.10001000 B.10000010 C.11000001 D.01000010

●CPU主要由运算单元(ALU)、控制单元(CU)、寄存器和时序电路组成,对指令进行译码的功能是由(21)实现的。

(21)A.运算单元 B.控制单元 C.寄存器 D.时序电路●两个带符号的数进行运算时,在(22)的情况下有可能产生溢出。

(22)A.同符号数相加 B.同符号数相减

C.异符号数相加

D.异符号数相“或”

●主板(也称母板或系统板)是计算机硬件系统集中管理的核心载体,几乎集中了全部系统功能,是计算机中的重要部件之一。下图所示的微机主板上,①处是

(23),②处是(24)。

(23)A.CPU插槽 B.内存插槽 C.PCI插槽 D.IDE插槽

(24)A.CPU插槽 B.内存插槽 C.PCI插槽 D.IDE插槽

●计算机加电自检以后,引导程序首先装入(25),否则,计算机不能做任何事情。

(25)A.操作系统 B.编译程序 C.Office系列软件 D.应用软件

●已知有10个进程共享一个互斥段,如果最多允许6个进程同时进入互斥段,则信号量S 的初值为(26),信号量S的变化范围是(27)。

(26)A.0 B.1 C.5 D.6

(27)A.0~10 B.–1~9 C.–4~6 D.–5~5

●(28)不属于程序语言翻译软件。

(28)A.编译程序 B.解释程序 C.汇编程序 D.编辑程序

●若程序P经编译并链接后可执行,则(29)。

(29)A.P是正确的程序 B.P中没有语法错误

C.P中没有逻辑错误

D.P在运行中不会出错

●若程序中定义了局部变量与全局变量,则(30)。

(30)A.在函数内只能访问局部变量,但不能访问全局变量

B.局部变量与全局变量的名字不得相同

C.一个函数被多次调用时,其定义的局部变量必定分配同一个存储单元

函数中定义的局部变量与全局变量同名时,在函数内引用的是局部变量

●(31)不是良好的编程风格。

(31)A.变量名采用单字母符号或单字母加数字串

B.程序代码采用缩进格式

C.为变量设置初始值

D.程序中包含必要的注释

●函数调用采用“(32)”方式时,系统将实参的地址传递给形式参数。

(32)A.传值调用 B.引用调用 C.宏调用 D.内部调用

●若程序中使用的变量未设置初始值,则(33)。

(33)A.编译时一定出错 B.运行时一定会出错

C.链接时一定出错

D.运行结果可能出错

●在统一建模语言(Unified Modeling Language,UML)中,描述本系统与外部系统及用户之间交互的图是(34);按时间顺序描述对象间交互的图是(35)。

(34)A.用例图 B.类图 C.对象图 D.状态图

(35)A.部署图 B.序列图 C.协作图 D.状态图

●n个元素依次全部进入栈后,再陆续出栈并经过一个队列输出。那么,(36)。

(36)A.元素的出队次序与进栈次序相同

B.元素的出队次序与进栈次序相反

C.元素的进栈次序与进队次序相同

D.元素的出栈次序与出队次序相反

●若一个栈以向量V[1..n]存储,且空栈的栈顶指针top为n+1,则将元素x入栈的正确操作是(37)。

(37)A.top=top+1;V[top]=x; B.V[top]=x;top=top+1;

C.top=top-1;V[top]=x;

D.V[top]=x;top=top-1;

●广度优先遍历的含义是:从图中某个顶点v出发,在访问了v之后依次访问v的各个未被访问过的邻接点,然后分别从这些邻接点出发依次访问它们的邻接点,且“先被访问的顶点的邻接点”先于“后被访问的顶点的邻接点”被访问,直至图中所有已被访问的顶点的邻接点都被访问到。(38)是下图的广度优先遍历序列。

(38)A.126345 B.123456 C.165234 D.164523

●对于长度为11的顺序存储的有序表,若采用折半查找(向下取整),则找到第5

个元素需要与表中的(39)个元素进行比较操作(包括与第5个元素的比较)。

(39)A.5 B.4 C.3 D.2

●与单向链表相比,双向链表(40)。

(40)A.需要较少的存储空间

B.遍历元素需要的时间较短

C.较易于访问相邻结点

D.较易于插入和删除元素

●如果待排序序列中两个元素具有相同的值,在排序前后它们的相互位置发生颠倒,

则称该排序算法是不稳定的。(41)是稳定的排序方法,因为这种方法在比较相邻元素时,值相同的元素并不进行交换。

41)A.冒泡排序 B.希尔排序 C.快速排序 D.简单选择排序

●对下图所示的二叉树进行中序遍历(左子树、根、右子树)的结果是(42)。

(42)A.253461 B.253416

C.265413

D.264531

●采用一维数组S存储一个n阶对称矩阵A的下三角部分(按行存放,包括主对角线),设元素A[i][j]存放在S[k]中(i、j、k均从1开始取值),且S[1]=A[1][1],则k与i、j 的对应关系是(43)。例如,元素A[3][2]存在S[5]中。

●关于对象和类的叙述,正确的是(44)。

(44)A.如果两个对象的所有成员变量的值相同,则这两个对象是同一对象

B.编写代码时,不允许使用匿名类

C.不同的对象一定属于不同的类

D.每个对象都有惟一标识,以彼此区分

●(45)关系描述了某对象由其他对象组成。

(45)A.依赖 B.一般化 C.聚合 D.具体化

●关于对象封装的叙述,正确的是(46)。

(46)A.每个程序模块中都封装了若干个对象

B.封装可实现信息隐藏

C.封装使对象的状态不能改变

D.封装是把对象放在同一个集合中

●在面向对象技术中,抽象类是(47)。

(47)A.接口 B.没有方法的类

C.没有子类的类

D.至少有一个未定义消息的类

●在面向对象技术中,多态性的含义是(48)。

(48)A.一个对象可同时指向不同的类的对象

B.同一消息在不同时刻可调用不同的方法

C.对象的生存周期中包含对象的多种状态

D.不同消息可以调用相同的方法

●(49)语言最适用于过程式程序设计。

(49)A.C B.HTML C.JAVA D.PROLOG

●(50)是正确的叙述。

(50)A.解释方式比编译方式更适用于规模较大的程序

B.解释方式下生成的目标代码长,编译方式下生成的目标代码短

C.解释方式下不生成源程序的目标代码

解释方式只能用于批处理

●由多个源文件组成的C程序,经过编辑、预处理、编译、链接等阶段才能生成最终的可执行程序。此过程中,在(51)阶段可以发现被调用的函数未定义。

(51)A.编辑和预处理 B.预处理 C.编译 D.链接●在软件开发过程中,(52)

(52)A.增加更多的程序员可以加快软件开发速度

B.只有对目标的一般描述还不能立即开始编码

C.若项目需求有变化,应先在编码中进行处理以不耽误开发进度

D.程序的质量只能在用户使用之后才能进行评估

●采用结构化方法开发软件时,常使用数据流图来描述系统数据处理过程,它是(53)阶段产生的。

(53)A.系统分析 B.概要设计 C.详细设计 D.编码

●软件维护可分为改正性维护、适应性维护、完善性维护和预防性维护。在软件的整个维护活动中,(54)维护所占比重最大。

(54)A.改正性 B.适应性 C.完善性 D.预防性●在软件的使用过程中,用户往往会对软件提出新的功能要求与性能要求。为了满足这些要求而进行的维护属于(55)维护。

(55)A.改正性 B.适应性 C.完善性 D.预防性

●对于如下的程序流程,若采用语句覆盖法设计测试案例(使每条语句都至少执行1次),则至少需要设计(56)个测试案例。

(56)A.1 B.2 C.3 D.4

●关系代数运算是以集合操作为基础的运算,其五种基本运算是并、差、(57)、投影和选择,其他运算可由这些运算导出。为了提高数据的操作效率和存储空间的利用率,需要对(58)进行分解。

(57)A.交 B.连接 C.笛卡尔积 D.自然连接

(58)A.内模式 B.视图 C.外模式 D.关系模式

●设有关系Students(学号,姓名,年龄,性别,系名,家庭住址),其中,属性“系名”是关系DEPT的主键,用户要求访问“家庭住址”的某个成分,如邮编、省、市、街

道以及门牌号。关系Students的主键和外键分别是(59)。“家庭住址”是一个(60)属性。

(59)A.学号、家庭住址 B.姓名、家庭住址

C.学号、系名

D.姓名、系名

(60)A.简单 B.复合 C.多值 D.派生

设有关系Students(学号,姓名,年龄,性别,系名,家庭住址),如果要查询姓“李”的且家庭住址包含“科技路”的学生学号、姓名以及所在系,则对应的SELECT语句如下:SELECT学号,姓名,系名

FROM Students

WHERE(61)AND(62);

(61)A.姓名LIKE'李__' B.姓名LIKE'李%'

C.姓名AS'李__'

D.姓名AS'李%'

(62)A.家庭住址LIKE'%科技路%' B.家庭住址LIKE'*科技路*'

C.家庭住址AS'%科技路%'

D.家庭住址AS'*科技路*'

●为了用一个数代表一批数,人们常用这批数据的算术平均值(简称平均值)或中

位数来代表。中位数就是位于这批数中间的数(大于它的数与小于它的数一样多)。对于奇数个数而言,排序后很容易确定中间那个数;对于偶数个数而言,排序后中间会有两个数,再取这两个数的算术平均,就是中位数。以下关于平均值与中位数的叙述中,(63)是不正确的。

(63)A.中位数比平均值稳健,不易受极端值影响

B.每个数据加倍后,平均值也加倍;每个数据增加1后,平均值也增加1

C.三组各n个数据有三个中位数,它们的中位数就是这三组数据全体的中位数

D.三组各n个数据有三个平均值,它们的平均值就是这三组数据全体的平均值

●某村领导需要估计该村某池塘中鱼的大致数量。技术人员想出了一个办法:先从

池塘中捕出30条鱼,在每条鱼身上做一记号后,又放回池塘。几天后,再从该池塘中捕

出40条鱼,发现其中有2条是有记号的。因此,他估计该池塘大致有(64)条鱼。

类似地,为估计某程序中所含的错误个数,程序员A对该程序进行测试时发现了5个错误,程序员B独立对该程序进行测试时发现了8个错误,但其中2个错误是程序员A已经发现的。因此,人们可以估计,该程序中大致含有(65)个错误。

(64)A.300 B.400 C.600 D.1200

(65)A.12 B.15 C.16 D.20

●客户端通过(66)协议发送电子邮件。

(66)A.FTP B.SMTP

C.HTTP

D.POP3

●在URL中不填写协议类型,IE浏览器默认使用(67)协议。

(67)A.FTP B.Gopher

C.File

D.HTTP

●如果访问一个网站速度很慢,可能有多种原因,但首先应该排除的是(68)。

(68)A.网络服务器忙 B.通信线路忙

C.本地终端遭遇病毒

D.没有访问权限

●在Windows XP中,可以使用(69)来浏览日志文件,其中包含有(70)、安全性日志和系统日志。

(69)A.事件查看器 B.浏览器 C.超级终端 D.信息服务(70)A.用户访问日志 B.应用程序日志

C.记帐日志

D.网络攻击日志

●A(71)is a functional unit that interprets and carries out instructions.

(71) A.memory B.processor C.storage https://www.doczj.com/doc/2116841160.html,work

●A(72)consists of the symbols,characters,and usage rules that permit people to communicate with computer.

(72)A.programming language https://www.doczj.com/doc/2116841160.html,work

keyboard D.display

●(73)software,also called end-user program,includes database programs,word processors, spreadsheets etc.

(73)A.Application B.System https://www.doczj.com/doc/2116841160.html,piler D.Utility

●In(74),the only element that can be deleted or removed is the one that was inserted most recently.

(74)A.a line B.a queue C.an array D.a stack

●Most(75)measures involve data encryption and password.

(75)A.security B.hardware C.display D.program

2008年上半年上午

●在Word编辑状态下,可以把一段文字的格式快速应用到另一段文字上,以提高编排文章的效率,其方法是:单击常用工具栏上的“(1)”按钮;然后移动鼠标到待格式化的文本开始处,(2)。

(2)A.按

B.按

C.按住鼠标左键拖动鼠标,到达待格式化的文本末尾时松开鼠标键

D.按住鼠标右键拖动鼠标,到达待格式化的文本末尾时松开鼠标键

●Excel单列表格(3)可以根据“分隔符号”分列成多列表格。如果选中某单元

格并输入2000,回车后此单元格的显示内容为¥2000,那么应将此单元格的格式设置成(4)。

(4)A.数值 B.人民币 C.货币 D.科学记数

●因特网最高层域名分为机构性域名和地理性域名两大类,目前主要有14种机构性域名,其中“(5)”是教育机构域名。

(5)https://www.doczj.com/doc/2116841160.html, https://www.doczj.com/doc/2116841160.html, https://www.doczj.com/doc/2116841160.html, https://www.doczj.com/doc/2116841160.html,

将十六进制数9B转换为八进制数为(6)。

(6) A.233 B.433 C.463 D.531

●冯?诺依曼体系结构的计算机有两个主要组成部件:内存和处理器。其中,内存用于存储指令和数据。在大多数高级语言程序中,(7)是内存单元的抽象。微处理器中的ALU可执行算术运算和(8)操作。

(7)A.变量 B.关键字 C.语句 D.数据类型

(8)A.浮点 B.定点 C.逻辑 D.控制

●已知某字符的编码为“0100101”,若最高位增加一个偶校验位,则其编码变为(9)。

(9)A.10100101 B.11001010 C.01000110 D.01010101

●对于一个基于网络的应用系统,在客户端持续地向服务端提交作业请求的过程中,若作业响应时间越短,则服务端(10)。

(10)A.占用内存越大 B.越可靠

C.吞吐量越大

D.抗病毒能力越强

●在软件开发中使用函数库可(11)。

(11)A.提高软件的执行速度 B.降低系统负载

C.提高软件各部分之间的耦合度

D.提高软件的可重用性

●在显存中,表示黑白图像的像素点最少需(12)位。

(12)A.1 B.2 C.8 D.16

●图像文件格式可以分为静态格式和动态格式,(13)属于动态图像文件格式。

(13)A.BMP B.PNG C.WAV D.AVI

●(14)图像通过使用彩色查找表来获得图像颜色。

(14)A.真彩色 B.伪彩色 C.黑白 D.矢量

●计算机(15)感染可执行文件。一旦直接或间接执行了被该病毒感染的程序,该病毒会按照编制者的意图对系统进行破坏。

(15)A.文件型病毒 B.宏病毒

C.目录病毒

D.引导型病毒

●为防止攻击者通过Windows XP系统中正在运行的Telnet服务登录到用户的计算

机,可以对Windows XP中Telnet服务进行如下设置:(16)。

(16)A.设置启动类型为自动 B.设置启动类型为自动,之后重启计算机

C.设置启动类型为手动

D.设置启动类型为手动,之后重启计算机

●依据我国著作权法的规定,(17)不可转让,不可被替代,不受时效的约束。

(17)A.翻译权 B.署名权 C.修改权 D.复制权

●甲委托乙开发一应用软件,若双方没有订立任何书面合同,那么该软件著作权应由(18)。

(18)A.乙一人享有 B.甲、乙共同享有

C.甲一人享有

D.甲、乙均不享有

●设机器码的长度为8,x为带符号纯小数,y为带符号纯整数,[X]原=11111111,[Y]补=11111111,则x的十进制真值为(19),y的十进制真值为(20)。

(19)A.1/128 B.–1/128 C.–127/128 D.127/128

(20)A.–1 B.127 C.–127 D.1

●使用(21)技术,计算机的微处理器可以在完成一条指令前就开始执行下一条指令。

(21)A.迭代 B.流水线 C.面向对象 D.中间件

●微机启动时使用的有关计算机硬件配置的重要参数保存在(22)中。

22)A.Cache B.CMOS C.RAM D.CD-ROM

●下图所示的微机主板的①处是(23)插槽,②处是(24)接口。

(23) A.CPU B.PCI C.RAM D.IDE

(24) https://www.doczj.com/doc/2116841160.html, B.RJ-45 https://www.doczj.com/doc/2116841160.html,B D.PS/2

●操作系统的任务是(25)。

(25)A.把源程序转换为目标代码 B.管理计算机系统中的软、硬件资源

C.负责存取数据库中的各种数据

D.负责文字格式编排和数据计算

●若进程P1正在运行,操作系统强行撤下P1所占用的CPU,让具有更高优先级的进程P2运行,此时P1进程处于(26)状态。

(26)A.就绪 B.等待 C.结束 D.善后处理

●某页式存储管理系统中的地址结构如下图所示,则(27)。

(27)A.页的大小为1K,最多有8M页

B.页的大小为2K,最多有4M页

C.页的大小为4K,最多有1M页

D.页的大小为8K,最多有2M页

●关于汇编语言,以下叙述中正确的是(28)。

(28)A.汇编语言源程序可以直接在计算机上运行

B.将汇编语言源程序转换成目标程序的软件称为解释程序

C.在汇编语言程序中,不能定义符号常量

D.将汇编语言源程序翻译成机器语言程序的软件称为汇编程序

●对高级语言源程序进行编译时,可发现源程序中的(29)错误。

(29)A.堆栈溢出 B.变量未定义 C.指针异常 D.数组元素下标越界●计算机程序=算法+数据结构+程序设计方法+语言工具和环境,其中关于程序设计的叙述,正确的是(30)。

(30)A.程序设计语言与程序设计方法是一一对应的关系

B.面向对象的程序设计语言只能支持面向对象的程序设计方法

C.面向对象的程序设计技术与结构化程序设计技术是相互排斥的

D.过程式程序设计是一种传统的程序设计方法

●计算机能直接识别和执行机器语言程序,该语言的基本元素是(31)。

(31)A.汇编代码 B.0和1 C.扩展ASCII码 D.BCD码

●若二维数组P[1..5,0..8]的首地址为base,数组元素按行存储,且每个元素占用1个存储单

P[3,3]在该数组空间的地址为(32)。

(32)A.base+13 B.base+16 C.base+18 D.base+21

●设初始栈为空,s表示入栈操作,x表示出栈操作,则(33)是合法的操作序列。

(33)A.sxxsssxxx B.xxssxxss C.sxsxssxx D.xssssxxx

●在下面的程序代码中,a是全局变量。若以引用调用(call by reference)方式调用函数f,则输出结果为(34);若以值调用(call by value)方式调用函数f,输出结果为(35)。

(34)A.10 B.40 C.36 D.72

(35)A.10 B.40 C.36 D.72

●满二叉树的特点是每层上的结点数都达到最大值,因此对于高度为h(h>1)的满二

叉树,其结点总数为(36)。对非空满二叉树,由根结点开始,按照先根后子树、先左

子树后右子树的次序,从1、2、3、…依次编号,则对于树中编号为i的非叶子结点,其

右子树的编号为(37)(高度为3的满二叉树如下图所示)。

(36)A.2h B.2h-1 C.2h-1 D.2h-1+1

(37)A.2i B.2i-1 C.2i+1 D.2i+2

●在数据结构中,结点(数据元素)及结点间的相互关系组成数据的逻辑结构。按逻辑结构的不同,数据结构通常可分为(38)两类。

(38)A.线性结构和非线性结构 B.紧凑结构和稀疏结构

C.动态结构和静态结构

D.内部结构和外部结构

●采用哈希(或散列)技术构造查找表时,需要考虑冲突(碰撞)的处理,冲突是指(39)。

(39)A.关键字相同的记录被映射到不同的哈希地址

B.关键字依次被映射到编号连续的哈希地址

C.关键字不同的记录被映射到同一个哈希地址

D.关键字的数目超过哈希地址的数目

●数据结构中的树最适合用来表示(40)的情况。

(40)A.数据元素有序 B.数据元素之间具有多对多关系

C.数据元素无序

D.数据元素之间具有一对多关系

●某循环队列的容量为M,队头指针指向队头元素,队尾指针指向队尾元素之后,如下图所示(M=8),则队列中的元素数目为(41)(MOD表示整除取余运算)。

(41)A.rear–front B.front–rear

C.(rear–front+M)MOD M

D.(front–rear+M)MOD M

●二叉排序树或者是一棵空树,或者是具有如下性质的二叉树:若其左子树非空,

则左子树上所有结点的值均小于根结点的值;若其右子树非空,则右子树上所有结点的值

均大于根结点的值;其左、右子树本身就是两棵二叉排序树。根据该定义,对一棵非空的

二叉排序树进行(42)遍历,可得到一个结点元素的递增序列。

(42)A.先序(根、左、右)

B.中序(左、根、右)

C.后序(左、右、根)

D.层序(从树根开始,按层次)

●对于n个元素的关键字序列,若将其按次序对应到一棵具有n个结点的完

全二叉树上,使得任意结点都不大于其孩子结点(若存在孩子结点),则称其为小顶堆。根据以上定义,(43)是小顶堆。

(

235163632523255123635525

●下列关于结构化设计与面向对象设计的叙述中,不正确的是(44)。

(44)A.结构化设计以过程设计为核心

B.面向对象设计以对象设计为核心

C.结构化设计比面向对象设计更易支持数据结构的修改

D.面向对象设计比结构化设计更易支持系统的维护

●下面关于类、对象和实例的叙述中,错误的是(45)。

(45)A.类是创建对象的模板 B.对象是类的实例

C.类是对象的实例

D.类是一组具有共同特征的对象集合

●(46)不是面向对象程序设计语言。

(46)A.XML B.Java C.C# D.Simula

●面向对象中的(47)机制是对现实世界中遗传现象的模拟,通过该机制,基类的属性和方法被遗传给派生类。

(47)A.封装 B.多态 C.继承 D.变异

●UML是一种(48)。

(48)A.面向对象的程序设计语言 B.面向过程的程序设计语言

C.软件系统开发方法

D.软件系统建模语言

●软件设计活动中的(49)设计指定各个组件之间的通信方式以及各组件之间如何相互

(49)A.数据 B.接口 C.结构 D.组件

●原型化方法是动态确定软件需求的方法之一,该方法适应于(50)的系统。

(50)A.需求不确定性高 B.需求确定 C.结构简单 D.可移植性好●瀑布模型是传统的软件开发过程模型,它强调各阶段的严格性,其主要缺点是(51)。

(51)A.需要软件人员和用户进行沟通 B.需要付较高的维护成本

C.开发的软件不易于移植

D.不适应需求不确定的软件开发

●将软件从一种计算机环境转换到另一种环境运行的难易程度是指软件的(52)。在规定的条件下和规定的时间间隔内,按设计要求,软件成功运行的特性称为(53)。

(52)A.可靠性 B.可移植性 C.可使用性 D.灵活性(53)A.可靠性 B.可移植性 C.可重用性 D.正确性●软件测试是保证软件质量的关键活动,实施软件测试的可行目标是(54)。

(54)A.证明软件不存在错误和缺陷

B.验证程序的数据表示方式是否正确

C.找软件中的所有错误和缺陷

D.尽量多地发现软件中的错误和缺陷

●软件测试通常采用黑盒测试和白盒测试。其中黑盒测试根据软件的(55)设计

测试用例,白盒测试根据软件的(56)设计测试用例。

(55)A.功能规格说明 B.需求说明 C.内部结构和逻辑 D.数据流图(56)A.功能规格说明 B.需求说明 C.内部结构和逻辑 D.数据流图●数据库是在计算机系统中按照一定的数据模型组织、存储和应用的(57)的集

合。提供数据库各种操作的软件系统叫做(58)。

(57)A.命令 B.程序 C.数据 D.文件

(58)A.数据库系统 B.文件系统 C.操作系统 D.数据库管理系统●对于下图所示的Students和SC关系,属性Sno表示学号,Sname表示姓名,Sex表示性别,SD表示专业,Age表示年龄,Cno表示课程号,Grade表示成绩。

a.当用户查询“选了课程2的学生数”时,其结果应为(59);当Students和SC 关系进行自然连接时,其结果集的属性列数应为(60)。

(59)A.3 B.4 C.6 D.7

(60)A.6 B.7 C.8 D.9

b.查询“至少选修了两门课程的每个学生的平均成绩”的SQL语句如下:

SELECT Sno,(61)

FROM SC

GROUP BY Sno

(62)>1;

(61)A.Grade B.SUM(Grade)/7

C.AVG(Grade)

D.SUM(Grade)/COUNT(Cno)

(62)A.WHERE COUNT(Sno)