晶体学和晶体结构

Fundamentals of Crystallography 主讲:王辉 教授

王 辉 mehang@https://www.doczj.com/doc/3163427.html, 8-238

第6章 空间群的性质

华南理工大学 材料科学与工程学院 金属材料系

研究生课程

2016年秋季学期

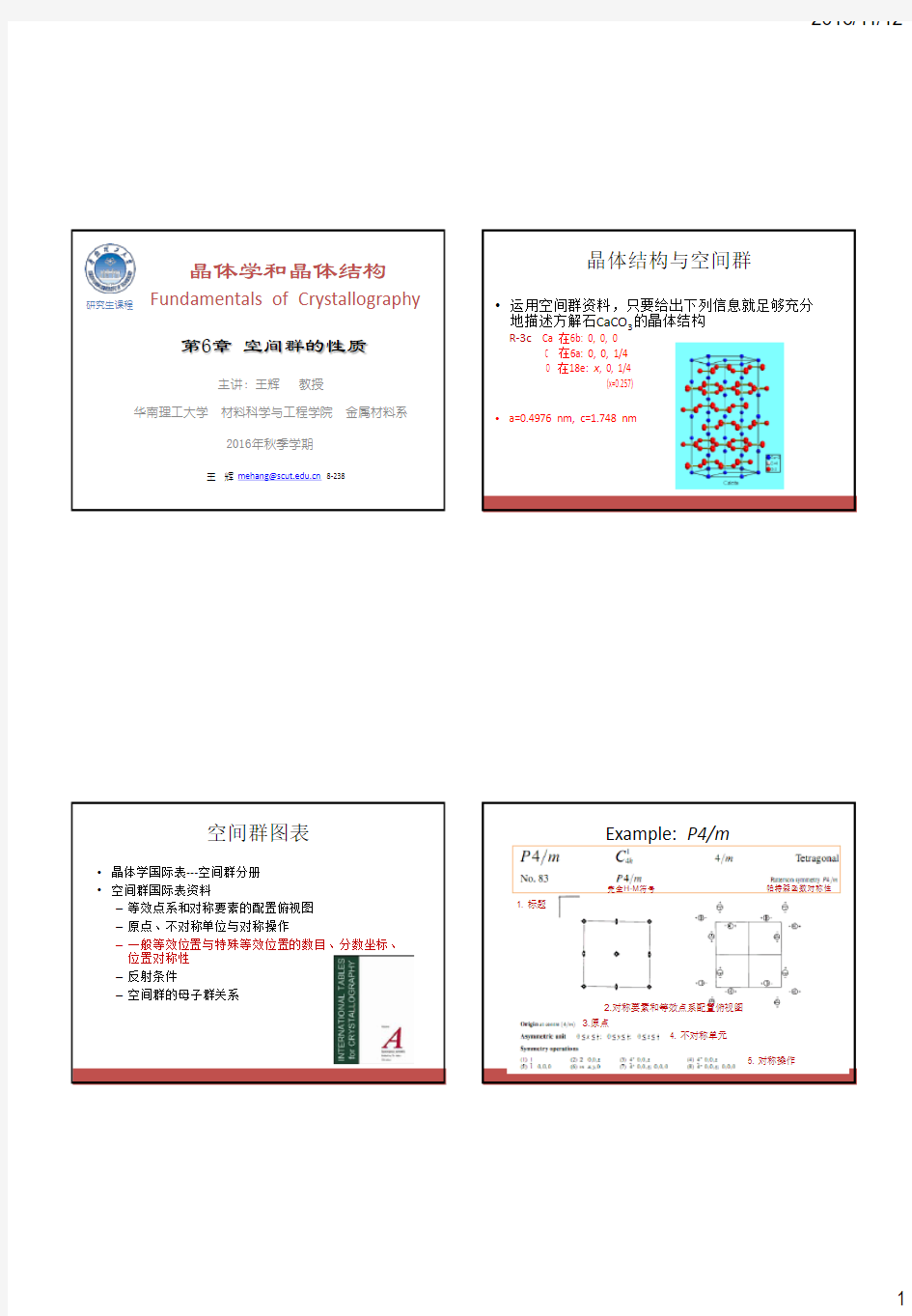

晶体结构与空间群

?运用空间群资料,只要给出下列信息就足够充分地描述方解石CaCO 3的晶体结构

R-3c Ca 在6b: 0, 0, 0 C 在6a: 0, 0, 1/4 O 在18e: x , 0, 1/4 (x=0.257)

?a=0.4976 nm, c=1.748 nm

空间群图表

?晶体学国际表---空间群分册 ?空间群国际表资料

–等效点系和对称要素的配置俯视图 –原点、不对称单位与对称操作

–一般等效位置与特殊等效位置的数目、分数坐标、位置对称性 –反射条件

–空间群的母子群关系

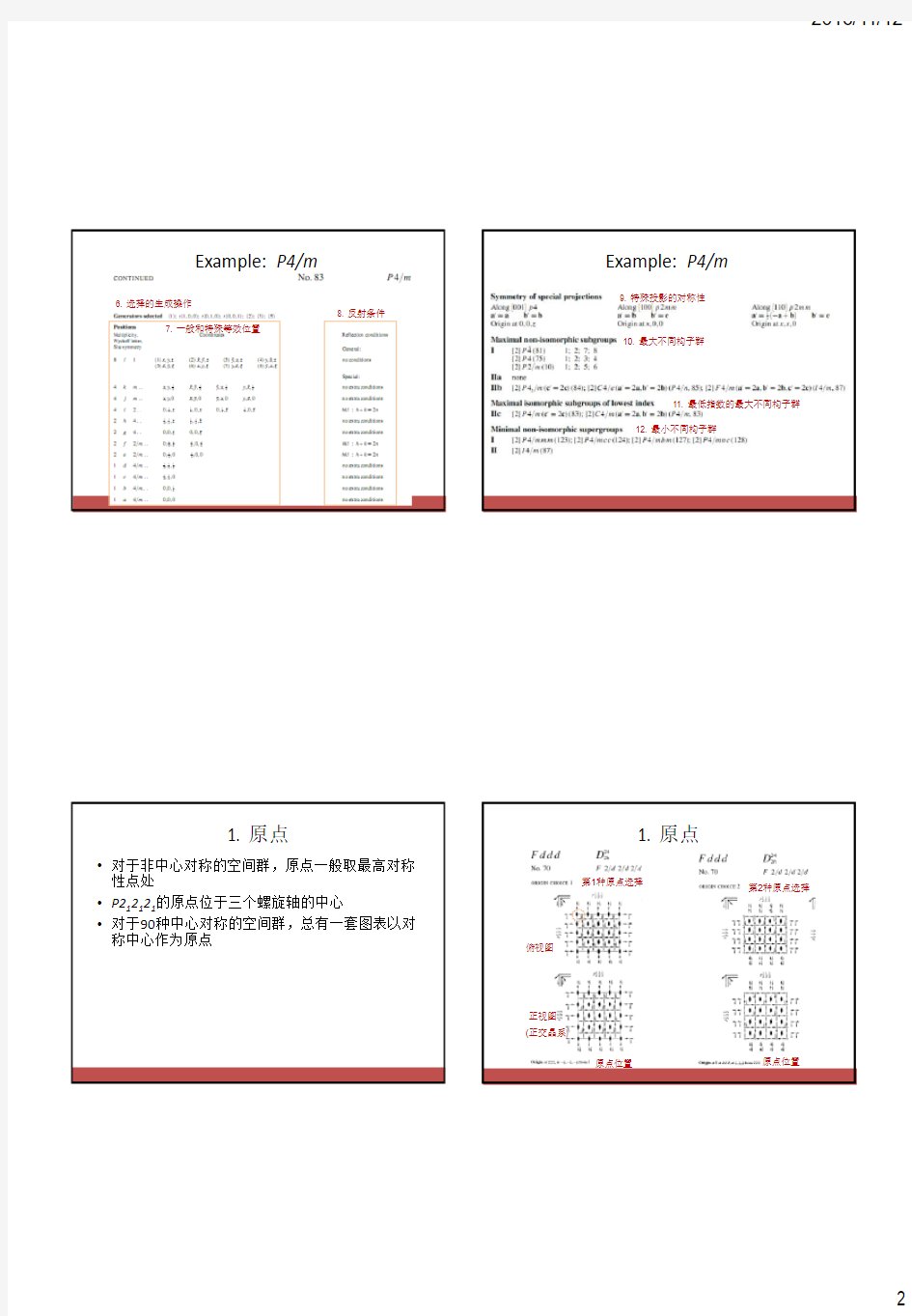

Example: P4/m

1. 标题

2.对称要素和等效点系配置俯视图

3.原点

4. 不对称单元

5. 对称操作

帕特森函数对称性

完全H-M 符号

6. 选择的生成操作

7. 一般和特殊等效位置8. 反射条件

Example: P4/m Example: P4/m

9. 特殊投影的对称性

10. 最大不同构子群

11. 最低指数的最大不同构子群

12. 最小不同构子群

1. 原点

?对于非中心对称的空间群,原点一般取最高对称性点处

?P212121的原点位于三个螺旋轴的中心

?对于90种中心对称的空间群,总有一套图表以对称中心作为原点

1. 原点

第1种原点选择

原点位置

俯视图

正视图

(正交晶系)

第2种原点选择

原点位置

2. 不对称单元

?空间群的不对称单元是空间中的一部分区域或最小空间区域,由它出发施以空间群的全部对称操作(平移+点对

称),就恰好填满整个空间

?不对称单元包含了充分描述晶体结构的所必须的一切信息,它包含一个原子或一组原子(或分子)

?不对称单元的体积Va=Vu/nh,n是点阵的阵点数,h是点群阶数,Vu是晶胞的体积

3. 对称操作

?从坐标为x, y, z的任意位置出发,用空间群的nh个对称操作(点对称操作和平移操作数的乘积)对它进行变换,共得到nh个在对称性上等效的位置(等效点系),称为一般等效位置

?基本对称操作: h个对称操作

?非基本对称操作: 由h个对称操作和初基点阵平移操作相乘产生的点操作、滑移操作、螺旋操作?基本对称操作和非基本对称操作构成全部空间群的对称操作

3. 对称操作?P4/m

对称要素的位置

4. Wyckoff位置

?等效点系在空间群表中表示为Wyckoff位置?一般等效位置

?特殊等效位置

–点对称要素上

–单胞的面心、体心、

棱中点、1/4等处

–42, 62, 63, 64

–位于滑移面和其它

螺旋轴上仍是一般

位置

4.1 Wyckoff符号?表示单胞内各种不同类型位置的一种符号

?对每一种可能位置,用一个字母表示,对称性最高的用a,由此开始按字母

排序下去,直到位置对称性最低的1,即一般位置

?几种位置的位置对称性可能相同(即同类型的位置),但Wyckoff符号不同

4.2 位置对称性

?每一位置的位置对称性是从这一特定位置来看晶体的点对称性。它告诉我们: 在什么样的对称操作下,晶体将变换到某一等效位置而仍然保持这个原点不动。由此而得到一组点对称操作,它总是32个晶体学点群之一,因此用点群符号来描述

?从位置的对称性点群符号可知哪些对称要素经过该位置

4.2 位置对称性?P4/m

4.2 位置对称性?Pmm2

4.2 位置对称性 4.3 多重性Multiplicity

?多重性:Wyckoff符号前的数字表示位置的相关对

称的位置数

?多重性是每个惯用晶胞的等效点的数目

?一般等效位置的数目与空间群的对称操作数目一

一对应

–对初基胞,M=空间群的点群的阶h

–对有心胞,M=n*h,n是单胞的阵点数

?特殊等效位置的多重性

–M=n*h/h'。h'是位置对称点群的阶

4.3 多重性Multiplicity 4.4 分数坐标

?一般位置的分数坐标都是待定的

?特殊位置的分数坐标中必有一个(或多个)是

不变的常数

4.4 分数坐标 4.5 原子占位

?对于某一个具体空间群的晶体结构,原子不必处

于所有不同的位置

?不同的晶体结构可能有相同的空间群,它们的原

子占位情况是不同的

?对称性要求在所有对称相关位置上有相同类型的

原子

?不同原子可能占有同类型的位置,如8l。这就要

求该位置的坐标至少是有一个参量是待定的5. 反射条件 5. 反射条件

5. 反射条件

?空间群资料列出了各种等效位置的X射线反射可能

出现的条件

?一般位置的反射条件,适用于该空间群的全部位置

1.整体反射条件: 有心点阵

2.晶带反射条件: 滑移面

3.系列反射条件: 螺旋轴

?额外反射条件: 特殊位置的特殊反射条件,附加在一般反射条件之外F?kl =f j e i?j

n

j=1

=f j e2 i(x j?+y j k+z j l)

n

j=1

系统消光螺旋轴引起的消光

?F = ? cos 2π (h x + k y + l z ) + ? cos 2π ( - h x - k y + l [(1/2) + z] )

?F = 2 ? cosπ (2l z + l/2) cos π (2h x + 2k y - l/2)H k ( t

?当h=0, k=0 and l=2n+1,F=0 Two-fold screw axis

parallel to:

Existing reflections

a h00 h = 2n

b 0k0 k = 2n

c 00l l = 2n

系统消光小结

?空间群资料中,最重要的信息是与

Wyckoff位置相关的资料: 符号,多重性,

位置对称性,分数坐标等,这些信息也

是晶体结构测定的重要内容

网络与系统安全防护技术研究方向 1.1网络与系统安全体系架构研究(基础前沿类) 研究内容:针对网络大规模更新换代所面临的安全可信和管理问题,面向开放和互通的国家网络管理,研究网络和系统安全体系结构,重点研究以IPv6网络层的真实可信为基础的网络安全管理体系结构、关键机制和关键应用。针对未来多层次、动态、异构、差异度巨大的无线接入环境,研究新型无线网络安全接入管理机制。针对国际上新型网络与系统体系结构的发展,如软件定义网络和系统、网络功能虚拟化、命名数据网络和系统等,对其安全问题和安全机制进行前沿探索研究。 考核指标:提出IPv6网络安全管理体系结构中的信任锚点、真实可信的网络定位符和标识符机制,并制定国际标准;基于上述安全可信基础,提出兼顾国际开放互通与国家安全管理的IPv6网络安全体系结构,通过安全威胁模型检验该体系结构的安全性。提出IPv6安全管理体系结构下的关键机制,至少包括:兼顾用户隐私性、可验证性和可还原性的可信标识符认证、管理、追溯与审计机制,分级管理机制,网络监控和灵活路由机制等。完成一套IPv6安全管理体系结构、关键机制和关键应用的软硬件原型系统。基于国际学术网络合作、国内主干网、园区网(校园网或企业网),对上述原理机制和原型系统进行跨国、自治系统间、自治系统内、接入子网等多层次网络的试验验证。提出新型无线网络安全接入管理机制,研究适用在多维、异构的无线有线一体化融合网络中的信任锚点、真实可信的网络定位符和标识符机制,实现上述一体化融合网络的网络层真实可信;支持软件定义无线电,支持最新IEEE 802.11ac或802.11ax等新型无线接入技术;支持移动终端在至少2种无线网络间的安全接入选择、可信透明移动。提出SDN/NFV等新型组网技术和NDN等未来互联网体系下的安全可信问题的解决方案,提出并解决能够支持SDN/NFV和未来网络体系结构的可编程网络基础设施的安全问题,提出相关计算系统中的安全可信问题解决方法。完成安全体系结构相关国际标准3项以上,并获国际标准组织(IETF、ITU、IEEE等)立项或批准;申请国家发明专利15项以上。原理机制和原型系统需通过一定规模的真实网络试验验证,至少包括10个关键应用、10万IPv6用户。 1.2 面向互联网+的云服务系统安全防护技术(重大共性关键技术类) 研究内容:针对体系架构、关键技术、防护系统研制等方面开展云服务系统纵深安全防护技术研究。重点研究可定义、可重构、可演进的云服务安全防护体系架构;研究分析用户和业务安全等级差异,实现高效灵活的安全服务链和安全策略按需定制;研究专有安全设备硬件解耦技术,实现安全资源弹性扩展与按需部署;研究云数据中心内生安全机理,突破软件定义动态异构冗余、主动变迁等关键技术,实现对未知漏洞和后门威胁的主动防御;实现云环境虚拟密码服务模型构建,密码服务资源动态调度,密码资源安全迁移及防护等关键技术;研究虚拟资源主

提高网络空间安全意识,增强干部教育时效性 叶续俊 摘要:网络泛在化使网络与信息安全问题愈加突出,已经成为事关国家政治安全、经济安全、社会稳定及决定战争胜负的重要问题。目前我国网络空间安全形势严峻,急需提高领导干部网络空间安全意识和应对能力,以应对不断变化的网络空间安全问题。本文从网络空间安全的特点入手,分析当前我国面临的网络空间安全形势,指出必须加强领导干部网络空间安全教育,以提升领导干部应对网络空间安全问题的能力,并提出对策。 关键词:网络空间;安全;干部教育 5月16日,美国国务院、司法部、商务部、国防部等部门共同颁布了《网络空间国际战略》(International Strategy for Cyberspace),这份试图规划全球互联网未来发展与安全的“理想蓝图”,从政治、经济、安全、司法、军事等多方面阐释了美对全球互联网空间未来发展、治理与安全的战略目标。尽管这份战略中没有点名任何国家,但文中仍然“保留”了美国政府对中国的一贯偏见,多处对中国“暗中”关照,这预示着互联网将再次成为国际社会关注的焦点,也为我国网络空间安全敲响了警钟。 一、网络空间安全的特点 网络空间(cyberspace)一词,又译为赛博空间、电脑空间等,是哲学和计算机领域中的一个抽象概念,指在计算机以及计算机网络里的虚拟现实。随着信息化、网络化不断推进,网络空间的安全问题也引来了越来越多的关注,相应的防护技术也在不断发展,呈现出如下特点。 一是威胁的多元性。有来自外部或内部的威胁,有来自个体(如黑客)或国家、组织的威胁。 二是攻防的非对称性。攻防双方在技术要求和成本上不对称。攻可击其一点,不击其余,而防必须面面俱到,不留短板。尤其是金融系统,不能只在应用环节一掷千金,在防护手段和安全系统建设上也必须舍得投入。 三是安全事件具有突发性。平时的安全表象,不代表战时或特殊情况下也能确保金融信息系统的安全。美国布什政府国防部长拉姆斯菲尔德所言“可怕的是,我们往往不清楚有多少我们还不知道的事情”是最好的注解。 四是危害性严重。今年5月6日引起美国股市瞬间暴跌的罪魁祸首之一,就是应用软件保护性处理算法欠完备,导致股票交易盘面出现“多米诺骨牌”式的抛盘现象。在网络化时代,计算机系统、软件或服务出现的错误经过网络传播,其放大效应所造成的危害远胜于工业化时代的任何事件。 二、当前我国网络空间安全形势严峻 网络空间已经成为各国国家意识形态对抗的重要战场。中国作为国际影响越来越大的国家,正不可避免地面临着来自网络空间的安全威胁。虽然我国近年来非常重视,相继完成了一系列重大工程,在维护网络和信息安全方面发挥了重要作用。但是,面对新的国际国内环境,摆在我们面前的形势依然严峻。主要体现在以下几个方面。 1.境外情报机构大肆开展网络攻击和网络窃密

我国网络空间安全形势严峻 随着网络安全对国家经济及社会生活的影响日益增强,网络空间安全问题成为了一个重要话题。“要想实现信息产业的持续健康发展,还需要网络安全空间应急体系强有力的保障。”在日前长沙召开的2009年中国计算机网络安全应急年会暨中国互联网协会网络安全工作年会上,国家计算机网络应急技术处理协调中心副主任云晓春如是说。 我国政府十分关注网络空间安全问题及技术研发,目前正加强和完善网络空间安全应急保障体系建设,以应对严峻的网络空间安全问题。 科研水平较高 当前,网络空间已经成为各国国家意识形态对抗的重要战场。中国作为国际影响越来越大的国家,正不可避免地面临着来自网络空间的安全威胁。对此,在《国家十一五信息安全规划》的指导下,科技部启动了一系列重大科技项目,在信息安全关键技术和系统研发方面取得了重要突破。这些重要成果既包括运行安全、数据安全和内容安全,也包括了新型密码研究及算法、密码安全模式、密码应用技术以及网络管理技术等方面的研究。此外,国家自然基金委在信息安全项目上投入了2300多万元,近200个项目。 在这些项目中,山东大学王晓云教授的研究引起了国际关注。安天实验室首席技术构架师肖新光解释说:“他的破解算法研究在国际上实现了重大理论突破,弥补了以往身份验证方面的缺陷和不足,使我国的密码算法技术成为了国际亮点。”此外,目前我国的反病毒技术在国际上也已经保持在第一集团位置。安天实验室研发的反病毒引擎,正被日本大量购进并应用。 安全事件频发 虽然近年来我国政府部门及各信息系统和安全组织采取了一系列措施,维护国家基础设施安全运行,但“安全事件”仍然频发。“2009年上半年,木马、僵尸监测情况显示,被控制端的IP地址总数为1867417个,较2008年上半年增长了25.7%。”云晓春在主题报告中列举中国互联网络信息中心2009年1月《中国互联网络发展状况统计报告》中的数据说,“2008年捕获的恶意代码样本达160多万次,比2007年增加了31%,同时网络高危漏洞也频频出现。” 今年上半年,我国接收到国内外报告事件总数达9117件,其中国外投诉量猛增,而增长最多的事件类型为垃圾邮件,此外还包括网页挂马、网络仿冒及病毒、蠕虫及木马等。与此同时,感染主机3000多万台的“飞客”蠕虫;影响多个省份的“5·19”暴风影音事件;6月25日广东电信路由器设备故障影响腾讯等用户系统事件;7月28日域名解析系统软件BIND 9出现的高危漏洞等典型网络空间安全事件等,一次又一次地为我国网络空间安全敲响了警钟。

? 1.网络安全与信息化领导小组的现任组长是(A)。(单选题3分)o A.习近平 o B.汪洋 o C.马凯 o D.刘延东 ? 2.下列国家中,不属于美国监听计划的成员国是(B)。(单选题3分)o A.澳大利亚 o B.朝鲜 o C.新西兰 o D.加拿大 ? 3.关于网络空间安全的新趋势,下列说法错误的是(A)。(单选题3分)o A.网络安全从根本上杜绝了颜色革命的发生 o B.网络事件引发的社会矛盾,催生了社会安全的新焦点 o C. 网络安全催生了文化安全的新命题 o D.网络安全催生了科技安全的新博弈 ? 4.关于恐怖组织对网络空间的威胁,下列说法错误的是(C)。(单选题3分)o A.有战术目标重点 o B. 协调隐蔽 o C.极少采取突发行动 o D.结果不可估量 ? 5.构建网络安全的短期目标是(D)。(单选题3分) o A.实现工业控制软件的国产化

o B.提升能力 o C.增加投资 o D.建设中国的专属网络 ? 6.当前,网络攻击的主要收益是(B)。(单选题3分) o A.系统的升级 o B.数据的获取 o C. 病毒的植入 o D.网络的控制 ?7.把信息安全写进国家总体安全观的是(A)。(单选题3分)o A.习近平 o B. 胡锦涛 o C.邓小平 o D.江泽民 ?8.美国进行监听计划的重点是围绕(A)展开的。(单选题3分)o A.网络 o B.人 o C.通讯工具 o D. 设备 ?9.网络安全与信息化领导小组成立的时间是( C )。(单选题3分)o A.2015年 o B.2012年 o C.2014年

o D.2013年 ?10.国家安全的核心数据是(A )。(单选题3分) o A.网络空间 o B.领土面积 o C.受教育人数 o D.国家机构 ?11.网络安全的苦处有(ACD)。(多选题4分) o A.各种风险共同叠加 o B.网络安全从业人员待遇不高 o C. 安全挑战和安全风险空前巨大 o D.安全形势多元复杂 ?12.下列事例中,能体现网络空间已经渗透到政治经济文化生活等各个领域的有(ABCD )。(多选题4分) o A.在携程网预定酒店 o B.在12306网站订火车票 o C.在淘宝网购物 o D.使用滴滴打车出行 ?13.关于网络空间的形成,说法正确的是(AC)。(多选题4分) o A.点→线→面→空间 o B.形成速度慢 o C.形成速度快 o D.点→面→线→空间

几个内插算子的性质 现代数学和物理中的许多问题都可以归结为研究某些算子在相应函数空间上的有界性,而算子内插理论是研究算子在某些函数空间上有界的强有力的工具.本文在整理已有文献的基础之上,总结了几个算子内插定理,主要包括:Riesz-Thorin插值定理,Marcinkiewicz插值定理,以及它们的一些推广. 关键词:算子内插定理, Riesz-Thorin,Marcinkiewicz 第一章引言 现代分析学与偏微分方程等数学分支和理论中的众多问题均可归结为研究某些特殊算子在相应函数空间上的有界性.然而,算子内插理论是研究算子在某些函数空间上有界的强有力工具之一.正因为内插理论在理论研究中有如此重要的意义.算子内插理论一直是现代数学的热点课题之一,例如,可参见文献【1,2,3,7,9】的相关内容. 本文在已有研究工作的基础之上,通过收集关于算子内插定理的文献资料,对文献进行整理,归结和总结了几个算子内插定理并给出了它们的证明.在整理文献的过程中,本文主要参考了文献【2,3】中关于算子内插定理的内容.此外,本论文的主要内容具体包括: ?Riesz-Thorin插值定理; ?Marcinkiewicz插值定理; ?内插定理的一些推广. 第二章算子内插定理

在本章,我们主要总结和归纳了Riesz-Thorin 插值定理,Marcinkiewicz 插值定理以及内插定理的一些推广.关于Riesz-Thorin 插值定理的内容以及内插定理的一些推广,我们主要参考了文献[2,4,6,8]的相关内容,关于Marcinkiewicz 插值定理的内容,我们主要参考了文献[3]的内容. 2.1ξRiesz-Thorin 算子内插定理 在本节,我们主要回顾Riesz-Thorin 内插定理.为此,首先回顾一些相关定义. 定义 2.1 设,[1,]p q ∈∞. (i)称算子T :()p n q L R L →是(p ,q )型算子(或是(p,q )有界的),如果存在 一个正常数C>0,使得,对所有的 (),P n f L R ∈ ||()||||||, p T f C f ≤ 满足以上不等式的最小常数C 称作T 的(p,q )范数,记为 (,)||||. p q T (ii)将 ()p n L R 空间中的函数映到n R 上可测函数空间的算子T 称为弱(p,q )型算子(或(p,q )有界的),如果以下两条成立: (b)||()||||||,(). q p T f C f q ≤=∞ 以上常数(0,)C ∈∞与函数f 无关,且满足以上条件的最小常数C 称为T 的弱(p,q )范数,记为(,) ||||w p q T . 注 2.1 从定义2.1可以看到,T 为弱(,)p ∞型算子等价于T 为(,)p ∞型算子.此外,

零和博弈还是纳什平衡——网络空间安全产业秩序展望

中国互联网安全大会 China Internet Security Conference 2015 “贵圈真乱”——那些过去的江湖恩怨 ? 2010年 于兵案——东方微点 vs 瑞星

中国互联网安全大会 China Internet Security Conference 2015 ?2011年奇虎诉瑞星不正当竞争案 ?2012-2014年金山与360多个互相诉讼,互有胜负 ?“贵圈真乱”——那些过去的江湖恩怨 “贵圈真乱”——那些过去的江湖恩怨

中国互联网安全大会 China Internet Security Conference 2015 2015年初一个奇怪的会议 ? 安全产品/服务收入占公司收入多少百分比以上的公司才能叫“网络安全公司”? ?360是“网络安全公司”么?

中国互联网安全大会 China Internet Security Conference 2015 中美信息安全企业营业收入对比 174 110.5 157 6,680 770.4 598.2 425.7 164 0 1,000 2,000 3,000 4,000 5,000 6,000 7,000 8,000启明星辰 绿盟科技 天融信 Symantec Fortinet PaloAlto Networks FireEye Imperva 2014年营业收入(USD$ M)

中国互联网安全大会 China Internet Security Conference 2015 网络空间安全全球500强分布 https://www.doczj.com/doc/3163427.html,

致力于打造高品质文档网络空间安全发展分析 从1969 年ARPANET 问世至今,网络的发展大概经历了三次大的发展浪潮:第一次浪潮是传统互联网;第二次浪潮是万维网;第三次浪潮是网格、云计算、物联网和社交网络;目前正朝着人类社会信息世界物理世界三元世界融合的网络空间形态转变。网络空间安全状况也发生了重大变化,本文对网络空间的安全安全技术现状与发展趋势进行了分析。 1 网络空间的定义与属性 1.1 网络空间的定义 美国作家威廉吉布森在小说《融化的铬合金》中首次创造出Cyberspace(网络空间)这个词;并在小说《神经漫游者》中普及使用,吉布森把网络空间称为一种交感幻觉,将它描述为可带来大量财富和权力信息的计算机虚拟网络。在吉布森看来,现实世界和网络世界相互交融,人们可以感知到一个由计算机创造但现实世界并不存在的虚拟世界,这个充满情感的虚拟世界影响着人类现实世界。 网络空间是指由连接各种信息技术基础设施的网络以及所承载的信息活动构成的人为社会活动空间,包括互联网、电信网、计算机系统、及关键工业系统中的嵌入式处理器和控制器等,同时还涉及虚拟信息环境,以及人和人之间的相互影响。 1.2 网络空间的属性 网络空间具有实体属性、频谱属性、社会属性和逻辑属性。 1.2.1 实体属性 互联网、电信网、各种信息系统及各种控制系统构成了网络空间的实体属性。1.2.2 频谱属性 利用电磁波原理工作的无线电台、移动通信网络等构成了网络空间的频谱属性。 1.2.3 逻辑属性 其逻辑属性表现为数据和系统代码,数 字化的特征。 1.2.4 社会属性 其社会属性表现为知识和人类活动。 2 网络空间安全技术现状与发展趋势 2.1 缓冲区溢出攻击手段不断翻新 缓冲区溢出会导致应用程序异常、系统不稳定甚至崩溃危害,最主要的是攻击者不仅仅让程序出错,而且让程序改变其原有的逻辑,转而去执行一些攻击者所期望的恶意代码功能程序,从而窃取控制权进行攻击。如20XX 年爆发的心脏出血(HeartBleed)漏洞,利用该漏洞攻击者可窃取服务器内存当前存储的用户数据。 2.2 高级持续性威胁(APT)攻击 APT 攻击是指利用先进的攻击手段对特定目标进行长期持续性网络攻击,在发动攻击之前需要对攻击对象的业务流程和目标系统进行精确的收集。主动挖掘被攻击对象受信系统和应用程序的漏洞,利用这些漏洞组建攻击者所需的网络,以达到盗取敏感数据或达到某种目的的攻击。如震网病毒Stuxnet 攻击是典型的APT 攻击。 2.3 软硬件协同网络攻击

最新资料欢迎阅读 2020 智慧树,知到《网络空间安全概论》 章节测试完整答案 智慧树知到《网络空间安全概论》章节测试答案 第一章 1、以下哪种安全问题属于网络空间安全问题中的移动安全问题? A:平台攻击 B:有害信息 C:终端被攻 D:密码破解 答案 :终端被攻 2、blob.png A:对 B:错 答案 :对 3、下面是防范假冒热点措施的是 ( ) A:免费 WiFi 上购物 B:任何时候不使用 WiFi 联网 C:不打开 WiFi 自动连接 D:全部都是 答案 :不打开WiFi自动连接 4、乱扫二维码,钱不翼而飞,主要是中了( ) A:病毒

B:木马 C:僵尸网络 D:蠕虫 答案 :木马 5、在 ( ) 年,美国《保护信息系统的国家计划》首次提出“网 络空间” (cyberspace) 概念。 A:2008 B:2005 C:2001 D:2004 答案 : 2001 6、2014 年12 月欧洲《国家网络空间安全战略: 制定和实施的实践指南》“网络空间安全尚没有统一的定义 , 与信息安全的概念存 在重叠 , 后者主要关注保护特定系统或组织内的信息的安全 , 而网络空间安全则侧重于保护基础设施及关键信息基础设施所构成的网 络" 。 A:对 B:错 答案 :错 第二章 1、民事法律关系是用于解决运营者与使用者、运营者与运营者、使用者与使用者之间的民事法律纠纷问题。

A:对 B:错 答案 : 对 2、依照计算机信息网络国际联网安全保护管理办法的相关内容,若有单位或个人故意制作、传播计算机病毒等破坏性程序的,可以由公安机关给予警告,有违法所得的,没收违法所得,对个人可以并处五千元以下的罚款,对单位可以并处一万五千元以下的罚款。 A:对 B:错 答案 :对 3、利用互联网实施违法行为,违反社会治安管理,尚不构成犯 罪的,由有关行政管理部门依法给予行政处罚。 A:对 B:错 答案 :错 4、有关有害数据及计算机病毒防治管理办法是公安部第52 号令。 A:对 B:错 答案 : 错 5、任何单位和个人不得向社会发布虚假的计算机病毒疫情。 A:对

§4.9厄密算符的基本性质 一、厄密算符 设u 和v 是任意两个函数,如果算符F ∧ 满足* *()u F vdx F u vdx ∧ ∧ =? ? ,式中x 代表u 和v 的所有变数,积分是在所有变数的全部区域进行的,则称算符F ∧ 为厄密算符或自轭算符。 我们前面已讨论过的坐标算符、动量算符和 能量算符都是厄密算符 例:证明动量算符x p i x ? =-?是厄密算符 证明: * ** ()x u p vdx u i vdx i u vdx x x ∧ +∞ +∞ +∞ -∞ -∞ -∞ ? ? =-=-??? ?? * *** =[()] =|i u v dx u vdx x x i u v i u vdx x +∞ +∞-∞-∞+∞+∞-∞-∞ ??--??? -+???? 因为u 和v 都是满足波函数标准条件的波函数,它们在无穷远处的边界应为0,上式右边 第一项为0,而第二项可写为 * *()()x i u vdx p u vdx x +∞ +∞-∞ -∞?-=?? ?,所以有 * *()x x u p vdx p u vdx ∧ +∞ +∞ -∞ -∞ =? ? 故动量算符x p 是厄密算符 二. 厄密算符的性质 1. 厄密算符的本征值都是实数,表示为*λλ= 证明:设F 为厄密算符,λ表示它的的本征值,u 表示对应的本征函数,即: Fu u λ= 由厄密算符的定义式可得:**()u F udx F u udx ∧ ∧ =???**()u udx u udx λλ=??,即 ***u udx u udx λλ=??

由此得:*λλ=即λ是实数。 2. 厄密算符的本征值代表力学量的确定值 表示力学量的算符的本征值是测量该力学量可能得到的数值,这些数值必须是实数,因此表示力学量的算符必须是厄密算符。根据波函数应满足态叠加原理的要求,表示力学量的算符还必须是线性的,因此表示力学量的算符应是线性厄密算符。 那么体系处于什么状态时,力学量具有确定的数值呢? 设体系处于波函数(,)r t ψ所描写的状态。测量力学量为F ,它是一个线性厄密算符。一般说,可能出现不同结果,各有一定的几率,多次测量结果的平均值F 趋于一确定值,每次具体测量的结果围绕平均值有一个涨落,定义为 22*2*()()()()F F F F d F F d ττ?=-=ψ?ψ=ψ??ψ?? 因为F 是一个厄密算符,F 是一个实数,因此F ?也是一个厄密算符。因此 2*2**2 ()()()()() =()0 F F d F F d F F d F F d ττττ?=ψ?ψ=ψ??ψ=?ψ?ψ-ψ≥???? 当每次测量结果都相同,测量力学量F 所得结果完全确定时,涨落2()F ?=0。 这种状态称为力学量算符F 的本征态。在这种状态下()0F F F λ-ψ=?ψ=ψ

Computer Science and Application 计算机科学与应用, 2018, 8(12), 1857-1861 Published Online December 2018 in Hans. https://www.doczj.com/doc/3163427.html,/journal/csa https://https://www.doczj.com/doc/3163427.html,/10.12677/csa.2018.812206 Review of Network Space Security Assessment Zhoujie Yan, Yong Fu, Tong Liu, Xiaojing Tang, Jing Wang Center for Assessment and Demonstration Research, Academy of Military Sciences, Beijing Received: Dec. 6th, 2018; accepted: Dec. 20th, 2018; published: Dec. 27th, 2018 Abstract Cyberspace Security is closely related to national security. Without Cyberspace Security, there is no national security. Through the research on the concept of network space security at home and abroad, this paper summarizes the definition view of network space security at home and abroad, and analyzes the status of network space security assessment at home and abroad through the as-sessment of network space security at home and abroad, and lays the foundation for the research of model and method of network space security assessment. Keywords Cyberspace, Cyberspace Security, Assessment 我国网络空间安全评估研究综述 闫州杰,付勇,刘同,唐小静,王晶 军事科学院评估论证研究中心,北京 收稿日期:2018年12月6日;录用日期:2018年12月20日;发布日期:2018年12月27日 摘要 网络空间安全是事关国家安全、国家发展以及人民工作生活的重大战略问题,没有网络空间安全就没有国家安全。本文立足于网络空间中军事作用,从网络、信息、电磁三种视角对网络空间概念进行了阐述; 并对现有网络安全研究进行分类;在此基础上详细分析了国内外网络空间安全评估的现状,为网络空间安全评估模型和方法研究奠定基础。

若干非线性算子的性质及应用 【摘要】:本文主要研究几类非线性算子的性质及应用。全文共分为四章。在第一章中,我们主要研究具有形式G=A+B的非线性算子,其中B为常算子、线性算子或者α-凹算子(0<α<1)。某些问题,如三点边值问题,奇异边值问题和脉冲问题通常可转化为此类算子。对这类算子进行深入的研究将有助于对上述问题的讨论。我们引入了局部u_0-凹算子的概念。局部u_0-凹算子是包含u_0-凹算子在内的范围更为广泛的一类算子。我们证明了当A满足某些特定条件时,C 是局部u_0-凹算子,并且得到了若干关于此类算子的不动点存在唯一性定理,这些定理不要求算子同时有上下解,也不要求算子具有连续性和紧性。主要结果如下:设E为实Banach空间,P为E中的正规锥,h>θ,f∈P_h且M>0,其中θ为E中的零元素。假设A:P→P 是α-齐次算子(α>1)。算子C由Cu=Au+Mf,u∈P给定。如果存在v_0∈P_h使得(ⅰ)Cv_0≤v_0;(ⅱ)Av_0≤mf,其中m∈(0,M/(α-1));那么(ⅰ)C在[θ,v_0]中有唯一的不动点x~*,并有x~*∈P_h,而且存在v′_0∈P_h,v′_0>v_0使得C在[θ,v′_0]\[θ,v_0]中没有不动点;(ⅱ)对任意的x_0∈[θ,v_0],记x_(n+1)=Cx_n,n=0,1,2,…,则有(?)x_n=x~*。而且,存在(?),γ∈(0,1)使得‖x_n-x~*‖≤2N(1-(?)~(γ~n))‖v_0‖,n=1,2,…,其中N是P的正规常数。然后,我们利用这些定理来讨论三点边值问题与得到了这两类三点边值问题解的存在唯一性结果。需要指出的是,对非线性三点边

816网络空间安全专业基础综合 一、考查目标 网络空间安全专业基础综合涵盖数据结构、计算机网络等学科专业基础课程。要求考生系统地掌握上述专业基础课程的概念、基本原理和方法,能够运用基本原理和基本方法分析和解决有关理论问题和实际问题。 二、考试形式和试卷结构 试卷满分及考试时间 本试卷满分为150分,考试时间为180分钟 答题方式 闭卷、笔试 试卷内容结构 数据结构80分 计算机网络70分 试卷题型结构 单项选择题40分 简答题40分 综合应用题70分 三、考查范围 数据结构部分 1.考试内容 ⑴基本概念:数据结构,数据,数据元素,数据对象,抽象数据类型,算法,算法的时间复杂度和空间复杂度。 ⑵线性表:线性表的逻辑结构和基本操作,顺序和链式存储结构,简单应用与实现。 ⑶栈和队列:栈和队列的基本概念,存储结构,基本操作,简单应用与实现。 ⑷数组和广义表:数组的定义及顺序存储结构,矩阵的压缩存储,数组的简单应用,广义表的定义与基本操作。 ⑸树和二叉树:树的定义和基本操作,二叉树的概念和基本性质,二叉树的

存储结构,遍历二叉树和线索二叉树,树和森林与二叉树的关系,哈夫曼树和哈夫曼编码,树的简单应用。 ⑹图:图的基本概念,图的存储结构,图的遍历,图的应用,图的连通性,有向无环图及其应用,最短路径,关键路径。 ⑺查找:顺序表的查找,二叉排序树和平衡二叉树,B-树和B+树,哈希表。 ⑻排序:插入排序,快速排序,选择排序,堆排序,归并排序,基数排序等。 2.考试要求 ⑴掌握数据结构的基础知识,问题的求解方法。 ⑵掌握主要算法,能够估算主要算法的时间复杂度和空间复杂度。 ⑶能够使用C语言或其它高级语言及数据结构的基本操作实现主要算法。 ⑷能够灵活使用数据结构解决实际问题。 3.分值 80分 4.题型 单项选择题20分 简答题20分 综合应用题40分 计算机网络部分 1.考试内容 ⑴计算机网络体系结构:计算机网络的概念、组成与功能,计算机网络的分类,计算机网络的标准化工作及相关组织,计算机网络的分层结构,计算机网络协议、接口、服务等概念,ISO/OSI参考模型和TCP/IP模型。 ⑵物理层:信道、信号、带宽、码元、波特、速率、信源、信宿、编码、调制等基本概念,奈奎斯特定理与香农定理,电路交换、报文交换与分组交换,数据报与虚电路,传输介质,物理层设备。 ⑶数据链路层:数据链路层的功能,组帧,差错控制,流量控制、可靠传输与滑动窗口机制,停止-等待协议,后退N帧协议(GBN),选择重传协议(SR),

2018年网络安全十大发展趋势 刘权,王龙康 (赛迪智库网络空间研究所,北京 100846) 摘 要:2017年,全球网络安全事件频发,对国家网络空间安全、个人隐私保护造成了严重的威胁。因此,为了提高我国网络空间的治理能力,保护我国网络空间安全,对2017年全球网络安全事件进行了全面的梳理、归纳和总结。在此基础上,结合我国网络安全发展的现状,对2018年网络安全发展的趋势进行了全面的分析和预测。 关键词:网络安全;信息泄露;可信身份;趋势 中图分类号:393文献标识码:A Ten cyber security trends of 2018 L iu Qua n, Wang Longkang (In sti tu te of C yberspace, C C ID, B ei jing 100846) Abstract: 2017 saw frequent occurrence of global cyber security issues, posing a severe threat to China’s cyberspace and personal privacy. In order to improve its cyberspace governance and protect cyberspace security, the author makes a comprehensive analysis and then summarizes the global cyber security incidents of 2017.Then, with the current facts on China’s cyber security, the author makes a comprehensive study and forecasts of the security trends of 2018, aiming to shine a light on the decision-making of related departments. Key words: cyber security; information leakage; trusted identity; trends 1 引言 2017年,中国网络安全立法取得重大突破[1,2],网络安全自身能力建设持续推进,网络安全产业实现了快速发展。与此同时,大规模信息泄露事件频发[3],关键信息基础设施[4]、个人隐私保护等网络安全问题日益凸显[5,6],全球局部地区爆发网络战的可能性进一步加大,我国网络安全形势日益严峻。基于以上背景,赛迪智库网络空间研究所提出了2018年我国网络空间安全的十大发展趋势[7]。 2 网络安全十大趋势 2.1 网络安全法律法规体系将进一步完善 2017年6月1日,《中华人民共和国网络安全法》(以下简称《网络安全法》)正式实施,作为我国网络空间安全管理的基本法,框架性地构建了多项法律制度和要求,但其真正落地需要完善相关配套规范。2017年,国家相关部门制定了多项配套规范,包括《关键信息基础设施安全保护条例》等行政法规;《网络产品和服务安全 34

一、判断题 1.信息资源整合与汇聚是把双刃剑。(对) 2.根据本讲,未来企业要抢占主导权,首先要抢占网络空间信息主导权,通过 信息流把控来优化配置资金流、人才流、技术流。(对) 3.移动互联网应用快速发展,在网络零售、移动支付、网络社交等领域涌现出 一大批移动互联网应用(对) 4.企业角度看,信息化发展,其产品和服务要高科技、高知识、高效益。(对) 5.“公共信息巡查义务”是网络服务提供者应履行的网络信息安全义务。(对) 6.制定应急预案是网络运营者的义务之 一。(对) 7.欧盟明确要求数据必须存储在本国服务器 内。(错) 8.网络空间已经成为了控制他国经济社会命脉的重要渠 道。(对) 9.我国互联网关键基础设施受制于人,主要指的是根服务器,全世界只有13台,1 个为主根服务器在美国,其余12个均为辅助根服务器,也全部在美 国。(错) 10.关键信息基础设施是指关系国家安全、国计民生,一旦数据泄露、遭到破坏或者丧 失功能可能严重危害国家安全、公共利益的信息设施。(对) 11.数据的完整性指数据是需要完整的、可靠的,在整个的传输和加工没有被植入木马, 也不至于丢失(对) 12.欧盟明确要求数据必须存储在本国服务器内。(错) 13.互联网治理与管理、管制是同一概念。(错) 14.我国现行的网络安全法律体系是以传统法律为基 础, 以网络专门法律为补充。 (对) 15.网络空间即全球公域,二者是同一概 念。(错) 16.2003年2月,美国颁布《网络空间安全国家战略》,首次明确网络安全战略的概念。 (错) 17.大数据时代要求架构云化,这对网络安全没有威胁。(错) 18.关键信息基础设施是指关系国家安全、国计民生,一旦数据泄露、遭到破坏或者丧 失功能可能严重危害国家安全、公共利益的信息设施。(对) 19.网络安全的内容之一物理安全,是指网络在设备上运行的软件是安全的,协议 是可以保障安全运行的。(错) 20.网络空间是独立的静态虚拟空间,跟物理空间无联系(错) 21.网络空间已成为了金融危机后世界各国适应经济新常态、转变经济发展方式、 培育经济新动能的重要支撑。(对) 22.互联网治理与管理、管制是同一概念。(错) 23.基础信息网络是指能源、金融、交通、教育、公共事业等领域和国家机关的 重要信息系统。(错) 24.网络空间即全球公域,二者是同一概念。(错) 25.支撑好政府职能转变的要求,当前重点应该放在信息化与政府的结合上。(错) 二、单选题 1.使用网络的主体是实实在在的人,体现了网络空间的现实性特点。 2.网络空间与传统全球公域最大的不同是网络空间具有社会性。 3.2002年,美国国防部向国会提交《网络中心战》报告,提出将网络中心战作为国防 转型的指南,从平台中心战向网络中心战转型。 4. 我国互联网产业正在规模迅速壮大,全球互联网企业市值前200强,我国企业 占 家。 8

079 中国工程科学 2016年 第18卷 第6期 网络空间安全应急与应对 Emergency and Response for Cyberspace Security 于全1,杨丽凤2,高贵军2,寇子明2,翟立东3 (1. 中国电子设备系统工程公司研究所,北京 100141;2. 太原理工大学,太原 030024; 3. 中国科学院计算技术研究所,北京 100080) Yu Quan 1, Yang Lifeng 2, Gao Guijun 2, Kou Ziming 2, Zhai Lidong 3 (1. Institute of China Electronic Equipment System Engineering Corporation, Beijing 100141, China; 2. Taiyuan University of Technology, Taiyuan 030024, China; 3. Institute of Computing Technology, Chinese Academy of Sciences, Beijing 100080, China) 摘要:从我国网络空间安全的现状及面临的问题出发,指出网络空间安全应从应急转变为应对,并从网络空间安全监测、网络空间安全总体保障能力及网络空间安全人才队伍建设三个方面提出了相应的转变策略。关键词:网络空间安全;网络安全应急;网络安全应对;转变策略中图分类号:TP393 文献标识码:A Abstract: Based on the current situation and main problems with cyberspace security in China, this paper proposes that cyberspace security should shift its focus from emergency to response. Some transformation strategies are proposed, including three aspects: network security-monitoring capacity, network security guarantee capacity, and talents construction capacity. Key words: cyberspace security; emergency for cyberspace security; response for cyberspace security; transformation strategy 一、前言 近年来,我国在网络空间的影响力逐步扩大。据2016年1月中国互联网络信息中心(CNNIC )发布的第38次《中国互联网络发展状况统计报告》统计:截至2016年6月,我国网民规模达 7.1亿,普及率达到51.7 %,超过全球平均水平3.1 %, 超过亚洲平均水平8.1 %[1];中国“.cn ”域名总数 为1 636万,超过德国国家顶级域名“.de ”,成为全球注册保有量第一的国家和地区顶级域名。同时,移动互联网塑造了全新的社会生活形态,“互联网+”行动计划不断助力企业发展,互联网对于整体社会的影响已进入到新的阶段。 我国网络空间安全依旧面临非常严峻的威胁与考验,一方面网络空间安全国际形势复杂,欧美等发达国家竞相加强网络空间部署,不断增加全球网 收稿日期:2016-10-08;修回日期:2016-10-18 作者简介:于全,中国工程院,院士,中国电子设备系统工程公司研究所,研究员,博士生导师,主要研究领域包括软件定义无线电、移动Ad hoc 网络、认知无线电网络、下一代无线通信网络、空间信息网络等;E-mail: yuquan61@https://www.doczj.com/doc/3163427.html, 基金项目:中国工程院重大咨询项目“网络空间安全战略研究”(2015-ZD-10)本刊网址:https://www.doczj.com/doc/3163427.html, DOI 10.15302/J-SSCAE-2016.06.016

网络空间安全现状与国家战略 根据《国家网络空间安全战略》,网络空间在互联网与计算机网络技术的飞速发展下,已经成为了人类生活中延展出的另一个维度的新空间。网络空间安全关系到国家安全、军事外交、经济社会等领域的发展。一旦网络空间受到了威胁,所有基于互联网运行的社会系统将会受到威胁。所以,网络空间的全面管控、实时监测、资源分配及保护成为一个必须要解决的问题。 如下我们可以了解网络空间的重要程度: 信息传播的新渠道:突破了时空限制,拓展了传播范围,创新了传播手段 生产生活的新空间:网络深度融入人们的学习、生活、工作等方方面面 经济发展的新引擎:互联网日益成为创新驱动发展的先导力量 文化繁荣的新载体:促进了文化交流和知识普及,释放了文化发展活力,推动了文化创新创造,丰富了人们精神文化生活 社会治理的新平台:推动了政府决策科学化、民主化、法治化 交流合作的新纽带:促进了信息、资金、技术、人才等要素的全球流动,增进了不同文明交流融合 因此要坚定捍卫网络空间主权,那么我们将面临着什么样的任务呢?如下:

纵观国际网络空间测绘、安全研究工作研究发展的情况: DAPRA PLAN X:对网络战场地图的快速描绘,辅助生成并执行作战计划,并将作战结果反馈中枢指挥机关,从而推动网络作战效率和能力。 NSA藏宝图计划:对网际空间多层(地理层、物理层、逻辑层、社交层)数据的捕获及快速分析,从而形成的大规模情报生产能力。 DHSSHINE计划:网际空间中存在的关键基础设施行业相关设备的网络可达及安全态势。DHS爱因斯坦计划:网络安全自动监测项目,包括:入侵检测、入侵防御、数据分析和信息共享。 所以我们也应当做长足的发展计划,上升到战略层面,以谋求不落后于国际水准。

2018年江苏省职业学校技能大赛信息技术类 网络空间安全项目竞赛实施方案 一、竞赛项目及内容 (一)竞赛项目 本次竞赛设网络空间安全一个项目,分为中职学生组、高职学生组和教师组三个类别。其中,中职学生组和高职学生组为团体项目(2人/组),教师组为个人竞赛项目。 (二)竞赛内容及要求 竞赛内容注重考核网络安全设计、安全策略配置、系统渗透测试以及信息安全攻防等方面,还原实际工作场景,基于工作过程的竞赛任务书设计,考察选手网络空间安全的综合技能和素质。竞赛内容分为理论知识、技能操作两个部分。 理论知识竞赛部分 理论知识竞赛采取计算机答题方式进行,内容为技能竞赛相关的理论知识(含密码学、VPN、操作系统加固、WEB渗透、网络数据安全、网络设备安全控制等),时间1小时。 技能操作竞赛部分 技能操作竞赛以现场实际操作的方式进行。选手在规定时间内,根据竞赛时

二、竞赛命题及裁判 (一)竞赛命题 竞赛理论试题由大赛组委会在已公布的题库中按一定难易度比例抽取,采用计算机机考方式进行。 操作技能试题由组委会负责建立题库,竞赛时从题库中随机抽取1份作为正式竞赛试题。 (二)裁判 聘请相关专业的具有教授、副教授、高级工程师、技师等职称的专家担任裁判,大赛裁判工作按照公平、公正、客观的原则进行。 三、竞赛场地与设备 (一)竞赛场地 1.场地及消防设施:竞赛现场须符合消防安全要求。 2.线路布置:竞赛现场网线、电源线以及其他线路应符合安全布线要求。 3.采光与通风:竞赛现场需通风良好、照明需符合教室采光规范。 (二)竞赛设备、器材 (1)硬件技术平台

(2)软件技术平台: 比赛的应用系统环境主要以Windows和Linux系统为主,涉及如下版本:1)物理机安装操作系统:Windows 7 2)虚拟机安装操作系统: ?Windows系统:Windows XP、Windows 7、Windows2003 Server、Windows2008 Server(根据命题确定)。 ?Linux系统:Ubuntu、Debian、CentOS(根据命题确定)。 3)办公软件主要为Microsoft Office 2010(中文版)及以上和RAR 4.0 (中文版);比赛提供SercureCRT作为终端。 (3)赛场环境要求: 竞赛工位内设有操作平台,每工位配备220V电源,带漏电保护装置,工位内的电缆线应符合安全要求。每个竞赛工位面积6-9㎡,确保参赛队之间互不干扰。竞赛工位标明工位号,并配备竞赛平台和技术工作要求的软、硬件。环境标准要求保证赛场采光(大于500lux)、照明和通风良好;每支参赛队提供一个垃圾箱。 赛场组织与管理员应制定安保须知、安全隐患规避方法及突发事件预案,设立紧急疏散路线及通道等,确保比赛期间所有进入赛点车辆、人员需凭证入内;严禁携带易燃易爆物、管制刀具等危险品及比赛严令禁止的其他物品进入场地;对于紧急发生的拥挤、踩踏、地震、火灾等进行紧急有效的处置。 赛场周围要设立警戒线,防止无关人员进入发生意外事件。比赛现场内应参照相关职业岗位的要求为选手提供必要的劳动保护。在具有危险性的操作环节,裁判员要严防选手出现错误操作。 四、竞赛规则及注意事项 (一)竞赛规则 1.参赛选手必须持本人身份证、学生证并携(佩)带参赛证提前30分钟到达比赛现场检录,迟到超过15分钟的选手,不得入场进行比赛。 2.参赛选手应遵守赛场纪律,尊重裁判,服从指挥,爱护竞赛场地的设备和器材。