《计算机安全技术》测试题

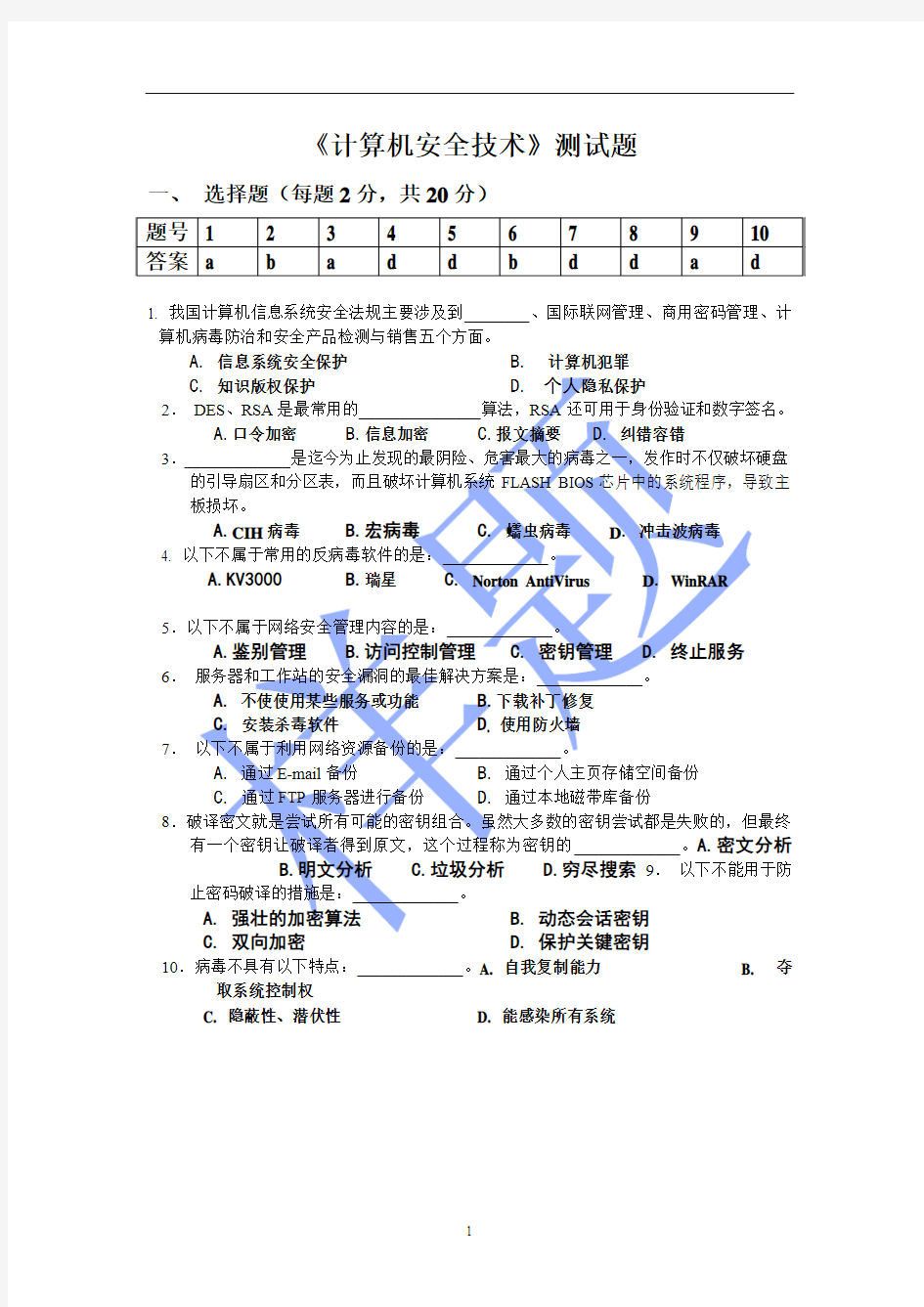

一、选择题(每题2分,共20分)

1. 我国计算机信息系统安全法规主要涉及到________、国际联网管理、商用密码管理、计算机病毒防治和安全产品检测与销售五个方面。

A. 信息系统安全保护

B. 计算机犯罪

C. 知识版权保护

D. 个人隐私保护

2.DES、RSA是最常用的_______________算法,RSA还可用于身份验证和数字签名。

A.口令加密

B.信息加密

C.报文摘要

D.纠错容错

3._____________是迄今为止发现的最阴险、危害最大的病毒之一,发作时不仅破坏硬盘的引导扇区和分区表,而且破坏计算机系统FLASH BIOS芯片中的系统程序,导致主板损坏。

A.CIH病毒

B.宏病毒

C. 蠕虫病毒

D.冲击波病毒

4. 以下不属于常用的反病毒软件的是:_____________。

A.KV3000

B.瑞星

C. Norton AntiVirus

D. WinRAR

5.以下不属于网络安全管理内容的是:_____________。

A.鉴别管理

B.访问控制管理

C. 密钥管理

D. 终止服务

6.服务器和工作站的安全漏洞的最佳解决方案是:_____________。

A.不使使用某些服务或功能

B.下载补丁修复

C. 安装杀毒软件

D. 使用防火墙

7.以下不属于利用网络资源备份的是:_____________。

A.通过E-mail备份

B.通过个人主页存储空间备份

C. 通过FTP服务器进行备份

D.通过本地磁带库备份

8.破译密文就是尝试所有可能的密钥组合。虽然大多数的密钥尝试都是失败的,但最终有一个密钥让破译者得到原文,这个过程称为密钥的_____________。A.密文分析

B.明文分析

C.垃圾分析

D.穷尽搜索9.以下不能用于防

止密码破译的措施是:_____________。

A. 强壮的加密算法

B. 动态会话密钥

C. 双向加密

D. 保护关键密钥

10.病毒不具有以下特点:_____________。A. 自我复制能力 B. 夺取系统控制权

C. 隐蔽性、潜伏性

D. 能感染所有系统

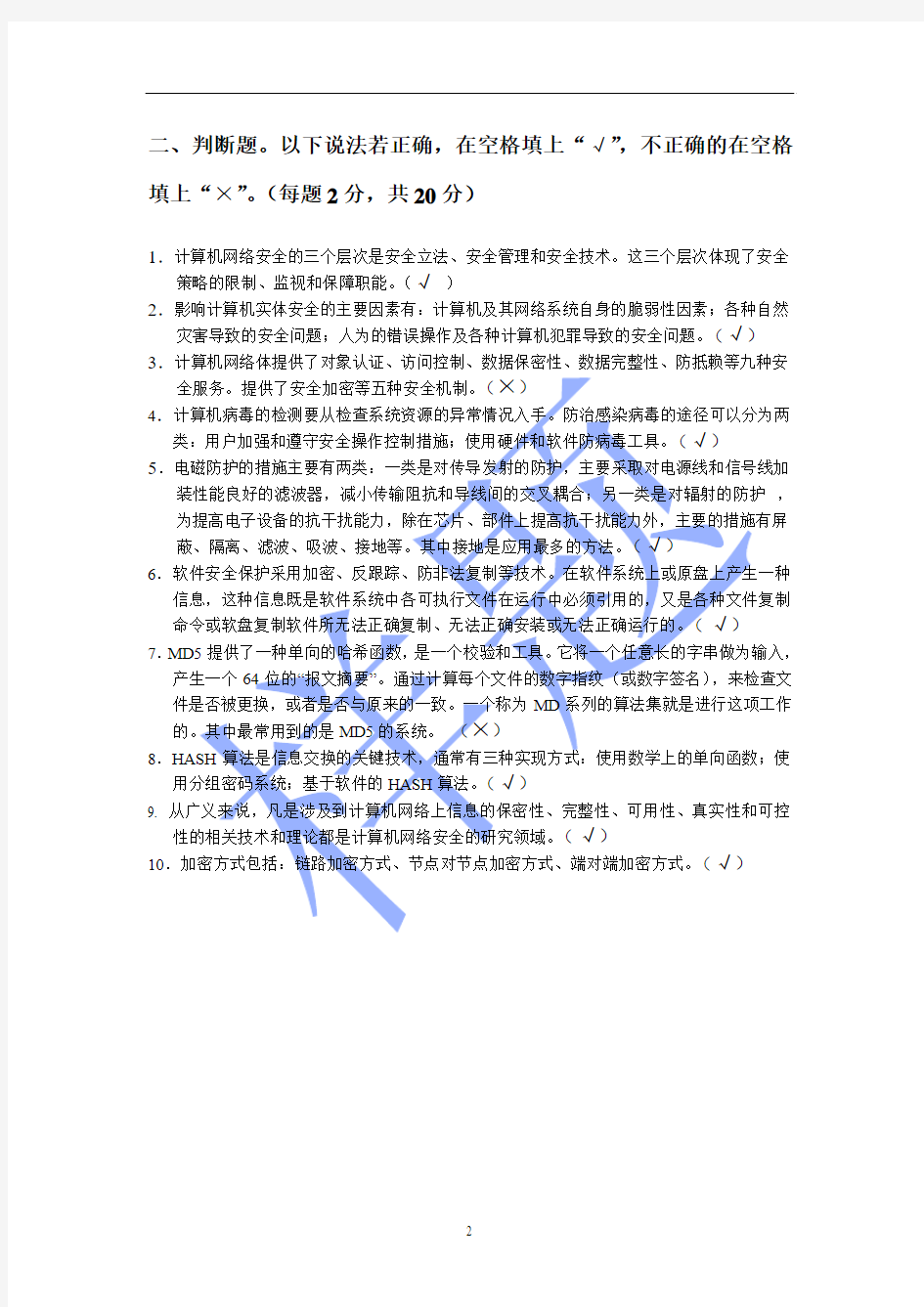

二、判断题。以下说法若正确,在空格填上“√”,不正确的在空格填上“×”。(每题2分,共20分)

1.计算机网络安全的三个层次是安全立法、安全管理和安全技术。这三个层次体现了安全策略的限制、监视和保障职能。(√)

2.影响计算机实体安全的主要因素有:计算机及其网络系统自身的脆弱性因素;各种自然灾害导致的安全问题;人为的错误操作及各种计算机犯罪导致的安全问题。(√)3.计算机网络体提供了对象认证、访问控制、数据保密性、数据完整性、防抵赖等九种安全服务。提供了安全加密等五种安全机制。(×)

4.计算机病毒的检测要从检查系统资源的异常情况入手。防治感染病毒的途径可以分为两类:用户加强和遵守安全操作控制措施;使用硬件和软件防病毒工具。(√)

5.电磁防护的措施主要有两类:一类是对传导发射的防护,主要采取对电源线和信号线加装性能良好的滤波器,减小传输阻抗和导线间的交叉耦合;另一类是对辐射的防护,为提高电子设备的抗干扰能力,除在芯片、部件上提高抗干扰能力外,主要的措施有屏蔽、隔离、滤波、吸波、接地等。其中接地是应用最多的方法。(√)

6.软件安全保护采用加密、反跟踪、防非法复制等技术。在软件系统上或原盘上产生一种信息,这种信息既是软件系统中各可执行文件在运行中必须引用的,又是各种文件复制命令或软盘复制软件所无法正确复制、无法正确安装或无法正确运行的。(√)7.MD5提供了一种单向的哈希函数,是一个校验和工具。它将一个任意长的字串做为输入,产生一个64位的“报文摘要”。通过计算每个文件的数字指纹(或数字签名),来检查文件是否被更换,或者是否与原来的一致。一个称为MD系列的算法集就是进行这项工作的。其中最常用到的是MD5的系统。(×)

8.HASH算法是信息交换的关键技术,通常有三种实现方式:使用数学上的单向函数;使用分组密码系统;基于软件的HASH算法。(√)

9. 从广义来说,凡是涉及到计算机网络上信息的保密性、完整性、可用性、真实性和可控

性的相关技术和理论都是计算机网络安全的研究领域。(√)

10.加密方式包括:链路加密方式、节点对节点加密方式、端对端加密方式。(√)

三、应用题(每题5分,共15分)

1. 明文是“Welcome to Sun Yatsen University.”,用列变位法加密后,密文是什么? 答:将明文字符分割为5 个一列的分组并按照一组后面跟着另一组的形式排列好,

最后不全的组可以用不常用的字符填充。

W e l c o m

e t o s u n

Y a t s e n

U n i v e r

s i t y

密文去各列产生:WeYUsetanilotitcssvyoueemnnr

2. 将明文“Welcome to Sun Yatsen University ”按行排在3*4矩阵中,置换

???

? ??=31424321f ,使用矩阵变位法加密方法,试写出加密和解密过程。 答:加密过程中将明文的字母按照给定的顺序安排在一个矩阵中,然后用另一种顺

序选出矩阵的字母来产生密文。

W e l c

O m e t

o S u n

Y a t s

e n U n

i v e r

s i t y

置换???

? ??=31424321f ,按照2,4,1,3 的次序重新排列,就得到 e c W l

m t O e

S n o u

a s Y t

n n e U

v r i e

i y s t

密文为:ecWlmtOeSnouasYtnneUvrieiyst

3. 明文是:1101001101110001,密码是:0101111110100110,写出加密和解密过程。

答:异或运算1⊕0 = 0⊕1 =1, 0⊕0 = 1⊕1 =1, (P ⊕Q)⊕Q = P

加密过程:(明文和密码按位异或运算)

明文:1101001101110001

密码:0101111110100110

密文:1000110011010111

解密过程:(密文和密码按位异或运算)

密文:1000110011010111

密码:0101111110100110

明文:1101001101110001

三、简答题(每题9分,共45分)

1.简述备份的内容、时间、类型、层次、方式、意义。

答:备份的内容:重要数据的备份、系统文件的备份、应用程序的备份、整个分区或整个硬盘的备份日志文件的备份。

备份的时间:应该设置在非工作时间进行,以免影响机器的运行。依计划定期执

行每日、每周甚至每月的备份工作。

备份的类型:集中备份、本地备份和远程备份。

备份的层次:硬件级、软件级和人工级。

备份的方式:完全备份、增量备份、差分备份。

备份的意义:在发生数据失效时,系统无法使用,但由于保存了一套备份数据,

利用恢复措施就能够很快将损坏的数据重新建立起来。

2.什么是防火墙?防火墙的功能和局限性各有哪些?防火墙有哪些基本类型?

答:防火墙是设置在被保护网络和外部网络之间的一道屏障,实现网络的安全保护,以防止发生不可预测的、潜在破坏性的侵入。防火墙本身具有较强的抗攻击能力,它

是提供信息安全服务、实现网络和信息安全的基础设施。

设置防火墙的目的和功能:

(1)防火墙是网络安全的屏障

(2)防火墙可以强化网络安全策略

(3)对网络存取和访问进行监控审计

(4)防止内部信息的外泄

防火墙的局限性包括:

(1)防火墙防外不防内。

(2)防火墙难于管理和配置,易造成安全漏洞。

(3)很难为用户在防火墙内外提供一致的安全策略。

(4)防火墙只实现了粗粒度的访问控制。

防火墙的技术分类:

(1) 包过滤防火墙:通过设备对进出网络的数据流进行有选择的控制和操作。

(2) 代理防火墙:代理防火墙通过编程来弄清用户应用层的流量,并能在用户层

和应用协议层间提供访问控制;还可用来保持一个所有应用程序使用的记录。

3.当前网站的主要安全问题是什么?简述如何实现网站的安全。

答:Web 站点的五种主要安全问题:

(1)未经授权的存取动作。

(2)窃取系统的信息。

(3)破坏系统。

(4)非法使用。

(5)病毒破坏。

Web 站点的典型安全漏洞:

(1)操作系统类安全漏洞。

(2)网络系统的安全漏洞。

(3)应用系统的安全漏洞。

(4)网络安全防护系统不健全。

(5)其他安全漏洞,如Java/ActiveX 控件。

Web 站点的安全策略:

(1)制定安全策略:根据需要和目标分析和估计风险;记录Web 访问和连接情况。

(2)配置Web 服务器的安全特性。

(3)排除站点中的安全漏洞。

(4)监视和控制web 站点的出入情况。

4.简述冲击波病毒的类型、特点、主要危害、攻击对象、产生原因、如何防治。

答:冲击波病毒的类型: 蠕虫病毒.

冲击波病毒的特点:冲击波病毒利用的是系统的RPC 漏洞,病毒攻击系统时会使RPC 服务崩溃,该服务是Windows 操作系统使用的一种远程过程调用协议。冲击波病毒运行时会在内存中产生名为msblast.exe 的进程,在系统目录中产生名为

msblast.exe 的病毒文件. 冲击波病毒会监听端口69,模拟出一个TFTP 服务器,并启动一个攻击传播线程,不断地随机生成攻击地址,尝试用有RPC 漏洞的135 端口进行传播。冲击波病毒攻击所有存在有RPC 漏洞的电脑和微软升级网站. 病毒感染症状:(1)莫名其妙地死机或重新启动计算机;

(2)IE 浏览器不能正常地打开链接;

(3)不能复制粘贴;

(4)有时出现应用程序,比如Word 异常;

(5)网络变慢;

(6)在任务管理器里有一个叫“msblast.exe”的进程在运行。

冲击波病毒的主要危害: 冲击波病毒(Worm.Blaster)利用微软RPC 漏洞进行传播的蠕虫病毒至少攻击了全球80%的Windows 用户,使他们的计算机无法工作并反复重启。该病毒还引发了DOS 攻击,使多个国家的互联网也受到相当影响。

6

冲击波病毒的攻击对象: Windows NT 4.0 Server、Windows 2000、Windows XP、Windows 2003 Server 等Windows 操作系统。

冲击波病毒的产生原因: Windows NT 4.0 Server、Windows 2000、Windows XP、Windows 2003 Server 等Windows 操作系统存在RPC 漏洞。

冲击波病毒的防治方案:

第一步:运行“冲击波”专杀工具,清除病毒;

第二步:安装微软系统补丁,防治RPC 攻击;

第三步:升级最新版防病毒软件,防止冲击波病毒。

5.请结合实际,论述如何贯彻落实计算机系统的安全管理。

答:(1)硬件资源的安全管理

1).硬件设备的使用管理

2).常用硬件设备的维护和保养

(2)信息资源的安全与管理

1).信息存储的安全管理。计算机处理的结果(信息)要存储在某种媒体上,

如磁盘、磁带、打印纸、光盘。信息存储的管理实际上就是对存放有信息

的具体媒体的管理。

2).信息的使用管理。计算机中的信息是文字记录、数据在计算机中的表示形式,对它的安全控制关系到国家、集体、个人的安全利益。必须加强对

信息的使用管理,防止非法使用。

(3)健全机构和岗位责任制

计算机系统的安全问题是涉及整个系统、整个单位的大问题。一般来说,

系统安全保密是由单位主要领导负责,必要时设置专门机构,协助主要领导管理。重要单位、要害部门的安全保密工作应分别由安全、保密、保卫和技术部门分工负责。所有领导机构、重要计算机系统的安全组织机构(包括安全审查机构、安全决策机构、安全管理机构)都要建立和健全各项规章制度。(4)完善的安全管理规章制度

1).系统运行维护管理制度

2).计算机处理控制管理制度

3).文档资料管理制度

4).操作人员及管理人员的管理制度

5).计算机机房的安全管理规章制度

6).其他的重要管理制度

7).详细的工作手册和工作记录

图。 表2-1 (mm) 尺寸标注基本尺寸 极限尺寸极限偏差 公差最大最小上偏差下偏差 孔 φ50 025 .0 + φ50φφ50 + 0 轴 φ50 025 .0 041 .0 - - φ50φφ 孔 φ40 007 .0 018 .0 + - φ40 φφ+ 轴 φ40 025 .0 009 .0 + + φ40φφ+ + 尺寸公差带图:

尺寸公差带图和配合公差带图。 表2-2 (mm)基本 尺寸 孔轴Xmax Ymin Xmin Ymax Xav Yav Tf 配合 种类ES EI Th es ei Ts φ30 φ50 φ60 尺寸公差带图: 配合公差带图:

2-3 利用有关公差表格查出下列公差带的极限偏差: ⑴φ40d8( 080 .0119.0-- ) ⑵φ50h7( 0 025.0- ) ⑶φ85p8( 091 .0037.0++ ) ⑷φ100m6( 035 .0013.0++ ) ⑸φ50D7( 105 .0080.0++ ) ⑹φ40M7( 0 025.0- ) ⑺φ30JS6(± ) ⑻φ50P7( 017 .0042.0-- ) 2-4 已知φ30e6(040 .0053.0--)、φ30r7(049 .0028.0++)和φ30r8(061.0028.0++),试根据通用规则和特殊规则 换算下列孔的极限偏差: ⑴φ30E7( 061 .0040.0++ ) ⑵φ30R7( 020 .0041.0-- ) ⑶φ30R8( 028 .0061.0-- ) ⑷φ30E8( 073 .0040.0++ ) 解: 2-5 根据表2-3中的已知数据,填写其空格。 表2-3 (mm ) 基本尺寸 极 限 偏 差 极限松紧程度 配合代号 ES EI es ei 最松值 最紧值 φ30 + 0 + + + H7/k6 φ50 + + 0 + + F8/h7 φ40 + + R7/n6 解:三组配合的公差带图如下

信息安全技术教程习题及答案 信息安全试题(1/共3) 一、单项选择题(每小题2分,共20分) 1.信息安全的基本属性是___。 A. 保密性 B.完整性 C. 可用性、可控性、可靠性 D. A,B,C都是 2.假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f。这种算法的密钥就是5,那么它属于___。 A. 对称加密技术 B. 分组密码技术 C. 公钥加密技术 D. 单向函数密码技术 3.密码学的目的是___。 A. 研究数据加密 B. 研究数据解密 C. 研究数据保密 D. 研究信息安全 4.A方有一对密钥(K A公开,K A秘密),B方有一对密钥(K B公开,K B秘密),A方向B方发送数字签名M,对信息M加密为:M’= K B公开(K A秘密(M))。B方收到密文的解密方案是___。 A. K B公开(K A秘密(M’)) B. K A公开(K A公开(M’)) C. K A公开(K B秘密(M’)) D. K B秘密(K A秘密(M’)) 5.数字签名要预先使用单向Hash函数进行处理的原因是___。 A. 多一道加密工序使密文更难破译 B. 提高密文的计算速度 C. 缩小签名密文的长度,加快数字签名和验证签名的运算速度 D. 保证密文能正确还原成明文 6.身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是__。 A. 身份鉴别是授权控制的基础 B. 身份鉴别一般不用提供双向的认证 C. 目前一般采用基于对称密钥加密或公开密钥加密的方法 D. 数字签名机制是实现身份鉴别的重要机制 7.防火墙用于将Internet和内部网络隔离___。 A. 是防止Internet火灾的硬件设施 B. 是网络安全和信息安全的软件和硬件设施 C. 是保护线路不受破坏的软件和硬件设施 D. 是起抗电磁干扰作用的硬件设施 8.PKI支持的服务不包括___。 A. 非对称密钥技术及证书管理 B. 目录服务 C. 对称密钥的产生和分发 D. 访问控制服务

第2次作业 一、阅读理解(本大题共100分,共5小题,每小题20分) 1. Prehistoric men and women enjoyed a more varied diet than people do now, since they ate species of plant and several hundreds thousands types of living things. But only a tiny percentage of these were ever domesticated. Modern shops have hastened a trend towards specialization which began in the earliest days of agriculture. The food of the rich countries has become cheaper relative to wages. It is speedily distributed in supermarkets. But the choice annually becomes less and less great. Even individual foods themselves become more standardized. We live in the world of carrot specially blunted in order to avoid making a hole in the bag, and the tomato grown to meet a demand for a standard weight of weighting tomatoes to a kilo. Siri von Reis asks: "Only the three major cereals (谷物类食物)and perhaps ten other widely cultivated species stand between famine and survival for the world" s human population and a handful of drug plants has served Western civilization for several thousand years. A rather obvious question arises: Are we missing something?” After all, there are 800 000 species of plant on earth. (1). Tn prehistoric times people. A.ate much more than we do today B.lived mainly on plant food C.had a wide-ranging diet D.were more fussy about what they ate (2). Most of us have come to expect A. no variation in our diet B. a reduction in food supplies C. a specialist diet D. food conforming to a set standard (3). The specialization of food was started by

作业二.程序设计:写SQL ◆一.教材P112—3.2 ◆T(T#,TNAME,TITLE) ◆C(C#,CNAME,CREDIT,T#) ◆S(S#,SNAME,AGE,SEX,DEPT) ◆SC(S#,C#,SCORE) 检索年龄小于 岁的女学生的学号和姓名。 ?检索男学生所学课程的课程号和课程名 检索男学生所学课程的任课教师的工号和姓名 .检索至少选修两门课程的学生学号 检索至少有学号为 和 学生选修的课程的课程号 ?检索 ???同学不学的课程的课程号 二.教材P112—3.7 T(T#,TNAME,TITLE) C(C#,CNAME,T#) S(S#,SNAME,AGE,SEX) SC(S#,C#,SCORE) 1.统计有学生选修的课程门数 2.求选修C4课程的女学生的平均年龄. 3.求LIU老师所授课程的每门课程的平均成绩 4.统计每门课程的学生选修人数(超过10人的课程才统计).要求显示课程号和人数,查询结 果按人数降序排列,若人数相同,按课程号升序排列. 5.检索学号比W ANG同学大,而年龄比他小的学生姓名 6.在表SC中检索成绩为空值的学生学号和课程号 7.检索姓名以L打头的所有学生的姓名和年龄 8.求年龄大于女同学平均年龄的男同学姓名和年龄

9.求年龄大于所有女同学年龄的男同学姓名和年龄。 三.教材P114—3.12 T(T#,TNAME,TITLE) C(C#,CNAME,T#) S(S#,SNAME,AGE,SEX) SC(S#,C#,SCORE) 1.往关系C中插入一个课程元组(’C8’,’VC++’,’T6’) 2.检索所授每门课程平均成绩大于80分的教师姓名,并把检索到的值送往另一个已存在的表FACULTY(TNAME)中 3.在SC中删除尚无成绩的选课元组 4.把选修LIU老师课程的女同学选课元组全部删去. 5.把MATH课不及格的成绩全改为60分 6.把低于所有课程总平均成绩的女同学成绩提高5%。 7.在表SC中修改C4课程的成绩,当成绩小于等于70分时提高5%,若成绩大于70分时提高4%。 8.在表SC中,当某个成绩低于全部课程的平均成绩时,提高5%。 四..教材P114—3.13 职工表EMP(E#,ENAME,AGE,SEX,ECITY) 其属性分别表示职工工号,姓名,年龄,性别和籍贯 工作表WORKS(E#,C#,SALARY) 其属性分别表示职工工号,工作的公司编号和工资 公司表COMP(C#,CNAME,CITY) 其属性分别表示公司编号,公司名称和公司所在城市 1.用CREATE TABLE 语句创建上述三个表需指出主键和外键 2.检索超过50岁的男职工的工号和姓名 3.假设每个职工只能在一个公司工作,检索工资超过1000元的男性职工工号和姓名 4.假设每个职工可在多个公司工作,检索至少在编号为C4和C8公司兼职的职工工号和姓 名.

天津大学在线作业-管理学-第二次作业 作业答题结果 题目正确答案只要控制工作做好,完全可以防止管理错误。B 企业生产计划的制定属于战略性决策。B 跳一跳,摘桃子,说明目标必须具有()B 主要是根据决策人的直觉、经验和判断能力来进行的决策是(...B 某民营企业面对竞争激烈的市场,多次主动承接一些特别客户提出的...C 某企业位于一个小镇,周围农民经常向企业提出一些无理要求,地方...A 某啤酒酿造企业A决定,停止从多年来一直为自己生产玻璃瓶的生产...D 一般来讲计划必须从计划中产生,计划必须先于控制。A 计划制定中的滚动计划法是动态的和灵活的,它的主要特点是(...D 计划按照范围讲,可以分为程序性计划和非程序性计划。B 本次作业总分

比较优选原则主要是指任何决策都有利有弊,故决策者只能在利弊之...A 企业的具体环境中最主要的是: ( )A 应用头脑风暴法时,需要限制参与人发言以保证讨论围绕主题进行。B 计划制定中的滚动计划法是动态的和灵活的,它的主要特点是(...D 经济学中所谓“资源是稀缺的”,这一说法隐含的深意是:( ...C 决策拟定的方案越多越好。B 美国克莱斯勒汽车公司的总经理艾柯卡普曾经说过,“等到委员会讨...D 主要是根据决策人的直觉、经验和判断能力来进行的决策是(...B 某啤酒酿造企业A决定,停止从多年来一直为自己生产玻璃瓶的生产...D 决策首先必须识别机会或是发现问题。A 本次作业总分 作业答题结果 题目正确答案企业生产计划的制定属于战略性决策。B 行为决策学派认为决策是一个优选过程,所以决策结果是基于已有资...B 某民营企业面对竞争激烈的市场,多次主动承接一些特别客户提出的...C 一般来讲计划必须从计划中产生,计划必须先于控制。A 国家宏观经济政策是构成企业以下哪种类型的要素之一?( )C

首页- 我的作业列表- 《数据库技术》第一次作业答案 欢迎你, 你的得分:60.0 完成日期:2014年01月09日21点14分 说明:每道小题括号里的答案是您最高分那次所选的答案,标准答案将在本次作业结束(即2014年03月13日)后显示在题目旁边。 一、单项选择题。本大题共20个小题,每小题2.0 分,共40.0分。在每小题给出的选项中,只有一项是符合题目要求的。 数据库系统的核心是() 1( C ) 计算机硬件 数据库 数据库管理系统 用户 为了防止一个用户的工作不适当地影响另一个用户,应该采取的措施是() 2( C ) 完整性控制 安全性控制 并发控制 访问控制 下列实体类型的联系中,属于多对多联系的是() A、 3( A ) 学生与课程之间的联系 学校与教师之间的联系 商品条形码与商品之间的联系 班级与班长之间的联系 专门的关系运算中,投影运算是() 4( B ) 在基本表中选择满足条件的记录和属性组成一个新的关系 在基本表中选择字段组成一个新的关系 在基本表中选择满足条件的记录组成一个新的关系 上述说法都是正确的。 SQL SELECT语句的功能是() 5( B ) 定义 查询

修改 控制 数据库文件的扩展名是() 6( A ) DBF DBC DBT FPT 主索引字段() 7( A ) 不能出现重复值或空值 能出现重复值 能出现空值 不能出现重复值,但能出现空值 查询的数据源可以是() 8( D ) 自由表 数据库表 视图 以上均可 在Foxpro6.0中,打开数据库使用的命令为() 9( A ) USE SELECT OPEN CREATE 有SQL语句:SELECT AVG(工资)FROM 职工的执行结果是()。 10( C ) 工资的最大值 工资的最小值 工资的平均值 工资的合计 在浏览窗口中,不能将一条记录逻辑删除的操作是() 11( B ) 将光标定位于该记录,按Ctrl+T键 将光标定位于该记录,按DELECT键 将光标定位于该记录,单击表菜单中的“切换删除标志”选项 单击该记录前的白色小方块,使其变黑。 要为当前表所有商品价格上调8%,正确的SQL命令是命令()。

02试卷_000 1 一、名词解释(共5 道试题,共25 分。) 1. 证明商标 是指由对某种商品或者服务具有监督能力的组织所控制,而由该组织以外的单位或者个人使用于其商品或者服务,用以证明该商品或者服务的原产地、原料、制造方法、质量或者其他特定品质的标志。 2. 反向假冒侵权 是指未经商标注册人同意,更换其注册商标并将该更换商标的商品又投入市场的行为。3. 驰名商标 是指在中国为相关公众广为知晓并享有较高声誉的商标。 4. 商品商标 是指使用于商品之上的商标。 5. 集体商标 是指以团体、协会或者其他组织名义注册,供该组织成员在商事活动中使用,以表明使用者在该组织中的成员资格的标志。 二、单项选择题(共10 道试题,共20 分。) 1. 我国商标法规定,商标注册后应当实际使用,连续( B )停止使用注册商标的,由商标局责令限期改正或者撤销其注册商标。 A. 2年 B. 3年 C. 4年 D. 5年 2. 我国商标法规定的商标注册原则是( D ) 。 A. 自愿注册原则 B. 全面注册原则 C. 强制注册原则 D. 自愿注册与强制注册相结合原则 3. 未经商标注册人同意,更换其注册商标并将该更换商标的商品又投入市场的行为是( C ) 。 A. 使用侵权 B. 销售侵权 C. 反向假冒侵权 D. 标识侵权 4. 我国商标法规定的商标权取得原则是( B ) 。 A. 使用原则 B. 注册原则 C. 混合原则 D. 强制注册原则 5. 商标法规定,当事人对商标评审委员会的裁定不服的,可以自收到通知之日起( C ) 内向人民法院起诉。 A. 7日 B. 15日

C. 30日 D. 60日 6. 我国商标法规定,注册商标的有效期限为10年,自(D )计算。 A. 注册商标申请人寄出申请书之日起 B. 商标局收到申请书之日起 C. 公告之日起 D. 核准注册之日起 7. 根据我国商标法第十一条的规定,( C ) 不能作为商标注册的标志。 A. 中国国旗 B. 带有民族歧视性的文字、图形 C. 本商品的通用图形 D. 官方标志、检验印记 8. 商标法规定申请注册的商标不得与被撤销或者注销未满( A ) 的注册商标相同或者近似。 A. 1年 B. 2年 C. 3年 D. 5年 9. 李某申请的商标经初步审定,自公告之日起( B ) 内,任何人均可以提出异议。 A. 1个月 B. 3个月 C. 6个月 D. 12个月 10. 注册商标有效期届满,需要继续使用的,应当在期满前( D ) 内申请续展注册。 A. 1个月 B. 2个月 C. 3个月 D. 6个月 三、多项选择题(共5 道试题,共15 分。) 1. 我国商标法规定,不得作为商品注册的标志有( ABD ) 。 A. 带有民族歧视性的 B. 仅仅直接表示商品的质量的 C. 与表示商品的主要原料、功能、用途无关的文字、图形 D. 缺乏显著特征的 2. 我国规定必须使用注册商标的商品有( BC ) 。 A. 酒精饮品 B. 人用药品 C. 卷烟 D. 食品 3. 商标法规定,不得作为商标注册的标志包括( ABCD ) 。 A. 中央国家机关所在地标志性建筑物名称 B. 本商品的通用图形 C. 本商品的通用名称 D. 仅仅直接表示商品的功能的

占g 占5占 g 占g a b c d A.B.C.D. 第2次作业 一、单项选择题(本大题共25分,共10小题,每小题2.5分) 1. 对于图示各点应力状态,属于单向应力状态的是()。 2. 同一根梁分别在图a 和图b 所示情况下受到自由落体冲击,冲击物的重量和 下落高度相同,己知图a 情况下的冲击动荷系数K 二90,则关于图b 情况下的 冲 击动荷系数,下述结论中正确的是()。 A. K=110 B. K>90 C. K*90 D. K 二90。 3. 质点作匀速圆周运动,则质点( )。 A. 动量不变,动能也不变 B. 对圆心的动量矩不变,动能也不变 C. 动量不变、对圆心的动量矩不变 D. 动量、对圆心的动量矩和动能均不变。 4. 图示简支梁中点只承受集中力F 时,最大转角为0 _ ,应变能为V 挪); 中点只承受集中力偶M 时,最大挠度为梁的应变能为V £(M )O 图当同时在中 点施加F 和M 时,梁的应变能有以下四种答案,试判断哪一种是正确的。 T | ______ I ________ [ ~21/3 | (a ) (b )

A.V E(F) + V c ( M) B.V t(F)+ V E(M)+ M ° 皿 C.V VE(F)+ V E(M)+ FWg D.V £(f) + V )+1/2(M 0+ FIR,) £(M 5.关于低碳钢材料拉伸的力学性质,正确的论述是()o A.屈服的本质是沿与轴线成45度方向上的剪切滑移 B.屈服滑移线与轴线成60。方向发生 C.强度指标应取强度极限 D.延伸率大致等于5% 6 .试选出下述正确的说法 A.质点系的动能是质点系内各质点动能的算术和。 B.B忽略机械能和其他能量之间的转换,则只要有力对其作功,物体的动能就会增加。 C.平面运刚体的动能可由其质量及质心速度完全确定。 D.内力不能改变质点系的动能。 7.图示四根压杆的材料和截面均相同,它们在纸平面内失稳的先后次序有以下四种答案,试指出哪一个是正确的。()

题号:1 题型:单选题(请在以下几个选项中选择唯一正确答案)本题分数:2.5 在Visual FoxPro中,假设表单上有一选项组:○男⊙女,初始时该选项组的Value属性值为1。若选项按钮"女"被选中,该选项组的Value属性值是______。 ?A、1 ?B、2 ?C、"女" ?D、"男" 标准答案:b 说明: 题号:2 题型:单选题(请在以下几个选项中选择唯一正确答案)本题分数:2.5 在默认的情况下利用表单设计器设计表单时,若从数据环境里将某个表的一个逻辑型字段用鼠标拖放到表单上,则在表单上添加的控件个数和控件类型分别是______。 ?A、2,标签和文本框 ?B、2,标签和复选框 ?C、1,文本框 ?D、1,复选框 标准答案:d 说明: 题号:3 题型:单选题(请在以下几个选项中选择唯一正确答案)本题分数:2.5 执行命令MyForm=Createobxxxxject("Form")可以建立一个表单,为了让该表单在屏幕上显示,应该执行命令______。 ?A、MyForm.List ?B、MyForm.Display ?C、MyForm.Show ?D、MyForm.ShowForm 标准答案:d 说明: 题号:4 题型:单选题(请在以下几个选项中选择唯一正确答案)本题分数:2.5 利用页框对象的集合属性和计数属性可以对页框上所有的页面进行属性修改等操作.页框对象的集合属性和计数属性的属性名分别为______。 ?A、Pages、PageCount ?B、Forms、FormCount ?C、Buttons、ButtonCount ?D、Controls、ControlCount 标准答案:a 说明:

内经第2次作业及答案 A型题: 1.根据《素问.五脏别论》“满而不实”的“满”是指:精气充满 2.《素问.经脉别论》“食气入胃,浊气归心”其中“浊气”是指:谷食之中的稠浊部分 3.《素问.六节藏象论》提出脾胃,大肠,小肠,三焦,膀胱皆与哪一季相通:长夏 4.《灵兰秘典论》“使道闭塞而不通”的“使道闭塞而不通”的“使道”是指:脏腑相使之道 5.据《灵枢.本神》原文,下列除哪项外均是错误的:所以任物者谓之心 6.《灵兰秘典论》称为“传导之官”的是:大肠 7.《灵枢.本神》“所以任物者谓之心”是指:心具有接受外界事物并进行分析应答的能力 8.《素问.经脉别论》“府精神明,留于四脏”之“四脏”是指:心肝脾肾 9.根据《素问.五脏别论》骨属于:奇恒之府 10.据《灵枢..营卫生会篇》人体营卫之气相会的时间是:夜半 11.下列除哪项外均体现了《素问.五脏别论》传化之府的特性:地气所生 12.据《灵枢.本神》原文,下列除哪项外均是错误的:所以任物者谓之心 13.根据《素问.五脏别论》以下列哪项除外均属传化之府:胆 14.《灵兰秘典论》称为“受盛之官”的脏腑是:小肠 15.根据《素问.五脏别论》脉应属于:奇恒之府 16.《素问.六节藏象论》认为肺的主要功能是:气之本 17.除下列哪项外,均体现了《素问.五脏别论》“魄门亦为五脏使”的含义:魄门的启闭,依赖胃气的下降 18.《素问.六节藏象论》肝的阴阳属性当是:阴中之少阳 19.《素问.经脉别论》“毛脉合精,行气于府”之“府”是指:经脉 20.根据《素问.五脏别论》胆应属于:奇恒之府 21.《灵兰秘典论》“仓廪之官,五味出焉”的内脏是:脾胃 22.《素问.六节藏象论》中关于肝的生理功能,下列哪项是“罢极”的最佳含义:勇猛耐劳 23.《素问.六节藏象论》指出人体以五脏为本,其是肾为:封藏之本 24.据《素问.太阴阳明论》,脾与四季的关系是:脾不主时 25.《素问.六节藏象论》提出心在人体生命活动中的重要意义是:生命的根本 26.根据《素问.五脏别论》魄门应属于:传化之府 27.据《灵枢.邪客》,除哪一项外均是宗气的作用:营养四肢百骸 28.《素问.六节藏象论》心的阴阳属性当是:阳中之太阳 29.魄门是指:肛门 30.根据《素问.五脏别论》五脏的主要生理功能是:藏精气而不泻 B型题: 1.即属于六腑又属于奇恒之府的是:胆 2.即属于奇恒之府又属于五体的是:骨 3.《素问.六节藏象论》称之为“气之本”的脏是:肺 4.《素问.六节藏象论》称之为“罢极之本”的脏是:肝 5.《素问.太阴阳明论》所说“身热不时卧”的病位在:六腑 6.《素问.太阴阳明论》所说“chen满闭塞,下为飧泄”的病位在:五脏 7.根据《素问.五脏别论》原文,以上何项是奇恒之府的总的功能:藏而不泻 8.根据《素问.五脏别论》原文,以上何项是五脏的功能特征:满而不能实 9.《素问.经脉别论》谷食的生化过程中,原文所述环节包括:浊气归心,上归于脾 10.《素问.经脉别论》水饮的生化过程包括的环节是:通调水道,下输膀胱

连云港专业技术继续教育—网络信息安全总题库及答案 1282 信息网络的物理安全要从环境安全和设备安全两个角度来考虑. A 正确 B 错误 1283 计算机场地可以选择在公共区域人流量比较大的地方。 A 正确 B 错误 1284 计算机场地可以选择在化工厂生产车间附近。 A 正确 B 错误 1285 计算机场地在正常情况下温度保持在18~28摄氏度。 A 正确 B 错误 1286 机房供电线路和动力、照明用电可以用同一线路。 A 正确 B 错误 1287 只要手干净就可以直接触摸或者擦拔电路组件,不必有进一步的措施。 A 正确 B 错误 1288 备用电路板或者元器件、图纸文件必须存放在防静电屏蔽袋内,使用时要远离静电敏感器件。 A 正确 B 错误 1289 屏蔽室是一个导电的金属材料制成的大型六面体,能够抑制和阻挡电磁波在空气中传播。 A 正确 B 错误 1290 屏蔽室的拼接、焊接工艺对电磁防护没有影响。 A 正确 B 错误 1291 由于传输的内容不同,电力线可以与网络线同槽铺设。 A 正确 B 错误 1292 接地线在穿越墙壁、楼板和地坪时应套钢管或其他非金属的保护套管,钢管应与接地线做电气连通。地线做电气连通。 A 正确 B 错误 1293 新添设备时应该先给设备或者部件做上明显标记,最好是明显的无法除去的标记,以防更换和方便查找

赃物。 A 正确 B 错误 1294 TEMPEST 技术,是指在设计和生产计算机设备时,就对可能产生电磁辐射的元器件、集成电路、连接线、显示器等采取防辐射措施,从而达到减少计算机信息泄露的最终目的。 A 正确 B 错误 1295 机房内的环境对粉尘含量没有要求。 A 正确 B 错误 1296 防电磁辐射的干扰技术,是指把干扰器发射出来的电磁波和计算机辐射出来的电磁波混合在一起,以掩盖原泄露信息的内容和特征等,使窃密者即使截获这一混合信号也无法提取其中的信息。 A 正确 B 错误 1297 有很高使用价值或很高机密程度的重要数据应采用加密等方法进行保护。 A 正确 B 错误 1298 纸介质资料废弃应用碎纸机粉碎或焚毁。 A 正确 B 错误 1299 以下不符合防静电要求的是____。 A 穿合适的防静电衣服和防静电鞋 B 在机房内直接更衣梳理 C 用表面光滑平整的办公家具 D 经常用湿拖布拖地 1300 布置电子信息系统信号线缆的路由走向时,以下做法错误的是____。 A 可以随意弯折 B 转弯时,弯曲半径应大于导线直径的10倍 C 尽量直线、平整 D 尽量减小由线缆自身形成的感应环路面积 1301 对电磁兼容性(Electromagnetic Compatibility ,简称EMC)标准的描述正确的是____。 A 同一个国家的是恒定不变的B 不是强制的 C 各个国家不相同 D 以上均错误 1302 物理安全的管理应做到____。 A 所有相关人员都必须进行相应的培训,明确个人工作职责 B 制定严格的值班和考勤制度,安排人员定期检查各种设备的运行情况 C 在重要场所的进出口安装监视器,并对进出情况进行录像 D 以上均正确 1303 场地安全要考虑的因素有____。 A 场地选址 B 场地防火 C 场地防水防潮 D 场地温度控制 E 场地电源供应 1304 火灾自动报警、自动灭火系统部署应注意____。

《数据库技术》第一次作业答案 你的得分:100.0 一、单项选择题。本大题共20个小题,每小题2.0 分,共40.0分。在每小题给出的选项中,只有一项是符合题目要求的。 1.数据库系统的核心是(C) A.计算机硬件 B.数据库 C.数据库管理系统 D.用户 2.为了防止一个用户的工作不适当地影响另一个用户,应该采取的措施是(C) A.完整性控制 B.安全性控制 C.并发控制 D.访问控制 3.下列实体类型的联系中,属于多对多联系的是(A) A.学生与课程之间的联系 B.学校与教师之间的联系 C.商品条形码与商品之间的联系 D.班级与班长之间的联系 4.专门的关系运算中,投影运算是(B) A.在基本表中选择满足条件的记录和属性组成一个新的关系 B.在基本表中选择字段组成一个新的关系 C.在基本表中选择满足条件的记录组成一个新的关系 D.上述说法都是正确的。 5.SQL SELECT语句的功能是(B) A.定义 B.查询 C.修改 D.控制 6.数据库文件的扩展名是(A) A.DBF B.DBC C.DBT D.FPT 7.主索引字段(A) A.不能出现重复值或空值 B.能出现重复值 C.能出现空值 D.不能出现重复值,但能出现空值 8.查询的数据源可以是(D) A.自由表 B.数据库表 C.视图

D.以上均可 9.在Foxpro6.0中,打开数据库使用的命令为(C) https://www.doczj.com/doc/7617340319.html,E B.SELECT C.OPEN D.CREATE 10.有SQL语句:SELECT AVG(工资)FROM 职工的执行结果是(C)。 A.工资的最大值 B.工资的最小值 C.工资的平均值 D.工资的合计 11.在浏览窗口中,不能将一条记录逻辑删除的操作是(B) A.将光标定位于该记录,按Ctrl+T键 B.将光标定位于该记录,按DELECT键 C.将光标定位于该记录,单击表菜单中的“切换删除标志”选项 D.单击该记录前的白色小方块,使其变黑。 12.要为当前表所有商品价格上调8%,正确的SQL命令是命令(D)。 A.CHANGE 商品SET 单价=单价*1.08 B.REPLACE商品SET 单价=单价*1.08 C.EDIT商品SET 单价=单价*1.08 D.UPDATE商品SET 单价=单价*1.08 13.对已打开的数据库文件进行排序,可以使用的对话框是(A) A.Sort B.Index C.Open D.Goto 14.在FoxPro中表达式20=10/2+4的结果是(D) A..T. B.0 C. 3 D..F. 15.在FoxPro中,使用“菜单设计器”定义菜单,最后生成的菜单程序的扩展名是(C)。 A.MNX B.PRG C.MPR D.SPR 16、如下SQL语句 Select * from 职工where 年龄>=40 and 性别=”女” 查询结果有几条记录(C) A0 B1 C2 D3

操作系统平时作业2 一、填空练习 1、在设备管理中,为了克服独占设备速度较慢、降低设备资源利用率的缺点,引入了,即用共享设备模拟独占设备。 2、常用的内存管理方法有、、和。 3、动态存储分配时,要靠硬件地址变换机构实现。 4、在存储管理中常用方式来摆脱主存容量的限制。 5、在页式管理中,页式虚地址与内存物理地址的映射是由和完成的。 6、在请求页式管理中,当发现所需的页不在时,产生中断信号,作相应的处理。 7、置换算法是在内存中没有时被调用的,它的目的是选出一个被的页面。如果内存中有足够的存放所调入的页,则不必使用。 8、在页式管理中,页表的作用是实现从到的地址映射,存储页表的作用是。 9、段式管理中,以段为单位,每段分配一个区。由于各段长度,所以这些存储区的大小不一,而且同一进程的各段之间不要求。 10、在段页式存储管理系统中,面向的地址空间是段式划分,面向的地址空间是页式划分。 11、文件的存储器是分成大小相等的,并以它为单位交换信息。 12、从资源分配的角度看,可以把设备分为独占设备和共享设备。打印机属于设备,而磁盘属于设备。 13、虚拟设备是通过技术把设备变成能为若干用户的设备。 14、通道是一个独立于的专管的处理机,它控制与内存之间的信息交换。 15、缓冲区的设置可分为、、和。 16、在unix系统中,键盘、终端、打印机等以为单位组织和处理信息的设备称为;而磁盘、磁带等以为单位组织和处理信息的设备称为。 17、在多道程序环境中,用户程序的相对地址与装入内存后的实际物理地址不同,把相对地址转换为物理地址,这是操作系统的功能。 18、用户编写的程序与实际使用的物理设备无关,而由操作系统负责地址的重定位,我们称之为。 参考答案: 1、虚拟分配技术 2、分区管理,页式管理,段式管理,段页式管理 3、重定位 4、虚拟存储器 5、页表,硬件地址变换机构 6、硬件变换机构,内存,缺页,中断处理程序 7、空闲页面,淘汰,空闲页面,置换算法 8、页号,物理块号,记录内存页面的分配情况 9、分配内存,连续的内存,不等,连续 10、用户,物理实现 11、物理块 12、独占,共享

第2次作业 一、阅读理解(本大题共100分,共5小题,每小题20分) 1. There is a widespread belief that people who get on in life may be successful not because they deserve it, but because of influential friends or the right background. Sometimes it may just be a comforting and harmless belief, while at the other extreme it can be very destructive. I once met a brilliant young engineer who worked in a chemical plant. Because of her knowledge and experience, she should have been promoted to Production Manager. Instead, the job went to a man who was totally unsuited for the post. Everyone knew that he only got it because he was politically acceptable to his superiors. This injustice demoralized the young engineer and many of her col leagues. Tt al so meant that the factory was much 1 ess efficient than i t could have been. All the same, we should not be pessimistic. More and more, the modern world depends on having people who are in the job because they are good enough, not just because their face fits. There is a story of a factory owner who sent for an engineer to see to a machine, which would not go. He examined it, then took out a hammer and tapped it, once. The machine started up immediately. When he presented his bill, the owner protested, "This can't be right! $100 just for tapping a machine with a hammer?z,The engineer wrote out a new bill: 〃For tapping a machine, $1; for knowing where to tap it, $99.〃 (1). It is believed that some people have succeeded in life because? A. they feel superior to others B. they are both influential and powerful c. they have some special advantages D.

7.设有下列四个关系模式: S(SNO,SNAME,CITY); P(PNO,PNAME,COLOR,WEIGHT); J(JNO,JNAME,CITY); SPJ(SNO,PNO,JNO,QTY); 其中供应商表S由供应商号(SNO)、供应商姓名(SNAME)、供应商所在城市 零件表P由零件号(PNO)、零件名称(PNAME)、零件颜色(COLOR)、零件重量(WEIGHT)组成,记录各种零件的情况。 PNO PNAME COLOR WEIGHT P1 螺母红12 P2 螺栓绿17 P3 螺丝刀蓝14 P4 螺丝刀红14 P5 凸轮蓝40 P6 齿轮红30 工程项目表J由工程项目号(JNO)、项目名(JNAME)、项目所在城市(CITY) 供应情况表SPJ由供应商号(SNO)、零件号(PNO)、项目号 (JNO)、供应数量(QTY)组成,记录各供应商供应各种零件给各个工程项目的数量。

(1) 求供应工程J1零件的供应商号SNO; 答:关系代数 ∏sno(σJNO=’j1’(SPJ)) ALPHA语言 GET W(SPJ.SNO):SPJ.JNO=‘J1’ QBE (2) 求供应工程J1零件Pl的供应商号SNO; 答:关系代数 ∏sno(σJNO=’J1’∧PNO=’P1’(SPJ)) ALPHA语言 GET W(SPJ.SNO):SPJ.JNO=‘J1’∧SPJ.PNO=‘P1’QBE (3) 求供应工程J1红色零件的供应商号SNO; 答:关系代数

ALPHA语言 RANGE P PX GET W(SPJ.SNO):?PX(PX.PNO=SPJ.PNO∧SPJ.JNO=‘J1’∧PX.COLOR =‘红’) QBE (4) 求没有使用天津供应商生产的红色零件的工程号JNO ; 答:关系代数 ALPHA语言 RANGE SPJ SPJX P PX S SX GET W(J.JNO):﹁?SPJX(SPJ.JNO=J.JNO∧ ?SX(SX.SNO=SPJX.SNO∧SX.CITY=‘天津’∧ ?PX(PX.PNO=SPJX.PNO∧PX.COLOR=‘红’))QBE语言 1) 2)

信息安全技术考试题库 一、单项选择题 1、信息安全是信息网络的硬件、软件及系统中的(C )受到保护,不因偶然或恶意的原因而受到破坏、更改或泄露。 A.用户 B.管理制度 C.数据 D.设备 2、为了预防计算机病毒,应采取的正确措施是(B )。 A.每天都对计算机硬盘和软件进行格式化 B.不用盗版软件和来历不明的软盘 C.不同任何人交流 D.不玩任何计算机游戏 3、DDoS攻击破坏了( A )。 A.可用性 B.保密性 C.完整性 D.真实性 4、以下哪个不是数据恢复软件(D )。 A.FinalData B.RecoverMyFiles C.EasyRecovery D.OfficePasswordRemove 5、Windows server 2003系统的安全日志如何设置( C )。 A.事件查看器 B.服务管理器 C.本地安全策略 D.网络适配器里 6、数据备份常用的方式主要有:完全备份、增量备份和( C )。 A.逻辑备份 B.按需备份 C.差分备份 D.物理备份 7、数字签名技术是公开密钥算法的一个典型的应用,在发送端,它是采用( B )对要发送的的信息进行数字签名。 A.发送者的公钥 B.发送者的私钥 C.接收者的公钥 D.接收者的私钥 8、数字签名技术,在接收端,采用(A )进行签名验证。 A.发送者的公钥 B.发送者的私钥 C.接收者的公钥 D.接收者的私钥

9、( B )不是防火墙的功能。 A.过滤进出网络的数据包 B.保护存储数据安全 C.封堵某些禁止的访问行为 D.记录通过防火墙的信息内容和活动 10、Windows NT 和Windows 2003系统能设置为在几次无效登录后锁定帐号,这可以防止:( B )。A.木马 B.暴力攻击 C.IP欺骗 D.缓存溢出攻击 11、在以下认证方式中,最常用的认证方式是:( A )。 A.基于账户名/口令认证; B.基于摘要算法认证; C.基于PKI认证 ; D.基于数据库认证 12、主要用于加密机制的协议是:( D )。 A.HTTP B.FTP C.TELNET D.SSL 13、当用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?(B )A.缓存溢出攻击 B.钓鱼攻击; C.暗门攻击 D.DDOS攻击 14、“保护数据库,防止未经授权的或不合法的使用造成的数据泄露、更改破坏。”这是指数据的( A )A.安全性B.完整性C.并发控制D.恢复 15、在数据库的安全性控制中,为了保护用户只能存取他有权存取的数据。在授权的定义中,数据对象的( A ),授权子系统就越灵活。 A.范围越小B.范围越大 C.约束越细致D.范围越适中 16、文件型病毒传染的对象主要是( B )类文件。 A..EXE和.WPS B.COM和.EXE C..WPS D..DBF 17、入侵检测的基本方法是:( D )。 A.基于用户行为概率统计模型的方法 B.基于神经网络的方法 C.基于专家系统的方法 D.以上都正确

第二次作业 1. 把学习时间作为投入要素,如果每天投入一个小时学习英语,可以得到 80 分,投 入两个小时学习英语,可以得到 90 分,投入三个小时学习英语,可以得到 95 分, 请从边际报酬递减角度讨论:若每天投入4个小时学习英语,得到100分的可能性。 得到100分。 2. 已知生产函数为 Q =200x +100y ?0.5x 2?0.5y 2。总成本预算为C=2000元,生 产要素价格分别为 P x =10元和 P y =5元。求使产量最大的生产要素最佳组合。 答 MP x = eQ ex =200?x MP y =eQ ey =100?y { 10x +5y =C MP x P x =MP y P y 解得 x =160,y =80 3. 某企业用三种方案生产同一产品。A 方案:30 单位劳动力 L + 2 单位资本 K ,得到 1 个单位产出;B 方案:20 单位劳动力 L + 4 单位资本 K = 1 个单位产出;C 方案: 15 单位劳动力 L + 6 单位资本 K= 1 单位产出。设劳动力单位成本为 2 元,资本单 位成本为 6.5 元,总成本为 130 元。请用图解法求出最大产量的生产方案? 答

绘制等产量线,使其与等成本线相切,得出最大产量的方案为,劳动力8个单位,资本 39.33个单位。 4.设某产品销售价格为10 元,可建设不同规模的生产系统生产该产品。方案A 的固定 投资F1=40000元,单位变动成本v1=6元;方案B 的固定投资F2=100000元,单位变动成本v2=5元;方案C的固定投资F3=200000元,单位变动成本v3=2元。 请Q绘制他们的盈亏平衡图和利润曲线,并讨论最优生产方案。 答 Q A=10x?40000?6x Q B=10x?100000?5x Q C=10x?200000?2x 盈亏平衡时:Q=0