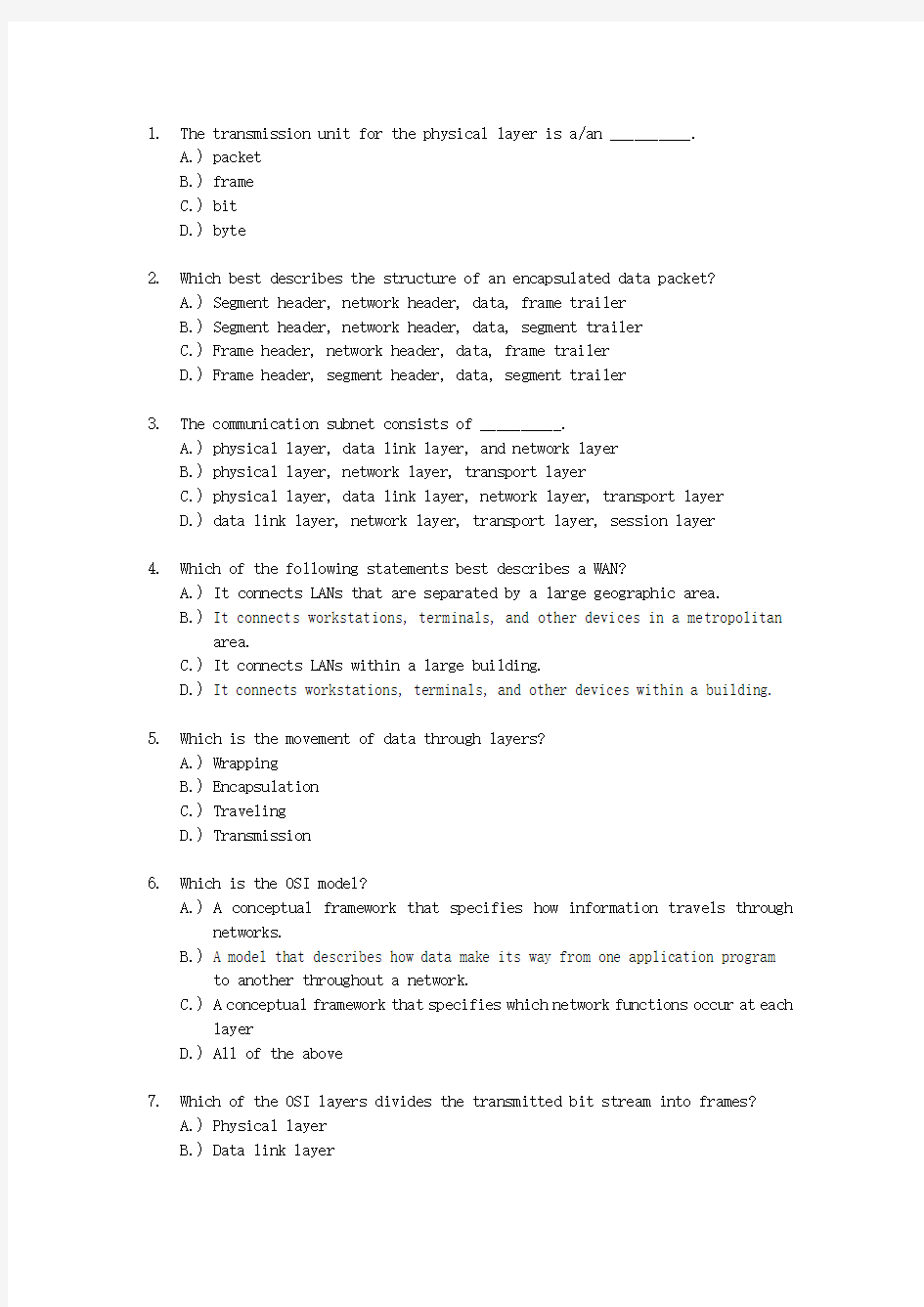

浙江大学2005–2006学年秋季学期

《计算机网络》课程期末考试试卷

开课学院:软件学院,考试形式:闭卷

考试时间:_____年____月____日, 所需时间:120分钟

考生姓名: ___学号:专业:得分:

答案:

For every following question, please select your best answer only!!!

1.The transmission unit for the physical layer is a/an __________.

A.)packet

B.)frame

C.)bit

D.)byte

2.Which best describes the structure of an encapsulated data packet?

A.)Segment header, network header, data, frame trailer

B.)Segment header, network header, data, segment trailer

C.)Frame header, network header, data, frame trailer

D.)Frame header, segment header, data, segment trailer

3.The communication subnet consists of __________.

A.)physical layer, data link layer, and network layer

B.)physical layer, network layer, transport layer

C.)physical layer, data link layer, network layer, transport layer

D.)data link layer, network layer, transport layer, session layer

4.Which of the following statements best describes a WAN?

A.)It connects LANs that are separated by a large geographic area.

B.)It connects workstations, terminals, and other devices in a metropolitan

area.

C.)It connects LANs within a large building.

D.)It connects workstations, terminals, and other devices within a building.

5.Which is the movement of data through layers?

A.)Wrapping

B.)Encapsulation

C.)Traveling

D.)Transmission

6.Which is the OSI model?

A.) A conceptual framework that specifies how information travels through

networks.

B.) A model that describes how data make its way from one application program

to another throughout a network.

C.) A conceptual framework that specifies which network functions occur at each

layer

D.)All of the above

7.Which of the OSI layers divides the transmitted bit stream into frames?

A.)Physical layer

B.)Data link layer

C.)Network layer

D.)Transport layer

8.Which of the following is incorrect?

A.)The OSI model is better the TCP/IP model.

B.)The OSI model provides more efficient implementation than the TCP/IP model.

C.)The OSI model has more layers than the TCP/IP model.

D.)The OSI model makes the distinction between services, interfaces,

protocols.

9.In the TCP/IP model, which layer deals with reliability, flow control, and error

correction?

A.)Application

B.)Transport

C.)Internet

D.)Network access

10.The TCP/IP protocol suite has specifications for which layers of the OSI model?

A.) 1 through 3

B.) 1 through 4 and 7

C.)3,4,and 5 through 7

D.)1,3,and 4

11. A noiseless 4-k Hz channel is sampled every 1 msec. What is the maximum data

rate?

A.)8000 bps

B.)4000 bps

C.)1000 bps

D.)Can be infinite

12.If a binary signal is sent over a 4-k Hz channel, what is the maximum achievable

data rate?

A.)8000 bps

B.)4000 bps

C.)1000 bps

D.)Can be infinite

13.If a binary signal is sent over a 4-k Hz channel whose signal-to-noise ratio

is 127:1, what is the maximum achievable data rate?

A.)28000 bps

B.)8000 bps

C.)4000 bps

D.)Can be infinite

14. A modem constellation diagram has data points at the following coordinates: (1,

1), (1, -1), (-1, 1), and (-1, -1). How many bps can a modem with these parameters

achieve at 1200 baud?

A.)1200 bps

B.)2400 bps

C.)4800 bps

D.)None of the above

15.What is WDM?

A.)Multiplexing on fiber-optic cable.

B.)Multiplexing using the density of the transmission media.

C.) A form of flow control that monitors WAN delays.

D.) A form of congestion management for WANs.

16.Which technology is not a type of wireless communication?

A.)Cellular

B.)Broadband

C.)Infrared

D.)Spread spectrum

17.What is one advantage of using fiber optic cable in networks?

A.)It is inexpensive.

B.)It is easy to install.

C.)It is an industry standard and is available at any electronics store

D.)It is capable of higher data rates than either coaxial or twisted-pair cable.

18. A telephone switch is a kind of __________.

A.)packet-switching

B.)buffer-switching

C.)fabric-switching

D.)circuit-switching.

19. A cable TV system has 100 commercial channels, all of them alternating programs

with advertising. This kind of multiplexing uses ___________.

A.)TDM

B.)FDM

C.)FDM + TDM

D.)None of the above.

20. A bit string, 01101111101111110, needs to be transmitted at the data link layer.

What is the string actually transmitted after bit stuffing (Whenever the sender’s data link layer encounters five consective 1s in the data, it automatically stuffs a 0 bit into the outgoing bit stream)

A.)01101111101111110

B.)0110111110011111010

C.)011011111011111010

D.)None of the above

21.When DCF (Distributed Coordination Function) is employed, 802.11 uses a protocol

called __________.

A.)CSMA/CA

B.)CSMA/CD

C.)ALOHA

D.)WDMA

22.Which of the following can NOT directly be used for framing?

A.)Character count.

B.)Flag bytes with byte stuffing.

C.)Starting and ending flags, with bit stuffing.

D.)Physical layer coding violations.

23.Which of the following can a VLAN be considered?

A.)Broadcast domain

B.)Collision domain

C.)Both a broadcast and a collision domain

D.)Domain name

24.What is the purpose of Spanning Tree Protocol? (Network Bridging)

A.)To maintain single loop paths

B.)To maintain a loop-free network

C.)To maintain a multiloop network

D.)To maintain a reduced loop network

25.Which uses the twisted pairs?

A.)10Base5.

B.)10Base2.

C.)10Base-F.

D.)10Base-T.

26.How do switches learn the addresses of devices that are attached to their ports?

A.)Switches get the tables from a router.

B.)Switches read the source address of a packet that is entering through a port.

C.)Switches exchange address tables with other switches.

D.)Switches are not capable of building address tables.

27.Repeaters can provide a simple solution for what problem?

A.)Too many types of incompatible equipment on the network

B.)Too much traffic on a network

C.)Too-slow convergence rates

D.)Too much distance between nodes or not enough cable.

28.Which of the following is true of a switch’s function?

A.)Switches increase the size of a collision domains.

B.)Switches combine the connectivity of a hub with the capability to filter

or flood traffic based on the destination MAC address of the frame.

C.)Switches combine the connectivity of a hub with the traffic direction of

a router.

D.)Switches perform Layer 4 path selection.

29.Ethernet MAC addresses are how many bits in length?

A.)12

B.)24

C.)48

D.)64

30.What is the information that is “burned in ” to a network interface card?

A.)NIC

B.)MAC address

C.)Hub

D.)LAN

31.Which connector does UTP (Unshield Twised Pair) use?

A.)STP

B.)RJ-45

C.)RJ-69

D.)BNC

https://www.doczj.com/doc/aa10896317.html,ing repeaters does which of the following to the collision domain?

A.)Reduces

B.)Has no effect on

C.)Extends

D.)None of the above

33.Which of the following is not a feature of microsegmentation?

A.)It enables dedicated access.

B.)It supports multiple conversions at any given time.

C.)It increases the capacity for each workstation connected to the network.

D.)It increases collisions.

34.Which of the following protocols would have the highest channel utilization?

A.)0.5-persistent CSMA

B.)1-persistent CSMA

C.)Pure ALOHA

D.)Slotted ALOHA

35.Which of the following is true concerning a bridge and its forwarding decisions?

A.)Bridges operate at OSI Layer 2 and use IP addresses to make decisions.

B.)Bridges operate at OSI Layer 3 and use IP addresses to make decisions.

C.)Bridges operate at OSI Layer 2 and use MAC addresses to make decisions.

D.)Bridges operate at OSI Layer 3 and use MAC addresses to make decisions.

36.Fast Ethernet supports up to what transfer rate?

A.) 5 Mbps

B.)10 Mbps

C.)100 Mbps

D.)1000 Mbps

37.Media Access Control refers to what?

A.)The state in which a NIC has captured the networking medium and is ready

to transmit

B.)Rules that govern media capture and release

C.)Rules that determine which computer on a shared-medium environment is

allowed to transmit the data

D.) A formal byte sequence that has been transmitted.

38.Which best describes a CSMA/CD network?

A.)One node’s transmission traverses the entire network and is received and

examined by every node.

B.)Signals are sent directly to the destination if the source knows both the

MAC and IP addresses

C.)One node’s transmission goes to the nearest router, which sends it directly

to the destination.

D.)Signals always are sent in broadcast mode.

39.Which of the following statements about IPv4 header fields is incorrect?

A.)An address has 32 bits.

B.)The TTL has 4 bits.

C.)The version has 4 bits.

D.)The identification has 16 bits.

40.The subnet mask for a class B network is 255.255.255.192. How many subnetworks

are available? (Disregard special addresses)

A.) 2

B.) 4

C.)1024

D.)192

41.Which of the following can be used to connect a keyboard with a computer?

A.)802.3

B.)802.11

C.)802.15

D.)802.16

42.Which of the following can be used as the wireless local loop for public switched

telephone systems?

A.)802.3

B.)802.11

C.)802.15

D.)802.16

43.What is the IP address of the internal loopback?

A.)10.10.10.1

B.)255.255.255.0

C.)127.0.0.1

D.)192.0.0.1

44.How does the network layer forward packets from the source to the destination?

A.)By using an IP routing table

B.)By using ARP responses

C.)By referring to a name server

D.)By referring to the bridge

45.What is one advantage of dynamic routing?

A.)Takes little network overhead and reduces network traffic

B.)Reduces unauthorized break-ins because security is tight

C.)Adjusts automatically to topology or traffic changes

D.)Requires little bandwidth to operate efficiently

46.Which best describes a default route?

A.)Urgent-data route manually entered by a network administrator

B.)Route used when part of the network fails

C.)Route used when the destination network is not listed explicitly in the

routing table

D.)Preset shortest path

47.What does ICMP stand for?

A.)Internal Control Message Portal

B.)Internal Control Message Protocol

C.)Internet Control Message Portal

D.)Internet Control Message Protocol

E.)

48.What does TTL stand for? (For IP Header fields)

A.)Time-To-List

B.)Time-To-Live

C.)Terminal-To-List

D.)Terminal-To-Live

49.What is one advantage of distance vector algorithms?

A.)They are not likely to count to infinity.

B.)You can implement them easily on very large networks.

C.)They are not prone to routing loops.

D.)They are computationally simple

50.Which of the following best describes a link-state algorithm?

A.)It recreates the topology of the entire internetwork.

B.)It requires numerous computations.

C.)It determines distance and direction to any link on the internetwork.

D.)It uses litter network overhead and reduces overall traffic.

51.What is the minimum number of bits that can be borrowed to form a subnet?

A.) 1

B.) 2

C.) 4

D.)None of the above

52.In order to find out its IP address, a machine can use __________.

A.)ARP

B.)RARP

C.)ICMP

D.)UDP

53.Which portion of the Class B address 154.19.2.7 is the network address?

A.)154

B.)154.19

C.)154.19.2

D.)154.19.2.7

54.How many host addresses can be used in a Class C network?

A.)253

B.)254

C.)255

D.)256

55.Which of the following can NOT be used to traffic shaping?

A.)Overprovisioning

B.)Leaky bucket algorithm

C.)Token bucket algorithm

D.)Packet scheduling

56.When the congestion is very seriously, which kind of control should be used?

A.)Warning bits

B.)Load shedding

C.)Chocke packets

D.)Hop-by-hop chope packets

57.Which of the following is most appropriate in order to make the full use of IP

addresses?

A.)Subneting

B.)CIDR

C.)NAT

D.)All of the above

58.How many bits does an IPv6 address have?

A.)32

B.)64

C.)128

D.)256

59.Which of the following is true for distance vector routing?

A.)Useful for nothing.

B.)Used in OSPF

C.)Used in BGP

D.)None of the above

Given the subnet shown in (a) and the incomplete routing table shown in (b), please use distance vector routing to answer the next 4 questions.

60.What is the new distance and next hop for going to C?

A.)28,I

B.)28,A

C.)12,I

D.)12,G

61.What is the new distance and next hop for going to F?

A.)30,H

B.)30,I

C.)18,A

D.)18,K

62.What is the new distance and next hop for going to H?

A.)0,A

B.)3,I

C.)12,H

D.)18,K

63.What is the new distance and next hop for going to L?

A.)6,A

B.)13,I

C.)14,H

D.)15,K

64.What does the window field in a TCP segment indicate?

A.)Number of 32-bit words in the header

B.)Number of the called port

C.)Number used to ensure correct sequencing of the arriving data

D.)Number of octets that the device is willing to accept

65.What do TCP and UDP use to keep track of different conversations crossing a

network at the same time?

A.)Port numbers

B.)IP addresses

C.)MAC addresses

D.)Route numbers

66.Which range of port numbers is unregulated?

A.)Below 255

B.)Between 256 and 512

C.)Between 256 and 1023

D.)Above 1023

67.Which of the following is incorrect for the TCP header fields?

A.)The source port has 16 bits.

B.)The URG has just 1 bit.

C.)The Window size has 32 bits.

D.)The acknowledgement number has 32 bits.

68.How does TCP synchronize a connection between the source and the destination

before data transmission?

A.)Two-way handshake

B.)Three-way handshake

C.)Four-way handshake

D.)None of the above

69.What is true for TCP’s retransmission timer?

A.)Fixed value to allow 90% of segments arrive without retransmission

B.)Fixed value to allow 80% of segments arrive without retransmission

C.)Dynamic value based on the past successful transmission history

D.)Dynamic value based on the last successful transmission’s RTT

70.UDP segments use what protocols to provide reliability?

A.)Network layer protocols

B.)Application layer protocols

C.)Internet protocols

D.)Transmission control protocols

71.Which of the following is most appropriate?

A.)UDP just provides an interface to the IP protocol with the added feature

of demultiplexing multiple processes using the ports.

B.)UDP can be used to implement RP

C.

C.)UDP can be used to implement RTP.

D.)All of the above.

72.Which of the following is a basic service of the transport layer?

A.)Provides reliability by using sequence numbers and acknowledgements

B.)Segments upper-layer application data

C.)Establishes end-to-end operations

D.)All of the above

73.The TCP primitives depend on __________.

A.)both the operating system and the TCP protocol.

B.)the operating system only.

C.)the TCP protocol only.

D.)the operating system and the TCP protocol and the IP protocol.

74.The default port for TELNET is __________.

A.)21

B.)22

C.)23

D.)24

75.Which of the following is incorrect?

A.)DNS stands for Domain Name System.

B.)There is only one record associated with every IP.

C.)Domain names can be either absolute or relative.

D.)Domain names are case insensitive.

76.What does MIME stand for?

A.)Messages In Multi Encoding

B.)Multipurpose Internet Mail Extensions

C.)Multipurpose Internet Mail Encoding

D.)None of the above

77.Which of the following is not a protocol for email?

A.)SMTP

B.)POP3

C.)IMAP

D.)GOPHER

78.Which of the following is incorrect?

A.)HTML stands for HyperText Markup Language.

B.)XML stands for eXtensible Markup Language.

C.)XHTML stands for eXtended HyperText Markup Language.

D.) A browser can display HTML documents as well as XML documents.

79.Which of the following tags is used to define a hyperlink?

A.)

B.) …

C.) …

D.)

80.Which of the following is not a built-in HTTP request methods?

A.)GET

B.)POST

C.)PUT

D.)FETCH

81.Which of the following is not able to generate dynamic content on the server

side?

A.)CGI

B.)JSP

C.)ASP

D.)JavaScript

82.Which of the following is able to generate dynamic content on the client side?

A.)Java Applet

B.)JavaScript

C.)ActiveX

D.)All of the above

83.Which of the following is true?

A.)WAP 1.0 is successful while I-Mode is not.

B.)I-Mode is successful while WAP 1.0 is not.

C.)Both WAP 1.0 and I-Mode are successful.

D.)Neither WAP 1.0 nor I-Mode is successful.

84.Which of the following security policies is hopeless?

A.)802.11 WEP

B.)Bluetooth security

C.)WAP 2.0 security

D.)None of the above

85.Which of the following is incorrect?

A.)X.509 can be used to describe the certificates.

B.)An organization that certifies public keys is now called a CA.

C.)The Diffie-Hellman key exchange allows strangers to establish a shared

secret key.

D.)The Diffie-Hellman key exchange can be attacked by the bucket brigade or

man-in-the-middle attack.

86.In a public key encryption system, a sender has encrypted a message with the

recipient's public key. What key does the recipient use to decipher the message?

A.)The recipient's private key.

B.)The recipient's public key.

C.)The sender's private key.

D.)The sender's public key.

87.Which of the following statements is true of ping?

A.)The ping command is used to test a device’s network connectivity.

B.)The ping stands for packet Internet groper

C.)The ping 127.0.0.1 command is used to verify the operation of the TCP/IP

stack.

D.)All of the above.

88.Which of the following can be used to test application protocols?

A.)ping

B.)tracert

C.)netstat

D.)telnet

89.Which of the following can be used to display TCP connections?

A.)ping

B.)tracert

C.)netstat

D.)telnet

90.Which of the following system calls is used to create a server socket?

A.)socket

B.)open

C.)request

D.)creat

91.Which of the following system calls is to specify queue size for a server socket?

A.)bind

B.)size

C.)listen

D.)accept

For the following cipher chaining modes, please answer the following three questions.

92.Which mode is most suitable for use with interactive terminals?

A.)Cipher chaining A

B.)Cipher chaining B

C.)Cipher chaining C

D.)Cipher chaining D

93.Which mode is most suitable for use with real-time streaming?

A.)Cipher chaining A

B.)Cipher chaining B

C.)Cipher chaining C

D.)Cipher chaining D

94.Which mode is most suitable for use with disk files?

A.)Cipher chaining A

B.)Cipher chaining B

C.)Cipher chaining C

D.)Cipher chaining D

95.Which of the following is the strongest symmetric-key encryption algorithm?

A.)DES

B.)AES

C.)RSA

D.)MD5

96.Which of the following is the strongest public-key encryption algorithm?

A.)DES

B.)SHA-1

C.)RSA

D.)MD5

Consider the figure shown below, which takes some plaintext as input and produces signed ciphertext in some ASCII format as output. Please answer the next questions

97.Which of the following should be used for blank (I)?

A.)DES

B.)AES

C.)MD5

D.)None of the above

98.Which of the following should be used for blank (II)?

A.)RSA with Alice’s private RSA key

B.)RSA with Alice’s public RSA key

C.)RSA with Bob’s private RSA key

D.)RSA with Bob’s public RSA key

99.Which of the following should be used for blank (III)?

A.)MD5

B.)AES

C.)SHA-1

D.)Base64 encoding

100.Which of the following should be used for blank (IV)?

A.)MD5

B.)AES

C.)SHA-1

D.)None of the above

单选题 1、计算机网络拓扑是通过网中结点与通信线路之间的几何关系表示网络中各实体间的 ____B_____。 A、联机关系 B、结构关系 C、主次关系 D、层次关系 2、双绞线由两根相互绝缘的、绞合成均匀的螺纹状的导线组成,下列关于双绞线的叙述,不正确的是_A____。 A、它的传输速率达10Mbit/s~100Mbit/s,甚至更高,传输距离可达几十公里甚至更远 B、它既可以传输模拟信号,也可以传输数字信号 C、与同轴电缆相比,双绞线易受外部电磁波的干扰,线路本身也产生噪声,误码率较高 D、通常只用作局域网通信介质 3、A TM网络采用固定长度的信元传送数据,信元长度为_B____。 A、1024B B、53B C、128B D、64B 4、127.0.0.1属于哪一类特殊地址(B )。 A、广播地址 B、回环地址 C、本地链路地址 D、网络地址 5、HTTP的会话有四个过程,请选出不是的一个。(D ) A、建立连接 B、发出请求信息 C、发出响应信息 D、传输数据 6、在ISO/OSI参考模型中,网络层的主要功能是_B _____。 A、提供可靠的端—端服务,透明地传送报文 B、路由选择、拥塞控制与网络互连 C、在通信实体之间传送以帧为单位的数据 D、数据格式变换、数据加密与解密、数据压缩与恢复 7、下列哪个任务不是网络操作系统的基本任务?_A___ A、明确本地资源与网络资源之间的差异 B、为用户提供基本的网络服务功能 C、管理网络系统的共享资源 D、提供网络系统的安全服务 8、以下选项不属于以太网的“543”原则是指?__D__ A、5个网段 B、4个中继器 C、3个网段可挂接设备 D、5个网段可挂接 9、既可应用于局域网又可应用于广域网的以太网技术是D A、以太网 B、快速以太网 C、千兆以太网 D、万兆以太网 10、交换机端口可以分为半双工与全双工两类。对于100Mbps的全双工端口,端口带宽为_B__。 A、100Mpbs B、200Mbps C、400Mpbs D、800Mpbs 11、要把学校里行政楼和实验楼的局域网互连,可以通过( A )实现。 A、交换机 B、MODEM C、中继器 D、网卡 12、以下哪一类IP地址标识的主机数量最多?(D ) A、D类 B、C类 C、B类 D、A类 13、子网掩码中“1”代表(B )。 A、主机部分 B、网络部分 C、主机个数 D、无任何意义 14、给出B类地址190.168.0.0及其子网掩码255.255.224.0,请确定它可以划分几个子网?(B ) A、8 B、6 C、4 D、2

浙江大学2005-2006学年冬季学期 《物理化学(乙)》课程期末考试试卷 开课学院:理学院,考试形式:闭卷,允许带___计算器 _入场 考试时间:2006年1月11日,所需时间: 120 分钟 考生姓名: ___ __学号:专业: ________ 一、填空题(20分,每题2分) 1.一定量的理想气体从V1自由膨胀到V2后,其ΔU 0; ΔA(或ΔF)0(请选择填入>、<、=、不确定)。 2.理想气体的焦耳-汤姆逊系数μJ-T0(请选择>、<、=、不确定)。 3.如果要确定一个“组成和总量都已知的均相多组分体系”的状态,我们至少还 必须知道该体系的其它个独立状态变量。 4.当隔离体系中发生某种变化(包括化学变化)后,该体系的ΔU 0(请 选择>、<、=、不确定)。 5.在恒温条件下,对理想气体进行恒压压缩时,该过程的体系熵变ΔS体系0, ΔS体系+ΔS环境0(请选择填入>、<、=、不确定)。 6.以汞作为工作物质的可逆卡诺热机的热机效率为以理想气体作为工作物质的 可逆卡诺热机的热机效率的%。 7.零下5℃的过冷水变成同温同压下的冰时,该过程的体系熵变ΔS 0(请 选择填入>、<、=、不确定)。 8.已知某二元溶液对拉乌尔定律产生正偏差。如果以x B →0,γ B =1为标准态时, 其活度系数是(请选择填入:>1、<1、=1、不确定)。 9.当反应体系的总压一定时,加入惰性气体有利于气体物质的量的反应。

(请选择填入:增大、减小、不变、不确定) 10.I2(g)溶于互不相溶的水和CCl4(l)中并达到平衡,则该体系的组分数C= ;自由度数F=。 二、选择题(20分,每题2分) 1. 已知H2临界温度t c= -239.9°C, 临界压力p c = 1.297×103 kPa。现有一氢气钢瓶, 在298 K时瓶中H2的压力为98.0×103 kPa,则H2的状态一定是 (a)气态(b) 液态(c) 气-液两相平衡(d)无法确定 2. 在一个绝热良好、抽成真空的容器中,灌满压力为101.325 kPa、温度为373 K 的纯水(容器内无气体存在),此时水的饱和蒸气压p*(H2O) (a) > 101.325 kPa (b) < 101.325 kPa (c)= 101.325 kPa (d)无法确定 3. 被绝热材料包围的房间内放有一电冰箱,将电冰箱门打开的同时向电冰箱供给 电能而使其运行。室内的温度将( ). (a) 逐渐降低(b) 逐渐升高(c) 不变(d)无法确定 4. 在温度为T、压强为100 kPa时,反应(1) A = 2B,反应(2) 2A = C及反应(3) C = 4B的标准摩尔焓分别为?r H m?(1)、?r H m?(2)及?r H m?(3),则?r H m?(3)等于 (a) 2?r H m?(1) + ?r H m?(2) (b) ?r H m?(2)-2?r H m?(1) (c) ?r H m?(2) + ?r H m?(1) (d) 2?r H m?(1)-?r H m?(2) 5. 一定量的某真实气体,经节流膨胀后使系统的温度下降,p、V之积变大,此过 程的Q( );?H ( ); ?U( ); ?S( )。 (a)Q=0, ?H =0, ?U<0, ?S>0 (b) Q=0, ?H =0, ?U=0, ?S>0 (c) Q<0, ?H =0, ?U<0, ?S>0 (d) Q=0, ?H =0, ?U=0, ?S=0 6. 在273 K、100 kPa下,过冷的液态苯凝结成固态苯,则此过程的 (a) ?S(系) > 0 (b) ?S(环) < 0 (c)?S(系) + ?S(环) > 0 (d) ?S(系) + ?S(环) < 0 7. 在300K下,一个抽真空的容器中放入过量的A(s), 发生下列反应: A(s) B(s) + 3D(g) 达到平衡时D(g)的压力p D* = 1.02 kPa。此反应的标准平衡常数K?为 (a) 1.02 (b) 1.061×10-6 (c) 1.04×10-4(d) 3.06 8. 已知

《计算机网络》考试试题及答案 1.被称为计算机网络技术发展里程碑的计算机网络系统是( ) 网网网网 2.下列关于TCP/IP协议特点的叙述中错误..的是( ) A.开放的协议标准、免费使用、独立于特定的计算机硬件与操作系统 B.独立于特定的网络硬件、可以运行于局域网、广域网和互联网中 C.标准化的高层协议,可以提供多种可靠的用户服务 D.灵活的网络地址分配方案,使得网络设备在网中具有灵活的地址 3.采用同步TDM时,为了区分不同数据源的数据,发送端采取的措施是( ) A.在数据中加上数据源标识 B.在数据中加上时间标识 C.各数据源使用固定时间片 D.各数据源使用随机时间片 4.规定了信号的电平、脉宽、允许的数据传输速率和最大传输距离的物理层特性是( A.机械特性 B.电气特性 C.功能特性 D.规程特性 5.曼彻斯特编码采用的同步方法是( ) A.外同步 B.自同步 C.群同步 D.字符同步 6.正确的循环冗余校验码的检错能力描述是( ) A.可检测出所有三比特的错 B.可检测出所有偶数位错 C.可检测出所有奇数位错 D.可检测出所有大于、等于校验位长度的突发错7.在HDLC操作方式中,传输过程只能由主站启动的是( ) A.正常响应方式 B.异步响应方式 C.异步平衡方式 D.正常与异步响应方式协议提供的3类功能分别是:成帧、链路控制和( ) A.通信控制 B.网络控制

C.存储控制 D.安全控制 9.路由选择包括的两个基本操作分别为( ) A.最佳路径的判定和网内信息包的传送 B.可能路径的判定和网间信息包的传送 C.最优选择算法和网内信息包的传送 D.最佳路径的判定和网间信息包的传送 不支持...的网络类型是( ) A.点对点网络 B.广播网络) C.非广播式的网络 D.点对多点网络数据报经分段后进行传输,在到达目的主机之前,分段后的IP数据报( ) A.可能再次分段,但不进行重组 B.不可能再次分段和重组 C.不可能再次分段,但可能进行重组 D.可能再次分段和重组 类IP地址可标识的最大主机数是( ) 13.路由信息协议(RIP)使用的路由算法是( ) A.最短路由选择算法 B.扩散法 C.距离矢量路由算法 D.链路状态路由算法 14.在Internet中,路由器的路由表通常包含( ) A.目的网络和到达该网络的完整路径 B.所有目的主机和到达该主机的完整路径 C.目的网络和到达该网络的下一个路由器的IP地址 D.互联网中所有路由器的地址 段结构中,端口地址的长度为( ) 比特比特 比特比特 16.可靠的传输协议中的“可靠”是指( )

中南大学现代远程教育课程考试复习题及参考答案 计算机网络 一、选择题: 1、市话网在数据传输期间,在源节点与目的节点之间有一条利用中间节点构成的物 理连接线路。这种市话网采用( )技术。 A、报文交换 B、电路交换 C、分组交换 D、数据交换 2、在点到点的数据传输时钟同步中,外同步法是指接收端的同步信号是由( )。 A、自己产生的 B、信息中提取出来的 C、发送端送来的 D、接收端送来的 3、在数据通信中,当发送数据出现差错时,发送端无须进行数据重发的差错控制方 法为( )。 A、ARQ B、FEC C、BEC D、CRC、 4、Internet的网络层含有四个重要的协议,分别为( )。 A、IP,ICMP,ARP,UDP B、TCP,ICMP,UDP,ARP C、IP,ICMP,ARP,RARP D、UDP,IP,ICMP,RARP 5、LAN参考模型可分为物理层( )。 A、MAC,LLC等三层 B、LLC,MHS等三层 C、MAC,FTAM等三层 D、LLC,VT等三层 6、在码元速率为1600波特的调制解调器中,采用8PSK(8相位)技术,可获得的数据 速率为( )。 A、2400bps B、4800bps C、9600bps D、1200bps 7、IBM PC BSC 通信适配器主要是为( )。 A、半双工传输线路设计的 B、单工传输线路设计的 C、全双工传输线路设计的 D、混合传输线路设计的 8、把网络划分为多个子网(子网掩码是),则各子网中可用的主机地址总数是()。 A、254 B、252 C、128 D、64 9、在OSI参考模型的各层次中,()的数据传送单位是报文。 A、物理层 B、数据链路层 C、网络层 D、运输层 10、CSMA/CD技术,只可用于()网络拓扑结构。 A 总线形 B 环形 C 星形 D 树形 11、分组头用于网络控制,其长度随分组类型不同而有所不同,但到少包含前( )。 A、四个 B、三个 C、五个 D、八个 12、在如下网络拓朴结构中,具有一定集中控制功能的网络是()。 A、总线型网络 B、星型网络 C、环形网络 D、全连接型网络 13、计算机网络通信的一个显著特点是()。 A、稳定性 B、间歇性、突发性 C、安全性 D、易用性 14、下列哪一项不是网卡的基本功能()。 A、数据转换 B、路由选择 C、网络存取控制 D、数据缓存 15、在局域网参考模型中,两个系统的同等实体按协议进行通信。在一个系统中,上 下层之间则通过接口进行通信,用( )来定义接口。 A、服务原语 B、服务访问点 C、服务数据单元 D、协议数据单元

计算机网络期末考试试卷及答案 1、网络协议的三个要素为(语法)、(语义)和(同步)。 2、TCP/IP 体系的电子邮件系统规定电子邮件地址的格式为(收件人邮箱名@邮箱所在主机的域名)。 3、数据链路层解决的三个基本问题是(封装成帧)、(透明传输)和(差错检测)。 4、用于在主机IP地址与MAC地址进行解析的协议称为(地址解析协议ARP )协议。 5、自治系统内部使用最多的路由协议是(RIP)和(OSPF 协议)。BGP协议外部 6、已知IP地址是141.14.72.26,子网掩码是255.255.192.0,其网络地址为( 141.14.64.0 )。 7、传输层是为应用进程之间提供(端到端的逻辑通信),主要包括面向连接的( TCP )和无连接的(UDP )两个协议。 8、负责将域名翻译成IP地址的系统叫做()。 一、选择题(每题2分,共计30分) 1、广域网覆盖的地理范围从几十公里到几千公里。它的通信子网主要使用

( B ) A、报文交换技术 B、分组交换技术 C、文件交换技术 D、电路交换技术 2、数据链路层中的数据块常被称为( C ) A、信息 B、分组 C、帧 D、比特流 3、关于TCP/IP的IP层协议描述不正确的是( D ) A、是点到点的协议 B、不能保证IP报文的可靠传送 C、是无连接的数据报传输机制 D、每一个IP数据包都需要对方应答 4、以下哪项不是IP路由器应具备的主要功能(C ) A、转发所收到的IP数据报 B、为需要转发的IP数据报选择最佳路径 C、分析IP数据报所携带的TCP内容 D、维护路由表信息 5、用集线器连接的工作站集合( A ) A、同属一个冲突域,也同属一个广播域 B、不属一个冲突域,但同属一个广播域 C、不属一个冲突域,也不属一个广播域 D、同属一个冲突域,但不属一个广播域 6、标准TCP不支持的功能是( D )。 A、可靠数据传输 B、全双工通信 C、流量控制和拥塞控制 D、组播通信

一、简答题(每小题?5?分,共?30?分) 1、未饱和湿空气经历绝热加湿过程,其干球温度、湿球温度和露点温度如何变化 2、定压、定温、绝热和定容四种典型的热力过程,其多变指数的值分别是多少 3、画出燃气轮机装置定压加热理想循环的?p-v?图和?T-s?图,并写出其用循环增压比表示的热效率公式。(假设工质为理想气体,比热取定值) 4、反映往复活塞式内燃机混合加热循环特性的设计参数有哪几个写出其定义式。 5、住宅用空调机当夏天环境温度升高时,其制冷系数和耗功量如何变化 6、为什么在湿蒸汽区域进行的绝热节流过程总是呈现节流冷效应 二、计算题(共?70?分) 1?.(?18?分)?3kmol?温度?t?1?=?100 ℃的氮气流与?1kmol?温度?t?2?=?20 ℃的空气流在管道中绝热混合。已知混合前空气的摩尔分数为:?x?N 2 ?=?0.79?、?x?O2=?0.21?,若混合前后氮气、空气和混合物的压力都相 等,试求: (1)?混合后气体的温度; (2)?混合气体中?N 2?和?O?2?的摩尔分数; (3)?对应于?1kmol?的混合气产物,混合过程的熵增。

设摩尔热容为定值:?C?p,m,N2=?29.08kJ/?(?kmol·K?)、?C?p,m?,O2=29.34kJ/?(?kmol·K?)、?R?=?8.314kJ/?(?kmol·K?) 2?.(?17?分)空气初态为?p?1=?0.4MPa?、?T?1?=?450K?,初速忽略不计。经一喷管绝热可逆膨胀到?p?2=?0.1MPa?。若空气的?Rg?=?0.287 kJ/ (kg·K)?;?c?p=?1.005 kJ/ (kg·K)?;?γ?=?c?p?/?c?v?=?1.4?; ?=0.528?;试求: 临界压力比?ν cr (1)在设计时应选用什么形状的喷管为什么 (2)喷管出口截面上空气的流速?C?f2?、温度?T?2?和马赫数?Ma?2; (3)若通过喷管的空气质量流量为?q?m?=?1kg/s?,求:喷管出口截面积和临界截面积。 3?.(?15?分)活塞式压气机每秒钟从大气环境中吸入?p?1=?0.1MPa?、?t1=?17 ℃的空气?0.1m 3?,绝热压缩到?p?2=?0.4MPa?后送入储气罐。若该压气机的绝热效率?η?c,s?=0.9?,空气的?Rg?=?0.287k J/ (kg·K)?;?c?p?=?1.005 kJ/ (kg·K);?γ?=?c?p?/?c?v?=?1.4?;试求: (1)?压气机出口的空气温度; (2)?拖动压气机所需的功率; (3)?因摩擦引起的每秒钟的熵产。 4.(?20?分)一单级抽汽回热循环如图?1所示,水蒸气进入汽轮机的状态参数为5MPa、450℃,在10kPa下排入冷凝器。水蒸气在0.45MPa压力下抽出,送入混合式给水加热器加热给水。给水离开加热器的温度为抽

1.三银行员工使用公司网络。第一个员工使用网络浏览器浏览公司的网页,读一些公告。第二员工访问公司数据库进行一些金融交易。第三员工参与重要的现场音频会议在分支机构与其他企业管理者。如果QoS是这个网络上的实现,将从最高到最低的不同数据类型的优先级?1。音频会议、金融交易、网页 2.如果它接收到一个帧的目的MAC地址不匹配自己的MAC地址,在以太网网络中的主机将是什么?1。它将丢弃该帧。 3点分十进制表示的IPv4地址11001011.00000000.01110001.11010011是什么? 三. 203.0.113.211 4.NVRAM的功能是什么?(选择两。)2.断电时保留内容三. 存储启动配置文件 5.UTP电缆的特点是什么?1。取消 6.该声明是关于可变长度的子网掩码是真的吗?每个子网的大小可能不同,这取决于需求。 7.管理员使用ctrl-shift-6组合键对开关发出ping命令后。使用这些按键的目的是什么? 中断平过程 8.三个IP地址范围,内部保留私人用途是什么?(选择三。) 1。 10.0.0.0/8 4。 172.16.0.0/12 6。 192.168.0.0/16 9这场景描述一个函数由传输层提供?三. 一个学生有两个Web浏览器窗口打开以访问两个网站。传输层确保正确的网页传送到正确的浏览器窗口。 10当应用于路由器,该命令将有助于减轻强力密码攻击路由器?4。在60 60 5尝试登录模块 11.这两个OSI模型层的功能,如两层TCP/IP模型一样吗?2。网络 5。运输 12光纤电缆的特点是什么?1。它不是由EMI和RFI的影响。5。它比双绞线布线更贵。13两种TCP使用的序列号在一段是么?标识缺失片段在目的地、以重组区段位于远程位置14在一个操作系统外壳的作用是什么?2。它的用户和内核之间的接口。 15最压缩表示的IPv6地址2001:0000:0000是什么:ABCD:0000:0000:0000:0001? 2。 2001年:0 0:::1:ABCD 16一个容错网络的特点是什么?一个网络,迅速恢复发生故障时,冗余的限制取决于一个失败的影响 17它的名字是分配给传输层PDU?段 18无线主机需要请求一个IP地址。什么协议可以用来处理请求?. DHCP 19用户打开三个浏览器在同一台PC访问http://https://www.doczj.com/doc/aa10896317.html,寻找认证课程信息。思科Web服务器发送一个数据包是从一个Web浏览器的请求的答复。这信息是通过TCP / IP 协议栈在PC识别这三个Web浏览器应该收到答复呢?答目的端口号 20这两个任务是表示层的功能?(选择两。)1。压缩三. 加密 21网络管理员是一个关键的财务应用全公司骨干比特传输测量。管理员发现网络吞吐量出现低于预期的带宽。这三个因素会影响吞吐量的差异?(选择三。) 交通是目前穿越网络的数量三. 交通,是穿越网络的类型 4。该延迟是由网络设备的数量,数据交叉 22该域名是顶级域名的一个例子吗?三. .com 23采用分层的网络模型的好处是什么?(选择两。)1。它有助于协议的设计。 4。它可以防止技术在一层影响其他层。 24两服务OSI网络层所提供的是什么?2。路由包向目的地三. 从传输层封装PDU 25技术人员可以ping一个远程公司的Web服务器的IP地址,但无法成功平相同的Web服务器的URL地址。该软件可使用的技术来诊断问题?。 nslookup 26它的连接提供了一个安全的CLI会话加密交换机?4。一个SSH连接

第一章 1.广域网:覆盖范围从几十千米到几千千米,可以将一个国家、地区或横跨几个洲的网络互联起来。 2.城域网:可以满足几十千米的范围内的大量企业、机关、公司的多个局域网需要,并能实现大量用户 与数据、语音、图像等多种信息传输的网络。 3.局域网:用于有限范围(如一幢大楼),将各种计算机、外设互联起来的网络。 4.通信子网:由各种通信控制处理机、通信线路与其它通信设备组成,负责全网的通信处理任务。 5.资源子网:由各种主机、外设、软件与信息资源组成,负责全网的数据处理业务,并向网络用户提供 各种网络资源与网络服务。 6.计算机网络:以能够相互共享资源的方式互连起来的自治计算机系统的集合。 7.分布式系统:存在着一个能为用户自动管理资源的网络操作系统,由它来自动调用完成用户任务所需 的资源,整个网络系统对用户来说就像一个打的计算机系统一样。 8.公用数据网:由邮电部门或通讯公司统一组建与管理,向社会用户提供数据通信服务的网络。 1.计算机网络拓扑分类:星型、环型、树型、网状(基本都采用网状) 2.按网络的覆盖范围分类:局域网、城域网、广域网 3.在计算机网络发展过程中,ARPANET对计算机网络的形成与发展影响最大 4.目前的计算机网络定义来源于资源共享的观点 5.计算机网络中负责执行通信控制功能的计算机是通信控制处理机 6.X.25网是一种公用电话交换网 7.如果要将一个建筑物中的几个办公室连网,通常采用的技术方案是局域网 8.网络拓扑通过网络结点与通信线路之间的几何关系来表示网络结构 1广播式网络的主要特点是采用分组存储转发与路由选择技术。(错,点-点式) 2 计算机网络与分布式系统的主要区别不在物理结构,而在高层软件上。(对) 3 INTERNET是将无数台微型计算机通过路由器互连的大型网络。(错,INTERNET是通过路由器实现多个广域网和局域网互连的大型网际网) 4 A TM的信元长度最小为53字节。(错,A TM的信元长度是固定的) 5 B-ISDN在低层采用了X.25协议。(错B-ISDN采用的是A TM技术) 6 在点-点式网络中,每条物理线路连接一对计算机。假如两台计算机之间没有线路直接连线,则它们之间需要通过广播方式传输数据。(错,中结点转发) 7 广域网的拓扑结构主要取决于它的通信子网结构。(对) 第二章 1.基带传输:在数字通信信道上直接传输数字信号的方法。 2.频带传输:利用模拟通信信道传输经过转换的数字信号的方法。 3.线路交换:两台计算机进行通信前,首先在通信子网中建立实际的物理线路连接的方法。 4.数据报:同一报文中的分组可以由不同的传输路径通过通信子网的方法。 5.虚电路:同一报文中的所有分组通过预先在通信子网中建立传输路径的传输方法。 6.半工通信:在同一条通信线路中只能向一个方向传输的方法。 7.半双工通信:在一条通信线路中可以双向传送,但一个时间只能向一个方向传送的方法。 8.全双工通信:在一条通信线路中可以同时双向传输数据的方法。 1 在常用的传输介质中,带宽最宽,信号传输衰减最小,抗干扰能力最强的一类传输介质是光缆

计算机网络期末考试试题A卷 填空题(每空1 分,共30 分) 1、在计算机网络的定义中,一个计算机网络包含多台具有自治_功能的计算机;把众多计算机有机连接起来要遵循规定的约定和规则,即通信协议;计算机网络的最基本特征是__资源共享_______。 2、常见的计算机网络拓扑结构有:总线型、星型和网状 3、常用的传输介质有两类:有线和无线。有线介质有双绞线、同轴电缆、光纤。 4、网络按覆盖的范围可分为广域网、_城域网、局域网。 5、TCP/IP协议参考模型共分了___4层,其中3、4层是传输层、应用层。 6、电子邮件系统提供的是一种_存储转发式_________服务,WWW服务模式为___B/S 7、B类IP地址的范围是128.0.0.0—191.255.255.255 9、计算机网络的基本分类方法主要有:根据网络所覆盖的范围、根据网络上主机的组网方式,另一种是根据信息交换方式_。 10、数据传输的同步技术有两种:___同步传输_________和异步传输。 12、多路复用技术是使多路信号共同使用一条线路进行传输,或者将多路信号组合在一条物理信道上传输,以充分利用信道的容量。多路复用分为:频分多路复用_、波分多路复用_、时分多路复用和码分多路复用13、VLAN(虚拟局域网)是一种将局域网从逻辑划分网段,而不是从物理_上划分网段,从而实现虚拟工作组的新兴数据交换技术。 二、选择题(每题2 分,共30 分) 22、既可应用于局域网又可应用于广域网的以太网技术是D A、以太网 B、快速以太网 C、千兆以太网 D、万兆以太网 27、给出B类地址190.168.0.0及其子网掩码255.255.224.0,请确定它可以划分几个子网?(B ) A、8 B、6 C、4 D、2 28、TCP/IP体系结构中与ISO-OSI参考模型的1、2层对应的是哪一层(A ) A、网络接口层 B、传输层 C、互联网层 D、应用层 四、简答题(共30 分) 37、某A类网络10.0.0.0的子网掩码255.224.0.0,请确定可以划分的子网个数,写出每个子网的子网号及每个子网的主机范围。(10分) 、由子网掩码可以判断出主机地址部分被划分出2个二进制作为子网地址位,所以可以划分出2*2-2=2个子网。(5分) 每个子网的网络号和主机范围如下: ①子网号为192.168.0.64,主机号范围为192.168.0.65~192.168.0.126 (5分) ②子网号为192.168.0.128,主机号范围为192.168.0.129~192.168.0.190(5分) 2009-07-22 16:29 一、选择题(每题1分) 1、Internet的前身是 C 。 A、Intranet B、Ethernet C、ARPAnet D、Cernet 2、Internet的核心协议是 B 。 A、X.25 B、TCP/IP C、ICMP D、UDP 3、服务与协议是完全不同的两个概念,下列关于它们的说法错误的是 D 。 A、协议是水平的,即协议是控制对等实体间通信的规则。服务是垂直的,即服务是下层向上层通过层间接口提供的。 B、在协议的控制下,两个对等实体间的通信使得本层能够向上一层提供服务。要实现本层协议,还需要使用下面一层所提供的服务。 C、协议的实现保证了能够向上一层提供服务。 D、OSI将层与层之间交换的数据单位称为协议数据单元PDU。 5、常用的数据传输速率单位有kbit/s、Mbit/s、Gbit/s。1Gbit/s等于 A 。

计算机网络试题及答案(一) 一、.填空题 1.所谓计算机网络,会议是利用通信设备和线路将地理位置不同的、功能独立的多个计算机系统互连起来,以功能完善的网络软件实现网络中资源共享和数据通讯的系统。 2.计算机网络如果按作用范围进行分类,可分为广域网(WAN)、局域网(LAN)和城域网(MAN)。 3.网络协议通常采用分层思想进行设计,OSI RM中的协议分为7层,而TCP/IP RM中协议分为4层。 4.在TCP/IP RM中,用于互联层的协议主要有:ARP、IP、RARP、ICMP和IGMP 协议。 5.用于计算机网络的传输媒体有两类:有导线媒体和无导线媒体;光纤可分为两种:单模光纤和多模光纤(MMF)。 6.构成计算机网络的拓扑结构有很多种,通常有星形、总线型、环型、树型、和网状型等。 7.CSMA/CD技术是一种随机接入(所有的用户根据自已的意愿随机地发送数据),冲突不可避免;令牌技术是一种受控接入(各个用户不能任意接入信道而必须服从一定的控制),冲突避免。 8.10BASE-T局域网的数据速率是10mbps,100BASE-TX局域网的数据速率是100mbps。 9.在用双绞线时行组网时,连接计算机和计算机应采用交叉UTP电缆,连接计算机和集线器用直通UTP电缆。 10.在将计算机与10BASE-T集线器进行连接时,UTP电缆的长度不能大于100米。 11.在将计算机与100BASE-TX集线器进行连接时,UTP电缆的长度不能长于100米。 12.以太网交换机和数据交换和转发方式可以分为:直接交换、存储转发交换和改进的直接交换。 13.VLAN的组网方式有两种:静态根据以太网交换机端口进行划分VLAN,动态根据MAC地址、逻辑地址或数据包的协议类型进行划分VLAN。 14.在Internet中,运行IP的互联层可以为其高层用户提供的服务有三个特点:不可靠的数据投递服务、面向无连接的传输服务和尽最大努力投递服务。 15.IP地址由网络号和主机号两部分组成,其中网络号表示互联网中的一个特定网络,主机号表示该网络中主机的一个特定连接。 16.主机的IP地址为202.93.120.77,主机B的IP地址为150.23.55.200。若主机A要向主机B所在的网络进行广播,则直播广播地址为150.23.255.255;若主机A要在本网络中进行广播,则有限广播地址为255.255.255.255。 二、选择题 1.计算机网络是计算机技术和__________相结合的产物。->B A) 网络技术 B) 通信技术 C) 人工智能技术

管理学院本科生《管理学》期末考试试题及参考答案 (考试时间:150分钟) 一、单选题(每题2分,共30分) 1、下列关于授权的表述正确的是(D) A授权相当于代理职务B授权是部门划分产生的 C授权是分权的延伸 D授权是上级在一定条件下委授给下属的自主权 2、控制工作的关键步骤是(B) A制定计划B拟定标准C衡量成就D纠正偏差 3、从某种意义上讲,组织就是一个信息沟通网络,处在这个信息网络中心并对网络的畅通负有责任的人是(B) A信息系统管理员B高层管理者C一线员工D主管人员 4、进行了霍桑试验并导致人际关系学说问世的管理学家是(D) A罗伯特·欧文B亨利·法约尔C泰罗D梅奥 5、战略决策的特点是(D) A非常规性、风险性、进行的难度大B非常规性C风险性、全局性、进行的难度大 D非常规性、全局性、进行的难度大 6、领导工作的领导者(A) A为实现本群体目标尔对被领导者施加影响的各种活动 B为实现其领导目标而进行的各项管理活动 C 在其权限范围内进行的有利于实现组织目标的各种活动 D对被领导者施加各种影响的所有活动 7、赫茨伯格的双因素理论认为,激励因素是(C)

A那些使人得到满足就没有不满,得不到满足则产生不满的因素 B那些使人得到满足就没有不满,得不到满足则没有满意的因素 C那些使人得到满足则感到满意,得不到满足则没有满意感觉的因素 D哪些使人得到满足则感到满意,得不到满足则产生不满的因素 8、授权的基本过程是(C) A规定职责、授予权力、进行监控、兑现奖惩 B分派任务、授予权力、规定奖惩、确立监控权 C分派任务、授予权力、明确责任、确立监控权 D规定职责、授予权力、确立监控权、兑现奖惩 9、某位管理人员把大部分时间都花在直接监督下属工作上,他一定不会是(A) A厂长 B总经理C领班D车间主任 10、控制工作中,评估和分析偏差信息时,首先要:(C) A判别偏差产生的主要原因B判别偏差产生的严重程度 C找出偏差产生的确切位置D找出偏差产生的责任人 11、非正式组织的存在及其活动,对正式组织有积极与消极两方面的影响,其中对于正式组织目标的实现所起的积极促进作用的最主要表现在:(D) A增强其成员的群体意识B加强对其成员的行为规范 C促进群体成员意见的一致D更好地满足其成员的心理需要 12、一个组织结构呈金字塔状的企业内,对于其上层管理的描述(与中层管理相比),哪? 项是恰当的:(C) A管理难度与管理幅度都较小B管理难度较小,但管理幅度较大 C管理难度较大,但管理幅度较小D管理难度与管理幅度都较大

计 算 机 网 络 考 试 试 卷 A 卷 专业: 课程: 《计算机网络》 1.计算机网络从逻辑上看由______ ___ 和 构成。 2.计算机网络是 技术和 技术紧密结合的产物。 3.调制解调器的作用是在发送端将 信号转换成 信号,在接收端将 信号转换成 信号。 4.Internet 的通信协议是 。 5.多路复用技术的主要目的是 。 6.按网络的作用范围和计算机之间的相互距离,可将计算机网络分为: 、 、 。 7.用于检测主机连通性的网络命令是 ;查看IP 地址配置情况的命令是 。 8.在网络应用程序中,FTP 的默认端口是 ;HTTP 的默认端口是 ;TELNET 的默认端口是 。 9. TCP/IP 体系结构的TCP 和IP 所提供的服务分别为 和 。 二、选择题(本题共10小题,每题2分,共20分) 1.一座大楼内的一个计算机网络系统,属于( ) A.PAN https://www.doczj.com/doc/aa10896317.html,N C.MAN D.WAN 2.计算机网络中可以共享的资源包括( ) A.硬件、软件、数据、通信信道 B.主机、外设、软件、通信信道 C.硬件、程序、数据、通信信道 D.主机、程序、数据、通信信道 3.网络协议主要要素为( ) A.数据格式、编码、信号电平 B.数据格式、控制信息、速度匹配 C.语法、语义、同步 D.编码、控制信息、同步 4.通信系统必须具备的三个基本要素是( ) A.终端、电缆、计算机 B.信号发生器、通信线路、信号接收设备 C.信源、通信媒体、信宿 D.终端、通信设施、接收设备 A.调制解调器 B.交换器 C.路由器 D.集线器 6.将物理信道总带宽分割成若干个与传输单个信号带宽相同的子信道,每个信道传输一路信号,这种信道复用技术称为( ) A.空分多路复用 B.时分多路复用 C.频分多路复用 D.以上均不对 7.在OSI 七层结构模型中,处于数据链路层与运输层之间的是( ) A.物理层 B.网络层 C.会话层 D.表示层 8.在中继系统中,中继器处于( ) A.物理层 B.数据链路层 C.网络层 D.高层 9.有几栋建筑物,周围还有其他电力电缆,若需将该几栋建筑物连接起来构成骨干型园区网,则采用( )比较合适。 A.光缆 B.同轴电缆 C.非屏蔽双绞线 D.屏蔽双绞线 10.某台计算机的IP 地址为132.121.100.001,哪么它属于( )网。 A. A 类 B.B 类 C. C 类 D.D 类 三、名词解释(本题共3小题,每题4分,共12分) 1.局域网 2.计算机网络体系结构: 3.差错控制

一、填空题 1.网络协议主要由三个要素组成:()、()和同步。 2.假设两个主机A,B通过一个路由器进行互联,提供主机A和主机B的应用进程之间 通信的层是(),通过主机与主机之间通信的层是()。 3.通信的目的是传送消息,如语音、文字和图像等。()是运送消息的实体。 4.在计算机网络中的信道使用多种复用技术,()是指所有用户在不同的时间 占用相同的频带。()是指所有的用户在同样的时间占用不同的频带宽度。 5.数据链路层使用的信道主要有两种类型:()信道和()信道, 前者最常使用的协议是PPP, 后者最常使用的协议有CSMA/CD。 6.以太网使用CSMA/CD协议可以使很多计算机以多点接入的方式连接在一根总线 上,协议的实质是()和()。 7.当网桥刚接入到以太网时,它的转发表是空的,这时若网桥收到一帧数据,网桥就 是按照()算法处理收到的帧,然后把帧转发出去。 二、选择题 1.IP数据报穿越Internet过程中可能被分片。在IP数据报分片以后,下列哪些设备负 责IP数据报的重组()。 A.源主机 B.目的主机 C.分片途径的路由器 D.分片途径的路由器和目的主机 2.下列哪个地址属于C类地址()? A.141.0.0.0 B.10.10.1.2 C.197.234.111.123 D.225.33.45.56 3.关于RIP协议和OSPF协议,下列说法正确的是()。 A.都是基于链路状态的外部网关协议。 B.RIP是基于链路状态的内部网关协议,OSPF是基于距离向量的内部网关协议。 C.都是基于距离向量的内部网关协议。 D.RIP是基于距离向量的内部网关协议,OSPF是基于链路状态的内部网关协议。 4.下列哪一个选项不属于路由选择协议的功能?() A.获取网络拓扑结构的信息。 B.选择到达每个目的网络的最优路径 C.构建路由表 D.发现下一跳的物理地址。 5.每一条TCP连接唯一的被通信两端的两个端点所确定,TCP连接的端点是指 ()。 A.IP地址 B.MAC地址 C.端口号 D.套接字 6.一条TCP连接的建立过程包括()次握手。

计算机网络基础习题及答案 1、全双工通信是指一个通信线路上的数据有时可以进行双向通信,但不能同时双向通行。 F. 错 2、位于不同子网中的主机之间相互通信,路由器在转发IP数据报时重新封装源硬件地址和目的硬件地址。 T. 对 3、IP地址分配中主机ID不能全为1或全为0。 T. 对 4、默认路由是优先被使用的路由。 F. 错(最后一个被使用的) 5、计算机之间相联的双绞线与计算机和交换机之间相联的双绞线是可以互换的。 F. 错 6、TCP建立的连接只有服务器端可以提出释放连接请求。 F. 错 7、虚电路无须对每个报文分组进行路由选择。 T. 对 8、频分多路复用,在同样的时隙占用不同的频带资源。 T. 对 9、IP包中包含源IP地址和目的IP地址。 T. 对 10、ARPANET的成功运行证明了电路交换理论的正确性。 F. 错(分组交换理论的正确性) 11、模拟数据是指在某个区间产生的连续的值。 T. 对 12、IP地址192.168.25.168是一个C类网地址。 T. 对 13、电子邮件、文件传送、域名系统等应用层服务是分别建立在TCP协议、UDP协议、TCP 或UDP协议之上的。 F. 错 14、网络体系结构分层越多越好,这样同一层次中绝不会含有不同的功能。 F. 错 15、计算机网络是互联起来的自治计算机系统的集合。 T. 对 16、TCP/IP是一个工业标准而非国际标准。 T. 对 术语辨析(请为每个术语选择正确的定义或含义| 共18小题,每题1分) 1、通信协议(网络协议) E. 为网络数据交换而制定的规则、约定与标准。 2、基带传输 B. 在数字通信信道中传输数字信号的方法。 3、路由器 H. 工作在网络层,是一种具有多个输入输出端口、转发IP分组的专用计算机系统。 4、滑动窗口 B. TCP协议跟踪和记录发送字节的状态,实现差错控制功能的机制。 5、波特率 D. 每秒钟载波调制状态改变次数。

浙江大学2006–2007学年秋冬学期 《日语Ⅰ》课程期末考试试卷B 开课学院:外语学院考试形式:闭卷允许带圆珠笔或钢笔入场 考试时间:2007年1月所需时间:120分钟 考生姓名:学号:专业: 题序一二三四五六七八九总分 得分 评卷人 一の言葉はどう読みますか。abcdから一番いいものを一つ選びなさい。(15点) 11四月2一日の午後3友達と4有名な5美術館へ行きました。1四月aごがつbしがつcよがつdよんがつ 2一日aいちにちbいちじつcちいたちdついたち 3友達aともたちbともだちcどもたちdどもだち 4有名aゆうめbゆうめいcゆめdゆめい 5美術館aびじゆかんbびじゅかんcびじゅっかんdびじゅつか

ん 26古い7建物の8隣に9新しい10郵便局があります。 6古いaくるいbくろいcふるいdふろい 7建物aけんぶつbけんものcたてものdたでもの 8隣aそばbそぼcとなりdどなり 9新しいaあたなしいbあたらしいcあだなしいdあだらしい10郵便局aゆうびんきょくbゆうべんきょく cゆびんきょくdゆべんきょく 3日本のテレビは野球の11番組が12多いです。 11番組aばんくみbばんぐみcぼんくみdぼんぐみ 12多いaおういbおうきいcおおいdおおきい 413先週14お父さんから15手紙をもらいました。 13先週aせんしゅbせんしゅうcせんしょdせんしょう 14お父さんaおかあさんbおじいさんcおとうさんdおばあさん 15手紙aしゅしbてかみcてがみdでがみ 二の言葉はどう書きますか?abcdから一番いいものを一つ選びなさい。(10点) 116あには17みせで18わいしゃつと19ねくたいをかいました。16あにa兄b姉c妹d弟 17みせa駅b庭c町d店 18わいしゃつaウイシャツbウイシヤツcワイシャツdワイシヤツ

精品文档 wer 1.世界上第一个计算机网络是(A)。 A.ARPANET B.ChinaNet C.Internet D.CERNET 2.计算机互联的主要目的是(D)。 A.制定网络协议B.将计算机技术与通信技术相结合 C.集中计算D.资源共享 3.通信系统必须具备的三个基本要素是(C)。 A.终端,电缆,计算机 B.信号发生器,通信线路,信号接收设备 C.信源,通信媒体,信宿 D.终端,通信设施,接收设备 4.以下的网络分类方法中,哪一组分类方法有误(B)。 A.局域网/广域网B.对等网/城域网 C.环型网/星型网D.有线网/无线网 5.将一条物理信道按时间分成若干时间片轮换地给多个信号使用,每一时间片由复用的一个信号占用,这可以在一条物理信道上传输多个数字信号,这就是(B)。 A.频分多路复用B.时分多路复用 C.空分多路复用D.频分与时分混合多路复用 6.Internet的网络层含有四个重要的协议,分别为(C)。 A.IP,ICMP,ARP,UDP B.TCP,ICMP,UDP,ARP C.IP,ICMP,ARP,RARP D.UDP,IP,ICMP,RARP 7.把网络202.112.78.0划分为多个子网(子网掩码是255.255.255.192),则各子网中可用的主机地直总数是(D)。 A.254B.252C.128D.124 8.在中继系统中,中继器处于(A)。 A.物理层B.数据链路层C.网络层D.高层 9.数据链路层可以通过(A)标识不同的主机。 A.物理地址B.端口号C.IP地址D.逻辑地址 10.帧中继(FR)的层次结构中没有(D)。 A.物理层B.链路层C.网络层和链路层D.网络层 11.一个以太网帧的最小和最大尺寸是(B)。 A.46和64字节B.64 和1518字节 C.64和1600字节D.46 和28字节 12.下面说法正确的是(B)。 A.当网络负荷较小时,网络的吞吐量会随网络负荷的增加而减少 B.当网络负荷较小时,网络的吞吐量会随网络负荷的增加而增加 C.当网络负荷较小时,网络负荷不会影响网络的吞吐量 D.当网络负荷较小时,网络的吞吐量为空 13.下列采用分组交换技术的广域网是(D)。