目录

1 前言 (1)

2 需求分析 (1)

2.1测试环境 (1)

2.2网络拓扑图......................... 错误!未定义书签。

2.3 测试工具 (1)

3 网络数据报的抓取及分析 (2)

3.1数据包的抓取 (2)

3.2 数据包的分析 (3)

4 网络数据流量分析 (7)

5 性能瓶颈分析 (9)

6 课程设计总结 (10)

参考文献 (11)

致谢 (11)

1 前言

本组通过Wireshark这款免费的网络抓包工具捕获网络流量,分析数据报结构,能够更加清楚的掌握网络分层的思想。再通过捕获各个具体协议的通信数据包,一步一步分析其实现步骤,掌握协议的实现过程。并用这个工具对网络流量数据进行分析,对网络的通信情况进行基本的了解,从而优化通信质量

2 需求分析

2.1测试环境

硬件设备:寝室局域网、连上互联网的终端机

软件环境:Windows server 2008、TCP/IP、Wireshark 1.5

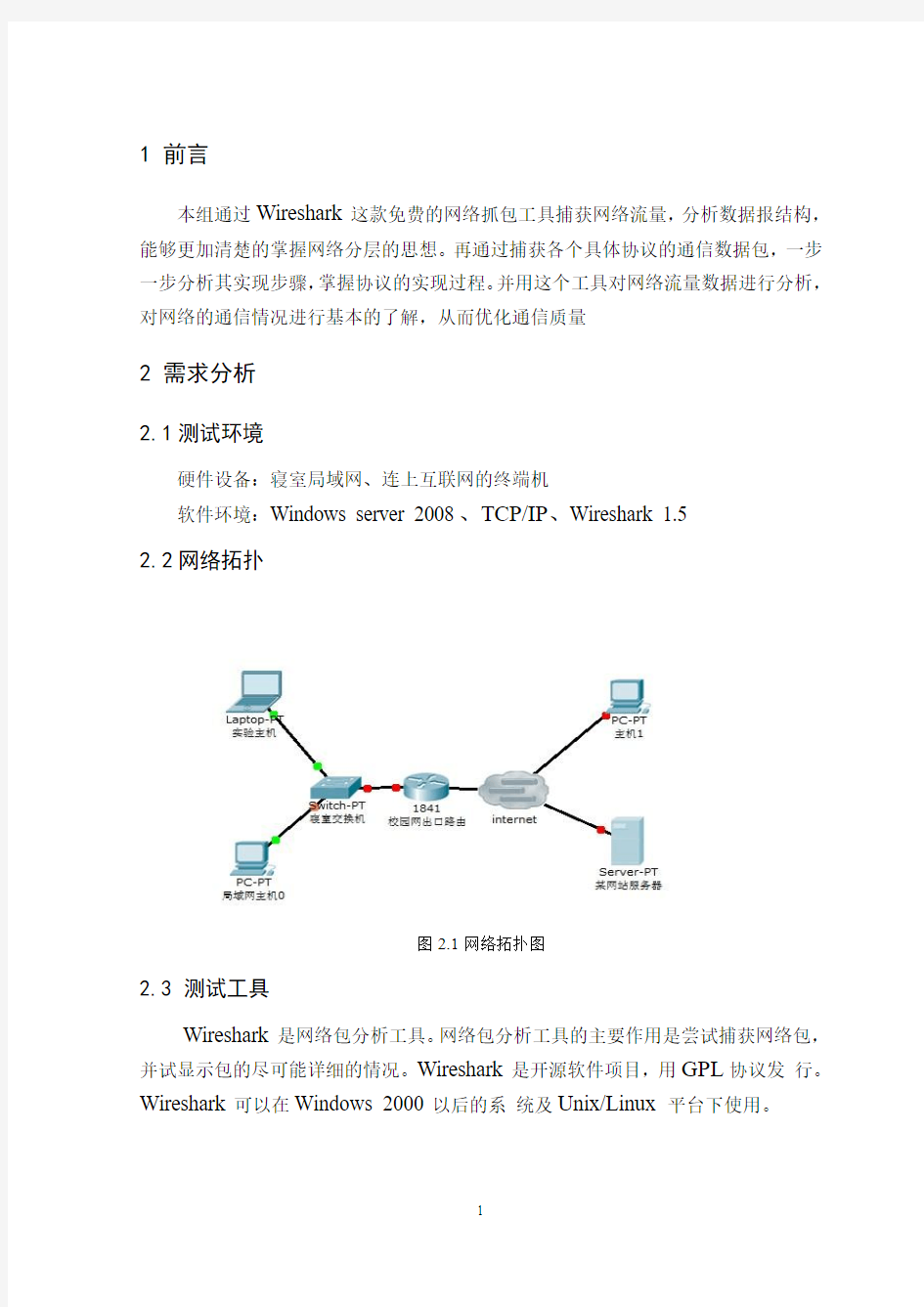

2.2网络拓扑

图2.1网络拓扑图

2.3 测试工具

Wireshark是网络包分析工具。网络包分析工具的主要作用是尝试捕获网络包,并试显示包的尽可能详细的情况。Wireshark是开源软件项目,用GPL协议发行。Wireshark可以在Windows 2000以后的系统及Unix/Linux平台下使用。

3 网络数据包的抓取及分析

3.1 数据包的抓取

1 启动软件

启动桌面软件图标

2 捕获报文基本分析实验

1)打开程序后,选择Capture(捕获)—Start(开始),或者使用Ctrl +E键。

2) 一小段时间过后,再次进入Capture(捕获)菜单,然后选择Stop(停止)或者Ctrl+E键。

3) 停止捕获后,在对话框下可以看到缓冲器中的所有实际“数据”。分析该卷标结构及其内容。如图3.1所示

图3.1 解码窗口

以看出解码窗口分为三部分,最上面是捕获的报文,中间是报文的解码,最下面是报文的二进制码,即发送的最原始内容。我们可以看出捕获到的报文有UDP,SSL,TCP等协议,解码表对应每一个层次的协议进行解码分析。

3.2 数据包的分析

1 IP数据包协议分析:如图3.2所示

图3.2 IP协议报头

打开IP的标签,可以看到有IP协议报头的详细解码,其中IP协议报头长度为20个字节。其中从上图得到的数据分析如下:

第一部分,V ersion=4,表示IP协议的版本号为4,即IPV4,占4位,Header Length=20 Bytes,表示IP包头的总长度为20个字节,该部分占4个位。所以第一行合起来就是一个字节。

第二部分Differentiated Services Field=OX00,表示服务类型为0。用来描述数据报所要求的服务质量。T otal Length=229Bytes,表示该IP包的总长度为229个字节。该部分占两字节。Identification=8638,表示IP包识别号为8638。该部分占两个字节。

第三部分Flags,表示片标志,占3个位。各位含义分别为:第一个“0”不用,第二位为不可分片位标志位,此处值为“0”表示该数据表允许分片。第三位为是否最后一段标志位,此处“0”表示最后一段。Fragment Offset=0,表示片偏移为0个字节。该部分占13位。Time to Live=64,表示生存时间TTL值为64,占1字节。Proctol=17(UDP),表示协议类型为UDP,协议代码是6,占1字节。

第四部分Header Checksun=0X4E9A(correct),表示IP包头校验和为4E9A,括号内的Correct表示此IP数据包是正确的,没有被非法修改过。该部分占两字节。Source Address=[172.19.88.138],表示IP数据包源地址为:172.19.88.138,占

四字节。Destination Address=[172.19.88.255],表示IP数据包目的地址为:172.19.88.255,占四字节。

接下来的协议在以下捕获内容后分析。

2 捕获并分析地址解析协议(ARP)

1)选择Capture(捕获)――Options (选项)。

2)在Options (选项中,选择)Capture Filter(定义过滤器)。

3)从协议列表中选择Ethernet type 0x0806 (ARP)。

4)已经定义了过滤器,可以按Start来捕获流量。

5)停止捕获并打开代码窗口。看到捕获到的帧

6)分析捕获到的结果(即解释数据包的内容和协议具体实现过程)。

从下面截图可以看出,可以分析ARP的工作过程:首先,在本局域网上的所有主机上运行的ARP进程都收到本机发送的ARP请求分组(从目标地址为Broadcast 可以看出)。其次,从摘要中,PA=[172.19.88.29],可以看出ARP请求地址为172.19.88.29,而此IP地址的网络设备在ARP请求分组中见到自己的IP地址,就向本机发送ARP响应分组,并写于自己的硬件地址。至于在此ARP分组的其余的所有主机都不会理睬这个ARP请求分组。从以上可以分析,ARP请求分组是广播的,但ARP响应分组是单一的,即一对一。

一下对第一个ARP包进行分析。

第三行(Destination),6个字节,可以看出ARP包是采取广播方式。

第四行(Source),6个字节,值为90e6ba16a96f,这个MAC地址为发起该ARP的主机接口的MAC地址,即源MAC地址。

第五行(Ethertype),2个字节,是协议类型,0806代表ARP类型,表示该帧是ARP帧。

第八行(Hardware type),2字节,是硬件类型。我们用的是标准以太网,值为1H(0001)。

第九行(Protocol type),长度2字节,是协议类型,我们用的是IP协议,IP 对应的值为800,所以显示值为0800.

第十行,1字节,记录硬件地址长度,这个值告诉处理该帧的程序,读取硬件地址时读到哪里结束。因为使用到网卡的MAC地址,而MAC地址的长度为6字节,所以这里显示长度为6。

第十一行,1字节,为协议长度,这个值告诉处理该帧的程序,读取协议地址时

读到哪里结束。这次通信使用IPV4协议,而IPV4为4字节,所以该字段的值就是4。如图3.3所示

图3.3第一个ARP数据包详情

接下第十二行(OPER),2字节,为操作类型,ARP请求为1,ARP响应为2,图中是0001,所以这是一个ARP请求。

接下第十四行,6字节,用来定义发送者站的物理地址长度,这里为发送者MAC 地址,该地址用来告诉本次操作的对方,是哪个MAC地址对它进行了操作。

接下第十五行,4字节,用来定义发送站的逻辑地址长度,这里为发送者IP地址,该地址用来告诉本次操作的对方,是哪个IP地址对它进行了操作。

接下第十六行,6字节,用来定义目标的物理地址长度,这里为接收者MAC地址,用来告诉本次操作的对方,是哪个MAC地址应该接收并处理该帧。

接下第十七行,4字节,用来定义目标的逻辑地址,这里为接收者IP地址,用来告诉本次操作的对方,是哪个MAC地址应该接收并处理该帧。

3捕获并分析传输控制协议

1)选择Capture(捕获)――Options (选项)。

2)在Options (选项中,选择)Capture Filter(定义过滤器)。

3)从协议列表中选择TCP only。

4)已经定义了过滤器,可以按Start来捕获流量。

5)停止捕获并打开代码窗口。分析捕获到的结果。

从下图可以得知TCP的工作方式,因为TCP是提供面向连接的可靠的传输服务。

第1、2、3个数据包是HTTP协议使用下层TCP协议通过三次握手原则建立连接的过程,下图所示,选中三个数据包描述的是TCP三次握手的过程。这样我们

可以知道,HTTP通讯是发生在TCP协议之上,缺省端口是TCP的80端口,所以HTTP是一个可靠的协议。第1、2个数据包的长度为66字节,第3个数据包的长度为60字节。如图3.4所示

图3.4 TCP的工作方式

下面先对第一个TCP包进行数据分析。

第一行(Src port):2字节,源端口号,即发送这个TCP包的计算机所使用的端口号。(Dst port):2字节,目标端口号,即接受这个TCP包计算机所使用的端口号。

第二至第七行:源端口80,目的端口51649,顺序号0,确认号1,头部长度32Byte。

第八至第十八行(Flags):6字节,标志位,有控制功能。分别为URG,紧急指针;ACK,确认指针;PUSH,不用等待缓冲区装满而直接把报文交给应用层;RST,复位指针;SYN,同步信号;FIN,完成或释放指针。

第十九行(Windows):2字节,发送方希望被接受的数据大小。

第二十一行(Checksum):2字节,是根据报头和数据字段计算出的校验和,一定由发送端计算和存储的。

4 捕获并分析用户数据报协议

1)选择Capture(捕获)――Options (选项)。

2)在Options (选项中,选择)Capture Filter(定义过滤器)。

3)从协议列表中选择TCP only。

4)已经定义了过滤器,可以按Start来捕获流量。

5)按CTRL+E停止并显示捕获结果。

6) 分析捕获到的结果(即解释数据包的内容和协议具体实现过程)。

从图3.5所示,我们可以看到UDP协议的详细组成。

第五行(Source port):2字节,为发送进程的端口号。

第六行(Destination port):2字节,为接收进程的端口号。

第七行(length):2字节,说明UDP数据报的总长度,包括报头和数据域,以字节(B)为单位。

第八行(Checksum):2字节,校验和,简单的差错检验。

接下来的一行是数据,这里显示的是数据长度为20字节。

图3.5 UDP协议

4 网络数据流量的分析

前面是用Wireshark抓取网络中是以部分数据包,当然用可以对网络中的数据流量进行简单的分析。

第一步:运行软件,并做好相应的设置。

第二步:在主界面中点击“Statistics”按钮,接着点击“Conversation”。接着会出现如图4.1所示的界面。

第三步:对界面数据进行分析。

图4.1部分数据包流量界面

这里,我们可以从Packets和Byte等项目中看到那两台主机的通信量最多,从而得知那些主机占用了大量的带宽。还可从其它的项目中是哪一台主机发出的数据包比较多,哪一台主机接收的数据包比较多。方便我们观察网络中的流量情况,为我们优化网络通信质量,提高网络利用率,提供了良好的依据。

第一步:运行软件,并做好相应的设置。

第二步:在主界面中点击“Statistics”按钮,接着点击“IO Graphs”。接着会出现如图4.2所示的界面。

第三步:对界面数据进行分析。

图4.2数据流量界面

在这个界面,最上面的曲线是总的数据包量,下面的几条曲线是过滤出的不同颜色的曲线。我们可以在Filter的文本框中输入我们想观察的数据包类型,从而以不同

颜色的线表示出来。观察各种不同数据包在网络中的流通量,从而找出哪种的数据包比较多,哪种类型的数据包比较少,再进一步推出那些网络服务占用了较多的带宽。因而,我们可以通过限制此类的服务,保证网络更有效的运用。

5 性能瓶颈分析

前面简单地介绍了Wireshark的一些功能,下面就运用它来分析一下实际网络中的数据。

在线观看电影,并用wireshark测试网络中的流量情况。

经过测试,得到以下结果。如图5.1和5.2所示

图5.1测试结果界面

图5.2测试结果曲线图

通过图5.1我们不难发现,在数据传输的过程中Wireshark抓取的数据包全部UDP的数据包,而其他的数据包均没有抓取到。再通过图5.2的曲线图,我们可以更加清楚的看到,UDP数据包的曲线以及和总数据包的曲线重叠在一起,而其它的数据包的曲线未零。这表明,UDP的数据包以及几乎占用了整个带宽,是的其它的

数据因为堵塞,而无法通过,造成了网络性能的急剧下降。于此同时,寝室其他同学的网速也非常缓慢,接近瘫痪。

6 课程设计总结

在这次的课程设计中,梁培是我们的小组长,他负责整个课程设计的内容,如数据包的抓取与分析,我主要负责整个课程设计的排版以及一些其它细节问题,将春林则主要负责本次课程设计的相关资料的查询。我们三个人互相合作,互相帮助,互相讨论,耐心的向老师和其他同学请教,最后顺利的完成了。

通过本次课程设计,我学会Wireshark的使用和简单点网络分析与测试实验的实验方法,更加清楚地掌握网络分层的思想,从感性认识飞跃到理性认识。这次的课程设计使我深深意识到,要想完成好一件事情必须依靠组员的共同努力和老师的指导以及掌握一些相关的知识。

参考文献

[1] 阎丕涛等. 网络分析与测试[M]. 大连理工大学出版社,2008.9

[2] 曹庆华等. 网络测试与故障诊断实验教程. 清华大学出版社,2009.8

[3] 王新刚.基于Windows的综合网络性能测试系统[J].计算机工程,2002

[4] 谢希仁.计算机网络(第5版)[M].北京:电子工业出版社,2008.1

[5] 马争鸣等.TCP/IP原理与应用.冶金工业出版社,2010.9

致谢

在写本论文的过程中,康老师给我提供了许多资料,并对实践中出现的问题给予耐心的解答,完稿之后在百忙之中仔细阅读,给出修改意见。康老师爱岗敬业,治学严谨,思维严密,平易近人,是我们十分尊敬的老师,在此再次对他表示感谢。同时感谢我的组员梁培和将春林,在他们的积极配合和我们的共同努力下,这次的课程设计才能顺利地完成。

软 件 测 试 实 训 报 告 班级:软件测试1406班 姓名:贺勇游 目录 第一部分学生成绩管理系统需求分析 (1) 一.项目概述 (2) 二.项目背景 (2) 三.系统详细需求 (5) 第二部分学生成绩管理系统测试计划 (8) 一.概述 (9) 二.测试摘要 (9) 三.测试风险 (10)

四.缺陷等级分类和优先级描述 (10) 五.测试策略 (12) 六.暂停标准和再启动标准 (13) 七.测试任务和进度 (14) 八.测试提交物 (15) 第三部分学生成绩管理系统测试用例设计 (15) 一. 测试用例目的 (16) 二. 功能测试用例设计 (16) 系统登录功能模块用例设计 (16) “系统功能模块用例设计 (17) 档案管理功能模块用例设计 (17) 成绩管理功能模块用例设计 (18) 第四部分学生成绩管理系统缺陷记录 (20) 一. 说明 (21) 二. 缺陷记录 (21) 第五部分学生成绩管理系统总结报告 (22) 一.引言 (23) 二. 测试用例简介 (24) 三. 测试结果及分析 (24) 四. 综合评价 (24) 五. 心得体会 (24) 学 生 成 绩 管 理

系 统 需 求 分 析 一.项目概述 软件项目名称:《生成绩管理系统》 软件版本: 开发团队:阿林软件设计室 项目特点:《学生成绩管理系统》单机/网络版操作简单,功能齐全,适合于各中、小学校及教育局。该系统主要有以下几方面的特点: ●即可单机使用,又可在局域网下多用户共享使用。 ●所有数据即可从Excel表中导入,也可导出到Excel表,方便地与 Excel交换。支持读卡机。 ●可多台电脑同时输入成绩,输入时有语音提示,突破输入瓶颈。 成绩排名详尽,成绩分析到位。 二.项目背景 学生成绩管理是所有院校学生管理事务中的一项重要工作,几年前,各个

7、社会网络分析的应用 一、国外的应用 社会网络分析萌芽于20世纪30年代,形成于60年代,从1980年以后,关于社会网络分析的论文显著增长。国外的应用研究主要集中在社会科学、家庭关系、交通运输、健康和医疗以及传染病传播机制等方面。 在情报学领域,国外的研究主要集中在两个方面:合著网络的研究和引文网络的研究。 (一)合著网络研究 1.Liuxiaoming,BollenJohan等人利用ACM和IEEE的数字图书馆会议文献建立了作者合著网络,利用中心性分指标析该合著网络,研究表明了PageRank和AuthorRank在合著网络研究中的重要性和优势。 2.M.E.J.Newman利用社会网络分析法对物理学、生物学和计算机科学三种学科的作者建立起了论文合著网络,分析了不同学科作者合著网络类型的区别和特点。 3.Logan和Pao则致力于研究如何使用社会网络分析法寻找出某一个领域的最核心作者。 (二)引文网络研究 主要应用于信息资源研究中,对文献之间的引用、共引的研究。 1.HENRY KREUZMAN进行了哲学学科62位代表作者的引文网络研究,揭示了哲学科学和认知论之间的联系。 2.HowardD.white专门探讨了社会网络结构和引文网络之间的内在联

系。 3.学者们提出了二值矩阵和赋值矩阵,还构建同被引网络的研究方法,用来分析同被引情况。 二、.国内的应用 国内的社会网络分析己被运用到合著和引文网络研究、竞争情报、知识管理、网络信息资源评价以及图书馆资源配置等众多领域。 (一)合著网络研究 1.李亮,朱庆华等选取《情报学报》1998一2005年之间的合著者为研究对象,对合著网络进行中心性分析、凝聚子群分析和核心--边缘分析的实证研究。 2.刘蓓,袁毅等选取中国期刊网里情报学、情报工作栏目下的所有作者为研究对象,进行社会网络分析,并做了团队合作的时序变化研究。 3.鲍杨,朱庆华等选取了CSSCI数据库里近十年以来的全部情报学领域的论文进行社会网络分析研究,在合著网络分析中,对“小团体”的形成机制进行了研究。 (二)引文网络研究 社会网络引文分析方法与引文分析家所使用的方法是一致的并扩展了它的研究方法,主要分为作者引文研究和期刊引文研究。 1.徐媛媛,朱庆华以参考咨询领域内的32名高被引作者为研究对象,运用社会网络分析法从密度、中心度和凝聚子群方面进行研究。 2.邱均平教授对编辑出版类期刊进行引文网络分析,结果说明期刊同被引方法应用于确定核心期刊是有效的。他在后来对图书馆学情报学

浅谈网络安全技术 姓名:陆麒 班级:D计算机081 【摘要】:网络安全保护是一个过程。就像战争一样,这个阶段漫长而枯燥,其间还要担惊受怕。作为信息时代的主角,信息已经成为人类最宝贵的资源之一,经济的发展、社会的进步、国家的安全都越来越依赖于对信息资源的占有和保护。 防火墙是目前网络安全领域广泛使用的设备,其主要目的就是限制非法流量,以保护内部子网。从部署位置来看,防火墙往往位于网络出口,是内部网和外部网之间的唯一通道,因此提高防火墙的性能、避免其成为瓶颈,就成为防火墙产品能否成功的一个关键问题。文献主要论述了防火墙安全技术发展过程、分类及其主要技术特征,通过图例分析了各种防火墙的工作原理;并对各类防火墙进行了优缺性的比较,最后介绍了防火墙未来的发展趋势。 【关键词】:防火墙;包过滤技术;复合型;状态检测 network security technology Abstract : Network security is a process. Like wars, long and boring at this stage, during which even fear. As the protagonist of the information age, information has become one of mankind's most precious resources, economic development, social progress, national security is increasingly dependent on the possession of information resources and protection. And as the representative of the Internet has become the bearer network, the major media to disseminate information. Firewall is the present network safe field equipment used extensively, its major purpose is to restrict illegal rate of flow in order to protect internal son net. From disposition location, firewall is often located in network export , is the only passageway between internal net and external net , therefore raises the performance of firewall , avoid it to become bottleneck , become firewall product whether a successful key problem. This literature mainly discusses the firewall security technology development, classification and main technical characteristics; through the illustrations analyzes various firewall principle of work; and makes a comparison of the advantages and disadvantages of various types of firewall. Finally, introduces the future development trend of the firewall. Key words:Firewall;Packct Filtering;Inter-disciplinary;Stateful Inspection

一、计算机安全基本概述 (2) 二、影响网络安全的主要因素及攻击的主要方式 (2) 2.1 影响网络安全的主要因素 (2) 2.2 计算机网络受攻击的主要形式 (3) 2.3 计算机网络中的安全缺陷及产生的原因 (3) 三、强化计算机管理是网络系统安全的保证 (3) 3.1 加强设施管理,建立健全安全管理制度 (3) 四、加强计算机网络安全的对策措施 (4) 4.1 加强网络安全教育和管理 (4) 4.2 运用网络加密技术 (4) 4.3 加强计算机网络访问控制 (5) 4.4 使用防火墙技术 (5) 五、网络系统安全综合解决措施 (5) 5.1 物理安全 (5) 5.2 访问控制安全 (5) 5.3 数据传输安全 (5) 六、结束语 (6)

浅谈计算机网络安全 考号:姓名:陈一涵 〔内容提要〕 随着计算机网络的不断发展,全球信息化已成为人类发展的大趋势,但由于计算机网络联结形式的多样性、终端分布的不均匀性、网络的开放性、网络资源的共享性等因素,致使网络系统的硬件、软件及网络上传输的信息易遭受偶然的或恶意的攻击、破坏。网络安全问题也越来越突出,为确保信息的安全与畅通,我们必须不断加强和提高网络安全防范意识,确保网络信息的保密性、完整性和可用性。本文分析了影响网络安全的主要因素及攻击的主要方式,从管理和技术两方面就加强计算机网络安全提出了针对性的建议。 〔关键词〕计算机网络安全管理攻击防范 正文 一、计算机安全基本概述 国际标准化组织(ISO)将“计算机安全”定义为:“为数据处理系统建立和采取的技术和管理的安全保护,保护计算机硬件、软件数据不因偶然和恶意的原因而遭到破坏、更改和泄漏”。上述计算机安全的定义包含物理安全和逻辑安全两方面的内容,其逻辑安全的内容可理解为我们常说的信息安全,是指对信息的保密性、完整性和可用性的保护,而网络安全性的含义是信息安全的引申,即网络安全是对网络信息保密性、完整性和可用性的保护。 计算机网络安全的具体含义会随着使用者的变化而变化,使用者不同,对网络安全的认识和要求也就不同。例如从普通使用者的角度来说,可能仅仅希望个人隐私或机密信息在网络上传输时受到保护;而网络提供商除了关心这些网络信息安全外,还要考虑如何应付突发的自然灾害、军事打击等对网络硬件的破坏,以及在网络出现异常时如何恢复网络通信,保持网络通信的连续性。 从本质上来讲,网络安全包括组成网络系统的硬件、软件及其在网络上传输信息的安全性,使其不致因偶然的或者恶意的攻击遭到破坏,网络安全既有技术方面的问题,也有管理方面的问题,两方面相互补充,缺一不可。 二、影响网络安全的主要因素及攻击的主要方式 2.1 影响网络安全的主要因素 计算机网络所面临的威胁是多方面的,既包括对网络中信息的威胁,也包括对网络中设备的威胁,但归结起来,主要有三点:一是人为的无意失误。如操作员安全配置不当造成系统存在安全漏洞,用户安全意识不强,口令选择不慎,将自己的帐号随意转借他人或与别人共享等都会给网络安全带来威胁。二是人为的恶意攻击。这也是目前计算机网络所面临的最大威胁,比如敌手的攻击和计算机犯罪都属于这种情况,此类攻击又可以分为两种:一种是主动攻击,它以各种方式有选择地破坏信息的有效性和完整性;另一类是被动攻击,它是在不影响网络正常工作的情况下,进行截获、窃取、破译以获得重要机密信息。这两种攻击均可对计算机网络造成极大的危害,并导致机密数据的泄漏。三是网络软件的漏洞和“后门”。任何一款软件都或多或少存在漏洞,这些缺陷和漏洞恰恰就是黑客进行攻击的首选目标。绝大部分网络入侵事件都是因为安全措施不完善,没有及时补上系统漏洞造成的。此外,软件

软件测试学生成绩管理 系统测试报告 HEN system office room 【HEN16H-HENS2AHENS8Q8-HENH1688】

软 件 测 试 实 训 报 告 班级:软件测试1406班 姓名:贺勇游 目录 第一部分学生成绩管理系统需求分析 (1) 一.项目概 述································ (2) 二.项目背 景································ (2)

三.系统详细需 求································ (5) 第二部分学生成绩管理系统测试计划 (8) 一.概 述 (9) 二.测试摘 要 (9) 三.测试风 险 (10) 四.缺陷等级分类和优先级描 述 (10) 五.测试策 略 (12) 六.暂停标准和再启动标 准 (13) 七.测试任务和进 度 (14) 八.测试提交 物 (15) 第三部分学生成绩管理系统测试用例设计 (15) 一. 测试用例目的 (16) 二. 功能测试用例设计····································

系统登录功能模块用例设计 (16) “系统功能模块用例设计 (17) 档案管理功能模块用例设计 (17) 成绩管理功能模块用例设计 (18) 第四部分学生成绩管理系统缺陷记录 (20) 一. 说明 (21) 二. 缺陷记录 (21) 第五部分学生成绩管理系统总结报告 (22) 一.引言 (23) 二. 测试用例简介 (24) 三. 测试结果及分析 (24) 四. 综合评价 (24) 五. 心得体会 (24) 学

网络性能测试与分析(林川)复习整理 对一台具有三层功能的防火墙进行测试,可以参考哪些和测试相关的RFC文档? RFC3511、RFC3222、RFC2889、RFC2544 IP包头的最大长度为多少?为什么? 答:60字节,固定部分20字节,可变部分40字节 在数据传输层面,用以衡量路由器性能的主要技术指标有哪些? 答:(1)吞吐量;(2)延迟;(3)丢包率;(4)背对背;(5)时延抖动;(6)背板能力;(7)系统恢复;(8)系统恢复。 什么是吞吐量?简述吞吐量测试的要点? 答:吞吐量是描述路由器性能优劣的最基本参数,路由设备说明书和性能测试文档中都包含该参数。是指在没有丢包的情况下,路由设备能够转发的最大速率。要点:零丢包率。什么是延迟?为什么RFC2544规定延迟测试发包速率要小于吞吐量? 答:延迟是指包的第一个比特进入路由器到最后一个比特离开路由器的时间间隔,又叫时延。 丢包率测试的目的是什么?简述丢包率与吞吐量之间的关系? 答:丢包率测试的目的是确定DUT在不同的负载和帧长度条件下的丢包率。 什么是背对背?什么情况下需要进行背对背测试? 答:背对背指的是在一段较短的时间内,以合法的最小帧间隙在传输介质上连续发送固定长度的包而不引起丢包时的包数量,IEEE规定的以太网帧间的最小帧间隙为96比特。该指标用于测试路由器缓存能力。 大量的路由更新消息、频繁的文件传送和数据备份等操作都会导致数据在一段时间内急剧增加,甚至达到该物理介质的理论速率。为了描述此时路由器的表现,就要进行背对背突发的测试。 吞吐量:是指在没有丢包的情况下,路由设备能够转发的最大速率。对网络、设备、端口、虚电路或其他设施,单位时间内成功地传送数据的数量(以比特、字节、分组等测量)。 延迟:是指包的第一个比特进入路由器到最后一个比特离开路由器的时间间隔,又叫时延。丢包率:是指路由器在稳定负载状态下,由于缺乏资源而不能被网络设备转发的包占所有应该被转发的包的百分比。丢包率的衡量单位是以字节为计数单位,计算被落下的包字节数占所有应该被转发的包字节数的百分比。 背对背:是指在一段较短的时间内,以合法的最小帧间隙在传输介质上连续发送固定长度的包而不引起丢包时的包数量,IEEE规定的以太网帧间的最小帧间隙为96比特。 转发率:通过标定交换机每秒能够处理的数据量来定义交换机的处理能力。交换机产品线按转发速率来进行分类。若转发速率较低,则无法支持在其所有端口之间实现全线速通信。包转发速率是指交换机每秒可以转发多少百万个数据包(Mpps),即交换机能同时转发的数据包的数量。包转发率以数据包为单位体现了交换机的交换能力。路由器的包转发率,也称端口吞吐量,是指路由器在某端口进行的数据包转发能力,单位通常使用pps(包每秒)来衡量。 。 网络测试定义: 以科学的方法,通过测量手段/工具,取得网络产品或正在运行网络的性能参数和服务质量参数。这些参数包括可用性、差错率、吞吐量、时延、丢包率、连接建立时间、故障检测和

【关键词】社会网络分析动态性社区发现改进k-均值核心节点相似度增量分析 【英文关键词】Dynamic Social Network Analysis Dynamic Nature Community Detection ModifiedK-means Core Nodes Similarity IncrementalAnalysis 社会网络分析论文:动态社会网络社区发现算法研究 【中文摘要】现实世界中,社会网络以朋友关系网络、科研人员合著关系网络、电力网络等形式广泛存在于多个领域。目前,社会网络分析已经成为数据挖掘中的一个研究热点。作为社会网络分析中的一项重要内容,社区发现吸引了大量来自多个领域的专家学者的密切关注并且已经产生了大量的研究成果。然而,作为社会网络的一个重要属性,动态性在大多数研究中没有被提及。因而,针对动态网络中的社区发现算法研究较少。动态社会网络中的社区发现通常是建立在某种静态算法基础上的。而现有的社区发现算法通常存在着需要额外的先验知识作为输入和社区划分质量不高等问题。针对这些问题,本文提出了一种基于改进的k均值算法思想的高质量社区发现算法——MKBCD。该算法包含了一种新的初始核心节点选择方法,并给出了相关阈值的通用选择方案和一个确定非核心节点社区归属的两阶段

策略。在Zachary karate club等真实和虚拟数据集上的实验证明了新算法的效率以及在挖掘高质量社区上的优势。在此基础上还提出了一种动态网络中骨干节点挖掘算法,能够从动态变化的社会网络中挖掘每个社区的骨干节点集合。增量式算法是一种在动态变化的网络中挖掘社区结构的算法,适用于网络结构变化频繁,但是短时间内不会发生较大变异而且变化不影响整体社区结构的场合。现有增量式算法存在着运行时间较长和算法精度较低等问题,无法实现效率和精度同时达到一个较高的水平。本文在现有工作的基础之上提出了一种基于增量分析的动态社区发现算法CDBIA,分析了增量对网络中相关节点的影响及其传递过程。在动态Zachary网络和虚拟数据集上的实验结果表明,CDBIA算法在保持较低的时间复杂度的同时,在社区结构的稳定性和社区划分质量上的都能得到较好的效果。 【英文摘要】Social networks are widespread in many areas of the real world such as friendshipnetworks, scientists’co-author relationship networks, and information networks and so on.Along with the rapid development of technology, Facebook, Twitter, blog community andother new forms of social networks have appeared in recent years. Nowadays, social networkanalysis has become an important mission and hot issue in data mining.As an important property of social networks, community structure and relative researchhave attracted

考查课论文 课程名称:网络安全技术 论文题目:虚拟平台在网络攻击与防御中的应用 系别: 专业: 班级: 姓名: 学号: 任课老师: 指导教师: 日期:

摘要:随着信息产业的高速发展,众多企业、单位都利用互联网建立了自己的信息系统,以充分利用各类信息资源。但是我们在享受信息产业发展带给我们的便利的同时,也面临着巨大的风险。我们的系统随时可能遭受病毒的感染、黑客的入侵,这都可以给我们造成巨大的损失。对网络安全的威胁主要表现在:非授权访问,冒充合法用户,破坏数据完整性,干扰系统正常运行,利用网络传播病毒,线路窃听等方面。这以要求我们与Internet互连所带来的安全性问题予以足够重视。本文主要介绍了信息系统所面临的技术安全隐患,并利用虚拟平台进行有效的解决方案。 关键词:网络安全攻击防御模拟应用虚拟平台 Abstract:With the rapid development of information industry, many enterprises and units have established their own information system to make full use of all kinds of information resources. But we are enjoying the convenience of the development of the information industry, but also faces a huge risk. Our system may suffer from the virus infection, the hacker's invasion at any time, this can cause the huge loss to us. The network security threats mainly displays in: unauthorized access, posing as legitimate users, destruction of data integrity, interfere with the normal operation of the system, using the network to spread the virus, wiretap etc.. This requires that we have to pay enough attention to the security problems caused by the Internet interconnection. This paper mainly introduces the technical security risks faced by the information system, and puts forward the effective solutions. Key words: Network security Attack defense Simulation application Virtual platform 1前言 随着社会的进步,时代的发展,计算机网络在人们的生活中变得越来越重要,人们使用网络也越来越频繁,这是时代的潮流。网络在不断的发展,更新,进步,一些机密信息将变得相当重要,信息战已经打响,网络安全技术的研究刻不容缓! 2 计算机网络安全简介 计算机网络安全不仅包括组网的硬件、管理控制网络的软件,也包括共享的资源,快捷的网络服务,所以定义网络安全应考虑涵盖计算机网络所涉及的全部内容。参照ISO给出的计算机安全定义,认为计算机网络安全是指:“保护计算机网络系统中的硬件,软件和数据资源,不因偶然或恶意的原因遭到破坏、更改、泄露,使网络系统连续可靠性地正常运行,

本科毕业论文 网络环境下企业信息安全分析与对策

毕业设计(论文)原创性声明和使用授权说明 原创性声明 本人郑重承诺:所呈交的毕业设计(论文),是我个人在指导教师的指导下进行的研究工作及取得的成果。尽我所知,除文中特别加以标注和致谢的地方外,不包含其他人或组织已经发表或公布过的研究成果,也不包含我为获得及其它教育机构的学位或学历而使用过的材料。对本研究提供过帮助和做出过贡献的个人或集体,均已在文中作了明确的说明并表示了谢意。 作者签名:日期: 指导教师签名:日期: 使用授权说明 本人完全了解大学关于收集、保存、使用毕业设计(论文)的规定,即:按照学校要求提交毕业设计(论文)的印刷本和电子版本;学校有权保存毕业设计(论文)的印刷本和电子版,并提供目录检索与阅览服务;学校可以采用影印、缩印、数字化或其它复制手段保存论文;在不以赢利为目的前提下,学校可以公布论文的部分或全部内容。 作者签名:日期:

学位论文原创性声明 本人郑重声明:所呈交的论文是本人在导师的指导下独立进行研究所取得的研究成果。除了文中特别加以标注引用的内容外,本论文不包含任何其他个人或集体已经发表或撰写的成果作品。对本文的研究做出重要贡献的个人和集体,均已在文中以明确方式标明。本人完全意识到本声明的法律后果由本人承担。 作者签名:日期:年月日 学位论文版权使用授权书 本学位论文作者完全了解学校有关保留、使用学位论文的规定,同意学校保留并向国家有关部门或机构送交论文的复印件和电子版,允许论文被查阅和借阅。本人授权大学可以将本学位论文的全部或部分内容编入有关数据库进行检索,可以采用影印、缩印或扫描等复制手段保存和汇编本学位论文。 涉密论文按学校规定处理。 作者签名:日期:年月日 导师签名:日期:年月日

题型: 一. 名词解释(5个,每个4分,共20分 吞吐量:是指在没有丢包的情况下,路由设备能够转发的最大速率。对网络、设备、端口、虚电路或其他设施,单位时间内成功地传送数据的数量(以比特、字节、 分组等测量。 延迟:是指包的第一个比特进入路由器到最后一个比特离开路由器的时间间隔, 又叫时延。 丢包率:是指路由器在稳定负载状态下,由于缺乏资源而不能被网络设备转发的包占所有应该被转发的包的百分比。丢包率的衡量单位是以字节为计数单位,计算被落下的包字节数占所有应该被转发的包字节数的百分比。 背对背:是指在一段较短的时间内,以合法的最小帧间隙在传输介质上连续发送固定长度的包而不引起丢包时的包数量,IEEE 规定的以太网帧间的最小帧间隙为96 比特。 转发率:通过标定交换机每秒能够处理的数据量来定义交换机的处理能力。交换机产品线按转发速率来进行分类。若转发速率较低,则无法支持在其所有端口之间实现全线速通信。包转发速率是指交换机每秒可以转发多少百万个数据包(Mpps, 即交换机能同时转发的数据包的数量。包转发率以数据包为单位体现了交换机的交换能力。路由器的包转发率,也称端口吞吐量,是指路由器在某端口进行的数据包转发能力,单位通常使用pps(包每秒来衡量。 二. 选择题(15个,2分一个,共30分 书上一到七章课后习题选择题 三. 解答题(4个,5分一个,共20分 1、IP包头的最大长度为多少?为什么?

答:IP包的大小由MTU决定(IP数据包长度就是MTU-28(包头长度。MTU值 越大,封包就越大,理论上可增加传送速率,但MTU 值又不能设得 太大,因为封包太大,传送时出现错误的机会大增。一般默认的设置, PPPoE连接的最高MTU值是1492,而以太网(Ethernet的最高MTU 值则是1500,而在In ternet上默认的MTU大小是576字节 2、在数据传输层面,用以衡量路由器性能的主要技术指标有哪些? 答:(1 吞吐量:是指在不丢包的情况下单位时间内通过的数据包数量,也 就是指设备整机数据包转发的能力,是设备性能的重要指标。路由器吞吐量表示的是路由器每秒能处理的数据量,是路由器性能的一个直观上的反映。 (2 线速转发能力:所谓线速转发能力,就是指在达到端口最大速率的时候,路由器传输的数据没有丢包。线速转发是路由器性能的一个重要指标。简单的说就是进来多大 的流量,就出去多大的流量,不会因为设备处理能力的问题而造成吞吐量下降。 3、什么是吞吐量?简述吞吐量的测试要点。答:吞吐量时衡量交换机在不丢帧的 情况下每秒转发帧的极限能力测试要点:被 测设备的整体转发能力,即整机吞吐量 被测设备对某种单一应用的支持程度,即端口吞吐量

网络安全论文资料

网络安全论文资料

1.网络安全的概念及其现状 1.1 网络安全的概念 国际标准化组织(ISO)将“计算机安全”定义为:“为数据处理系统建立和采取的技术和管理的安全保护,保护计算机硬件、软件数据不因偶然和恶意的原因而遭到破坏、更改和泄漏”。上述计算机安全的定义包含物理安全和逻辑安全两方面的内容,其逻辑安全的内容可理解为我们常说的信息安全,是指对信息的保密性、完整性和可用性的保护,而网络安全性的含义是信息安全的引申,即网络安全是对网络信息保密性、完整性和可用性的保护。 1.2 网络安全的现状 目前欧州各国的小型企业每年因计算机病毒导致的经济损失高达220亿欧元,而这些病毒主要是通过电子邮件进行传播的。据反病毒厂商趋势公司称,像SOBIG、Slammer等网络病毒和蠕虫造成的网络大塞车,2005年就给企业造成了550亿美元的损失。 国外网站消息报道, 1998及1999年,DOD(美国国防部)两次向外界透露其电脑系统遭到过攻击。在2001年一年里共遭到14,500次黑客攻击,只有70次攻击成功。在这70次当中,有3次造成过危害。黑客及病毒的成功入侵,不是因为黑客及病毒编写者变得如何厉害,而是相对低水平的系统管理员没有成功堵塞系统中存在的漏洞。他说:“网络安全问题主要在于人们不会及时打补丁,以及系统管理员没有做他们应当做的工作。”单单“爱虫”病毒就给美国军事及民用计算机网络造成80亿美元的损失。然而,长期与曾经威胁过他们的恶意黑客作斗争而进行的服务工作,造成的损失就更大。 从身份窃贼到间谍在内的其他网络危险造成的损失则很难量化,网络安全问题带来的损失由此可见一斑。 1.3 网络安全的发展分析 2007年,网络安全界风起云涌,从技术更加精湛的网络注入到隐蔽性更强的钓鱼式攻击,从频频被利用的系统漏洞到悄然运行的木马工具,网络攻击者的手段也更加高明。 网络攻击的发展趋势 综合分析2007年网络攻击技术发展情况,其攻击趋势可以归纳如下: 如今安全漏洞越来越快,覆盖面越来越广

浅谈计算机网络安全现状与防护策略 提要互联网技术在给人们生活带来方便的同时,也正受到日益严重的来自网络的安全威胁。针对这些问题,本文提出一些网络信息安全防护方法和策略。 关键词:计算机网络;信息安全;网络入侵 近年来,互联网技术在全球迅猛发展,信息化技术在给人们带来种种物质和文化生活享受的同时,我们也正受到日益严重的来自网络的安全威胁,诸如网络的数据窃贼、黑客的侵袭、病毒发布者,甚至系统内部的泄密者。尽管我们正在广泛地使用各种复杂的软件技术,如防火墙、代理服务器、侵袭探测器、通道控制机制等,但是无论在发达国家还是在发展中国家,网络安全都对社会造成了严重的危害。如何消除安全隐患,确保网络信息的安全,已成为一个重要问题。 一、网络存在的安全威胁分析 1、计算机病毒。有些计算机网络病毒破坏性很大,如“CIHH病毒”、“熊猫烧香病毒”,可谓是人人谈之而色变,它给网络带来了很严重的损失。 2、内部、外部泄密。内网中根据IP地址很容易找到服务器网段,这样就很容易运用ARP欺骗等手段攻击。 3、逻辑炸弹。逻辑炸弹是在满足特定的逻辑条件时按某种不同的方式运行,对目标系统实施破坏的计算机程序。 4、黑客攻击。这类攻击又分为两种:一种是网络攻击。即以各种方式有选择地破坏对方信息的有效性和完整性;另一种是网络侦察,它是在不影响网络正常工作的情况下,进行截取、窃取、破译以获得对方重要的机密信息。 5、系统漏洞的威胁。网络软件不可能是百分之百的无缺陷和无漏洞的,这些漏洞和缺陷恰恰是黑客进行攻击的首选目标。 二、计算机网络系统安全策略 1、网络物理安全策略。计算机网络系统物理安全策略的目的是保护计算机系统、网络服务器、网络用户终端机、打印机等硬件实体和通信链路免受自然灾害、人为破坏和攻击;验证用户的身份和

学生信息管理系统测试 报告 Modified by JACK on the afternoon of December 26, 2020

1.引言 编写目的 本测试报告为学生信息管理系统项目的测试报告,目的在于测试总结以及分析测试结果,描述系统是否符合需求。学生信息管理系统是应用于学校学生信息的管理以及维护的软件。可以方便的管理学生信息,维护以及修改学生信息。 项目背景 随着高校学生数量的增多,信息复杂度增加,十分有必要通过学生信息管理系统来完成学生信息的管理,修改及维护。开发学生信息管理系统在当今高校是十分有必要的。 用户群 使用于学校。

基本定义 五类测试错误类型。 A类:严重错误,包括以下各种错误: ?由于程序所引起的死机,非法退出 ?死循环 ?因错误操作导致的程序中断 ?功能错误 ?数据通讯错误 B类:较严重错误,包括以下各种错误: ?程序错误 ?程序接口错误 C类:一般性错误,包括以下各种错误: ?操作界面错误(包括数据窗口内列名定义、含义是否一 致) ?打印内容、格式错误 ?删除操作未给出提示 ?与日常生活不符 D类:较小错误,包括以下各种错误:

?界面不规范 ?辅助说明描述不清楚 ?错误操作未给用户提示 ?提示窗口文字未采用行业术语 参考资料 [1]《编程思想》,机械工业出版社,2007 [2]《软件测试方法和技术(第二版)》,清华大学出版社 2 测试概要 测试目的: 在于为执行测试提供用例,指导测试的实施,查找分析缺陷,评估测试质量并执行测试用例后,需要跟踪故障,以确保开发的产品适合需求。 测试声明:测试人员在软件开发过程中的任务: 1、寻找Bug; 2、软件各种属性的组合程度良好; 2、避免软件开发过程中的缺陷; 3、衡量软件的品质;

. XX省农信社 基于产品的网络流量、应用性能分析、故障定位分析项目 测试报告 2019年6月11日

目录

1概述 随着大量新兴技术和业务趋势的推动,用户的网络架构、业务系统和数据流量日趋庞大、复杂。为了保证网络和业务系统运行的稳定和畅通,我们需要对网络及业务系统进行全方位监测,以确保网络及应用系统可以正常、持续地运行。 应用性能管理是一个新兴的市场,其解决方案通过监控应用系统的性能、用户感知,在应用出现异常故障时,帮助用户快速的定位和解决故障,其标准的需求如下: ?通过网络流量分析工具,掌握各级网络运行的趋势和规律,主动、科学地进行网络规划和策略调整,将网络管理的模式从被动变为主动: ?通过网络流量分析工具,实时监控网络中出现的非法流量,及时采取管控措施,保障应用系统的安全运行; ?应用系统出现问题(如运行缓慢或意外中断时,)通过网络流量分析工具可回溯历史网络流量,快速找出问题的根本原因并及时解决。 ?网络拥堵时,通过网络流量分析工具快速判断是正常应用系统占用了带宽还是异常流量占用了带宽,立即执行相应、有效的控制措施。 ?从最终用户感知的角度,提供多维度的应用性能监控,实时掌握应用系统的性能状况; ?7×24小时实时监控各区域用户的真实使用体验,及时发现用户体验下降,并及时作出相应的处理,提升用户满意度。 ?当故障发生时,快速定位故障域,缩短故障分析时间,降低故障对最终用户造成的影响,提高系统的运维质量。 年APM市场全球分析报告与魔力象限分析,Riverbed(OPNET)公司已经成为全球这个领域的领导者。 OPNET公司的客户群体非常广泛,国内的用户包括中国移动、中国网通、中国电信、信息产业部电信规划研究院,中国农业银行总行,民生银行,新华人寿,中国海关总署,银河证券,国信证券,电信设备供应商中包括华为、大唐电信、摩托罗拉、中兴电子及西门子等。

网络信息安全技术 引言 在人类认知的有限范围内,信息被定义为人类社会以及自然界其他生命体中需要传递、交换、存储和提取的抽象内容。这样的所谓信息存在于现实世界的一切事物之中,被人类利用来认识世界和改造世界。自从人类开始利用信息来为自己服务后,信息安全问题就自然而然地凸现出来,并随之出现了众多相应的解决办法,不过在当时,这个问题并不显得非常重要。但随着人与人、人与自然交流的日益频繁,信息数量的急剧膨胀,并且当其影响到各个相对独立主体重要利益的时候(无论大到国与国之间的战争,或小到个人与个人之间的秘密隐私),信息安全问题就显得特别重要。多年以来,虽然人们总是不自觉地利用信息安全技术来保证我们的秘密,但是只有当计算机网络出现以后,全球最大的互连网Internet连接到千家万户时,信息安全才成为普通百姓也关注的话题。本文从信息安全理论以及实现技术两个方面来加以讨论,让读者对信息安全有一个比较全面的认识,同时对信息安全理论的发展以及实现技术有更深入的了解。 1 信息安全概念 理解信息安全的概念有利于人们更容易地了解各种名目繁多及 众多延伸出来的信息安全理论及其方法技术。问题就是:什么样的信息才认为是安全的呢?一般认为: (1)信息的完整性(Integrity) 信息在存储、传递和提取的过程中没有残缺、丢失等现象的出现,

这就要求信息的存储介质、存储方式、传播媒体、传播方法、读取方式等要完全可靠,因为信息总是以一定的方式来记录、传递与提取的,它以多种多样的形式存储于多样的物理介质中,并随时可能通过某种方式来传递。简单地说如果一段记录由于某种原因而残缺不全了,那么其记录的信息也就不完整了。那么我们就可以认为这种存储方式或传递方式是不安全的。 (2)信息的机密性(Confidentiality) 就是信息不被泄露或窃取。这也是一般人们所理解的安全概念。人们总希望有些信息不被自己不信任的人所知晓,因而采用一些方法来防止,比如把秘密的信息进行加密,把秘密的文件放在别人无法拿到的地方等等,都是实现信息机密性的方法。 (3)信息的有效性(Availability) 一种是对信息的存取有效性的保证,即以规定的方法能够准确无误地存取特定的信息资源;一种是信息的时效性,指信息在特定的时间段内能被有权存取该信息的主体所存取。等等。当然,信息安全概念是随着时代的发展而发展的,信息安全概念以及内涵都在不断地发展变化,并且人们以自身不同的出发点和侧重点不同提出了许许多多不同的理论。另外,针对某特定的安全应用时,这些关于信息安全的概念也许并不能完全地包含所有情况,比如信息的真实性(Authenticity)、实用性(Utinity)、占有性(Possession)等,就是一些其他具体的信息安全情况而提出的。 2 网络信息安全所要解决的问题

软件测试 学生成绩管理系统 学号: : 班级: 指导老师: 成绩:

第一章数据字典 1.1教师信息(Teacher):教师编号Tno CHAR(7) 教师Tname NCHAR(5) 所在系Tdept NV ARCHAR(20) 登录密码Tpasword CHAR(6) 学生信息(Student):学号Sno CHAR(7) Sname NCHAR(5) 性别Sex NCHAR(1) 年龄Sage TINYINT (2) 所在系Sdept NV ARCHAR(20) 登录密码Spasword CHAR(6) 成绩信息(Grade):学号Sno CHAR(7) Sname NCHAR(5) 课程编号Cno V ARCHAR(5) 课程名Cname CHAR(20) 平时成绩PSgrade INT(2) 实验成绩SYgrade INT(2) 课程设计KCSJgrade INT(2) 期末总成绩Grade INT(2) 课程信息(Course):课程编号Cno CHAR(10) 课程名Cname CHAR(20) 授课教师Tname NCHAR(5) 系别dept NV ARCHAR(20) 1.2概念模型设计 根据上面数据字典设计建立相对应的概念模型,从数据字典抽象出的实体有:教师信息实体、学生信息实体、成绩信息实体、课程信息实体。各个实体具体的描述E-R图如下。 教师员信息实体E-R图: 3 教师员信息实体E-R图

学生信息实体E-R图: 图4 学生信息实体E-R图成绩信息实体E-R图: 图5 成绩信息实体E-R图课程信息实体E-R图:

图6 课程信息实体E-R图 第2章测试计划 2.1简要说明 软件测试是软件开发时期的最后一个阶段,也是软件质量和可靠性保证中至关重要的一个环节。软件测试的基本任务是通过在计算机上执行程序,暴露出程序潜在的错误,以便进行纠错,从而保证程序的可靠运行,降低软件的风险。 所谓测试用例,就是意发现错误为目的而精心设计的一组测试数据。测试一个程序,需要数量足够的一组测试用例,用数据词典的表示方法表示,可以写成: 测试用例={输入数据+输出数据} 这个是式子还表明,每一个完整的测试用例不仅包含有被测程序的输入数据,而且还包括用这组数据执行被测数据之后的预期的输出结果。每次测试,都要把实测的结果与期望结果做比较,若不相符,就表明程序可能存在错误。 白盒测试就是根据源代码进行测试的,用白盒测试涉及测试用例,有两种测试用例,有两种常用技术:逻辑覆盖法测试用例,基本路径法测试用例。 黑盒测试就是根据被测程序功能来进行测试,所以也称为功能测试。用黑盒法涉及测试用例,有四种常用技术;等价分类法,边界值分析法,决策表法和因果图法。 整个测试基于需求文档,看是否能满足需求文档中所有需求。黑盒测试要求测试者在测试时不能使用与被测系统部结构相关的知识或经验,适用于对系统的功能进行测试。

网 络 安 全 技 术 论 文 专业:计算机科学与技术 课程名:网络安全技术 课程号:121949

网络安全技术论文 ——浅议数字水印技术 【摘要】随着因特网的日益普及,多媒体信息交流达到了前所未有的深度和广度,但作品侵权随之也更加容易,篡改也更加方便。因此,如何保护作品版权已受到人们的高度重视。信息隐藏技术,特别是数字水印技术作为版权保护的重要手段,已得到广泛的研究和应用。为了使人们对该技术有一个较全面的了解,因而对数字水印技术的研究与进展情况进行了基础的论述,即首先对信息隐藏技术进行了介绍并对该技术进行了分类,然后重点分析了数字水印技术的模型、典型算法,最后对数字水印技术的研究发展及其应用前景指出了一些可能的方向。 【关键词】数字水印;信息隐藏;版权保护 1.数字水印的基本原理 信息隐藏,也称为信息伪装,是将有用或重要的信息隐藏于其他信息里面以掩饰其存在,就是将秘密信息秘密地隐藏于另一非机密的文件内容之中。密码学是研究如何保护消息内容的,而伪装术是专门研究如何隐藏它们的存在性。日常生活中为了鉴别纸币的真伪,人们通常将纸币对着光源,会发现真的纸币中有清晰的图像信息显示出来,这就是我们熟悉的“水印”。现今数字时代的到来,多媒体数字世界丰富多彩,数字产品几乎影响到每一个人的日常生活。如何保护这些与我们息息相关的数字产品,如版权保护、信息安全、数据认证以及访问控制等等,就被日益重视及变得迫切需要了。借鉴普通水印的含义和功用,人们采用类似的概念保护诸如数字图像、数字音乐这样的多媒体数据,因此就产生了“数字水印”的概念。数字水印技术的基本原理如图(1)所示。 图1 数字水印技术的基本原理 原始水印信息 010******* 水印嵌入原始图像水印图像 水印检测 人眼视觉 检测到的 水印信息 视觉上与原始图像 相同的水印图像 待嵌入的 水印信息置乱