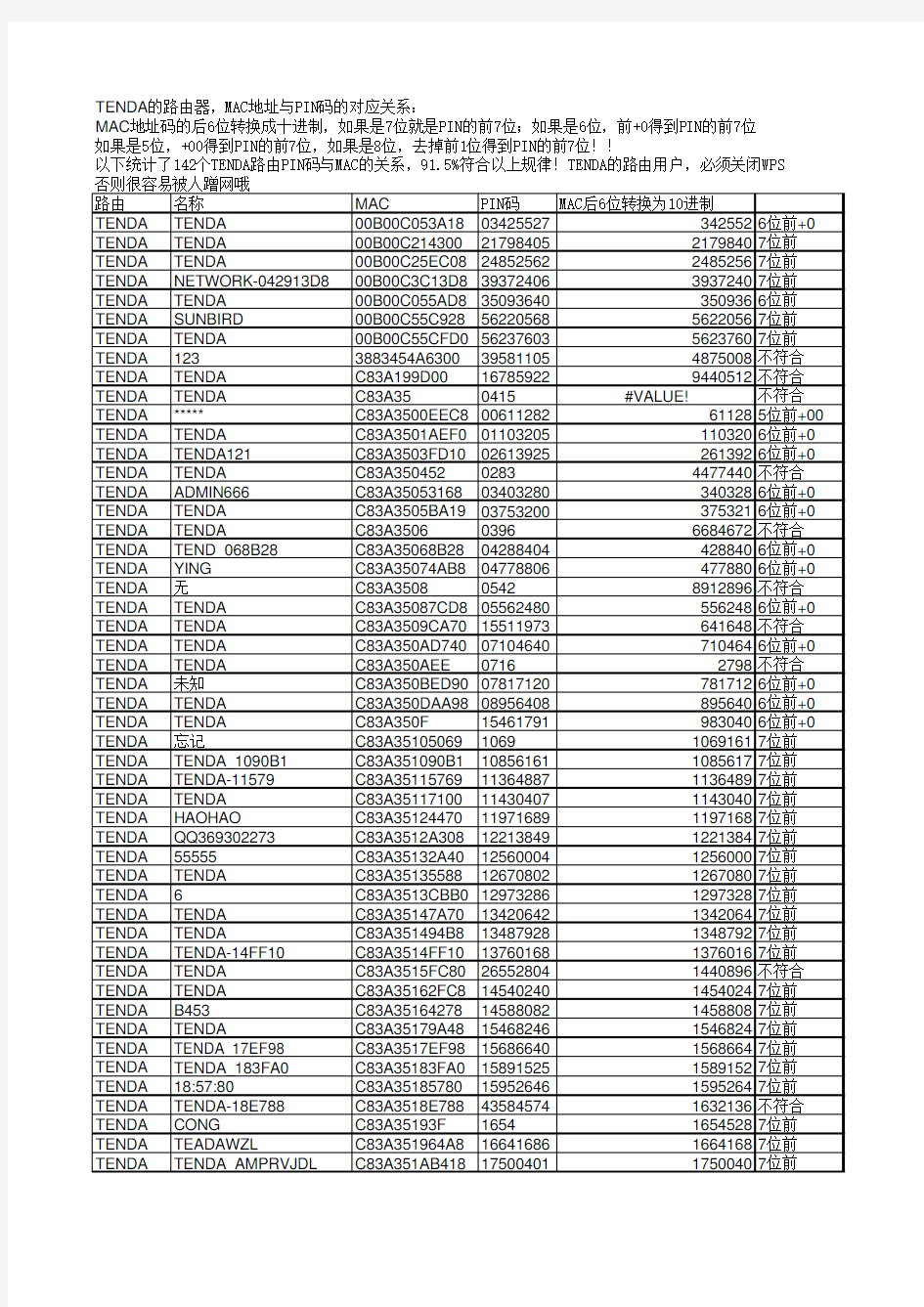

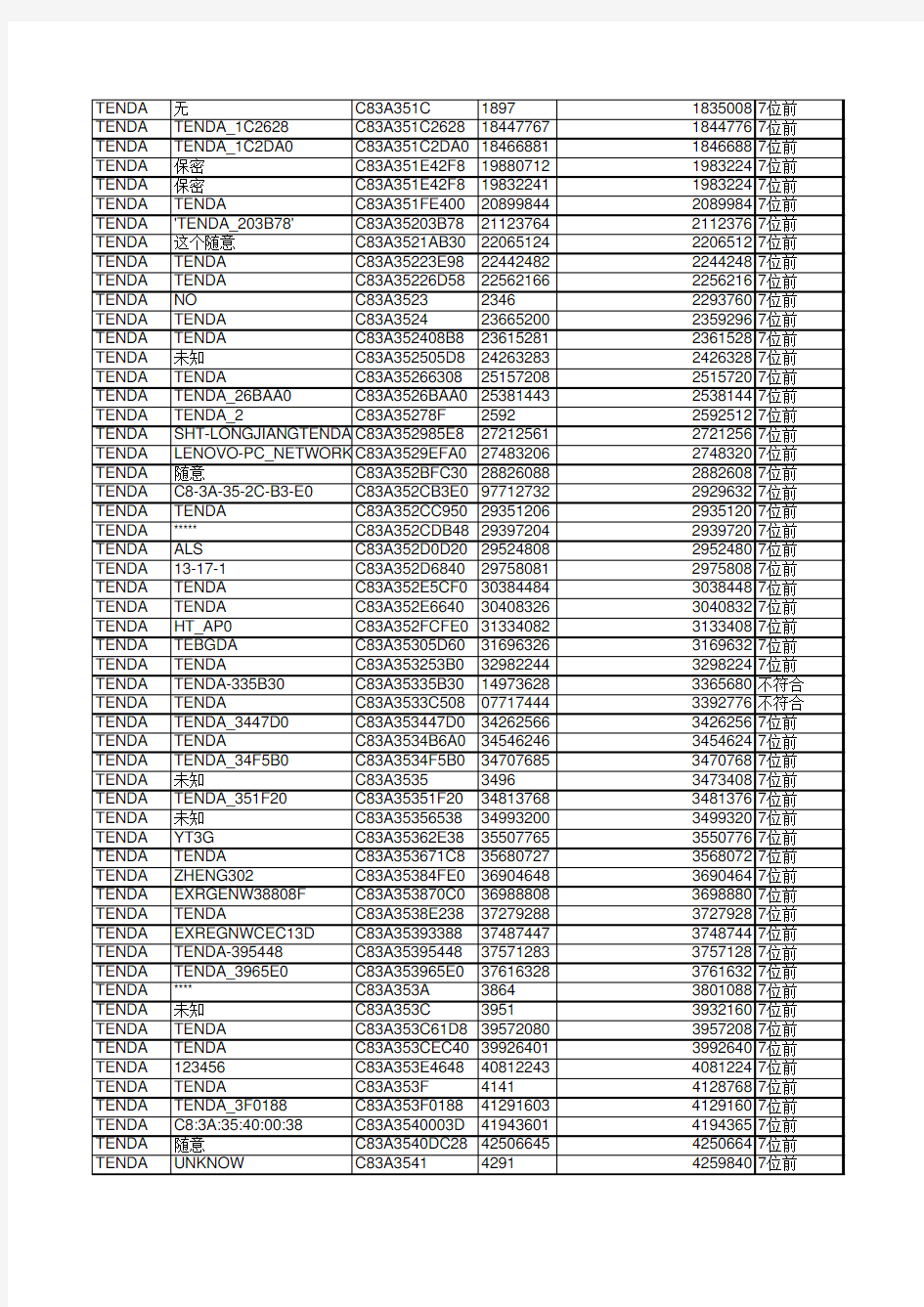

TENDA的路由器,MAC地址与PIN码的对应关系:

MAC地址码的后6位转换成十进制,如果是7位就是PIN的前7位;如果是6位,前+0得到PIN的前7位

如果是5位,+00得到PIN的前7位,如果是8位,去掉前1位得到PIN的前7位!!

以下统计了142个TENDA路由PIN码与MAC的关系,91.5%符合以上规律!TENDA的路由用户,必须关闭WPS

否则很容易被人蹭网哦

路由名称MAC PIN码MAC后6位转换为10进制

TENDA TENDA00B00C053A18034255273425526位前+0 TENDA TENDA00B00C2143002179840521798407位前TENDA TENDA00B00C25EC082485256224852567位前TENDA NETWORK-042913D800B00C3C13D83937240639372407位前TENDA TENDA00B00C055AD8350936403509366位前TENDA SUNBIRD00B00C55C9285622056856220567位前TENDA TENDA00B00C55CFD05623760356237607位前TENDA1233883454A6300395811054875008不符合TENDA TENDA C83A199D00167859229440512不符合TENDA TENDA C83A350415#VALUE!不符合TENDA*****C83A3500EEC800611282611285位前+00 TENDA TENDA C83A3501AEF0011032051103206位前+0 TENDA TENDA121C83A3503FD10026139252613926位前+0 TENDA TENDA C83A35045202834477440不符合TENDA ADMIN666C83A35053168034032803403286位前+0 TENDA TENDA C83A3505BA19037532003753216位前+0 TENDA TENDA C83A350603966684672不符合TENDA TEND_068B28C83A35068B28042884044288406位前+0 TENDA YING C83A35074AB8047788064778806位前+0 TENDA无C83A350805428912896不符合TENDA TENDA C83A35087CD8055624805562486位前+0 TENDA TENDA C83A3509CA7015511973641648不符合TENDA TENDA C83A350AD740071046407104646位前+0 TENDA TENDA C83A350AEE07162798不符合TENDA未知C83A350BED90078171207817126位前+0 TENDA TENDA C83A350DAA98089564088956406位前+0 TENDA TENDA C83A350F154617919830406位前+0 TENDA忘记C83A35105069106910691617位前TENDA TENDA_1090B1C83A351090B11085616110856177位前TENDA TENDA-11579C83A351157691136488711364897位前TENDA TENDA C83A351171001143040711430407位前TENDA HAOHAO C83A351244701197168911971687位前TENDA QQ369302273C83A3512A3081221384912213847位前TENDA55555C83A35132A401256000412560007位前TENDA TENDA C83A351355881267080212670807位前TENDA6C83A3513CBB01297328612973287位前TENDA TENDA C83A35147A701342064213420647位前TENDA TENDA C83A351494B81348792813487927位前TENDA TENDA-14FF10C83A3514FF101376016813760167位前TENDA TENDA C83A3515FC80265528041440896不符合TENDA TENDA C83A35162FC81454024014540247位前TENDA B453C83A351642781458808214588087位前TENDA TENDA C83A35179A481546824615468247位前TENDA TENDA 17EF98C83A3517EF981568664015686647位前TENDA TENDA_183FA0C83A35183FA01589152515891527位前TENDA18:57:80C83A351857801595264615952647位前TENDA TENDA-18E788C83A3518E788435845741632136不符合TENDA CONG C83A35193F165416545287位前TENDA TEADAWZL C83A351964A81664168616641687位前TENDA TENDA_AMPRVJDL C83A351AB4181750040117500407位前

TENDA无C83A351C189718350087位前TENDA TENDA_1C2628C83A351C26281844776718447767位前TENDA TENDA_1C2DA0C83A351C2DA01846688118466887位前TENDA保密C83A351E42F81988071219832247位前TENDA保密C83A351E42F81983224119832247位前TENDA TENDA C83A351FE4002089984420899847位前TENDA'TENDA_203B78'C83A35203B782112376421123767位前TENDA这个随意C83A3521AB302206512422065127位前TENDA TENDA C83A35223E982244248222442487位前TENDA TENDA C83A35226D582256216622562167位前TENDA NO C83A3523234622937607位前TENDA TENDA C83A35242366520023592967位前TENDA TENDA C83A352408B82361528123615287位前TENDA未知C83A352505D82426328324263287位前TENDA TENDA C83A352663082515720825157207位前TENDA TENDA_26BAA0C83A3526BAA02538144325381447位前TENDA TENDA_2C83A35278F259225925127位前TENDA SHT-LONGJIANGTENDA C83A352985E82721256127212567位前TENDA LENOVO-PC_NETWORK C83A3529EFA02748320627483207位前TENDA随意C83A352BFC302882608828826087位前TENDA C8-3A-35-2C-B3-E0C83A352CB3E09771273229296327位前TENDA TENDA C83A352CC9502935120629351207位前TENDA*****C83A352CDB482939720429397207位前TENDA ALS C83A352D0D202952480829524807位前TENDA13-17-1C83A352D68402975808129758087位前TENDA TENDA C83A352E5CF03038448430384487位前TENDA TENDA C83A352E66403040832630408327位前TENDA HT_AP0C83A352FCFE03133408231334087位前TENDA TEBGDA C83A35305D603169632631696327位前TENDA TENDA C83A353253B03298224432982247位前TENDA TENDA-335B30C83A35335B30149736283365680不符合TENDA TENDA C83A3533C508077174443392776不符合TENDA TENDA_3447D0C83A353447D03426256634262567位前TENDA TENDA C83A3534B6A03454624634546247位前TENDA TENDA_34F5B0C83A3534F5B03470768534707687位前TENDA未知C83A3535349634734087位前TENDA TENDA_351F20C83A35351F203481376834813767位前TENDA未知C83A353565383499320034993207位前TENDA YT3G C83A35362E383550776535507767位前TENDA TENDA C83A353671C83568072735680727位前TENDA ZHENG302C83A35384FE03690464836904647位前TENDA EXRGENW38808F C83A353870C03698880836988807位前TENDA TENDA C83A3538E2383727928837279287位前TENDA EXREGNWCEC13D C83A353933883748744737487447位前TENDA TENDA-395448C83A353954483757128337571287位前TENDA TENDA_3965E0C83A353965E03761632837616327位前TENDA****C83A353A386438010887位前TENDA未知C83A353C395139321607位前TENDA TENDA C83A353C61D83957208039572087位前TENDA TENDA C83A353CEC403992640139926407位前TENDA123456C83A353E46484081224340812247位前TENDA TENDA C83A353F414141287687位前TENDA TENDA_3F0188C83A353F01884129160341291607位前TENDA C8:3A:35:40:00:38C83A3540003D4194360141943657位前TENDA随意C83A3540DC284250664542506647位前TENDA UNKNOW C83A3541429142598407位前

TENDA TENDA C83A35411AC04266688242666887位前TENDA TENDA C83A354131104272400142724007位前TENDA PC_PC_NETWORK C83A35433F104407056444070567位前TENDA TENDAFAN C83A35437AC84422344144223447位前TENDA1806C83A3543DA404446784544467847位前TENDA TEND_43FA48C83A3543FA484454984844549847位前TENDA TEND_46CAB8C83A3546CAB84639416346394167位前TENDA UNKNOW C83A3548473847185927位前TENDA TENDA_**C83A3549482147841287位前TENDA TENDA_495388C83A354953884805512348055127位前TENDA?C83A3549E460484248425927位前TENDA TENDA C83A354A93904887440348874407位前TENDA GETOUT C83A354AE7A84908968449089687位前TENDA未知C83A354B494949152007位前TENDA*C83A354B18604921440649214407位前TENDA TENDA_4C4E60C83A354C4E605000800150008007位前TENDA TENDA_4C83A354C9C502050206727位前TENDA TENDA C83A354CE1905038480850384807位前TENDA TENDA C83A354D0EC85050056750500567位前TENDA4E3350C83A354E33505124944151249447位前TENDA XXX C83A354E73705141360651413607位前TENDA TENDA_4EE760C83A354EE7605171040851710407位前TENDA TENDA 574268C83A354FCF385718632052303927位前TENDA TP-LINK523648C83A355236485387848953878487位前TENDA TENDA C83A35523B705389168653891687位前TENDA TENDA_52BE49C83A3552BE495422664754226657位前TENDA?C83A355302A85440168654401687位前TENDA DELL-PC-NETWORK C83A355327705449584554495847位前TENDA YOUH C83A355335D85453272454532727位前TENDA TENDA_53E6D8C83A3553E6D85498584154985847位前TENDA TEN DA_572678C83A355726785711480457114807位前TENDA TENDA C83A355755D85723608757236087位前TENDA TENDA_57EEF8_JJQABO C83A3557EEF85762808057628087位前TENDA TENDA 5AD5E00C83A355AD5E05952992759529927位前TENDA TEND_5C0FB0C83A355C0FB06033328560333287位前TENDA未知C83A35FA3D7863997361163997368位去前

响应代码对照表 OG 交易金额超过最大限制 00 承兑或交易成功 01 查发卡方 02 查发卡方的特殊条件 03 无效商户 04 无效终端 05 不予承兑 06 出错 07 特殊条件下没收卡 09 请求正在处理中 10 部分金额批准 11 重要人物批准(VIP) 12 无效交易 13 无效金额 14 无效卡号(无此账号) 15 无此发卡方 16 批准更新第三磁道 17 拒绝但不没收卡 19 重新送入交易 20 无效响应 21 不能采取行动 22 故障怀疑 23 不可接受的交易费 25 找不到原始交易 30 格式错误 31 交换中心不支持的银行 33 过期的卡 34 有作弊嫌疑 35 受卡方与代理方联系(没收卡) 36 受限制的卡

37 受卡方电话通知代理方安全部门 38 超过允许的PIN试输入 39 无贷记账户 40 请求的功能尚不支持 41 挂失卡 42 无此账户 43 被窃卡 44 无此投资账户 51 资金不足 52 无此支票账户 53 无此储蓄卡账户 54 过期的卡 55 不正确的PIN 56 无此卡记录 57 不允许持卡人进行的交易 58 不允许终端进行的交易 59 有作弊嫌疑 60 受卡方与代理方联系(不没收卡) 61 超出金额限制 62 受限制的卡 63 侵犯安全 64 原始金额错误 65 超出取款次数限制 66 受卡方通知受理方安全部门 67 强行受理(要求在自动会员机上没收此卡) 68 接收的响应超时 75 允许的输入PIN次数超限 76 无效账户 90 正在日终处理(系统终止一天的活动,开始第二天的活动,交易在几分钟后可再次发送) 91 发卡方不能操作 92 金融机构或中间网络设施找不到或无法达到

以"实验二一般计数器的设计"为例 [实验目的] 1、熟悉Quartus II的文本输入方式, 掌握其编辑、编译综合、仿真的操作方法; 2、学习计数器的设计、仿真和硬件测试,进一步熟悉VHDL设计技术。 [实验仪器] PC机、EDA实验箱一台 Quartus II 6.0软件 [实验内容] 二、实验内容: 按QuartusⅡ的文本输入设计方法与流程完成0-9一般计数器的输入、逻辑综合编译、仿真测试等步骤,得出正确的仿真波形图。最后进行对目标芯片(EP1K30TC144-3)进行编程下载,并进行硬件测试,验证本项设计的功能。 三、实验步骤: 1、代码编写。根据计数器的工作原理,在QuartusⅡ6.0开发环境中编写一般计数器的VHDL源程序(建议文件名为cnt10.vhd),具体参考教材中相关章节。 2、波形仿真。对cnt10.vhd综合编译成功后,建立波形文件进行波形仿真,启动仿真器Simulator,观察输出波形的情况,在软环境下验证设计的正确性。 3、引脚锁定和程序下载。参选实验电路模式5和附表一中的EP1K30/50144-PIN TQFP 目标芯片,确定输入引脚并在开发环境中进行引脚锁定操作后重新综合编译,成功后进行下载操作。(建议:键1、键5、键8分别为输入信号clk、en、rst,数码管1作为q[3..0]的输出显示。) 4、根据代码中的定义,按动实验箱上的相应按键,得到不同的输入信号组合;观察数码管1,检查计数器的设计结果是否正确。 四、实验报告: 1、设计流程图。 2、VHDL代码。 3、仿真波形图。 4、硬件测试数据表。 5、分析实验结果。 6、心得体会。 [实验原理] 1、试验箱电路结构图

MAC路由器对应PIN码表(最全) PIN码对应路由器可以用这个命令reaver -i mon0 -b xxxxxxxxxxxx --pin=xxxxxxxx来pin出密码 再用Reaver -i xx -b xx -p <那个pin码> 各品牌分类 43557561:5C:63:BF:83:B1:3E 546563757:F4 EC 38 40 84 40 TOTOLINK N150R 7844760C84E4:20854836 TenDa C83A3513E0:1306 TP 6883:00271952 3142:0027199F 1047:00B00C0F 0768:14E6471A 9548:388345** 84441959:3883455c2de4 33552279:388345C9F5 6692:3883456d 75948139:388345BE044C

40169F**:9834 40169F21:2802 40169F29:5695 40169F2A: 08007131 40169F45:8781 40169F71:3353 40169FB9CF4A: 47344389 54E6FC2B:7837 5C63BF**:0283 5C63BF3F:0197 5C63BF56:3721 5C63BF71:8625 5C63BF95:4886 5C63BFC9:1078 5C63BFEE:0342 74EA3A3E:4323 940C6D3F26BE:26515526 940C6D5A:0044 940C6D5A:2505 940C6D64:4320 B0487A3A:3190 B0487A4A:4889 B0487A61E728:31672887 B0487A77:4432 B0487A7D:5940

一、module myclock(RSTn,CLK,FLAG4,UP,DN,WD,H,M,S,MS); input RSTn,CLK,UP,DN; output [7:0]WD,H,M,S; output [7:0]MS; input [2:0]FLAG4; reg [2:0]m_WD; reg [5:0]m_H,m_M,m_S; reg [6:0]m_MS; assign WD=m_WD; assign H=m_H; assign M=m_M; assign S=m_S; assign MS=m_MS; always@(posedge CLK) if(~RSTn) begin //同步复位 m_WD<=8'd4; m_H<=8'd15; m_M<=8'd10; m_S<=8'b000000; m_MS<=8'b0000000; end else if(FLAG4==3'b001) begin //调星期状态 if(UP) begin m_WD<=m_WD+1'b1; if(m_WD==8'd7) m_WD<=8'd1; end else if(DN) begin m_WD<=m_WD-1'b1; if(m_WD==8'h01) m_WD<=8'd7; end end else if(FLAG4==3'b010) begin //调时状态 if(UP) begin

m_H<=m_H+1'b1; if(m_H==8'd23) m_H<=8'd0; end else if(DN) begin m_H<=m_H-1'b1; if(m_H==8'h00) m_H<=8'd23; end end else if(FLAG4==3'b011) begin //调分状态 if(UP) begin m_M<=m_M+1'b1; if(m_M==8'd59) m_M<=8'd0; end else if(DN) begin m_M<=m_M-1'b1; if(m_M==8'h00) m_M<=8'd59; end end else if(FLAG4==3'b100) begin //调秒状态 if(UP) begin m_S<=m_S+1'b1; if(m_S==8'd59) m_S<=8'b0; end else if(DN) begin m_S<=m_S-1'b1; if(m_S==8'h00) m_S<=8'd59; end end else begin //正常显示 m_MS<=m_MS+1'b1;

最新无线路由漏动秒破WPA WPA2 PIN码无线路由密码图文教程 最新WPA wpa2无线路由密码破解新突破、无线路由漏洞新进展,秒破WPA WPA2无线路由密码教程、BT20凝凝无线网络教程 最新的数据研究显示WPA WPA2无线路由的加密方式是由PIN码和PSK密码组成的,也就是说PIN就相当于一把钥匙,只要有了它之后就可以开门,那么WPS就是大家要找的东西,明显的就可以知道、只要有了钥匙就可以开门,然后找想要的东西。WPA WPA2的密码也就是这样的原理。废话不多说、直接进入主题词;先看看图文教程就一目了然了。 1.首先进入虚拟机安全检测画面,如图: 2.开始扫描WPA WPA2无线信号,找到有漏动的无线路由,这下面这个框起来的就是一个可以破解的有漏动的信号了、圆圈里的就是PIN码,腾达和磊科的无线路由一般都有如图: 此次PIN码算法被解密涉及的MAC地址段不多,只有MAC地址前6位是C83A35或者00B00C的产品。. MAC地址为:00:B0:0C:05:5A:D8。我们打开电脑的计算器小工具,切换到科学计算器模式"WIN7后是程序员模式"。在16进制下输入它尾部的最后6位字符、055AD8

3.当你得到PIN码时,还不能直接使用,因为PIN码一般都是8位数的,所以要换算一下,打开计算器,找到查看,选择科学型,把那个PIN码复制到计算器16进制,然后翻译成都十进制,得到的就是无线路由的PIN码了。如图所示: 4.pin码算出来后,直接复制到选项框内,在框内300的后加上空格-p空格PIN码就可以了,-p 00000000 然后点0K。如图:

十五种品牌手机解锁密码大全手机必备 文稿归稿存档编号:[KKUY-KKIO69-OTM243-OLUI129-G00I-FDQS58-

十五种品牌手机解锁密码大全 (一)诺基亚 初始保密码:12345 5110锁码机解码:在保密码锁死,输入正确保密码无效的情况下,可1、按C键不放 2、按*键不放, 3、按*键不放, 4、输入04*PIN*PIN*PIN# 解除锁码。 3210解 SP 锁: 1、按C键 2、按向下键 3、按C键直到屏幕清除 4、按住*键直到其闪烁 5、再按住*键直到其闪烁,输入04*PIN码*PIN码*PIN N7650恢复出厂设置:*#7370# 诺基亚手机查出厂日期:*#0000# 诺基亚能打过进不能呼出:如果显示屏左上角有“2”字,按住#键两秒,再按确认即可;如果没有显示“2”,则按“功能键”+6+1+4+2再按确认即可。 查询手机是否锁频: 诺基亚3210外文改中文:屏幕右上角依次调到4-2-1-9 诺基亚5110外文改中文:屏幕右上角依次调到4-2-1-8 诺基亚3310外文改中文:屏幕右上角依次调到6-2-1-3 (二)摩托罗拉 摩托罗拉所有机锁:按MENU+5+1/2 3X8/2X88/998/8088/L2000/7689/T189/C289等初始密码为1234 ;话机密码为000000 ;解锁方法:如无测试卡,则先输入1234,如密码已更改,先按Menu键会出现“修改开锁密码”,按OK键,然后输入000000就会显示四位数的话机密码,如保密码已更改,则只能用测试卡或软件工具解。

摩托罗拉手机出现“话机坏,请送修”:可利用测试卡,输入0205#、0205068#即可修复,无须重写码片。 T2688/2988/988d设置中文:*#0000# ok(插卡) V60/V66/V70解锁:插入测试卡,开机后输入menu+048263*进入测试状态后按18*1总清除,输入18*0是主复位。 V998外文改中文:MENU—左方向键按3下—OK—左方向键按5下—OK—Simplified—CHINESE 摩托罗拉2688时间不走修复密诀:将电源1脚和8脚用漆包线短接,必杀! (三)三星 解话机锁:*2767*2878#/*2767*7377# 码片复位:*2767*3855# 也可用于解机锁或卡锁 调对比度:*#0523# 看软件版本:*#9999# 三星600万用密码:9998 三星600码片复位指令:旧版用*2767*2878#或*2767*3855#;新版用*2767*7377#。(无卡状态下输入) 三星A100-A188看版本:*#0837# WAP复位:*2767*927# 可以解决部分机型出现“请稍候”的故障 X199手机锁:去卡输入*759#813580,输入73,出现点之后,输入02启动。里面的数据会全部清空 N299、A399、A539、A599手动解锁:输入*759#813580#进入工厂模式,按29,过两三分钟锁自动解除

实战8187L用BT5+Reaver1.4 pin解WPA2密码堪称完美 刚开始我也是用xiaopanOS-0.3.2 然而小胖bug多多(根本无法跟经典的beini比) .特别对8187L 3070 不能正确加载驱动,经常要插10-20次比以前的BT3还难加载.有时显示驱动已经正确加载其实你的mon0 接口还没到位.我pin了百分之60就3次time out(每次time out 只能等对方路由重启).最后连MAC.WPC pin解进程文件也无发通过U盘考出,只能放弃.投向BT5怀抱. 我系统是WIN7_64位用虚拟机加载BT5虚拟机文件(Reaver1.4已装入BT5虚拟机文件) 虚拟机版本: VMwareWorkstation7.0.1build BT5虚拟机文件版本: BT5R1-GNOME-VM-32 打开shell窗口 1 输入:airmon-ng start wlan0 开启监听模式(屏幕显示加载8187L驱动成功--一次就加载成功啊!) 2 输入:wash -i mon0 -C 查看所有开启WPS的无线路由长时间无反应按Ctrl+C,结束进程,这时记下你要PJ的目标路由MAC. 3 输入:airodump-ng mon0 网卡以混杂模式扫描所有频道---并显示所有AP的信息(包括AP 的信号强度,ESSID,MAC,频道,加密方式,等等.....) 目标路由在我的本本自带无线网卡上显示无线信号强度是2格差.在BT5虚拟机信号强度是-56 这时移动8187L网卡使其信号最强-50 按Ctrl+C,结束扫描. 注:如果你已知对方无线路由信息第2,第3步可省略! 4 输入:reaver -i mon0 -b MAC -a -S -vv 开始穷举pin码 注:随时可以按CTRL+C退出保存进程,下次按下光标控制键“上”键然后回车,进程可继续。 实战我输入了reaver -i mon0 -b D8:5D:4C:37:78:F6 -a -S -vv -d 0 ( 多加了-d 0 加快速度)BT5是从12345670开始pin解的,几秒钟后屏幕飞闪......爽啊! 速度为(1 seconds/pin) 此时方显我二代8187L(三功放)的威力,看了十几分钟BT5穷举pin解又快又稳不亏为专业的无线安全检测软件! 整个过程没有警告信息......爽啊!最小化不管了.到QQ象棋下象棋.在无线论坛我不是高手,在QQ象棋我可算是高手了(2766分),杀败对手回来看 已经pin解了一个多小时,pin解进程是百分之九十一点几还是......爽啊!但是突然屏幕飞闪停止,pin解也停止.马上看本本无线网卡的托盘,目标路由消失几秒又再回来了,估计速度太快对方AP可能受不了.管它接着拼,上下键还是---reaver -i mon0 -b MAC -a -S -vv -d 0 这条命令,显示mon0 接口错误,奶奶的,可能太快把驱动給崩了.上下键airmon-ng start wlan0 加载驱动---还是一次就加载成功,接着拼可是速度下来了(6-8 seconds/pin)此时pin解进程是百分之九十二点五,从百分之九十二点五一直到pin解成功耗时1714秒见下图整个pin 解过程应不到二小时! BT5 pin解成功后, PIN码与WPA密码马上一起出来.见下图WPA密码是8位无规律字

首先我们要说的是为什么有些人PIN的时候很慢。而有些人pin 的时候很快。 这里我们要用到的软件是CDLINUX随便找一个能用的就行。没必要找什么什么版本的。 软件是死的。人是活的。 只要我们学会了怎么使用。什么软件都是一样的。 首先我们这里打开打气筒(不喜欢用minidwep-gtk,不稳定) 然后我们初始化网卡。进去扫描模式。 然后我们扫描所有开启WPS的无线AP 上图为打气筒inflator 1.0的界面。我们点击scan for wps enabled aps 即为。扫描开启WPS的AP

看上图。这里显示的就是所有WPS的无线AP 这里是不分WEP。WPA2 或者开放网络的。只要你打开了WPS的无线AP这里都是可以扫描到的。 然后我们选择要扫描的AP 点击NEXT 看上图。

然后我们进去我们PIN的界面。这里我们要勾选-S 勾选了以后参数上会多一个–S 然后这就是正常的Pin了 然后就出现了这个界面。看上图。

开始从12345670 开始PIN 但是等了很长的时间也不走。 还有很多是一只重复很多。然后才走下一个。 就想上图所示的那样。7秒/PIN 如果按照这个速度下去的话。估计密码出了。人家也改密码了。 这里我们就要暂停。然后从重新修改PIN的参数来达到我们预期的效果。 我平时都是用的卡皇测试的 既最快的速度是1秒/pin 这里我我们点击ctrl+C终止保存我们PIN的进程

看上图我标记的位置。 这里我们修改为 reaver –i mon0 –b MAC –a –c 1 –e “ssid”–S –vv –N –d 0 当然这是打气筒自带的参数上我添加的。平时我都是自己写参数的 如下 reaver –i mon0 –b MAC –a –S –v –N –d 0 意思其实差不多。 然后我们点击Run 既会出现上图所示的速度。 我现在用的是8187L 6691的网卡做的测试。 而且加了上诉所说的参数。基本也不会出现路由死机什么的情况。 卡皇通常是1秒/pin 然后这里我们需要做的就是等时间了。 等前面的四位PIN码跟路由器的PIN码对上的话。既会直接跳到90%的进度就能看到希望了。 这里不再赘述。 下一个教程预告。 讲解如何保存。继续PIN。如何单卡多PIN 。多卡多PIN 。 这个教程是新手教程。老手不要看了。权当笑话。

网络安全:两小时破译无线路由器PIN码算法获得路由密码 作者:admin 时间:2012-4-22 21:20:20 浏览:15405 o o最近发生的无线路由器PIN码算法被破译事件,令人印象深刻,网络安全问题再次给我们敲响警钟。看看别人是怎样在两小时破译无线路由器PIN码算法获得路由密码的。 扫瞄附近的无线信号 通过一些WIFI无线信号嗅探软件就可以轻松的破译开启了WPS功能的无线路由器密码。 我们随便扫瞄了办公室附近一片区域的无线信号,它们的MAC地址、SSID名称、信号强度、设备品牌、无线加密方式、无线速率全部历历在目。图谱上那部被我们点选的无线路由器正是深圳某达的产品。 扫瞄附近的无线信号 破译无线路由器PIN码算法

路由器后面的贴现上都会标注PIN码 这是一台我们从网上COPY到的该厂商同类产品图片,它背后的贴纸上清楚的标明它的MAC地址、WPS快速连网PIN码。我们现在就简单的给大家演示一下操作过程。我们之前已说过,可以通过嗅探空气中的WIFI数据包直接抓获对方无线路由器的MAC地址,接下来我们就试试用这个图片上的MAC来计算它的WPS快速无线联网的PIN码。

用计算器转换16进制到10进制 MAC地址为:00:B0:0C:05:5A:D8。我们打开电脑的计算器小工具,切换到科学计算器模式"WIN7后是程序员模式"。在16进制下输入它尾部的最后6位字符、055AD8

获得正确的PIN码 再把输入的十六进制切换成十进制字符。就能得到一组6位的数字,而这组350936正好是上图那台无线路由WPS码的前6位,最后一位数字,我们只要猜十次就可以把它猜出来。上帝如果给你关上了一扇门,那他一定会在另一个地方打开一扇窗。业界认识曾是坚不可摧的WAP2加密模式,就这样被一个意外的窗口给打开了。 不过幸运的是此次PIN码算法被解密涉及的MAC地址段不多,只有MAC地址前6位是C83A35或者00B00C的产品。其它产品线还只能用穷举法去计算。而这也需要时间,但用户可以在无线路由器里关闭WPS功能来禁止这一道暗门被盗用。 如何防止入侵:关闭WPS功能 上文的路由被破解,入侵入口是WPS,因此,关闭WPS功能,便可有效预防此类攻击。

QFN32Pin Name分配1分配2 1PTE0UART1_TX RTC_CLKOUT CMP0_OUT 2PTE1UART1_RX —VDD —VSS 3个串口,两个SPI,8路AD,一路DA,两路I2C. 3PTE16 ADC0_DP1/ADC0_SE1SPI0_PCS0不过有复用的. 4PTE17 ADC0_DM1/ADC0_SE5a SPI0_SCK 5PTE18ADC0_DP2/ADC0_SE2SPI0_MOSI 6PTE19ADC0_DM2/ADC0_SE6a SPI0_MISO —PTE20 —PTE21 —PTE22 —PTE23 7VDDA VDDA VREFH —VREFH —VREFL 8VSSA VSSA VREFL — PTE29 9PTE30DAC0_OUT/ADC0_SE23/CMP0_IN4 —PTE31 —PTE24 —PTE25 10PTA0SWD_CLK 11PTA1UART0_RX 12PTA2UART0_TX 13PTA3SWD_DIO I2C1_SCL 14PTA4I2C1_SDA —PTA5 —PTA12 —PTA13 15VDD 16VSS

17PTA18EXTAL0 18PTA19XTAL0 19PTA20RESET_b 20PTB0ADC0_SE8/TSI0_CH0I2C0_SCL CMP0_IN0 21PTB1ADC0_SE9/TSI0_CH6I2C0_SDA COM0_IN1—PTB2 —PTB3 —PTB16 —PTB17 —PTB18 —PTB19 —PTC0 22PTC1ADC0_SE15/TSI0_CH14RTC_CLK-IN 23PTC2ADC0_SE11/TSI0_CH15 24PTC3LLWU_P7(WAKE UP) —VSS —VDD 25PTC4SPI0_PCS0 26PTC5SPI0_SCK CMP0_OUT 27PTC6SPI0_MOSI 28PTC7 SPI0_MISO —PTC8 —PTC9 —PTC10 —PTC11 —PTD0 —PTD1 —PTD2 —PTD3 29PTD4SPI1_PCS0UART2_RX 30PTD5SPI1_SCK UART2_TX 31PTD6SPI1_MOSI UART0_RX 32PTD7SPI1_MISO UART0_TX

C#实现汉字自动转拼音码 博客分类: 桌面程序(VC、Dephi、.Net) CC++C#J#QQ 方法一: C#代码 1.///

Pin码免跑包对应路由器 MAC对应PIN码表(私藏分享) 有些朋友PJ出来的MAC和PIN有一些关系,基本上MAC前4位相同的,PIN码也相同,故做了以下工作 前4位指的是把MAC地址按“:”来区分,可认为是分成6位,其中的前4位,举例:F4EC386C:4264,就是MAC前4位F4:EC:38:6C,PIN码前4位:4264 下是针对一些MAC对应PIN的码表,收集大家的,集中整理一下。 PIN码对应路由器 ChinaNet: 04C06FE89240:52417924 404D8EE2:1234 4C5499474E:1234 B4417A015C80:92486942 B4417A020DF1:15718853 B4417A02225A:15718853 B4417A184FEF:92486942 CC96A0B611:1234 pin码12474783 NETCORE 08:10:75:*9:75:8A42514022 未知 00:0A:C2:CA:26:F3:61037434 00:0A:C2:CA:35:12:61037434 TOTOLINK N150R 7844760C84E4:20854836 TenDa C83A3513E0:1306 TP 00271952:6883 0027199F:3142 00B00C0F:1047 14E6471A:0768 388345**:9548 3883455c2de4 :84441959

388345C9F5:33552279 3883456d:6692 388345BE044C:75948139 40169F**:9834 40169F21:2802 40169F29:5695 40169F2A: 08007131 40169F45:8781 40169F71:3353 40169FB9CF4A: 47344389 54E6FC2B:7837 5C63BF**:0283 5C63BF3F:0197 5C63BF56:3721 5C63BF71:8625 5C63BF95:4886 5C63BFC9:1078 5C63BFEE:0342 74EA3A3E:4323 940C6D3F26BE:26515526 940C6D5A:0044 940C6D5A:2505 940C6D64:4320 B0487A3A:3190 B0487A4A:4889 B0487A61E728:31672887 B0487A77:4432 B0487A7D:5940 D85D4C3D7A06:15121486 E005C535:0862 E005C554:9248 E005C5B1:1861 F4EC3830: 7332945 F4EC383B33:0339 F4EC384B:1877 F4EC384E:5808 F4EC3865:8746 F4EC386C:4264 F8D111F57B:2333 增加楼下补上的回帖:TP 5c63bf5a:5525 40169f5c:2752

附录E LP-2900开发装置FPGA引脚分配 LP-2900以Altera公司EPF10K10TC144-4型或EP1C3T144C8型FPGA为核心,外部接口资源有8个电平按键、6个脉冲按键、2个8位的DIP拨动开关,1个3×4的键盘阵列、34个发光二极管、6个以动态扫描方式连接的共阴七段显示器,1个8×8的双色发光二极管阵列,1个音频蜂鸣器,一个16×2字符的液晶显示屏。另外还有1片8位的逐次比较模数转换器ADC0804和1片8位的R-2R倒T网络的数模转换器AD7528。由于开发装置上FPGA 芯片的I/O引脚已经在硬件上与各外部设备相连,设计时必须按照引脚连接关系进行FPGA 引脚分配。以下按LP2900开发装置面板的划分区域介绍各外设与EPF10K10TC144或EP1C3T144C8的接口关系,由于FPGA的I/O端口有限,所以某些外设受相同的FPGA引脚控制,使用时需要注意。 1.FPGA主板 FPGA主板独立于LP-2900的面板,主板上有一片Altera的FLEX10K系列芯片EPF10K10TC144或CYCLONE系列的芯片EP1C3T144C8、一个EPROM插座或一片配置芯片EPS1和一个复位按键RESET。主板外围有一圈LED发光二极管,每一个都与EPF10K10TC144-4的一个I/O端口对应连接。使用者可以通过LED了解FPGA相应I/O端口的状态。当端口信号为高电平时,LED亮;低电平时,LED灭。 2.电平按键与开关(J区) J区位于LP2900开发装置面板左下方,有8个带LED显示的电平按键SW1~SW8和2组8位的DIP拨动开关SW9~SW24,位置分布见附录C,与FPGA的连接关系见表E-1。SW1~SW8按键按下时灯亮,FPGA相应的I/O端口输入高电平;反之灯灭,端口输入低电平。SW9~SW24拨向上FPGA相应的I/O端口输入高电平;拨向下时FPGA端口输入低电平。 表E-1 电平按键与EPF10K10TC144-4引脚的连接关系 3.脉冲按键(K区) K区位于LP2900开发装置面板下方中部,有4个带LED显示的脉冲按键PS1~PS4,位置分布见附录C,电路原理见附录D图D-2,与FPGA的连接关系见表E-2。PS1和PS2为负脉冲按键,未按时LED亮,FPGA相应的I/O端口为高电平;按下时FPGA端口为低电平,FPGA输入一个脉冲下降沿。PS3和PS4为正脉冲按键,未按时LED灭,FPGA相

使用BEINI系统穷举PIN码破解WPA及WPA2 1.首先是安装集成reaver1.3破解软件的BEINI系统。(下载地址:https://www.doczj.com/doc/c2959411.html,/file/aq5b4t0i)我是使用U盘版的beini,缺点是不能像虚拟机那样,边破解边玩其他的。这个就只有干等着,不过这个方便。还有个缺点就可能支持的网卡不多,呵呵! 2.安装ULtraISO,网上自己搜索下载! 3.如果是win7,请点右键以管理员身份运行ULtraISO。然后打开刚才下载的beini系统。如图: 4.加入引导文件,这个文件在iso包里有,用WinRAR打开Beini1.1_PLUS加入reaver1.3.iso 文件,把里面的isolinux文件夹解压出来。然后点击加入引导文件,加入isolinux内的isolinux.bin文件。

5.将iso 文件写入u 盘中,点击写入硬盘映像,u 盘请先格式化,不用太大256m 的已经够用。

6.按下图方式选择(一般默认的),然后点击写入,等待完成…… 7.beini启动盘作好后,将电脑设置为u盘启动(不懂问度娘)。插入u盘,开机进入beini 系统。 8.进入系统后,在桌面下方找到Root-shell图标,点击进入命令窗口。

9.先输入命令:airmon-ng start wlan0,如下图所示。此步骤为开启网卡监听模式,如果是外接无线网卡,请将wlan0改为wlan1.(我用的是笔记本自带网卡破解的,如果想信号好,还 是建议买一个。呵呵!) 11.然后输入airodump-ng mon0.此步骤为扫描可用的无线路由器及相关信息。

手表行业术语中英对照表(二) 1>表壳加工处理 电镀(Electro-plating ) 电染(Anode-oxidizing ) 蚀字(Acid Etching ) 镶石(Stone sett in g/m oun ti ng ) 丝印(Silk printing ) 烧焊(Solder/Braze ) 烧青(Epoxy) 线切割(Wire-Cut ) 2>表面 内影(Inner Ring) 太阳纹底纹(Sunray) 油压底纹(Deep press pattern/texture pattern) 搪瓷面(Enamel) 半消光(Semi-Glossy) 镶钉(植钉/ 真钉/铆钉)(Applied Index Riveted) 贴钉(UP 钉)(UP labeling) 车CD 纹(眼钉)(Circular /CD pattern) 啤凸(Emboss) 3> 表针(Hands) 时针(Hour hand) 分针(Minute hand) 长秒针(Second hand) 小秒针(small hand) 浅绿色夜光(Light green luminous) 白夜光(White Lumi no us) 4> 表带(Watch band ) 不锈钢带(S/S band )(Bracelet) 实芯钢带(Solid S/S band) 包边钢带(Rolled S/S band) 片钢带(Folded S/S band) 弹弓带(Spring buckle ) 保险带(Safety buckle) 实芯蝴蝶扣(Solid butterfly buckle)

成表配件中英文对照 1> 成表(Completed Watch) 石英表(Quartz Watch) 计时码表(Chronograph watch) 自动表(Automatic Watch) 跳字行针表(Analogical Digital Watch) 2>表壳 壳胚(Blank) 玻璃(Glass、lens) 普通玻璃(Mineral Glass) 蓝宝石玻璃(Sapphire Glass ) 半蓝宝石玻璃(Semi-sapphire glass) I 令(I ring) 霸的(表冠)(Crow n) 霸的管(Crown Tube ) 按的(Pusher) 壳圈(Bezel) 分圈(Top Ring) 锑片(Aluminium foil) 内罩(Movement Holder) 底盖(Case Back) 铜底盖(S/S case back) 透视底盖(See-through case back) 锁底盖(Screw back) O 令(O-ring)(Gasket) 生耳/钢闩(End-piece/pin ) 3>表壳打磨 拉沙(Hair Brushed ) 12/6H 方向直沙(912/6H vertical brushed) 3/9H 方向横沙(3/6H horizontal brushed) 圆沙(Circle brushed) 喷沙(Fi ne Sa nd Blasted) 光令(Sat in/Polish ) 壳:Case 表胚:watch bla nk 表圈:watch bezel 表面:dial

MAC对应PIN码表(私藏分享) 有些朋友PJ出来的MAC和PIN有一些关系,基本上MAC前4位相同的,PIN码也相同,故做了以下工作 前4位指的是把MAC地址按“:”来区分,可认为是分成6位,其中的前4位,举例:F4EC386C:4264,就是MAC前4位F4:EC:38:6C,PIN码前4位:4264 下是针对一些MAC对应PIN的码表,收集大家的,集中整理一下。 PIN码对应路由器 ChinaNet: 04C06FE89240:52417924 404D8EE2:1234 4C5499474E:1234 B4417A015C80:92486942 B4417A020DF1:15718853 B4417A02225A:15718853 B4417A184FEF:92486942 CC96A0B611:1234 pin码12474783 NETCORE 08:10:75:*9:75:8A 42514022 未知 00:0A:C2:CA:26:F3:61037434 00:0A:C2:CA:35:12:61037434 TOTOLINK N150R 7844760C84E4:20854836 TenDa C83A3513E0:1306 TP 00271952:6883 0027199F:3142 00B00C0F:1047 388345**:9548 3883455c2de4 :84441959 3883456d:6692 388345BE044C:75948139 40169F**:9834 40169F21:2802 40169F29:5695

40169F2A: 08007131 40169F45:8781 40169F71:3353 40169FB9CF4A: 47344389 54E6FC2B:7837 5C63BF**:0283 5C63BF3F:0197 5C63BF56:3721 5C63BF71:8625 5C63BF95:4886 5C63BFC9:1078 5C63BFEE:0342 74EA3A3E:4323 940C6D3F26BE:26515526 940C6D5A:0044 940C6D5A:2505 940C6D64:4320 B0487A3A:3190 B0487A4A:4889 B0487A61E728:31672887 B0487A77:4432 B0487A7D:5940 D85D4C3D7A06:15121486 E005C535:0862 E005C554:9248 E005C5B1:1861 F4EC3830: 7332945 F4EC383B33:0339 F4EC384B:1877 F4EC384E:5808 F4EC3865:8746 F4EC386C:4264 F8D111F57B:2333 增加楼下补上的回帖:TP 5c63bf5a:5525 40169f5c:2752 54e6fc58:9742 40169fd4:4730 5c63bfcc:6220 2012年2月14日 TP

Pos终端中的主密钥、工作密钥、pin密钥、mac密钥 下面介绍一下加密机中最主要的几种密钥: 1、加密机主密钥(MK) 加密机主密钥(Master Key - MK)是存入在HSM机内的由三个成分合成的一对最上层密钥。在HSM机器以外的地方不会以明文形式存放,它采用双倍标准DES密钥(长达112位)实现三重数据加密。 HSM投入运行时,必须先产生和装载MK。由于DES算法依靠某一个密钥进行加密,同时所有密钥和数据都经由MK进行加密,所以MK必须通过一种安全的方法生成和维护。 MK的产生需要银行三位主要的管理人员参与产生,在SJL06主机加密模块中采用MK(加密机主密钥)对BMK进行加密保护; MK由三个成分(32位十六进制数)组成,由加密机使用单位通过行政手段分派专人管理和维护,一般由2~3人采用"背对背"形式进行输入; MK以密文形式存储在加密机黑匣子中,且永远不以明文形式出现。 2、银行主密钥(BMK) 银行主密钥(BMK),是加密密钥用的密钥,适用于共享网络中,它可以在共享网络中两个(或多个)通讯网点之间以部分形式进行人工分配且保持双方的对称性,共享网络中任何两个通讯网点之间均共用不同的BMK。BMK用于加密底层需要传送的数据密钥,这样远地密钥就能自动进行交换(无须人工干预)。该密钥可以长期不更改,通常二年更新一次。本地存储时,BMK是通过MK进行加密的或以索引方式存储在加密机中。 3、区域PIN密钥(PIK) 区域PIN密钥PIK是一个数据加密密钥,适用于共享网络,它通过BMK加密在两个(或多个)通讯网点之间进行自动分配,PIK用于加密两个通讯网点之间需传输的PIN,这样就实现了PIN的保密。PIK需要经常性地定期更改,在本地存储时,它是通过BMK进行加密的。PIK需要经常性地定期更改,通常每天更换一次。 4、区域MAC密钥(MAK) 区域MAC密钥MAK是一个数据加密密钥,适用于共享网络,它通过BMK加密在两个(或多个)通讯网点之间进行自动分配。用于两个通讯网点之间传送信息时,生成和校验一个信息认证代码(Message Authentication Code),从而达到信息认证的目的。MAK需要经常性地定期更改,通常每天更换一次。 5、终端PIN密钥(TPK) 终端PIN密钥是一个数据加密用的密钥,适用于局域网络中,它是在局域网内通过TMK加密,由终端数据受理者自动分配到终端且保持通讯双方之间的对称性。TPK用于加密在局域网内终端和终端数据受理者之间传送的PIN。TPK在本地存储在加密机中通过索引的方式调用。TPK需要经常性地定期更换,通常每天更换一次。

穷举pin破解wpa\wpa2 请各位认真看完以下文字 1.pin破解原理篇: 首先,在WPS加密中PIN码是网络设备间获得接入的唯一要求,不需要其他身份识别方式,这就让暴力破解变得可行。 其次,WPS PIN码的第8位数是一个校验和(checksum),因此黑客只需算出前7位数即可。这样,唯一的PIN码的数量降了一个级次变成了10的7次方,也就是说有1000万种变化。 再次,在实施PIN的身份识别时,接入点(无线路由器)实际上是要找出这个PIN的前半部分(前4位)和后半部分(后3位)是否正确即可。Viehbock称当第一次PIN认证连接失败后,路由器会向客户端发回一个EAP-NACK信息,而通过该回应,攻击者将能够确定的PIN前半部或后半部是否正确。换句话说,黑客只需从7位数的PIN 中找出一个4位数的PIN和一个3位数的PIN。这样一来,级次又被降低,从1000万种变化,减少到11000(10的4次方+10的3次方)种变化。 因此,在实际破解尝试中,黑客最多只需试验11000万次,平均只需试验大约5500次就能破解。这也证实了破解PIN码的可行性。

2.概述 由于破解软件都是运行在linux系统下的,暂时还没有直接运行在window下的破解软件。所以破解还是有一定的难度! 目前的破解方法有一下几种:1.直接采用光盘启动linux破解系统,此方法需要会设置系统启动项,设置光盘启动即可。具体设置方法可以上百度查。2.采用U盘启动,首先把linux系统制作成U盘启动,然后电脑设置成U盘启动,此方法类似光盘启动。3.使用虚拟机虚拟linux系统,这种方法的优势是可以直接在Windows系统中进行操作,方便实用,接下来主要讲解方法3即:虚拟机+破解镜像破解!