防火墙双链路出口nat策略路由配置案例

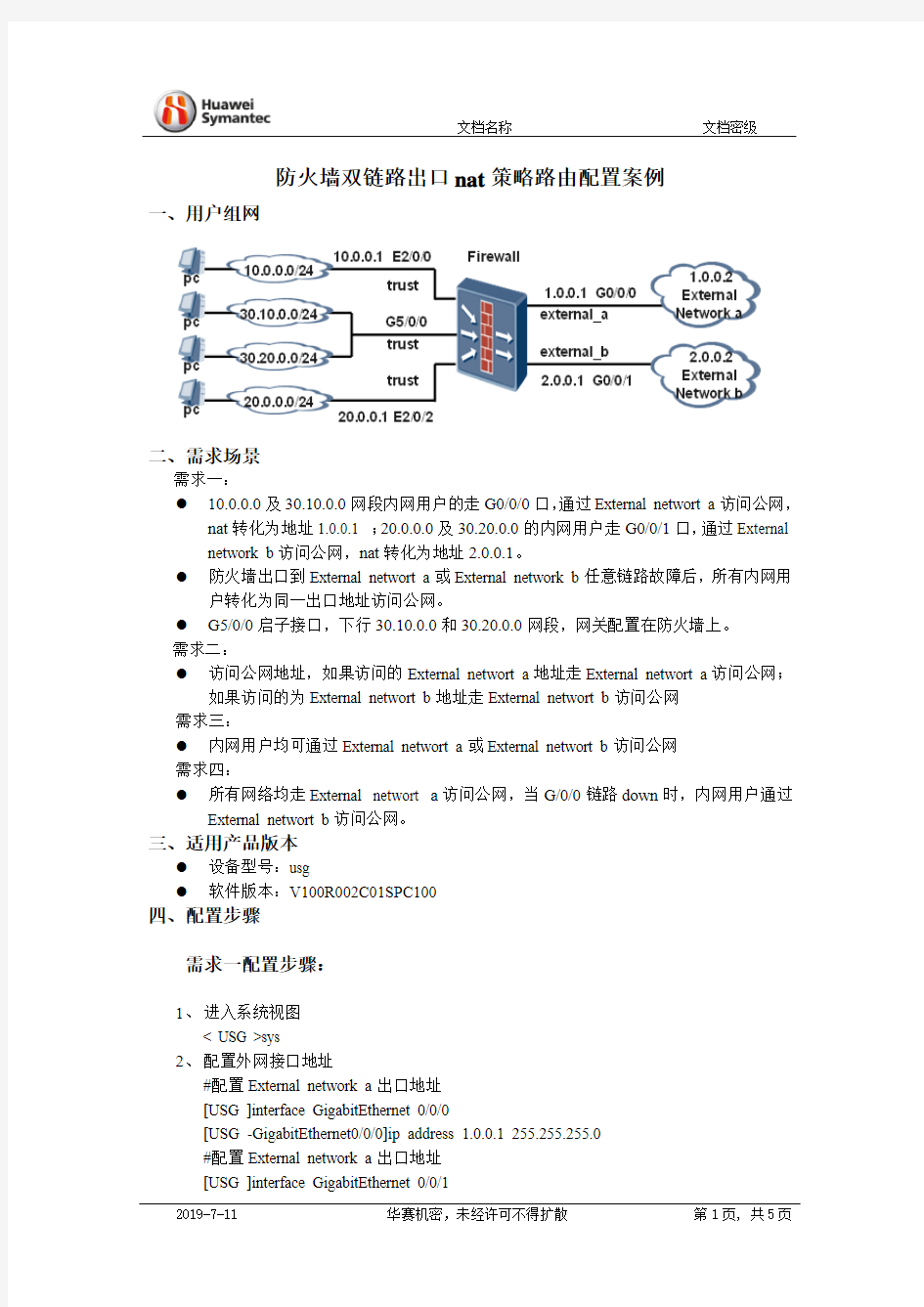

一、用户组网

二、需求场景

需求一:

●10.0.0.0及30.10.0.0网段内网用户的走G0/0/0口,通过External networt a访问公网,

nat转化为地址1.0.0.1 ;20.0.0.0及30.20.0.0的内网用户走G0/0/1口,通过External network b访问公网,nat转化为地址2.0.0.1。

●防火墙出口到External networt a或External network b任意链路故障后,所有内网用

户转化为同一出口地址访问公网。

●G5/0/0启子接口,下行30.10.0.0和30.20.0.0网段,网关配置在防火墙上。

需求二:

●访问公网地址,如果访问的External networt a地址走External networt a访问公网;

如果访问的为External networt b地址走External networt b访问公网需求三:

●内网用户均可通过External networt a或External networt b访问公网

需求四:

●所有网络均走External networt a访问公网,当G/0/0链路down时,内网用户通过

External networt b访问公网。

三、适用产品版本

●设备型号:usg

●软件版本:V100R002C01SPC100

四、配置步骤

需求一配置步骤:

1、进入系统视图

< USG >sys

2、配置外网接口地址

#配置External network a出口地址

[USG ]interface GigabitEthernet 0/0/0

[USG -GigabitEthernet0/0/0]ip address 1.0.0.1 255.255.255.0

#配置External network a出口地址

[USG ]interface GigabitEthernet 0/0/1

[USG -GigabitEthernet0/0/1]ip address 2.0.0.1 255.255.255.0

3、创建vlan,并将接口加入vlan(如果加入接口为三层口,也可在接口下配置地址)

#创建vlan 2和vlan 3,并加入相应接口。

[USG ]vlan 2

[USG -vlan-2]port interface Ethernet 2/0/0

[USG -vlan-2]quit

[USG ]vlan 3

[USG -vlan-3]port interface Ethernet 2/0/2

[USG -vlan-3]quit

4、#配置vlanif接口地址

#配置vlan2、vlan3接口地址

[USG ]interface Vlanif 2

[USG -Vlanif2]ip address 10.0.0.1 255.255.255.0

[USG -Vlanif2]quit

[USG ]interface Vlanif 3

[USG -Vlanif3]ip address 20.0.0.1 255.255.255.0

[USG -Vlanif3]quit

5、配置子接口,设置子接口封装类型、vlan号(该场景为下行多个vlan,网关设置在

防火墙上)

#在interface g5/0/0下配置子接口、封装类型及地址

[USG ]interface g5/0/0.1

[USG -GigabitEthernet5/0/0.1]vlan-type dot1q 10

[USG -GigabitEthernet5/0/0.1]ip address 30.10.0.1 255.255.255.0

[USG ]interface g5/0/0.2

[USG -GigabitEthernet5/0/0.2]vlan-type dot1q 20

[USG -GigabitEthernet5/0/0.2]ip address 30.20.0.1 255.255.255.0

创建安全区域

#创建区域external_a和external_b并设置优先级

[USG ]firewall zone name external_a

[USG -zone-zone_a]set priority 20

[USG -zone-zone_a]quit

[USG ]firewall zone name external_b

[USG -zone-zone_b]set priority 10

[USG -zone-zone_b]quit

将各接口加入相应安全区域

#将通往External networt a接口加入external_a安全域

[USG ]firewall zone external_a

[USG -zone-external_a]add interface GigabitEthernet 0/0/0

[USG -zone-external_a]quit

#将通往External networt b接口加入external_b安全域

[USG ]firewall zone external_b

[USG -zone-external_b]add interface GigabitEthernet 0/0/1

[USG -zone-external_b]quit

#将内网接口加入trust安全域

[USG ]firewall zone trust

[USG -zone-trust]add interface Vlanif 2

[USG -zone-trust]add interface Vlanif 3

[USG -zone-trust]add interface GigabitEthernet 5/0/0

[USG -zone-trust]add interface GigabitEthernet 5/0/0.1

[USG -zone-trust]add interface GigabitEthernet 5/0/0.2

[USG -zone-trust]quit

6、配置允许作nat转换访问公网的地址acl

#配置内网访问公网acl

[USG ]acl 2000

[USG -acl-basic-2000]rule permit source any

[USG -acl-basic-2000]quit

7、配置域间包过滤

#开启域间包过滤

[USG ]firewall packet-filter default permit all

8、配置双链路nat出口转化地址

#配置External networt a和External networt b地址池

[USG ]nat address-group 1 1.0.0.1 1.0.0.1

[USG ]nat address-group 2 2.0.0.1 2.0.0.1

9、配置到External networt a和External networt b默认出口路由

[USG ]ip route-static 0.0.0.0 0.0.0.0 1.0.0.2

[USG ]ip route-static 0.0.0.0 0.0.0.0 2.0.0.2

10、配置内网段走不同出口的策略acl

#配置10.0.0.0及30.10.0.0地址段从G/0/0出去的acl

[USG ]acl 3010

[USG -acl-basic-3010]rule permit source 10.0.0.0 0.0.0.255

[USG -acl-basic-3010]rule permit source 30.10.0.0 0.0.0.255

[USG -acl-basic-3010]quit

#配置10.0.0.0及30.10.0.0地址段从G/0/0出去的acl

[USG ]acl 3020

[USG -acl-basic-3020]rule permit source 20.0.0.0 0.0.0.255

[USG -acl-basic-3020]rule permit source 30.20.0.0 0.0.0.255

[USG -acl-basic-3020]quit

11、配置到External networt a和External networt b的nat地址转换

[USG ]firewall interzone trust external_a

[USG -interzone-trust-external_a]nat outbound 2000 address-group 1 [USG ]firewall interzone trust external_b

[USG -interzone-trust-external_b]nat outbound 2000 address-group 2 [USG -interzone-trust-external_b]quit

12、创建qos策略分类、流行为、策略

#定义匹配到external network a的类、acl

[USG ]traffic classifier ext_a

[USG -classifier-ext_a]if-match acl 3010

[USG -classifier-ext_a]quit

#定义匹配到external network b的类、acl

[USG ]traffic classifier ext_b

[USG -classifier-ext_b]if-match acl 3020

[USG -classifier-ext_b]quit

#定义匹配到external network a的行为动作

[USG ]traffic behavior ext_a

[USG -behavior-ext_a]remark ip-nexthop 1.0.0.2 output-interface GigabitEthernet 0/0/0 [USG -behavior-ext_a]quit

#定义匹配到external network b的行为动作

[USG ]traffic behavior ext_b

[USG -behavior-ext_b]remark ip-nexthop 2.0.0.2 output-interface GigabitEthernet 0/0/1 [USG -behavior-ext_b]quit

13、创建QOS策略external_ab,定义匹配的行为策略

[USG ]qos policy external_ab

[USG -qospolicy-external_ab]classifier ext_a behavior ext_a

[USG -qospolicy-external_ab]classifier ext_b behavior ext_b

[USG -qospolicy-external_ab]quit

14、在内网接口上应用策略(注意应用在相应的内外接口)

[USG ]interface Vlanif 2

[USG -Vlanif2]qos apply policy external_ab outbound

[USG -Vlanif2]quit

[USG ]interface Vlanif 3

[USG -Vlanif3]qos apply policy external_ab outbound

[USG ]interface GigabitEthernet 5/0/0

[USG -GigabitEthernet5/0/0]qos apply policy external_ab outbound

———结束———

需求二配置步骤:

1、配置步骤与需求一中1-8相同

2、配置访问External networt a和External networt b路由

#配置External networt a为默认路由

[USG ]ip route-static 0.0.0.0 0.0.0.0 1.0.0.2

#配置External networt b的精确路由(如将External networt b地址穷举写精确路由)

[USG ]ip route-static x.x.x.x x..x..x.x 2.0.0.2

[USG ]ip route-static x.x.x.x x..x..x.x 2.0.0.2

……

———结束———

需求三配置步骤:

1、配置步骤与需求一中1-9相同

———结束———

需求四配置步骤:

1、配置步骤与需求一中1-8相同

2、配置主出口路由

[USG ]ip route-static 0.0.0.0 0.0.0.0 1.0.0.2 preference 30 3、配置备用出口路由(浮动路由)

[USG ]ip route-static 0.0.0.0 0.0.0.0 2.0.0.2 preference 60 ———结束———

实验二十九 配置静态NAT 【实验名称】 配置静态NAT 。 【实验目的】 配置网络地址变换,提供到公司共享服务器的可靠外部访问。 【背景描述】 某IT 企业因业务扩展,需要升级网络,他们选择172.16.1.0/24作为私有地址,并用NAT 来处理和外部网络的连接。 【需求分析】 公司需要将172.16.4.2访问外网,同时考虑到包括安全在内的诸多因素,公司希望对外部隐藏内部网络,使外部网络不能访问内部网络。 【实验】 1.1 实验设备 用户自定义路由器2621XM 2台 交换机2950-24 1台 PC 机 2台 1.2 组网图 S0/0S0/0 F0/0 PC3 F0/0 1.3 设备IP 地址表

【实验原理】 在路由器RT3上把通过NAT地址转换,将172.16.4.2、172.16.4.3两台主机访问互联网的行为转换成路由器RT3上220.1.1.2访问互联网的行为,从而实现把内网隐藏起来。 1.4 配置步骤 第一步在路由器上RT1配置静态路由选择和IP地址。 第二步在路由器上RT2配置静态路由选择和IP地址。 第三步在路由器上RT3配置静态路由选择和IP地址。 第四步在路由器RT3上配置静态NAT。 第五步在路由器RT3上指定一个内部接口和一个外部接口。 第六步在RT3上查看地址转换的情况 先从内网PING 外网计算机,再查看地址转换情况 Router#show ip nat translations 1.5 验证配置 1、主机PC1通过PING 命令PING主机PC3截图保存在PKT文件中。 2、RT3上对主机PC1通过PING 命令PING主机PC3时进行的地址转换 3、主机PC2通过PING 命令PING主机PC3截图保存在PKT文件中。 4、RT3上对主机PC2通过PING 命令PING主机PC3时进行的地址转换 5、主机PC3通过PING 命令PING主机PC1(或PC2)截图保存在PKT文件中。

H3C MSR路由器双出口NAT服务器的典型配置 ? 一、需求: MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(/24)从G5/0访问电信网络,会被电信过滤。该校内网服务器需要对外提供访问,其域名是3c,对应DNS解析结果是。先要求电信主机和校园网内部主机都可以通过域名或正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络。 设备清单:MSR一台 二、拓扑图: 三、配置步骤:

适用设备和版本:MSR系列、Version , Release 1205P01后所有版本。

四、配置关键点: 1) 此案例所实现之功能只在MSR上验证过,不同设备由于内部处理机制差异不能保证能够实现; 2) 策略路由是保证内部服务器返回外网的流量从G5/1出去,如果不使用策略路由会按照普通路由转发从G5/0出去,这样转换后的源地址会被电信给过滤掉,因此必须使用策略路由从G5/1出去; 3) 策略路由的拒绝节点的作用是只要匹配ACL就变成普通路由转发,而不被策略; 4) 在G0/0应用2个NAT的作用是使内网可以通过访问访问内部服务器3c,如果只使用NAT Outbound Static,那么内部主机发送HTTP请求的源、目的地址对<, >会变成<, >然后发送给内部服务器,那么内部服务器会把HTTP响应以源、目的地址对<, >直接返回给内部主机(可以经过内部路由不需要经过MSR到达)因此对于内部主机来说始终没有接收到返回的HTTP响应,因此打开网页失败。解决问题的办法就是让内部服务器返回时经过MSR路由器,让MSR把HTTP响应<, >变成<, >,方法就是再做一次NAT,通过NAT Outbound ACL 3000

CISCONAT配置 一、NAT简介 NAT(Network Address Translation)的功能,就是指在一个网络内部,根据需要可以随意自定义的IP地址,而不需要经过申请。在网络内部,各计算机间通过内部的IP地址进行通讯。而当内部的计算机要与外部internet网络进行通讯时,具有NAT功能的设备(比如:路由器)负责将其内部的IP地址转换为合法的IP地址(即经过申请的IP地址)进行通信。 二、NAT 的应用环境: 情况1:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet 隔离开,则外部用户根本不知道通过NAT设置的内部IP地址。 情况2:一个企业申请的合法Internet IP地址很少,而内部网络用户很多。可以通过NAT功能实现多个用户同时公用一个合法IP与外部Internet 进行通信。 三、设置NAT所需路由器的硬件配置和软件配置: 设置NAT功能的路由器至少要有一个内部端口(Inside),一个外部端口(Outside)。内部端口连接的网络用户使用的是内部IP地址。内部端口可以为任意一个路由器端口。外部端口连接的是外部的网络,如Internet 。外部端口可以为路由器上的任意端口。 设置NAT功能的路由器的IOS应支持NAT功能(本文事例所用

路由器为Cisco2501,其IOS为11.2版本以上支持NAT功能)。四、关于NAT的几个概念: 内部本地地址(Inside local address):分配给内部网络中的计算机的内部IP地址。 内部合法地址(Inside global address):对外进入IP通信时,代表一个或多个内部本地地址的合法IP地址。需要申请才可取得的IP地址。 五、NAT的设置方法: NAT设置可以分为静态地址转换、动态地址转换、复用动态地址转换。 1、静态地址转换适用的环境 静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。如果内部网络有E-mail服务器或FTP服务器等可以为外部用户提供的服务,这些服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务。 静态地址转换基本配置步骤: (1)、在内部本地地址与内部合法地址之间建立静态地址转换。在全局设置状态下输入: Ip nat inside source static 内部本地地址内部合法地址(2)、指定连接网络的内部端口在端口设置状态下输入:ip nat inside (3)、指定连接外部网络的外部端口在端口设置状态下输入:

华为 MSR路由器教育网双出口NAT服务器的典型配置 一、组网需求: MSR 的 G0/0 连接某学校内网, G5/0 连接电信出口, G5/1 连接教育网出口,路由配置:访问教育网地址通过 G5/1 出去,其余通过默认路由通过 G5/0 出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校 一、组网需求: MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。该校内网服务器192.168.34.55需要对外提供访问,其域名是https://www.doczj.com/doc/c34281081.html,,对应DNS解析结果是211.1.1.4。先要求电信主机和校园网内部主机都可以通过域名或211.1.1.4正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络。 设备清单:MSR一台 二、组网图:

三、配置步骤: 适用设备和版本:MSR系列、Version 5.20, Release 1205P01后所有版本。

四、配置关键点: 1) 此案例所实现之功能只在MSR上验证过,不同设备由于内部处理机制差异不能保证能够实现; 2) 策略路由是保证内部服务器返回外网的流量从G5/1出去,如果不使用策略路由会按照普通路由转发从G5/0出去,这样转换后的源地址211.1.1.4会被电信给过滤掉,因此必须使用策略路由从G5/1出去; 3) 策略路由的拒绝节点的作用是只要匹配ACL就变成普通路由转发,而不被策

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。 NAT典型配置举例 内网用户通过NAT地址访问外网(静态地址转换) 1. 组网需求 内部网络用户使用外网地址访问Internet。 2. 组网图 图1-5 静态地址转换典型配置组网图 3. 配置步骤 # 按照组网图配置各接口的IP地址,具体配置过程略。 # 配置内网IP地址到外网地址之间的一对一静态地址转换映射。

There are 1 outbound static NAT mappings. IP-to-IP: Local IP : Global IP : Interfaces enabled with static NAT: There are 1 interfaces enabled with static NAT. Interface: GigabitEthernet1/2 # 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。[Router] display nat session verbose Initiator: Source IP/port: Destination IP/port: VPN instance/VLAN ID/VLL ID: -/-/- Protocol: ICMP(1) Responder: Source IP/port: Destination IP/port: VPN instance/VLAN ID/VLL ID: -/-/- Protocol: ICMP(1) State: ICMP_REPLY Application: INVALID Start time: 2012-08-16 09:30:49 TTL: 27s Interface(in) : GigabitEthernet1/1 Interface(out): GigabitEthernet1/2 Initiator->Responder: 5 packets 420 bytes Responder->Initiator: 5 packets 420 bytes Total sessions found: 1 内网用户通过NAT地址访问外网(地址不重叠) 1. 组网需求

静态NAT配置实例 NAT的实现方式有三种,即静态转换StaticNat、动态转换DynamicNat和端口多路复用OverLoad。 静态转换是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。 动态转换是指将内部网络的私有IP地址转换为公用IP地址时,IP地址对是不确定的,而是随机的,所有被授权访问上Internet的私有IP地址可随机转换为任何指定的合法IP地址。也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。动态转换可以使用多个合法外部地址集。当ISP提供的合法IP地址略少于网络内部的计算机数量时。可以采用动态转换的方式。但在一个时间点上,同时访问外网的主机数量不会多于地址中的公有IP 地址数量。只有释放后才能被其它的内网主机重新获取分配。即:在一个时间点上是一对一的关系,在一个时间段上是一对多的关系。 端口多路复用是指改变外出数据包的源端口并进行端口转换,即端口地址转换(PAT,PortAddressTranslation),采用端口多路复用方式。内部网络的所有主机均可共享一个(或多个地址池中的)合法外部IP地址实现对Internet的访问,从而可以最大限度地节约IP地址资源。同时,又可隐藏网络内部的所有主机,有效避免来自internet的攻击。因此,目前网络中应用最多的就是端口多路复用方式。实现一对多的对应关系 【背景描述】 现假设某单位创建了PC1和 PC2,这两台PC机不但允许内部用户(IP 地址为 172.16.1.0/24 网段)能够相互访问,而且要求 Internet 上的外网用户也能够访问。为实现此功能,本单位向当地的ISP申请了一段公网的IP地址210.28.1.0/24(210.28.1.10和210.28.1.11)。通过静态NAT转换,当Internet 上的用户访问这两台PC时,实际访问的是210.28.1.10和210.28.1.11这两个公网的IP地址,但用户的访问数据被路由器R1(NAT)分别转换为172.16.1.10

思科路由器双WAN口负载分担并NAT及互为备份 说明: 客户接入ISP1及ISP2,部有4 个网段分别是: 192.168.10.0/24 192.168.20.0/24 10.10.10.0/24 20.20.20.20/24 正常模式为192.168.10.0和10.10.10.0两个网段优先走ISP1,192.168.20.0和202.20.20.0两个网段优先走ISP2。当IPS1线路中断时(即使R3接IPS1的接口是UP)192.168.10.0和10.10.10.0两个网段会自动转到ISP2,ISP2中断时同亦。 下面是拓扑图,及各台设备的配置文档,在GNS3上模拟测试成功。 (在网络上一直是伸手党,现在也分享下自己的经验,有不当之处还请指教,谢谢)

分别在R1、R2均配置loopback 0 1.1.1.1/32为测试对象,R3为边界路由器,配置最多放在最后 R1 R1#sh run Building configuration... Current configuration : 761 bytes ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no password-encryption ! hostname R1 !

boot-start-marker boot-end-marker ! ! no aaa new-model ! ! ip cef no ip domain lookup ! ! interface Loopback0 ip address 1.1.1.1 255.255.255.255 ! interface FastEthernet0/0 ip address 11.11.11.3 255.255.255.248 duplex auto speed auto ! interface FastEthernet0/1 no ip address shutdown duplex auto speed auto ! ip route 11.11.11.0 255.255.255.248 11.11.11.1 ! no ip http server no ip http secure-server ! control-plane ! gatekeeper shutdown ! ! line con 0 exec-timeout 0 0 logging synchronous stopbits 1 line aux 0 stopbits 1 line vty 0 4 !

NAT 配置示例 本节提供了以下配置配置例子: 1、动态内部源地址转换示例 2、内部全局地址复用示例 3、重叠地址转换示例 4、tcp负载均衡示例 5、nat多个outside口负载均衡示例 (1)动态内部源地址转换示例 在以下配置中,本地全局地址从nat地址池net200中分配,该地址池定义了地址范围为 200.168.12.2 ̄200.168.12.100。只有内部源地址匹配访问列表1的数据包才会建立nat转换记录。 ! interface fastethernet 0/0 ip address 192.168.12.1 255.255.255.0 ip nat inside ! interface fastethernet 1/0

ip address 200.168.12.1 255.255.255.0 ip nat outside ! ip nat pool net200 200.168.12.2 200.168.12.100 netmask 255.255.255.0 ip nat inside source list 1 pool net200 ! access-list 1 permit 192.168.12.0 0.0.0.255 (2)内部全局地址复用示例 内部全局地址复用,其实就是napt。rgnos8.1以上版本的软件对于动态nat自动实现napt。在以下配置中,本地全局地址从nat地址池net200中分配,该地址池只定义200.168.12.200一个ip地址,但允许复用。只有内部源地址匹配访问列表1的数据包才会建立该类型nat转换记录。 ! interface fastethernet 0/0 ip address 192.168.12.1 255.255.255.0 ip nat inside

NAT有3种实现方式,包括有静态NAT、动态地址NAT和端口多路复用地址转换三种技术类型。静态NAT是把内部网络中的每个主机地址永久映射成外部网络中的某个合法地址;动态地址NAT是采用把外部网络中的一系列合法地址使用动态分配的方法映射到内部网络;端口多路复用地址转换是把内部地址映射到外部网络的一个IP地址的不同端口上。根据不同的需要,选择相应的NAT技术类型。 一般我们实际工作中都使用复用NAT,即复用断口NAT,也叫PNAT. 所以掌握最后配置就可以了。 静态NAT配置步骤: 首先,配置各接口的IP地址。内网使用私有IP.外网使用公网IP.并指定其属于内外接口。 其次,定义静态建立IP地址之间的静态映射。 最后,指定其默认路由。 Router>en(进入特权模式) Router#config (进入全局配置模式) Configuring From terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CNTL/Z. Router(config)#ho R3(命名为R3) R3(config)#no ip domain-lo(关闭域名查询,在实验环境中,敲入错误的命令,它将进行域名查询,故关闭他) R3(config)#line c 0(进入线路CONSOLE接口0下) R3(config-line)#logg syn(启用光标跟随,防止日志信息冲断命令显示的位置)R3(config-line)#exec-t 0 0(防止超时,0 0为永不超时) R3(config-line)#exit R3(config)#int e0(进入以太网接口下) R3(config-if)#ip add 192.168.1.1 255.255.255.0(设置IP地址) R3(config-if)#ip nat inside(设置为内部接口) R3(config-if)#no shut R3(config-if)#exit R3(config)#int ser1 (进入串口下) R3(config-if)#ip add 100.0.0.1 255.255.255.0 R3(config-if)#no shut R3(config-if)#ip nat outside(设置为外部接口) R3(config-if)#exit R3(config)#ip nat inside source static 191.168.1.1 100.0.0.1(设置静态转换,其中ip nat inside source为NAT转换关键字,这里是静态,故为STATIC)R3(config)#ip classless R3(config)#ip route 0.0.0.0 0.0.0.0 s0(这里是出口或者下一跳地址) R3(config)#exit

运营商的很多客户,特别是网吧老板,都是靠网络连接来营业的,网络连接可靠性对这些boss而言尤其重要,常见的单线路(链路)连接互联网就变得不那么给力,一旦线路故障,整个业务就歇菜了,他们选择往往是双运营商双线路,这种模式我们也称为互联网双出口。双出口情况下有几种解决方案,应该如何在解决方案中选择是我们这期专栏要讨论的内容。 一、传统的主备线路解决方案 这名可敬的客户为ICG网关打造了双出口网络: 1. 电信线路为主线路,出口IP为6.16.5.6; 2. 联通线路为备线路,出口IP为2.17.1.24; 3. 对内连接4台PC,分别是PC1~PC4,ICG连接这些PC的内部VLAN地址是192.168.1.1。 主备的双出口解决方案是最容易实现的,因为它最容易想到: 1. 电信出口默认路由优于联通出口默认路由,因此在电信线路连接正常情况下,所有PC都是从电信线路访问互联网; 2. 当电信线路发生故障,那么电信出口默认路由失效,联通出口默认路由生效,所有PC切换到联通线路访问互联网。

如上图所示,电信线路故障,所有PC都从联通线路访问互联网。这种方案虽然简单,但是怎么看都觉得不是特别带感,因为2条线路在同一时刻只能使用1条,可是敬业的客户可是同时为2条线路掏钱的,同时使用2条线路可以增加带宽,可以带来更客观的生意,网吧老板对传统解决方案有些生气,我们需要让传统解决方案变得更紧实一些,我们能完成这项任务吗?请相信科技的力量,我们为此而生。 二、让2条线路都用起来的解决方案——等价路由 在传统的解决方案中,电信、联通两条默认路由是不等价的,而是主备,电信的优于联通,如果要让2条线路都用起来,那么我们很容易想到使用等价路由,即电信、联通的默认路由是一视同仁的,选择谁做出口都一样,这个看起来的确要比传统解决方案要带感一些。

实验目的: 1、掌握静态NAT的配置 2、掌握动态NAT的配置 实验拓扑: PC1:IP:192.168.1.1 /24 GW:192.168.1.254 PC2:IP:192.168.1.2 /24 GW:192.168.1.254 PC3:IP:202.1.1.0 /24 PC3不要配置网关, IP地址的基本配置 R1(config)#int f1/0 R1(config-if)#ip add 192.168.1.254 255.255.255.0 R1(config-if)#no shut R1(config)#int f0/0 R1(config-if)#ip add 202.1.1.10 255.255.255.0 R1(config-if)#no shut 静态NAT的配置 1、设置对内和对外接口 R1(config)#int f1/0 R1(config-if)#ip nat inside F1/0是连接外网的 R1(config-if)#int f0/0 R1(config-if)#ip nat outside F0/0是连接外网的 R1(config)#ip nat inside source static 192.168.1.1 202.1.1.100 R1(config)#ip nat inside source static 192.168.1.2 202.1.1.101 这时PC1和PC2去ping外网地址202.1.1.10可以ping通。外网的真实PC可以ping不通内网的地址,但是可以ping通202.1.1.100和202.1.1.101地址。因为ARP缓存表中有该地址对应的MAC。 2、动态NAT的配置 R1(config)#int f1/0

1配置NAT Server双出口举例 本例给出一个同时接入两个运营商网络的企业配置内部服务器的案例。这个企业从每个运营商处都获取到了一个公网IP地址,为了保证所有用户的访问速度,需要让不同运营商的用户通过访问相应的运营商的IP来访问公司提供的服务,而不需要经过运营商之间的中转。 组网需求 如图1所示,某公司内部网络通过SRG与两个运营商网络连接。 公司内网有一台FTP Server同时对两个运营商网络提供服务器,其真实IP是10.1.1.2。ISP1网络中的用户可以通过1.1.1.2访问FTP Server,ISP2网络中的用户可以通过2.2.2.2访问FTP Server。 要实现这一需求,只要将两个运营商网络划入不同的安全区域,使用nat server的zone参数对不同的安全区域发布不同的公网IP即可。 图1 配置多对一的内部服务器组网图

操作步骤 1.创建安全区域。 2.

12.[SRG] interface GigabitEthernet 0/0/2 13.[SRG-GigabitEthernet0/0/2] ip address 10.1.1.1 24 14.[SRG-GigabitEthernet0/0/2] quit 15.[SRG] interface GigabitEthernet 0/0/3 16.[SRG-GigabitEthernet0/0/3] ip address 1.1.1.1 24 17.[SRG-GigabitEthernet0/0/3] quit 18.[SRG] interface GigabitEthernet 5/0/0 19.[SRG-GigabitEthernet5/0/0] ip address 2.2.2.1 24 20.[SRG-GigabitEthernet5/0/0] quit 21.[SRG] firewall zone dmz 22.[SRG-zone-dmz] add interface GigabitEthernet 0/0/2 23.[SRG-zone-dmz] quit 24.[SRG] firewall zone ISP1 25.[SRG-zone-isp1] add interface GigabitEthernet 0/0/3 26.[SRG-zone-isp1] quit 27.[SRG] firewall zone ISP2 28.[SRG-zone-isp2] add interface GigabitEthernet 5/0/0 29.[SRG-zone-isp2] quit 30.配置内部服务器,对不同的安全区域发布不同的公网IP地址。 a.创建两台内网服务器的公网IP与私网IP的映射关系。 b.[SRG] nat server zone isp1 protocol tcp global 1.1.1.2 ftp inside 10.1.1.2 ftp c.[SRG] nat server zone isp2 protocol tcp global 2.2.2.2 ftp inside 10.1.1.2 ftp d.在ISP1、ISP2与DMZ的域间配置NAT ALG,使服务器可以正常对外提供FTP服 务。 e.[SRG] firewall interzone dmz isp1 f.[SRG-interzone-dmz-isp1] detect ftp

NAT有3种实现方式,包括有静态NAT动态地址NAT和端口多路复用地址转换三种技术类型。静态NAT是把内部网络中的每个主机地址永久映射成外部网络中的某个合法地址;动态地址NAT是采用把外部网络中的一系列合法地址使用动态分配的方法映射到内部网络;端口多路复用地址转换是把内部地址映射到外部网络的一个IP地址的不同端口上。根据不同的需要,选择相应的NAT技术类型。 一般我们实际工作中都使用复用NAT,即复用断口NAT,也叫PNAT. 所以掌握最后配置就可以了。 静态NAT 配置步骤: 首先,配置各接口的IP地址。内网使用私有IP.外网使用公网IP.并指定其属于内外接口。 其次,定义静态建立IP 地址之间的静态映射。最后,指定其默认路由。 Router>en (进入特权模式) Router#config (进入全局配置模式) Configuring From terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CNTL/Z. Router(config)#ho R3 (命名为R3) R3(config)#no ip domain-lo (关闭域名查询,在实验环境中,敲入错误的命令, 它将进行域名查询,故关闭他) R3(config)#line c 0 (进入线路CONSOLE 接口0 下) R3(config-line)#logg syn (启用光标跟随,防止日志信息冲断命令显示的位置) R3(config-line)#exec-t 0 0 (防止超时,0 0 为永不超时) R3(config-line)#exit R3(config)#int e0 (进入以太网接口下) R3(config-if)#ip add 192.168.1.1 255.255.255.0(设置IP 地址) R3(config-if)#ip nat inside (设置为内部接口) R3(config-if)#no shut R3(config-if)#exit R3(config)#int ser1 (进入串口下) R3(config-if)#ip add 100.0.0.1 255.255.255.0 R3(config-if)#no shut R3(config-if)#ip nat outside (设置为外部接口) R3(config-if)#exit R3(config)#ip nat inside source static 191.168.1.1 100.0.0.(1 设置静态转换,其中ip nat inside source 为NAT 转换关键字,这里是静态,故为STATIC ) R3(config)#ip classless R3(config)#ip route 0.0.0.0 0.0.0.0 sO这里是出口或者下一跳地址) R3(config)#exit 动态NAT 配置步骤: 首先,配置各需要转换的接口的IP,设置内外网IP等。其次,定义动态地址转换池列表再次,配置ACL 列表,需要转换的内网IP 地址(或者网段)。最后,设置转换后的出口地址段及MASK (多IP 可以多分流,减轻转换后的负担)

网络工程实验四 NAT和PAT配置 一、实验环境 一台装有Boson NetSim for CCNP 和Boson Network Designer 软件的PC 机。 二、实验目的 本实验的目的是通过配置静态地址传输,动态地址传输,对NAT的工作原理有初步的熟悉,把握NAT在路由器上的配置方法,对NAT在网络上的应用有更深的了解。 三、实验步骤 1、通过Boson Network Designer 画出实验拓扑图。 2、配置静态NAT查看配置并用Ping命令检验 3、配置动态NAT同样查看配置并检验 4、配置动态PAT 四、实验过程 Stepl :在BOSOn NetWOrk DeSigner 画出实验拓扑图如图3-1所示。

图 4-1HoSt 1IP 地址 图 4-2HoSt 1IP 地址 图 4-3HoSt 1IP 地址 清冈厨踣 h p://WVWW.vi p tn. c om 图3-1实验拓扑图 Step2:配置各个路由器端口的IP 地址,并在ROuterB 和ROuterC 上配置到 202.116.78.0 网段的静态路由。而在 ROUterA 上分别为ROUterB 和ROUterC 配 置一条到达内部全局地址的静态路由。如图 4-1,4-2 ,4-3,4-4,4-5,4-6所 示。 EO 202 11664 1 20? 116 64. 2 192 IBS. 1. 1 HDST -2 1$2. l&a. 1. 2 转按成 202. 116.67.x S02- 11S. 78. 1 HJ$T_1 302.11& 70. 2 所有掩码为24位 ID. 0. 1. i HDSTJS 10. 0. 1. 2 nou

CISCONAT配置 一、NAT简介NAT(Network Address Translation)的功能,就是指在一个网络内部,根据需要可以随意自定义的IP地址,而不需要经过申请。在网络内部,各计算机间通过内部的IP地址进行通讯。而当内部的计算机要与外部internet网络进行通讯时,具有NAT功能的设备(比如:路由器)负责将其内部的IP地址转换为合法的IP地址(即经过申请的IP地址)进行通信。 二、NAT 的应用环境:情况1:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet 隔离开,则外部用户根本不知道通过NAT设置的内部IP地址。情况2:一个企业申请的合法Internet IP地址很少,而内部网络用户很多。可以通过NAT功能实现多个用户同时公用一个合法IP与外部Internet 进行通信。 三、设置NAT所需路由器的硬件配置和软件配置:设置NAT功能的路由器至少要有一个内部端口(Inside),一个外部端口(Outside)。内部端口连接的网络用户使用的是内部IP地址。内部端口可以为任意一个路由器端口。外部端口连接的是外部的网络,如Internet 。外部端口可以为路由器上的任意端口。

设置NAT功能的路由器的IOS应支持NAT功能(本文事例所用路由器为Cisco2501,其IOS为11.2版本以上支持NAT功能)。 四、关于NAT的几个概念: 内部本地地址(Inside local address):分配给内部网络中的计算机的内部IP地址。 内部合法地址(Inside global address):对外进入IP通信时,代表一个或多个内部本地地址的合法IP地址。需要申请才可取得的IP地址。 五、NAT的设置方法: NAT设置可以分为静态地址转换、动态地址转换、复用动态地址转换。 1、静态地址转换适用的环境静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。如果内部网络有E-mail服务器或FTP服务器等可以为外部用户提供的服务,这些服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务。 静态地址转换基本配置步骤:(1)、在内部本地地址与内部合法地址之间建立静态地址转换。在全局设置状态下输入:Ip nat inside source static 内部本地地址内部合法地址 (2)、指定连接网络的内部端口在端口设置状态下输入:

实验一静态NAT

Router(config)#ipnat inside source static 192.168.1.1 200.1.1.10 Router(config)#interface f0/0 Router(config-if)#ipnat inside Router(config-if)#ex Router(config)#interface f0/1 Router(config-if)#ipnat outside 验证从外网ping内网的主机看回包 实验二、动态NAT 1、建立地址池 Router(config)#ipnat pool p1 200.1.1.20 200.1.1.21 netmask 255.255.255.0 2、控制内部网络 Router(config)#access-list 10 permit 192.168.1.0 0.0.0.255 3、建立控制列表和地址池关系 Router(config)#ipnat inside source list 10 pool p1 4、定义接口类型 Router(config)#interface f0/0 Router(config-if)#ipnat inside Router(config)#interface f0/1 Router(config-if)#ipnat outside

验证实验结果,从外部向内部ping 实验三、基于动态NAT的NAPT 修改第三步 Router(config)#ipnat inside source list 10 pool p1 overload 验证实验结果,所有主机使用一条IP访问外网

H3C 双互联网接入负载分担及备份【解决方案及配置实例】 # version 5.20, Alpha 1011 # sysname H3C # bfd echo-source-ip 1.1.1.1 # acl number 3000 rule 0 permit ip source 192.168.1.0 0.0.0.255 acl number 3001 rule 0 permit ip source 192.168.2.0 0.0.0.255 # interface Ethernet0/1/0 port link-mode route ip address 192.168.100.254 255.255.255.0 ip policy-based-route internet # interface Ethernet0/1/1 port link-mode route ip address 10.10.10.1 255.255.255.0 # interface Ethernet0/1/2 port link-mode route ip address 10.10.20.1 255.255.255.0 # policy-based-route internet permit node 1 if-match acl 3000 apply ip-address next-hop 10.10.10.254 track 1

policy-based-route internet permit node 2 if-match acl 3001 apply ip-address next-hop 10.10.20.254 track 2 # ip route-static 0.0.0.0 0.0.0.0 10.10.10.254 track 1 ip route-static 0.0.0.0 0.0.0.0 10.10.20.254 track 2 ip route-static 192.168.0.0 255.255.0.0 192.168.100.1 # track 1 bfd echo interface Ethernet0/1/1 remote ip 10.10.10.254 local ip 10.10.10.1 track 2 bfd echo interface Ethernet0/1/2 remote ip 10.10.20.254 local ip 10.10.20.1 配置案例 1.10 双WAN接入路由配置 目前越来越多的企业和网吧采用双WAN上行接入的方式,这种组网方式既可以实现链路的负载分担又可以实现链路的动态备份,受到用户的普遍欢迎。下面分别介绍不同双WAN接入方式下路由的优化配置方法。 1.10.1 同运营商双WAN接入 1. 双以太网链路接入 1) MSR配置方法 对于MSR网关,可以使用策略路由和自动侦测实现负载分担和链路备份功能。同样以其中一条WAN 连接地址为142.1.1.2/24,网关为142.1.1.1,另外一条WAN连接地址为162.1.1.2/24,网关为162.1.1.1,使用MSR2010做为网关设备为例,配置方法如下:: 1、配置自动侦测组,对WAN连接状态进行侦测: [H3C]nqa agent enable [H3C]nqa entry wan1 1 [H3C-nqa-wan1-1]type icmp-echo [H3C-nqa-wan1-1-icmp-echo]destination ip 142.1.1.1 [H3C-nqa-wan1-1-icmp-echo]next-hop 142.1.1.1 [H3C-nqa-wan1-1-icmp-echo]probe count 3 [H3C-nqa-wan1-1-icmp-echo]probe timeout 1000 [H3C-nqa-wan1-1-icmp-echo]frequency 10000 [H3C-nqa-wan1-1-icmp-echo]reaction 1 checked-element probe-fail threshold-type consecutive 6 action-ty pe trigger-only [H3C]nqa entry wan2 1 [H3C-nqa-wan2-1]type icmp-echo [H3C-nqa-wan2-1-icmp-echo]destination ip 162.1.1.1 [H3C-nqa-wan2-1-icmp-echo]next-hop 162.1.1.1 [H3C-nqa-wan2-1-icmp-echo]frequency 10000 [H3C-nqa-wan2-1-icmp-echo]probe count 3 [H3C-nqa-wan2-1-icmp-echo]probe timeout 1000