Linux 主机安全

安全

物理安全

软件安全(kernel+softwares)

网络安全

系统安全

BIOS密码,更改合适启动选项(禁止改bios/禁止更改第一启动选项,防止恶意的引导)GRUB密码

系统密码(密码策略)

分区加密

最小权限法(su/sudo)

最小服务法

文件安全(suid/sgid/stick/chattr)

pam模块的使用

升级系统和软件

网络安全

tcpwrappers

iptables

SSH

VPN

SELINUX

入侵检测(AIDE/rootkit)

系统安全:

一、BIOS密码(bios/cmos)

调整BIOS引导设置

修改启动顺序,正确做法:第一启动选项为磁盘

开机-->一直按着delete-->Boot-->Boot Device priority-->"1st Boot Device [STA T:......]"

设置管理密码

开机-->一直按着delete-->Boot-->Security-->.......................

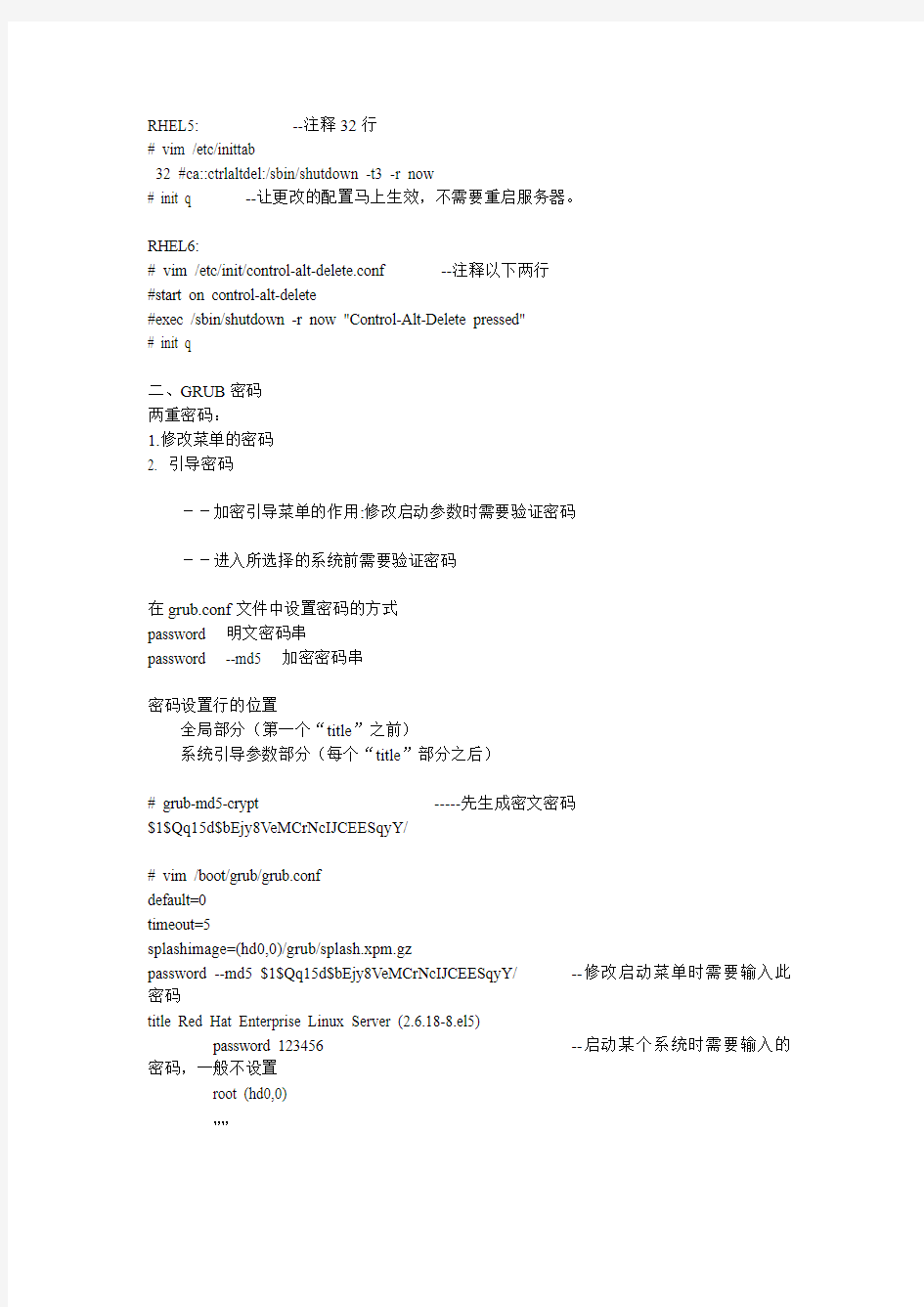

禁用Ctrl+Alt+Del重启热键

RHEL5: --注释32行

# vim /etc/inittab

32 #ca::ctrlaltdel:/sbin/shutdown -t3 -r now

# init q --让更改的配置马上生效,不需要重启服务器。

RHEL6:

# vim /etc/init/control-alt-delete.conf --注释以下两行

#start on control-alt-delete

#exec /sbin/shutdown -r now "Control-Alt-Delete pressed"

# init q

二、GRUB密码

两重密码:

1.修改菜单的密码

2. 引导密码

--加密引导菜单的作用:修改启动参数时需要验证密码

--进入所选择的系统前需要验证密码

在grub.conf文件中设置密码的方式

password 明文密码串

password --md5 加密密码串

密码设置行的位置

全局部分(第一个“title”之前)

系统引导参数部分(每个“title”部分之后)

# grub-md5-crypt -----先生成密文密码

$1$Qq15d$bEjy8VeMCrNcIJCEESqyY/

# vim /boot/grub/grub.conf

default=0

timeout=5

splashimage=(hd0,0)/grub/splash.xpm.gz

password --md5 $1$Qq15d$bEjy8VeMCrNcIJCEESqyY/ --修改启动菜单时需要输入此密码

title Red Hat Enterprise Linux Server (2.6.18-8.el5)

password 123456 --启动某个系统时需要输入的密码,一般不设置

root (hd0,0)

……

系统策略(密码策略)

1.检查系统中有无空密码账号:

测试:创建一个u01帐号,无密码,去passwd以及shadow文件中删掉密码进行测试

# awk -F: '($2 == "") {print}' /etc/shadow

u01::16093:0:99999:7:::

# awk -F: '($2 == "") {print}' /etc/passwd

u01::502:503::/home/u01:/bin/bash

2.检查系统中有无多余的管理员账号(管理员的uid为0):

# awk -F: '($3 == "0") {print}' /etc/passwd

3.设置账号的属性:

账号的过期时间设置:

# usermod -e 2012-10-1 u01 --修改一个已经存在的账号的过期时间

# useradd -e 2012-10-1 02 --在新建用户时指定过期时间

# chage -M 30 -m 7 -W 7 -I 3 userName

# chage -d 0 userName

-M 多长时间改一次密码

-m 修改密码的最小间隔

-W 密码过期警告时间

-I 密码过期延时时间

-d 定义第一次修改密码的时间,-d 0从来都没改过密码,所以第一次登录时需要修改密码

4.检查程序用户的登录Shell是否异常

# awk -F: '$7!="/sbin/nologin" {print $1,$7}' /etc/passwd

root /bin/bash

sync /bin/sync

shutdown /sbin/shutdown

halt /sbin/halt

mysql /bin/bash

user01 /bin/bash

user02 /bin/bash

5.减少记录命令历史的条数

环境变量HISTSIZE

# vim /etc/profile

HISTSIZE=50

6.设置在命令行界面中超时自动注销(shell的超时时间)

环境变量TMOUT

# vim /etc/profile

TMOUT=300

7、记录用户的每个命令操作(录屏):

# vim /etc/profile

exec /usr/bin/script -t 2>/tmp/$USER-$UID-`date +%Y%m%d%H%M`.date -a -f -q /tmp/$USER-$UID-`date +%Y%m%d%H%M`.log

exec:后面的内容强制在当前shell执行

在0.182上执行这条命令,在客户机0.181上ssh一个普通用户登录上来,在0.182上的/tmp 下:

# tail -f aa-504-201401231832.log

Script started on 2014年01月23日星期四18时32分19秒

那么在0.181上面的操作都会同步到0.182的这个终端上面。

8、查看用户登录情况(ssh上来的境况)

# last --查看所有用户在线的情况

-i 不做反解,可以看到IP ,对应的是/var/log/wtmp

# lastlog --查看用户最后一次登录的时间

对应的是/var/log/lastlog

# lastb --查看用户登录失败记录

对应的是/var/log/btmp

lastb -i -a ---->不做反解,并把IP放在最后面一列,方便截取

在子节点中写了一个有关lastb ssh 被暴力破解btmp

# /var/log/secure --跟验证相关的日志信息在记录在此文件

给一个已经存在的分区加密(i/o-->disk-->partion-->crypt-->logic_partion(ext3))

简单的做法就是自己创建一个新的分区拿来做测试,这样就不会弄坏机器

# fdisk -cu /dev/sda

# partx -a /dev/sda --------刷新分区表

# ls /dev/sda*

/dev/sda /dev/sda1 /dev/sda2 /dev/sda3 /dev/sda4 /dev/sda5

# rpm -q cryptsetup-luks

cryptsetup-luks-1.2.0-7.el6.x86_64

# cryptsetup --help

-v, --verbose Shows more detailed error messages

-y, --verify-passphrase V erifies the passphrase by asking for it twice luksFormat

luksOpen

# cryptsetup --verbose --verify-passphrase luksFormat /dev/sda5

WARNING!

========

This will overwrite data on /dev/sda5 irrevocably.

Are you sure? (Type uppercase yes): YES

Enter LUKS passphrase:

Verify passphrase:

Command successful.

# cryptsetup luksOpen /dev/sda5 chen

Enter passphrase for /dev/sda5:

# ls /dev/mapper/chen

/dev/mapper/chen

# mkfs.ext4 /dev/mapper/chen

# mkdir /chen

# mount /dev/mapper/chen /chen/

[root@mail Desktop]# df -h | grep chen

/dev/mapper/chen 1006M 18M 938M 2% /chen

# vim /etc/crypttab

chen /dev/sda5 /root/.password

# vim /root/.password

# cat /root/.password

redhat

# chmod 600 /root/.password

# cryptsetup luksAddKey /dev/sda5 /root/.password

Enter any passphrase:

# vim /etc/fstab

/dev/mapper/chen /chen ext4 defaults 0 0

# reboot

# df -h | grep chen

/dev/mapper/chen 1006M 18M 938M 2% /chen

# cryptsetup --help | grep Close ------这个是关闭,不用的时候就关掉这个分区,这样就需要密码来访问

luksClose

1.进入单用户模式

telinit 1

2.Cpoy data and unmount your existing /home:

cp -a /home/* /backup

umount /home

3.如何无法卸载,可以使用强制杀死访问这个分区程序,然后再次卸载:

fuser -mvk /home

4.确认分区是否还被挂载着:

grep home /proc/mounts

5.给分区设置加密(加密的分区是无法访问的)

# rpm -q cryptsetup-luks --确认加密工具是否已经安装

# cryptsetup --verbose --verify-passphrase luksFormat /dev/VG00/LV_home

YES --回答大写的yes,这一步会把分区原来所有的数据全部清空

6.给加密分区设置映射名称:

cryptsetup luksOpen /dev/VG00/LV_home home ----随意名字

7.映射设备存放的路径:/dev/mapper/home

ls -l /dev/mapper | grep home

8.格式化分区

mkfs.ext3 /dev/mapper/home

9.挂载分区

mount /dev/mapper/home /home

10.Make sure the file system is visible:

df -h | grep home

实现加密分区的自动挂载:

# vim /etc/crypttab

xxx /home/mapper/GLSvg-lv_home /root/.password

映射设备原始设备加密密码

# vim /root/.password --输入假密码,不需要写真密码,提高安全性

uplooking

# chmod 600 /root/.password

# cryptsetup luksAddKey /dev/mapper/GLSvg-lv_home /root/.password --告知设备密码验证文件存储路径

Enter any LUKS passphrase:

Verify passphrase:

key slot 0 unlocked.

Command successful.

# vim /etc/fstab

/dev/mapper/xxx /mnt ext3 defaults 1 2

# reboot --检验一下是否能够开机自动挂载

最小服务法

关闭不需要的服务:

# vim /root/service.sh

#!/bin/bash

service xinetd stop

chkconfig xinetd off

services="network sshd syslog lvm2-monitor messagebus sendmail crond gpm anacron auditd haldaemon irqbalance avahi-daemon"

offservices=`chkconfig --list |grep 0: | awk '{print $1}'` ------找出所有服务

for i in $offservices

do

chkconfig $i off -------先关闭所有服务done

for i in $services

do

chkconfig $i on -------再开启我们需要的服务

done

reboot

禁止普通用户执行init.d目录中的脚本

# chmod -R o=- /etc/rc.d/init.d

eg:

# chmod o=- /var/tmp/aa/ -R

# ll

总用量4

drwxr-x---. 2 root root 4096 1月24 10:13 aa

文件安全(suid/sgid/stick/chattr) 分区安全

需要独立划分分区的目录(分区的原则:所有用户都能写的,建议分区;读或写频繁地,建议分区):

/

/boot

swap

/usr或/opt

/home

/var and /var/tmp

/tmp

装系统之前分出这两个分区,到时可以拿来做挂载点

/data ------重要数据可以放在这里

/bak ------备份

挂载关键选项(针对所有人的分区):

1. noexec --所有的二进制命令在此分区都无法运行,脚本也无法运行,可以考虑用来存放数据。

包含了nosuid

3. nodev --所有的字符文件和设备文件都无法在此分区中使用(如:zero, sda etc).

4. nosuid --不允许在此分区使用拥有冒险位和强制位的文件

5. noatime --不允许更新文件的访问时间,减少额外的IO开销

6. nodiratime --不允许更新目录访问时间

eg:

mount -o remount,noexec /设备/挂载点

Create separate partitions for Apache and FTP server roots. Edit /etc/fstab file and make sure you add the following configuration options:

Sample /etc/fstab entry to to limit user access on /dev/sda5 (ftp server root directory):

# vim /etc/fstab

/dev/sda5 /ftpdata ext3 defaults,nodev,noexec 1 2

使用磁盘配额(所有用户用写目录都需要做配额限制):

1.Enable quotas per file system by modifying the /etc/fstab(usrquota) file.

2.Remount the file system(s). mount -o remount /xx

3.Create the quota database files and generate the disk usage table.

quotacheck -cmu /xx ; quotaon -vu /xx

4.Assign quota policies.

edquota -u user01

edquota -p user01 user02

setquota -u user01 1000 2000 10 20

查询:

quota -u user01

repquota -vu /xx

锁定重要文件的i(inode)节点

chattr命令、lsattr命令

# chattr +i /etc/passwd --完全锁定inode

# useradd newuser

useradd:无法打开密码文件

# chattr -i a.test 减去这个限定

# lsattr /etc/passwd

----i-------- /etc/passwd

# chattr +-a /file --只锁定旧inode与block的对应关系,允许追加新的block

inode里面放着与文件信息相关的东西,还放着block的链接

block里面放着的是实实在在的数据。

需要加锁的文件:

/boot/grub/grub.conf

/etc/passwd

/etc/shadow

/etc/sudoers

suid/sgid(分区挂选项:nosuid)

1.手工找出系统中拥有suid/sgid的文件(快照)

# find / -type f -a -perm +6000 -exec ls -lh {} \;

+6000 ----或(包括2000 4000 6000)

6000 ----权限等于6000

-6000 ----与

-a代表并且

-o代表或者

# find / -type f -perm +6000 -ls

2.使用脚本的方法查找对比:

# find / -type f -perm +6000 > /etc/sfilelist

# vim check_perm.sh

#!/bin/bash

OLD_LIST=/etc/sfilelist

for i in `find / -type f -a -perm +6000`

do

grep -F "$i" $OLD_LIST &> /dev/null

[ $? -ne 0 ] && ls -lh $i

done

注意:-F, --fixed-strings PA TTERN 是一组由断行符分隔的定长字符串。另一个脚本:

升级系统和软件

# yum list installed

# yum list packageName

# yum remove packageName

Update softwares:

# yum update --升级整个系统

# yum update packageName --升级单独的一个软件包或多个

方法:

1.6.3到6.4中找相应的包

2. 到redhat的官方ftp找src包,自己编成rpm包安装升级

最小权限法(su/sudo)

su --完全提权,需要知道提权目标用户密码

su --不指定用户时,切换成为超级用户,但环境变量沿用的是上一个用户的变量

su - --不指定用户时,切换成为超级用户,环境变量沿用的是当前用户的变量

su username --切换成为指定的用户

su - username

su -l username

su su -的区别

su 不切换环境变量PATH

su - 切换环境变量PATH

只限定某个用户或者某组拥有切换成root的权限,剩下的用户都无su提权的权限:

# vim /etc/pam.d/su

……

auth required pam_wheel.so use_uid --只有wheel组的成员才能使用su

……

# gpasswd -a zhangsan wheel

# usermod -G wheel zhangsan

使用ssh远程管理linux时,避免直接使用管理员登录,而是先使用普通用户普通至系统,然后再通过su/sudo方式来提权。

好处:避免root被暴力破解

sudo --权限最小化,只分配指定权限而且不需要知道目标用户(root)的密码,最有效的权

限分割

以下2种方法都可以编辑/etc/sudoers文件

# visudo --使用专业工具修改配置文件,可以检查语法错误,不需要强制就能保存

# vim /etc/sudoers --直接编辑配置文件,这种不能检查配置文件的语法问题,而且需要强制保存

配置文件的格式:

root ALL = (ALL) ALL

授予用户登录linux客户的源地址用户身份命令

组:%

常用命令选项:

sudo -l 查看允许执行的命令列表

sudo -k 清除用户密码验证的时间戳

sudo -v 重新校验密码

sudo ls 通过sudo执行命令(sudo 命令行)

sudo通配符:

* Matches any set of zero or more characters.

? Matches any single character.

[...] Matches any character in the specified range.

[0-9]

[abc]

[a-Z]

[0-9]

[1-2][0-9] 10-29

[!...] Matches any character not in the specified range.

vsftpd实例授权:

1、能够使用管理员安装和卸载vsftpd

2、能够重启vsftpd服务

3、能够修改vsftpd的配置文件

4、能够修改vsftpd匿名用户的文件权限

# visudo

u01 ALL=/usr/bin/yum * vsftpd, /sbin/service vsftpd *, /usr/bin/vim /etc/vsftpd/* ,/bin/ch[mo]* * /var/ftp/*

用户管理的权限:

1、能新建和删除用户,但不能新建管理员

2、能够设置密码,过期时间,但不能设置管理员密码

3、能将用户加入某个组,或者从组里边清出去

# visudo --不写就是root

u01 ALL=(root) /usr/sbin/useradd, /usr/sbin/userdel, /usr/sbin/usermod, /usr/bin/chage, /usr/bin/passwd, !/usr/sbin/useradd *-o*, !/usr/sbin/userdel *root*, !/usr/sbin/usermod *-o*, !/usr/bin/chage *root*, !/usr/bin/passwd *root*

httpd的授权:

# visudo

u01 ALL=(root) /usr/bin/vim /etc/httpd/conf*/*.conf, /bin/chown * /var/www/html/*, /bin/chmod * /var/www/html/*, /sbin/service httpd *, /usr/bin/yum -y install httpd*

结合wheel组来授权(以组为单位):

%wheel ALL=(ALL) ALL

%wheel ALL=(ALL) NOPASSWD: ALL

结合别名来授权:

实例1:

# visudo

User_Alias OPERATORS=jerry,tom,tsengyia

Host_Alias MAILSERVERS=mail,smtp,pop --保证这三个主机名能够被解析

Cmnd_Alias SOFTWARE=/bin/rpm,/usr/bin/yum

OPERATORS MAILSERVERS=SOFTWARE --引用变量来配置sudo权限

实例2:

设立组帐号“managers”,授权组内的各成员用户可以添加、删除、更改用户帐号

# groupadd managers

# gpasswd -M zhangsan,lisi managers

# visudo

Cmnd_Alias USERADM = /usr/sbin/useradd, /usr/sbin/userdel, /usr/sbin/usermod,!/usr/sbin/useradd *-o*, !/usr/sbin/userdel *root*, !/usr/sbin/usermod *-o*

%managers ALL=USERADM

允许用户管理apache

user01 ALL=/usr/bin/vim /etc/httpd/*, /sbin/service httpd *

使用别名的方式给u01,u02用户授予httpd管理权限:

User_Alias HTTP_ADMIN = u01,u02

Cmnd_Alias HTTP_COMM = /usr/bin/vim /etc/httpd/conf*/*.conf, /bin/chown *

/var/www/html/*, /bin/chmod * /var/www/html/*, /sbin/service httpd *, /usr/bin/yum -y install httpd*

HTTP_ADMIN ALL= NOPASSWD: HTTP_COMM

SSH安全建议:

1、只使用ssh v2

# vim /etc/ssh/sshd_config

Protocol 2

ListenAddress x.x.x.x --如果你的环境中有VPN通道,建议sshd监听在内网的地址

2、限制用户访问(用户与用户之间使用空格隔开,可以使用? *通配符)

# rpm -qf `which sshd`

openssh-server-5.3p1-84.1.el6.x86_64

[root@proxy ~]# rpm -ql openssh-server-5.3p1-84.1.el6.x86_64

/etc/pam.d/ssh-keycat

/etc/pam.d/sshd

/etc/rc.d/init.d/sshd

/etc/ssh/sshd_config

/etc/sysconfig/sshd

/usr/libexec/openssh/sftp-server

/usr/libexec/openssh/ssh-keycat

/usr/sbin/.sshd.hmac

/usr/sbin/sshd

/usr/share/doc/openssh-server-5.3p1

/usr/share/doc/openssh-server-5.3p1/HOWTO.ssh-keycat

/usr/share/man/man5/moduli.5.gz

/usr/share/man/man5/sshd_config.5.gz

/usr/share/man/man8/sftp-server.8.gz

/usr/share/man/man8/sshd.8.gz

/var/empty/sshd

# less /usr/share/man/man5/sshd_config.5.gz

AllowUsers user01 root --只允许哪些用户使用ssh登录,只局限于用户名DenyUsers user02 user03 --只拒绝哪些用户访问,两种方法选其一DenyGroups

AllowGroups

3、配置空闲超时自动断开

使用shell变量来完成直接且简单:TMOUT

有可能离开服务器之后,保证安全,防止长时间保持连接。

4、禁止管理员直接使用ssh登录:

PermitRootLogin no --使用普通用户登录用,调用su/sudo来提权

5、更改默认的监听端口和监听IP

Port 5589 ----对私,应该修改默认的端口号,以保证安全

ListenAddress 0.0.0.0 --按照需求可设置监听在服务器私有地址上,如果监听在公网的上地址上则需要更改端口,不能直接使用22端口

6、给账号设置强壮的密码

# rpm -ivh expect-5.43.0-5.1.i386.rpm

# yum -y install expect

# mkpasswd -l 128 -d 8 -C 15 -s 10

omlrjcU3fxivSqtotyu'nk6tR(zhp1Jcel_gxjnqedErpx_1g4U]amtqst3igWXb-f2eqqqJohfjuzccdC.co Mok7Abvtjfzej&vfvfTblgBmWmijqh.w&acegjrqwqq

-l 密码长度

-d 多少个数字

-C 大写字母个数

-s 特殊符号的个数

7、使用密钥对验证:

# ssh-keygen -t rsa

# ssh-copy-id -i /$HOME/.ssh/id.rsa.pub username@remotehost

想ssh登录谁不用密码,就把pub 放到哪台主机上

-t type

Specifies the type of key to create. The possible values are

“rsa1”for protocol version 1 and “rsa”or “dsa”for protocol

version 2.

8、使用iptables控制(防止ssh密码被暴力破解):

在每分钟内只允许有三个新的连接去连接ssh服务器,并发连接是3 个,如果超过此值将被拒绝

# iptables -A INPUT -p tcp --dport 22 -m state --state NEW -m limit --limit 3/min --limit-burst 3 -j ACCEPT

# iptables -A INPUT -p tcp --dport 22 -m state --state ESTABLISHED -j ACCEPT

# iptables -A INPUT -p tcp --dport 22 -j DROP

# iptables -A OUTPUT -o eth0 -p tcp --sport 22 -m state --state ESTABLISHED -j ACCEPT

9、减少密码错误尝试次数:

MaxAuthTries 3 --设置密码错误尝试次数

tcpwrappers+bash scrpts(错误尝试源地址重复次达到一定上限):

last --查询所有用户在线情况(/var/log/wtmp)

lastlog --查询最后一次登录时间

lastb --查询失败登录的记录

使用脚本实现对sshd暴力破解的IP进行拦截,把连续3次以上通过ssh登录系统失败的IP 放到/etc/hosts.deny 。文件中的IP不能重复。

脚本要求每10分钟执行一次。

lastb is the same as last, except that by default it shows a log of the file /var/log/btmp, which contains all the bad login attempts

# lastb -i -a | grep ssh | awk '{print $NF}' | uniq -c | awk '$1>3{print $2}'

一个例子:

# lastb -i -a | grep ssh | awk '{print $NF}' | uniq -c | awk '$1>3{print $2,$1}'|sort -k2 -n -r 119.188.7.145 8600

61.143.251.219 4694

119.188.7.145 3831

119.188.7.145 2453

202.212.80.78 1149

202.212.80.78 943

119.188.7.145 300

115.25.87.28 121

219.153.49.151 72

218.30.15.215 54

172.19.30.6 54

172.19.30.6 52

218.108.28.189 51

121.14.36.6 42

115.168.94.112 31

202.172.18.120 30

172.19.30.6 27

172.19.30.6 27

172.19.30.6 27

121.14.36.6 27

219.141.189.213 21

61.151.246.140 17

222.38.2.139 17

203.146.140.41 17 203.146.140.41 17 119.188.7.145 10 119.188.7.145 9 121.14.36.10 8 119.188.7.145 8 121.14.36.10 7 210.51.225.185 6 119.188.7.145 6 119.188.7.145 6 119.188.7.145 6 210.51.225.185 5 189.80.44.170 5 121.14.36.20 5 119.188.7.145 5 61.147.74.20 4 61.147.74.20 4 59.42.102.198 4 202.212.80.78 4 14.147.40.56 4 119.188.7.145 4 119.188.7.145 4 119.188.7.145 4 119.188.7.145 4

Linux主机安全加固 V1.0 hk有限公司 二零一五年二月

一、修改密码策略 1、cp /etc/login.defs /etc/login.defs.bak 2、vi /etc/login.defs PASS_MAX_DAYS 90 (用户的密码不过期最多的天数) PASS_MIN_DAYS 0 (密码修改之间最小的天数) PASS_MIN_LEN 8 (密码最小长度) PASS_WARN_AGE 7 (口令失效前多少天开始通知用户更改密码) 按要求修改这几个密码选项,修改完之后保存(:wq!)退出即可。 二、查看系统是否已设定了正确UMASK值(022) 1、用命令umask查看umask值是否是 022, 如果不是用下面命令进行修改: cp/etc/profile/etc/profile.bak vi/etc/profile 找到umask 022,修改这个数值即可。 三、锁定系统中不必要的系统用户和组 1、cp /etc/passwd /etc/passwd.bak cp /etc/shadow /etc/shadow.bak 锁定下列用户 2、for i in admlp sync news uucp games ftp rpcrpcusernfsnobodymailnullgdm do usermod -L $i done 3、检查是否锁定成功 more /etc/shadow 如:lp:!*:15980:0:99999:7:::lp帐户后面有!号为已锁定。 4、禁用无关的组: 备份: cp /etc/group /etc/group.bak

通过VNC远程安装CentOS或Fedora (一)完全在线安装方式(原操作系统类型不限,前提条件是原系统能够登陆) 原操作系统为Centos/Redhat/Fedora,重装为Centos/Redhat/Fedora。 首先登陆准备重装的服务器获取如下信息:(以下操作都是在需重装的服务器上进行) 1、IP地址 2、子网掩码 3、网关和DNS 4、网卡MAC地址(用来区分eth0、eth1等等) 获得以上信息的命令: ifconfig ip route show cat /etc/sysconfig/network-scripts/ifcfg-eth0 cat /etc/sysconfig/network cat /etc/resolv.conf 下面是示例信息:(仅供参考) IP:192.168.1.2 NETMASK:255.255.255.0 GATEWAY:192.168.1.1 DNS:8.8.8.8 MAC:52:54:00:4a:25:b5 (1)下载内核文件及initrd镜像文件(或者自己从ISO镜像中提取) CentOS(Redhat基本上差不多) wget -O /boot/vmlinuz_remote https://www.doczj.com/doc/ea4145221.html,/6.4/os/x86_64/isolinux/vmlinuz wget -O /boot/initrd_remote.img https://www.doczj.com/doc/ea4145221.html,/6.4/os/x86_64/isolinux/initrd.img (2)修改Grub.conf启动文件(仿照已有菜单的格式输入以下内容) title Remote Install root (hd0,0) kernel /vmlinuz_remote lang=en_US keymap=us vnc vncpassword=1234567 ip=192.168.1.1 netmask=255.255.255.0 gateway=192.168.1.1 dns=8.8.8.8 ksdevice=eth0 initrd /initrd_remote.img 注意:这里要非常小心,kernel是一行哦,别给弄成两行了,这里配置不好的话,导致的结果就是服务器引导不起来,必须得去机房按服务器的开机按钮,

网络安全风险评估 从网络安全威胁看,该集团网络的威胁主要包括外部的攻击和入侵、内部的攻击或误用、企业内的病毒传播,以及安全管理漏洞等方面。因此要采取以下措施增强该集团网络安全: A:建立集团骨干网络边界安全,在骨干网络中Internet出口处增加入侵检测系统或建立DMZ区域,实时监控网络中的异常流量,防止恶意入侵,另外也可部署一台高档PC服务器,该服务器可设置于安全管理运行中心网段,用于对集团骨干网部署的入侵检测进行统一管理和事件收集。 B:建立集团骨干网络服务器安全,主要考虑为在服务器区配置千兆防火墙,实现服务器区与办公区的隔离,并将内部信息系统服务器区和安全管理服务器区在防火墙上实现逻辑隔离。还考虑到在服务器区配置主机入侵检测系统,在网络中配置百兆网络入侵检测系统,实现主机及网络层面的主动防护。 C:漏洞扫描,了解自身安全状况,目前面临的安全威胁,存在的安全隐患,以及定期的了解存在那些安全漏洞,新出现的安全问题等,都要求信息系统自身和用户作好安全评估。安全评估主要分成网络安全评估、主机安全评估和数据库安全评估三个层面。 D:集团内联网统一的病毒防护,包括总公司在内的所有子公司或分公司的病毒防护。通过对病毒传播、感染的各种方式和途径进行分析,结合集团网络的特点,在网络安全的病毒防护方面应该采用“多级防范,集中管理,以防为主、防治结合”的动态防毒策略。 E:增强的身份认证系统,减小口令危险的最为有效的办法是采用双因素认证方式。双因素认证机制不仅仅需要用户提供一个类似于口令或者PIN的单一识别要素,而且需要第二个要素,也即用户拥有的,通常是认证令牌,这种双因素认证方式提供了比可重用的口令可靠得多的用户认证级别。用户除了知道他的PIN号码外,还必须拥有一个认证令牌。而且口令一般是一次性的,这样每次的口令是动态变化的,大大提高了安全性。 补充:最后在各个设备上配置防火墙、杀毒软件,通过软件加强网络安全

安装成功后直接进入到Xbrowser界面: 使用手册: 新建Xshell会话(该操作是建立远程与Linux系统的连接) 输入主机ip后点击确定》创建好后双击该会话》

输入用户名密码,成功进入到Linux命令控制台,如下图表示连接成功。 web项目部署手册: 接下来咱们可以开始部署项目了:首先点击新建文件传输 直接进入到本地与Linux环境文件传输的Xftp界面中,通过该界面你可以很方便的从本地上传tomcat、weblogic、websphere这些web容器进行项目部署,总之,该界面可以用来传输本地文件 现在我们以tomcat部署项目为例来讲解:先从网上下载Linux版本的tomcat,32/64位根据客户实际情况而定,下载好后通过Xftp 上传到Linux环境的某个目录中(找一个目录用来放tomcat搭建项目),这里我放到/opt/apache-tomcat-6.0.44 然后将项目包也通过Xftp放到webapps下(注意网站项目特殊,项目包应该直接放到ROOT下) 接下来启动tomcat:通过Xshell界面,使用Linux命令语句进入到bin目录启动

一共三句:cd /opt/apache-tomcat-6.0.44/bin ----------表示:进入到bin目录下 ls ---------表示:读取该目录下的文件 ./startup.sh -----------表示:启动tomcat(注意最开始的有一个点,然后Linux启动的是sh后缀,注意和windows区 分,windows是bat后缀) 最后网页访问地址链接,如果没有启动成功,可以通过Xftp查看tomcat中的log日志,查看启动报的错,这个就不作具体介绍了。

Linux下双网卡主机的回环测试 一、设计任务及要求 路由器测试早期采用“回绕测试法”(Loop-back Test Method,LTM),即测试器将测试数据的目的IP地址指定为测试系统(SUT)自身的IP地址,测试器发出的测试数据将被路由器的输入单元直接返回测试系统。单台主机多网卡的测试系统也可以进行回绕测试,在RFC2544文档中有相关描述,本实验的任务就是在linux下的双网卡主机进行回绕测试,也可叫做环回测试,待测设备可以是路由器或者交换机,主机的双网卡分别和交换机或路由器的两个接口相连,数据由一个网卡出来经过待测设备之后再从另外一个网卡回来,这就是整个实验测试的任务。 实验要求:网卡之间能够进行ICMP报文和TCP或UDP报文的传输。 二、实验的解决思路 Linux的内核对从一个网络地址发往另一个网络地址的数据包,如果这两个网络地址同属一个host,则这个数据包会直接在内部转发,根本不会放到网络设备上,本实验的解决思路是在主机上制定两个不属于任何主机的ip,再将网卡的IP地址进行绑定,增加两条相关的路由,用防火墙进行ip 地址转换。 三、实验操作 实验场景如图所示: 图1:双网卡主机测试环境如图所示 其ip地址分别为192.168.1.108(有线网卡),另一个的IP地址为192.168.1.101(无线网卡),有线网卡通过一台路由器进行连接,路由器的网关是192.168.1.1,有线网卡和无线网卡通过路由器的Dhcp自动获得分配的IP,可以连接外网。其配置如下图所示: 图2:linux下主机的网络配置图

在主机上增加两条路由,route add 192.168.1.11 dev eth0; route add 192.168.1.22 dev wlan0; 上面的两个ip地址是不属于任何主机,目的地址为192.168.1.11的数据包由eth0转发,目的地址为192.168.1.22的数据包由wlan0转发。网关都是0.0.0.0,其配置如下所示: 图3:主机路由表 给这两个不属于任何主机的ip地址绑上主机网卡的MAC地址,即设置两条静态arp项。 arp -i eth0 –s 192.168.1.11 00:1B:77:07:78:F6 arp –i wlan0 –s 192.168.1.22 00:1B:24:1C:0B:B4 添加mac地址如下图所示: 图4:主机mac地址表 下面是iptables的地址转换配置: iptables –t nat -F iptables -t nat -A POSTROUTING -s 192.168.1.108 -d 192.168.1.11 -j SNA T --to-source 192.168.1.22 iptables -t nat -A PREROUTING -s 192.168.1.22 -d 192.168.1.11 -j DNAT --to-destination 192.168.1.101 iptables -t nat -A POSTROUTING -s 192.168.1.101 -d 192.168.1.22 -j SNAT --to-source 192.168.1.11 iptables -t nat -A PREROUTING -s 192.168.1.11 -d 192.168.1.22 -j DNA T --to-destination 192.168.1.108 这是iptables的SNAT和DNA T转换,也是本实验的关键所在。 第一行是将从192.168.1.108出去的包的源地址改为192.168.1.22; 第二行是将目的地址为192.1686.1.11的包改为192.168.1.101; 第三行是将从192.168.1.101出去的包的源地址改为192.168.1.11; 第四行是将到192.168.1.11的目的地址的包改为192.168.1.108; Ping –I 192.168.1.108 192.168.1.11 即源地址为192.168.1.108,目的地址为192.168.1.11,发ICMP报文,下面是抓到的图

信息安全等级测评师模拟考试 考试形式:闭卷考试时间:120分钟 一、单选题(每题1.5分,共30分) 1.以下关于等级保护的地位和作用的说法中不正确的是(C ) A.是国家信息安全保障工作的基本制度、基本国策。 B.是开展信息安全工作的基本方法。 C.是提高国家综合竞争力的主要手段。 D.是促进信息化、维护国家信息安全的根本保障。 2. 以下关于信息系统安全建设整改工作工作方法说法中不正确的是:(A ) A.突出重要系统,涉及所有等级, 试点示范,行业推广,国家强制执行。 B.利用信息安全等级保护综合工作平台使等级保护工作常态化。 C.管理制度建设和技术措施建设同步或分步实施。 D.加固改造缺什么补什么也可以进行总体安全建设整改规划。 3.以下关于定级工作说法不正确的是:(A ) A.确定定级对象过程中,定级对象是指以下内容:起支撑、传输作用的信息网络(包括专网、内网、外网、网管系统)以及用于生产、调度、管理、指挥、作业、控制、办公等目的的各类业务系统。 B.确定信息系统安全保护等级仅仅是指确定信息系统属于五个等级中的哪一个。 C.在定级工作中同类信息系统的安全保护等级不能随着部、省、市行政级别的降低而降低。 D.新建系统在规划设计阶段应确定等级,按照信息系统等级,同步规划、同步设计、同步实施安全保护技术措施和管理措施。 4. 安全建设整改的目的是(D ) (1)探索信息安全工作的整体思路;(2)确定信息系统保护的基线要求;(3)了解信息系统的问题和差距;(4)明确信息系统安全建设的目标;(5)提升信息系统的安全保护能力; A.(1)、(2)、(3)、(5) B.(3)、(4)、(5) C.(2)、(3)、(4)、(5) D.全部

Linux下安装FreeRDP,连接Windows远程桌面的好软件软件 偶尔也玩一下Linux,发现Linux下没有类似微软远程桌面的东西,当然可以安装VNC,但是VNC却不能连Windows的远程桌面,网上说可以用RDesktop,但又评论说RDesktop 连接Windows机器太慢了,微软有专门为MAC系统的RDP客户端,却没看到Linux下专用的,一直想找一个好用的能连远程桌面的软件,偶然在网上看到了FreeRDP,编译安装后,果然好用。文档是记录整个安装过程的,备忘! 官方网站:https://www.doczj.com/doc/ea4145221.html,/ 安装完后运行的命令是: xfreerdp 192.168.1.101 -u administrator -p 123 功能说明(摘自百度快照): 1、连接机器ip地址是192.168.1.101, 2、登录远程机的账户密码是:-u administrator -p 123 3、使用全屏浏览:-f 4、把本地的/media/folder目录共享给远程机, 其中disk:后面先接远程机的用户名,然后才是本地目录路径: –plugin rdpdr –data disk:administrator:/media/folder 注意的事项: 1、从远程机的全屏切换回来的快捷键是:ctrl+alt+enter 2、在挂载了共享给远程机的目录后,远程机的ip地址前面有一个空格,然后才是双短横—,而其他地方的双短横都是紧接命令的。 3、为了不每次输入这么长的一段命令,可以写入.bashrc中(仅对当前环境有效),alias myconn=’command’ 4、更多的使用方法,请参考官方文档。 以下为安装FreeRDP的整个过程: (加粗为手工输入的命令,其它内容可能因环境不同会有差异) root@l1:~/home/acai# git clone https://https://www.doczj.com/doc/ea4145221.html,/FreeRDP/FreeRDP.git

1.在RedHat Linux,需要下载一个安装包rstatd.tar.gz,并且需要安装。安装包中具体的说明比较复杂,,为了简便起见,这里直接给出配置的命令。 首先把rstatd.tar.gz文件放到用户目录下,进行解压(可以在windows下直接解压,然后把rpc.rstatd 目录及其下所有文件拷贝到用户目录下)。然后进入rpc.rstatd目录,执行:./configure 命令解释:配置,详细的就不说了,反正它自己会执行的,命令执行完毕后再敲入:make 命令解释:编译安装包,执行完毕后敲入:make install 命令解释:安装程序、数据文件和其他文档。之后敲入:rpc.rstatd 命令解释:运行rstatd服务。 2.下载并安装rstatd rpc.rstatd下载地址[linux用] https://www.doczj.com/doc/ea4145221.html,/projects/rstatd/files/ # tar –xzvf rpc.rstatd-4.0.1.tar.gz # ./configure ---配置 # make ---编译 # make install ---安装 # rpc.rstatd ---启动rstatd进程 3. 打开/etc/xinetd.conf 里面内容是: # Simple configuration file for xinetd # # Some defaults, and include /etc/xinetd.d/ defaults { instances = 60 log_type = SYSLOG authpriv

log_on_success = HOST PID log_on_failure = HOST cps = 25 30 } includedir /etc/xinetd.d 4.重启xinetd: A: # service xinetd reload B: # /sbin/service xinetdrstart 5. 修改/etc/xinetd.d/下的三个conf文件 rlogin ,rsh,rexec这三个配置文件, 打这三个文件,将里面的disable = yes都改成 disable = no ( disabled 用在默认的 {} 中禁止服务) 或是把# default: off都设置成 on ,并把“#”去掉,这个的意思就是在xinetd启动的时候默认都启动上面的三个服务! 6.启动rstatd: # rpc.rstatd 在启动rpc.rstatd时,会报错“Cannot register service: RPC: Unable to receive; errno = Ction refused”。 解决方法如下:

等级保护测评考试(简答题部分) 应用: 1、基本要求中,在应用安全层面的访问控制要求中,三级系统较二级系统增加的措施有哪些?答:三级比二级增加的要求项有:应提供对重要信息资源设置敏感标记的功能;应按照安全策略严格控制用户对有敏感标记重要信息资源的访问。 2、在应用安全测评中,如何理解安全审计的“a)应该覆盖到每个用户的安全审计功能,对应用系统重要安全事件进行审计”? 主机: 1、在主机测评前期调研活动中,收集信息的内容(至少写出六项)?在选择主机测评对象时应该注意哪些要点?(10分) 答:至少需要收集服务器主机的设备名称、型号、操作系统、IP地址、安装的应用软件情况、主要的业务情况、重要程度、是否热备等信息。测评对象选择时应该注意重要性、代表性、完整性、安全性、共享性五大原则。 2、主机常见评测的问题? 答:①检测用户的安全防范意识,检查主机的管理文档。②网络服务的配置。③安装有漏洞的软件包。④缺省配置。⑤不打补丁或补丁不全。⑥网络安全敏感信息的泄露。7缺乏安全防范体系。⑧信息资产不明,缺乏分类的处理。⑨安全管理信息单一,缺乏单一的分析和管理平台。 3、数据库常见威胁有哪些?针对于工具测试需要注意哪些内容? 答:①非授权访问、特权提升、SQL注入针对漏洞进行攻击、绕过访问控制进行非授权访问等。 ②工具测试接入测试设备之前,首先要有被测系统人员确定测试条件是否具备。测试条件包括被测网络设备、主机、安全设备等是否都在正常运行,测试时间段是否为可测试时间段等等。接入系统的设备、工具和IP地址等配置要经过被测系统相关人员确认。对于测试过程可能造成的对目标系统的网络流量及主机性能等方面的影响,要事先告知被测系统相关人员对于测试过程中的关键步骤、重要证据要及时利用抓图工具取证。对于测试过程中出现的异常情况要及时记录,需要被测方人员确认被测系统状态正常并签字后离场。 4、主机按照其规模或系统功能来区分为哪些类?主机安全在测评时会遇到哪些类型操作系统?网络安全三级信息系统的安全子类是什么?三级网络安全的安全审计的内容是什么? 答:①巨型、大型、中型、小型、微型计算机和单片机。②目前运行在主机上的主流操作系统有:windows、linux、sunsolaris、ibm aix、hp-ux等等。③结构安全、访问控制、安全审计、边界完整性检查、入侵防范、恶意代码防范、网络设备防护。④应对网络系统中的网络设备运行状况、网络流量、用户行为等进行日志记录。审计记录应包括:事件的日期和时间、用户、时间类型、事件是否成功及其他与审计相关的信息。应能够根据记录数据进行分析,并生成审计报表。应对审计记录进行保护,避免受到未预期的删除、修改或覆盖等。

操作系统安装 服务器推荐配置: CPU: Intel Xeon 3.2G 或以上 内存: 1G 或以上 网卡:100M 或1000M(视系统规模) 硬盘:73.4G 以上(视存储规模) 说明:此文档是REDHAT企业版AS4.0为基准的,REDHAT 9.0的安装也可以参考,只是选择安装包是不相同的。) 使用REDHAT AS4 光盘(4 碟装)。光盘版本号为:2.6.9-5和2.6.9-34,上述版本可按照下面方式安装。 设制BIOS 中的启动顺序,使计算机优先从cd-rom 启动。 打开计算机,把CD1 放入光驱,安装启动画面有多种选择, 直接回车,到下图 用TAB键切换到Skip回车 点击Next, 选择语言,如下图。

点击Next,配置键盘(默认),如下图。 点击Next,开始配置鼠标(默认),如下。 点击Next,分区格式选Manually partition with disk druid,如下图。 点击Next,开始分区。如下图。

如果此机器有两块或两块以上硬盘的话,会在图8 中显示出来例如hda 和hdc,那么注意要给在某个硬盘上(举例 说明,比如硬盘hda)创建分区时,点击new,在下一图形界面中,会提示有两块硬盘,此时必须打勾只选中需 要在上面创建分区的那块硬盘(例子中应该是hda),也就是说把另一块硬盘(例子中应该是hdc)前面的钩去掉。 对于只有一块硬盘的安装过程来说,只需按正常步骤就可以。 我们假设这台计算机中只有一块硬盘。一般使用IDE 硬盘时设备名为/dev/had(如果我们使用的是一个SCSI 硬盘,它的设备文件名为/dev/sda) 请注意。安装Linux 系统只要一个交换分区(swap)和一个根分区(/),一般情况下,根分区为10G 左右,如果还有剩余空间,那么再创建新分区,映射为(/xfmdata)做为存储分区吧。 点击new 按钮创建一个swap 分区,swap 分区大小选本机内存大小的2 倍,但不要超过1024M. FileSystem Type 选swap,一般分为512M 左右,如下图。 点击OK,配置好SWAP 分区,如下图。

信息系统安全测评工具 一、测评工具分类 一)安全测试工具 1、脆弱性扫描工具 脆弱性扫描工具又称安全扫描器或漏洞扫描仪,是目前应用比较广泛的安全测试工具之一,主要用于识别网络、操作系统、数据库、应用的脆弱性,给出修补建议。 1)基于网络的扫描工具:通过网络实现扫描,可以看作是一钟漏洞信息收集工具,根据不同漏洞的特征,构造网络数据包,发给网络中的一个或多个目标,以判断某个特定的漏洞是否存在,能够检测防火墙、IDS等网络层设备的错误配置或者链接到网络中的网络服务器的关键漏洞。 常用工具:天镜脆弱性扫描与管理系统、极光远程安全评估系统、榕基网络隐患扫描系统、Nessus和Nmap等。 2)基于主机的扫描工具:通常在目标系统上安装一个代理(Agent)或者是服务(Services),以便能够访问所有的主机文件与进程,这也使得基于主机的漏洞扫描器能够扫描更多系统层面的漏洞。 常用工具:微软基线安全分析器、日志分析工具和木马查杀工具等。 3)数据库安全扫描工具:通过授权或非授权模式,自动、深入地识别数据库系统中存在的多种安全隐患,包括数据库的鉴别、授权、认证、配置等一系列安全问题,也可识别数据库系统中潜在的弱点,并依据内置的知识库对违背和不遵循数据库安全性策略的做法推荐修正措施。 常用工具:安信通数据库安全扫描工具、明鉴数据库弱点扫描器等商业产品,还有oscanner、Mysqlweak等专项审核工具。 4)Web应用安全扫描工具:通过构造多种形式的Web访问请求,远程访问目标应用特定端口的服务,记录反馈信息,并与内置的漏洞库进行匹配,判断确认Web应用程序中的安全缺陷,确认Web应用程序遭受恶意攻击的危险。 常用工具:AppScan、WebRavor、WebInspect、Acunetix Web Vulnerability Scanner、N-Stealth 等。 2、渗透测试工具 渗透测试需要以脆弱性扫描工具扫描的结果为基础信息,结合专用的渗透测试工具开展模拟探测和入侵,判断被非法访问者利用的可能性,从而进一步判断已知的脆弱性是否真正会给系统或网络带来影响。 常用工具:流光(Fluxay)、Pangolin、Canvas、SQLMap、SQLIer、SQL Power Injector和SQLNinja等。 3、静态分析工具 静态程序分析是指使用自动化或半自动化工具软件对程序源代码进行检查,以分析程序行为的技术,广泛应用于程序的正确性检查、安全缺陷检测、程序优化等。 常用工具:FortifySCA、Checkmark CxSuite、IBM Rational AppScan Source Edition、PC-Lint、KlocWork公司的K7,以及其他的开源软件及商业软件。 二)测评辅助工具 测评辅助工具主要实现对原始数据的采集、现状分析和趋势分析等单项功能,其输出结果可作为了解被测系统某方面特性或现状、进一步开展相关安全测试的输入,也可以直接作为系统安全评估的技术依据。 1、性能测试工具 性能测试工具是通过自动化手段模拟多种正常、峰值以及异常负载条件来对系统或网络

电信宽带多机共享(1号多机上网)教程 服务器篇 主系统(真实系统):Ubuntu 10.10 (Linux) 虚拟机软件:Oracle VM VIRTUALBOX 4.1.6 虚拟系统:Windows XP SP3 电信天翼3G手机号码捆2M校园宽带, 国内上网时间:120小时 天翼客户端V1.6 是这样的,因为我这个上网的天翼客户端不支持Linux,而我的主系统又是Linux,学校本科生宿舍没有校园网,所以我不得不通过虚拟机来实现(因为网上查到主机通过虚拟机实 现上网的方式很多,但大多数是采用多网卡技术上网,例如两台计算机三网卡,一张网卡 与电信公司服务器相连,另一张网卡与第一张网卡桥接,同时将网络属性设置为共享,则 此卡相当于一个服务器,第二台计算机的第三张网卡自动获取第二张网卡的分配的IP上网。但是本人是个穷学生,没有多余的钱买网卡,而虚拟机则正好提供了我所需要的虚拟网卡)。 通过虚拟机做服务器的方法,方法很简单,但有很多注意事项,我总结的经验如下,仅供参考。注:windows7下大家有兴趣可以去试试看(最好用教程的方法来做),原理一样,应 该可行 1.启动虚拟机

2.设置虚拟机网络 虚拟机网卡为桥接(Bridging)状态,目的是让虚拟机和真实主机在同一网段(例如真实主机为192.168.1.3,虚拟机为192.168.1.10;两者的掩码和网关一样,掩码为255.255.255.0,网关为192.168.1.1,DNS推荐为:8.8.8.8,8.8.4.4) 3.启动虚拟xp sp3系统

4.更改虚拟机xp网络设置。 我们可以看到 Vnet_PPPoE是电信的天翼客户端在安装的时候为我们设置一个网络, 先连接接天翼客户端,确保它能正常连上电信的服务器

竭诚为您提供优质文档/双击可除linux,主机名长度规范 篇一:linux主机名hostname 本文是关于linux操作系统主机名(hostname)的文档,对主要配置文件/etc/hosts进行简要的说明;另外对基配具工具hostname也进行了举例说明;欢迎高手斧正,谢谢;目录 1、什么是主机名; 2.主机名配置文件; 2.1主机名配置文件/etc/hosts解说; 2.2主机名(hostname)和域名(domain)的区别; 2.3局域网的机器,不能通过主机名互访的原因; 3、主机名修改工具hostname; 4、本文未尽事宜; 5、关于本文; 6、更新日志; 7、参考文档; 8、相关文档; ++++++++++++++++++++++++++++++++++++++++

正文 ++++++++++++++++++++++++++++++++++++++++ 1、什么是主机名; 无论在局域网还是inteRnet上,每台主机都有一个ip 地址,是为了区分此台主机和彼台主机,也就是说ip(linux,主机名长度规范)地址就是主机的门牌号。但ip地址不方便记忆,所以又有了域名。域名只是在公网(inteRnet)中存 在(以实验为目的的局域网域网实验性除外),每个域名都对应一个ip地址,但一个ip地址可有对应多个域名。域名类型https://www.doczj.com/doc/ea4145221.html,这样的; 主机名是用于什么的呢?在一个局域网中,每台机器都有一个主机名,用于主机与主机之间的便于区分,就可以为每台机器设置主机名,以便于以容易记忆的方法来相互访问。比如我们在局域网中可以为根据每台机器的功用来为其命名。 主机名相关的配置文件:/etc/hosts; 2.主机名配置文件; 主机名的配置文件大多是/etc/hosts; hosts-thestatictablelookupforhostname(主机名查 询静态表); 由于linux发行版本众多,与主机名相关的配置文件有时也有所不同。现在我们说说常见版本的主机名配置文件;

访问控制 安全问题后果解决方法 未严格控制用户对重要系统文件的访问权限,如Windows系统开启了默认共享C$ 存在被恶意用户利用系统默认共享 进行非授权操作的风险。 a) 应启用访问控制功能,依据安全策略控 制用户对资源的访问。 未实现管理用户的权限最小化系统管理员权限过大,亦可能由于误 操作,恶意操作造成安全隐患。同时 不利于对操作行为进行安全审计。b) 应根据管理用户的角色分配权限,实现管理用户的权限分离,仅授予管理用户所需的最小权限。 不同管理员使用同一个超级用户管理操作系统,未实现管理用户的权限分离。操作系统管理员同时担任数据库管 理系统的管理员、管理员同时担任审 计员等情况,可使管理员的权限过 大,造成安全隐患。 c) 应实现操作系统和数据库系统特权用 户的权限分离。 未重命名系统默认账户(或未修改系统默认账户的默认口令)攻击者可能通过简单尝试即可获取 管理口令并控制相关主机设备。 d) 应严格限制默认账户的访问权限,重命 名系统默认账户,并修改这些账户的默认 口令。 服务器存在测试账户、共享或过期无用账户。存在测试人员或离职人员利用测试 或过期账户进行非法操作的风险 e)应及时删除多余的、过期的账户,避 免共享账户的存在。 未对主机中存在的的重要信息资源设置敏感标记,并合理配置相应的访问策略。导致重要信息资源的泄漏。f)应对重要信息资源设置敏感标记。 g)应依据安全策略严格控制用户对有敏 感标记重要信息资源的操作。 安全问题后果解决方法 系统安装后的部分默认账户口令为空,如AIX系统的默认账户lp、invscout、snapp、ipsec、nuucp、esaadmin等;存在被恶意用户利用进行非法操作 的风险。 a) 应对登录操作系统和数据库系统的 用户进行身份标识和鉴别。 未设置密码复杂度策略或设置不完善,如设置了密码长度策略,密码重复策略、密码特殊字符策略等。未设置密码复杂度策略或设置不完 善,如设置了密码长度策略,密码重 复策略、密码特殊字符策略等。 b) 操作系统和数据库系统管理用户身 份标识应具有不易被冒用的特点,口令 应有复杂度要求并定期更换。 未设置登陆失败处理功能,如采取结束会话、限制非法登录次数和自动退出等措施。未启用登录失败处理功能,可能存在 攻击者通过暴力破解的方式获取用 户口令的风险。 c) 应启用登录失败处理功能,可采取结 束会话、限制非法登录次数和自动退出 等措施。 服务器采用未加密的远程终端管理功能进行远程管理,不能防止鉴别信息在网络传输过程中被窃听。由于远程管理使用Telnet方式、未加 密的Windows终端远程管理软件,攻 击者可能通过嗅探工具获取通信数 据包,得到用户口令等信息。 d) 当对服务器进行远程管理时,应采取 必要措施,防止鉴别信息在网络传输过 程中被窃听。 用户名不唯一攻击者可能通过伪造(克隆)系统管 理账户,获取操作系统的管理权,非 法控制服务器。e) 为操作系统和数据库的不同用户分配不同的用户名,确保用户名具有唯一性。 未采用两种或两种以上组合的鉴别技术对管理用户进行身份鉴别。攻击者可能通过简单尝试即可获取 管理口令并控制相关主机设备。 f)应采用两种或两种以上组合的鉴别技 术对管理用户进行身份鉴别。

LINUX远程安装 一:远程安装服务器工作原理 1.远程安装工作流程 下面是流程图,可以先看看: 上面的图应该不难看懂,到这一步,就已经进入到操作系统安装界面了。记住:此时远程安装服务器的任务还没有全部完成,这里是把远程安装前期主要的工作流程给大家介绍下。

2.需要配置的服务 远程安装服务器一共是由三个服务组成,在这里,我按照服务器的工作流程来顺序解释,先要确保DHCP TFTP VSFTPD三个服务端软件已经安装。 DHCP 介绍: DHCP名为IP地址分配服务器,配置文件为/etc/dhcpd.conf,通过更改配置文件设定DHCP服务器所能分配的IP地址段,本机IP和启动镜像文件的文件名。服务开启后,客户端发来IP获取请求,服务器将从指定的IP段里一一检查有哪个IP是目前没有机器在用的,如果检查到哪个IP没有机器在使用,服务器就把这个IP分配给客户端。 先是DHCP服务器,当客户端把所有硬件检测完后,就开始加载网卡,然后通过网卡去到处找DHCP 服务器,找到后就跟DHCP服务器要IP,远程安装服务器在分配给客户端一个IP后,会把TFTP服务器的地址和启动镜像文件的文件名也告诉客户端,通常DHCP服务器和TFTP服务器还有FTP服务器都为同一台。 配置 我这里先提供一个配置(//后面的是注释,不要刷进去): option space PXE; option PXE.mtftp-ip code 1 = ip-address; option PXE.mtftp-cport code 2 = unsigned integer 16; option PXE.mtftp-sport code 3 = unsigned integer 16; option PXE.mtftp-tmout code 4 = unsigned integer 8; option PXE.mtftp-delay code 5 = unsigned integer 8; option PXE.discovery-control code 6 = unsigned integer 8; option PXE.discovery-mcast-addr code 7 = ip-address; class "pxeclients" { match if substring (option vendor-class-identifier, 0, 9) = "PXEClient"; option vendor-class-identifier "PXEClient"; vendor-option-space PXE; option PXE.mtftp-ip 0.0.0.0; filename "pxelinux.0"; //启动镜像文件名,一般不需要更改 next-server 192.168.3.11;//修改为本机IP地址

前面三个安装包用rpm -ivh *.rpm进行安装,安装完成后在开始菜单中-->互联网 -->wireshark network analyzer启动wireshark。 前提是安装了wireshark.rpm,可以将系统盘插到光驱中,执行yum install wireshark* -y vncserver配置 1、首先删掉/root/.vnc/下面所有东西,cd /root/.vnc/ 再执行rm * -rf 删除。 2、再执行vncserver命令,输入两次密码。 3、将附件中vncstart.desktop文件拷贝到/etc/xdg/autostart/目录下,再重启机 器。重启后客户端就能用 vncviewer 服务器ip:1进行访问了。 前面三个安装包用rpm -ivh *.rpm进行安装,安装完成后在开始菜单中-->互联网 -->wireshark network analyzer启动wireshark。 vncserver配置 1、首先删掉/root/.vnc/下面所有东西,cd /root/.vnc/ 再执行rm * -rf 删除。 2、再执行vncserver命令,输入两次密码。 3、将附件中vncstart.desktop文件拷贝到/etc/xdg/autostart/目录下,再重启机 器。重启后客户端就能用 vncviewer 服务器ip:1进行访问了 #!/usr/bin/env xdg-open [Desktop Entry] Version=1.0 Type=Application Terminal=false Icon[zh_CN]=gnome-panel-launcher Name[zh_CN]=vncstart Exec=vncserver :1 Name=vncstart Icon=gnome-panel-launcher

L i n u x系统主机安全加 固 集团企业公司编码:(LL3698-KKI1269-TM2483-LUI12689-ITT289-

Linux主机安全加固 V1.0 hk有限公司 二零一五年二月 一、修改密码策略 1、cp/etc/login.defs/etc/ 2、vi/etc/login.defs PASS_MAX_DAYS90(用户的密码不过期最多的天数) PASS_MIN_DAYS0(密码修改之间最小的天数) PASS_MIN_LEN8(密码最小长度) PASS_WARN_AGE7(口令失效前多少天开始通知用户更改密码) 按要求修改这几个密码选项,修改完之后保存(:wq!)退出即可。 二、查看系统是否已设定了正确UMASK值(022) 1、用命令umask查看umask值是否是022, 如果不是用下面命令进 行修改: /etc/profile/etc/profile .bak vi/etc/profile 找到umask022,修改这个数值即可。 三、锁定系统中不必要的系统用户和组 1、cp/etc/passwd/etc/passwd.bak cp/etc/shadow/etc/shadow.bak 锁定下列用户 2、foriinadmlpsyncnewsuucpgamesftprpcrpcusernfsnobodymailnullgd mdo

usermod- L$idone 3、检查是否锁定成功 more/etc/shadow如:lp:!*:15980:0:99999:7:::lp帐户后面有!号为已锁定。 4、禁用无关的组: 备份: cp/etc/group/etc/group.bak

云享系列主机—锋云主机Liunx使用手册 中国万网 2010年12月

Linux服务器采用ssh方式管理,一般使用securecrt或者putty等软件。 SecureCRT使用方法: https://www.doczj.com/doc/ea4145221.html,/service/faq/xuni/only/200705/2132.html SecureCRT下载地址: https://www.doczj.com/doc/ea4145221.html,/service/Soft/down/200604/8.html 一ftp的配置: 1、首先万网linux锋云主机服务器端已经安装vsftp。 2、您可以直接登陆服务器端通过adduser命令设置ftp帐户。具体命令:useradd abc -d /var/www;其中abc为ftp帐号,/var/www是指定的ftp上传的文件路径,您可以自己指定ftp的帐号密码和上传路径。 3、通过passwd命令设置ftp的帐户的密码。具体命令:passwd abc 设置完毕就可以通过您设定的ftp帐号和密码上传文件了。 二apache站点的配置: 1首先打开apache的配置文件:vi /usr/local/apache/conf/httpd.conf 查找#Include conf/extra/httpd-vhosts.conf这行,将前面的#号注释去掉。 保存退出。 2然后打开虚拟主机的配置文件:vi /usr/local/apache/conf/extra/httpd-vhosts.conf 根据您自身的情况,添加并修改以下配置节:

Linux下通过PXE整合安装linux和windows PXE(Pre-boot Execution Environment)是由Intel设计的协议,它可以使计算机通过网络启动。协议分为client和server两端,PXE client在网卡的ROM中,当计算机引导时,BIOS把PXE client调入内存执行,并显示出命令菜单,经用户选择后,PXE client 将放置在远端的操作系统通过网络下载到本地运行。既然是通过网络传输,就需要IP地址;也就是说在其启动过程中,客户端请求服务器分配IP地址,之后PXE Client使用TFTP Cl ient 通过TFTP(Trivial File Transfer Protocol)协议下载启动安装程序所需的文件。 简单地说PXE网络安装,客户机通过支持PXE的网卡向网络中发送请求DHCP信息的广播请求IP地址等信息,DHCP服务器给客户端提供IP地址和其它信息(TFTP服务器、启动文件等),之后请求并下载安装需要的文件。在这个过程中需要一台服务器来提供启动文件、安装文件、以及安装过程中的自动应答文件等。下图中介绍了Linux中自动安装系统的详细工作过程: 第一步:PXE Client向DHCP发送请求 首先,将支持PXE的网络接口卡(NIC)的客户端的BIOS设置成为网络启动,通过PX E BootROM(自启动芯片)会以UDP(简单用户数据报协议)发送一个广播请求,向网络中的DHCP服务器索取IP地址等信息。 第二步:DHCP服务器提供信息 DHCP服务器收到客户端的请求,验证是否来至合法的PXE Client的请求,验证通过它将给客户端一个“提供”响应,这个“提供”响应中包含了为客户端分配的IP地址、pxel inux启动程序(TFTP)位置,以及配置文件所在位置。 第三步:PXE客户端请求下载启动文件