VLAN技术详解

1.VLAN的概念

1.1什么是VLAN

VLAN(Virtual Local Area Network)又称虚拟局域网,是指在交换局域网的基础上,采用网络管理软件构建的可跨越不同网段、不同网络的端到端的逻辑网络。一个VLAN组成一个逻辑子网,即一个逻辑广播域,它可以覆盖多个网络设备,允许处于不同地理位置的网络用户加入到一个逻辑子网中。VLAN是一种比较新的技术,工作在OSI参考模型的第2层和第3层,VLAN之间的通信是通过第3层的路由器来完成的。

在此让我们先复习一下广播域的概念。广播域,指的是广播帧(目标MAC地址全部为1)所能传递到的范围,亦即能够直接通信的范围。严格地说,并不仅仅是广播帧,多播帧(Multicast Frame)和目标不明的单播帧(Unknown Unicast Frame)也能在同一个广播域中畅行无阻。

本来,二层交换机只能构建单一的广播域,不过使用VLAN功能后,它能够将网络分割成多个广播域。

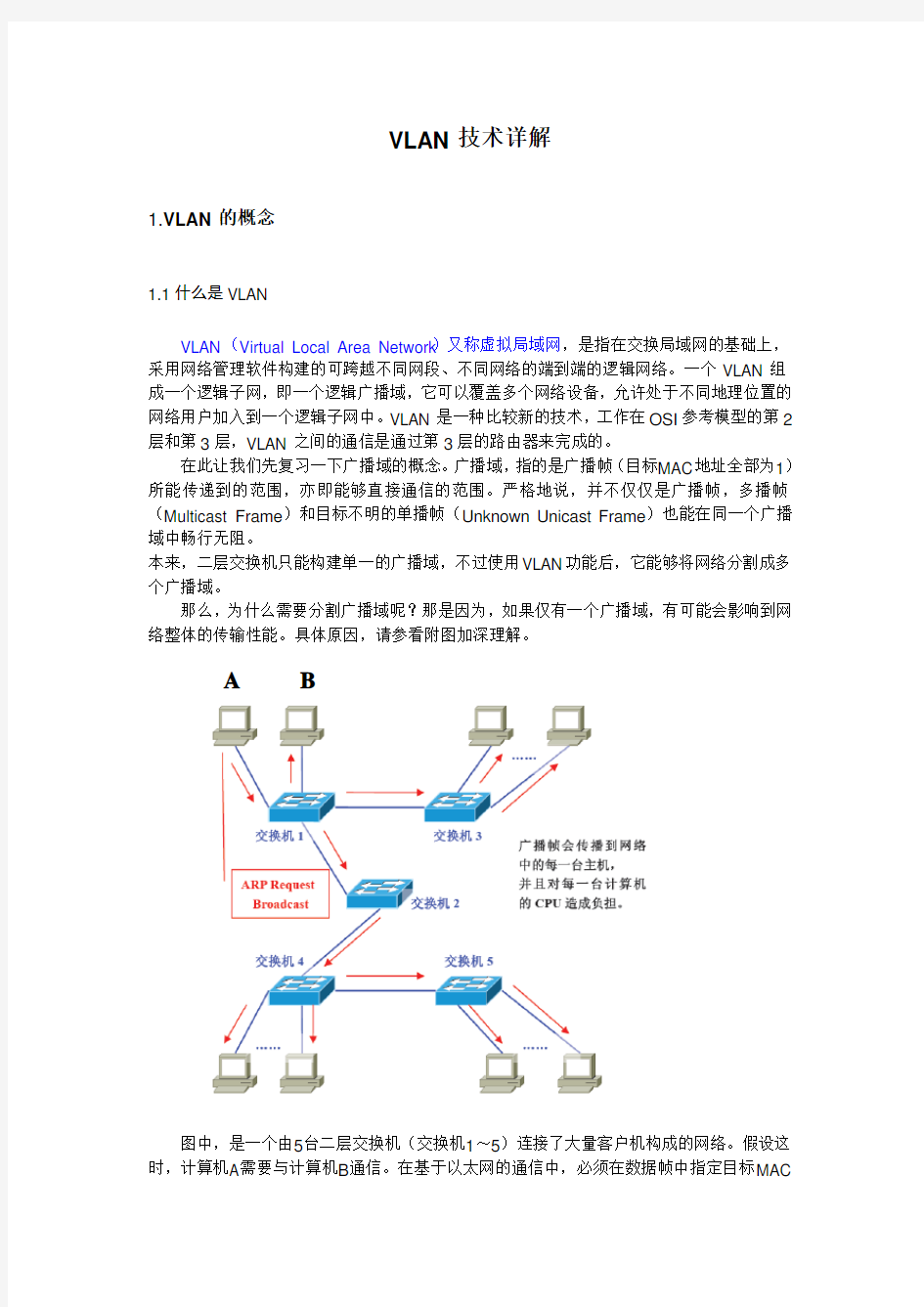

那么,为什么需要分割广播域呢?那是因为,如果仅有一个广播域,有可能会影响到网络整体的传输性能。具体原因,请参看附图加深理解。

A B

图中,是一个由5台二层交换机(交换机1~5)连接了大量客户机构成的网络。假设这时,计算机A需要与计算机B通信。在基于以太网的通信中,必须在数据帧中指定目标MAC

地址才能正常通信,因此计算机A必须先广播“ARP请求(ARP Request)信息”,来尝试获取计算机B的MAC地址。交换机1收到广播帧(ARP请求)后,会将它转发给除接收端口外的其他所有端口,也就是Flooding了。接着,交换机2收到广播帧后也会Flooding。交换机3、4、5也还会Flooding。最终ARP请求会被转发到同一网络中的所有客户机上。

请大家注意一下,这个ARP请求原本是为了获得计算机B的MAC地址而发出的。也就是说:只要计算机B能收到就万事大吉了。可是事实上,数据帧却传遍整个网络,导致所有的计算机都收到了它。如此一来,一方面广播信息消耗了网络整体的带宽,另一方面,收到广播信息的计算机还要消耗一部分CPU时间来对它进行处理。造成了网络带宽和CPU运算能力的大量无谓消耗。

广播信息是那么经常发出的吗?

读到这里,您也许会问:广播信息真是那么频繁出现的吗?

答案是:是的!实际上广播帧会非常频繁地出现。利用TCP/IP协议栈通信时,除了前面出现的ARP外,还有可能需要发出DHCP、RIP等很多其他类型的广播信息。

ARP广播,是在需要与其他主机通信时发出的。当客户机请求DHCP服务器分配IP地址时

,就必须发出DHCP的广播。而使用RIP作为路由协议时,每隔30秒路由器都会对邻近的其他路由器广播一次路由信息。RIP以外的其他路由协议使用多播传输路由信息,这也会被交换机转发(Flooding)。除了TCP/IP以外,NetBEUI、IPX和Apple Talk等协议也经常需要用到广播。例如在Windows下双击打开“网络计算机”时就会发出广播(多播)信息。(Windows XP除外……)

总之,广播就在我们身边。下面是一些常见的广播通信:

● ARP请求:建立IP地址和MAC地址的映射关系。

● RIP:选路信息协议(Routing Infromation Protocol)。

● DHCP:用于自动设定IP地址的协议。

● NetBEUI:Windows下使用的网络协议。

● IPX:Novell Netware使用的网络协议。

● Apple Talk:苹果公司的Macintosh计算机使用的网络协议。

1.2 VLAN的实现机制

在理解了“为什么需要VLAN”之后,接下来让我们来了解一下交换机是如何使用VLAN分割广播域的。首先,在一台未设置任何VLAN的二层交换机上,任何广播帧都会被转发给除接收端口外的所有其他端口(Flooding)。例如,计算机A发送广播信息后,会被转发给端口2、3、4。

这时,如果在交换机上生成红、蓝两个VLAN;同时设置端口1、2属于红色VLAN、端口3、4属于蓝色VLAN。再从A发出广播帧的话,交换机就只会把它转发给同属于一个VLAN 的其他端口——也就是同属于红色VLAN的端口2,不会再转发给属于蓝色VLAN的端口。同样,C发送广播信息时,只会被转发给其他属于蓝色VLAN的端口,不会被转发给属于红色VLAN的端口。

就这样,VLAN通过限制广播帧转发的范围分割了广播域。上图中为了便于说明,以红、蓝两色识别不同的VLAN,在实际使用中则是用“VLAN ID”来区分的。

如果要更为直观地描述VLAN的话,我们可以把它理解为将一台交换机在逻辑上分割成了数台交换机。在一台交换机上生成红、蓝两个VLAN,也可以看作是将一台交换机换做一红一蓝两台虚拟的交换机。

在红、蓝两个VLAN之外生成新的VLAN时,可以想象成又添加了新的交换机。但是,VLAN生成的逻辑上的交换机是互不相通的。因此,在交换机上设置VLAN后,如果未做其他处理,VLAN间是无法通信的。明明接在同一台交换机上,但却偏偏无法通信——这个事实也许让人难以接受。但它既是VLAN方便易用的特征,又是使VLAN令人难以理解的原因。

需要VLAN间通信时怎么办呢?

那么,当我们需要在不同的VLAN间通信时又该如何是好呢?

请大家再次回忆一下:VLAN是广播域。而通常两个广播域之间由路由器连接,广播域之间来往的数据包都是由路由器中继的。因此,VLAN间的通信也需要路由器提供中继服务,这被称作“VLAN间路由”。

VLAN间路由,可以使用普通的路由器,也可以使用三层交换机。其中的具体内容,等有机会再细说吧。在这里希望大家先记住不同VLAN间互相通信时需要用到路由功能。

1.3 VLAN的划分方法

VLAN的划分可以是事先固定的、也可以是根据所连的计算机而动态改变设定。前者被称为“静态VLAN”、后者自然就是“动态VLAN”了。

1.3.1 静态VLAN

静态VLAN又被称为基于端口的VLAN(Port Based VLAN)。顾名思义,就是明确指定

各端口属于哪个VLAN的设定方法。

由于需要一个个端口地指定,因此当网络中的计算机数目超过一定数字(比如数百台)后,设定操作就会变得烦杂无比。并且,客户机每次变更所连端口,都必须同时更改该端口所属VLAN的设定——这显然不适合那些需要频繁改变拓补结构的网络。我们现在所实现的VLAN配置都是基于端口的配置,因为我们只是支持二层交换,端口数目有限一般为4和8个端口,并且只是对于一台交换机的配置,手动配置换算较为方便。

1.3.2 动态VLAN

另一方面,动态VLAN则是根据每个端口所连的计算机,随时改变端口所属的VLAN。这就可以避免上述的更改设定之类的操作。动态VLAN可以大致分为3类:

● 基于MAC地址的VLAN(MAC Based VLAN)

● 基于子网的VLAN(Subnet Based VLAN)

●基于用户的VLAN(User Based VLAN)

其间的差异,主要在于根据OSI参照模型哪一层的信息决定端口所属的VLAN。基于MAC地址的VLAN,就是通过查询并记录端口所连计算机上网卡的MAC地址来决定端口的所属。假定有一个MAC地址“A”被交换机设定为属于VLAN“10”,那么不论MAC地址为“A”的这台计算机连在交换机哪个端口,该端口都会被划分到VLAN10中去。计算机连在端口1时,端口1属于VLAN10;而计算机连在端口2时,则是端口2属于VLAN10。

由于是基于MAC地址决定所属VLAN的,因此可以理解为这是一种在OSI的第二层设定访问链接的办法。

但是,基于MAC地址的VLAN,在设定时必须调查所连接的所有计算机的MAC地址并加以登录。而且如果计算机交换了网卡,还是需要更改设定。

基于子网的VLAN,则是通过所连计算机的IP地址,来决定端口所属VLAN的。不像基于MAC 地址的VLAN,即使计算机因为交换了网卡或是其他原因导致MAC地址改变,只要它的IP地

址不变,就仍可以加入原先设定的VLAN。

因此,与基于MAC地址的VLAN相比,能够更为简便地改变网络结构。IP地址是OSI参照模型中第三层的信息,所以我们可以理解为基于子网的VLAN是一种在OSI的第三层设定访问链接的方法。一般路由器与三层交换机都使用基于子网的方法划分VLAN。

基于用户的VLAN,则是根据交换机各端口所连的计算机上当前登录的用户,来决定该

端口属于哪个VLAN。这里的用户识别信息,一般是计算机操作系统登录的用户,比如可以是Windows域中使用的用户名。这些用户名信息,属于OSI第四层以上的信息。

总的来说,决定端口所属VLAN时利用的信息在OSI中的层面越高,就越适于构建灵活多变的网络。

访问链接的总结

综上所述,VLAN的划分有静态VLAN和动态VLAN两种,其中动态VLAN又可以继续细分成几个小类。

其中基于子网的VLAN和基于用户的VLAN有可能是网络设备厂商使用独有的协议实现的,不同厂商的设备之间互联有可能出现兼容性问题;因此在选择交换机时,一定要注意事先确认。下表总结了静态VLAN和动态VLAN的相关信息。

种类解说

静态VLAN(基于端口的VLAN)将交换机的各端口固定指派给

VLAN

动态VLAN 基于MAC地址的VLAN 根据各端口所连计算机的MAC

地址设定

基于子网的VLAN 根据各端口所连计算机的IP地

址设定

基于用户的VLAN 根据端口所连计算机上登录用

户设定

就目前来说,对于VLAN的划分主要采取上述基于端口的VLAN和基于子网的VLAN两种,而基于MAC地址和基于用户的VLAN一般作为辅助性配置使用。

2. VLAN帧结构

在交换机的汇聚链接上,可以通过对数据帧附加VLAN信息,构建跨越多台交换机的VLAN。

附加VLAN信息的方法,最具有代表性的有:

●IEEE802.1Q

● ISL

现在就让我们看看这两种协议分别如何对数据帧附加VLAN信息。

2.1 IEEE802.1Q

IEEE802.1Q,俗称“Dot One Q”,是经过IEEE认证的对数据帧附加VLAN识别信息的协议。在此,请大家先回忆一下以太网数据帧的标准格式。

IEEE802.1Q所附加的VLAN识别信息,位于数据帧中“发送源MAC地址”与“类别域(Type Field)”之间。具体内容为2字节的TPID和2字节的TCI,共计4字节。在数据帧中添加了4字节的内容,那么CRC值自然也会有所变化。这时数据帧上的CRC是插入TPID、TCI后,

对包括它们在内的整个数据帧重新计算后所得的值。

基于IEEE802.1Q附加的VLAN信息,就像在传递物品时附加的标签。因此,它也被称作“标签型VLAN(Tagging VLAN)”。

3 bits 1 bits12bits

User priority CFI VLAN ID

1. TPID (Tag Protocol Identifier,也就是EtherType)

是IEEE定义的新的类型,表明这是一个加了802.1Q标签的帧。TPID包含了一个固定的值0x8100。

2. TCI (Tag Control Information)

包括用户优先级(User Priority)、规范格式指示器(Canonical Format Indicator)和VLAN ID。

①User Priority:该字段为3-bit,用于定义用户优先级,总共有8个(2的3次方)优先级别。IEEE 802.1P 为3比特的用户优先级位定义了操作。最高优先级为7,应用于关键性网络流量,如路由选择信息协议(RIP)和开放最短路径优先(OSPF)协议的路由表更新。优先级6和5主要用于延迟敏感(delay-sensitive)应用程序,如交互式视频和语音。优先级4到1主要用于受控负载(controlled-load)应用程序,如流式多媒体(streaming multimedia)和关键性业务流量(business-critical traffic)-例如,SAP 数据-以及“loss eligible”流量。优先级0是缺省值,并在没有设置其它优先级值的情况下自动启用。

②CFI:CFI值为0说明是规范格式,1为非规范格式。它被用在令牌环/源路由FDDI介质访问方法中来指示封装帧中所带地址的比特次序信息。

③VID:该字段为12-bit,VLAN ID 是对VLAN 的识别字段,在标准802.1Q 中常被使用。支持4096(2的12次方) VLAN 的识别。在4096可能的VID 中,VID=0 用于识别帧优先级。4095(FFF)作为预留值,所以VLAN 配置的最大可能值为4094。所以有效的VLAN ID范

围一般为1-4094。

2.2 ISL(Inter Switch Link)

ISL,是Cisco产品支持的一种与IEEE802.1Q类似的、用于在汇聚链路上附加VLAN信息的协议。使用ISL后,每个数据帧头部都会被附加26字节的“ISL包头(ISL Header)”,并且在帧尾带上通过对包括ISL包头在内的整个数据帧进行计算后得到的4字节CRC值。换而言之,就是总共增加了30字节的信息。在使用ISL的环境下,当数据帧离开汇聚链路时,只要简单地去除ISL包头和新CRC就可以了。由于原先的数据帧及其CRC都被完整保留,因此

无需重新计算

404448168241511616

DA Type User SA Len AAA03HSA VLAN BPDU index Resv

?DA ― 40位组播目的地址。包括一个广播地址0X01000C0000或者是0X03000C0000。

?Type ― 各种封装帧(Ethernet (0000)、Token Ring (0001)、FDDI (0010) 和ATM (0011))的4位描述符。

?User ― Type 字段使用的4位描述符扩展或定义Ethernet 优先级。该二进制值从最低优先级开始0到最高优先级3。

?SA ― 传输Catalyst 交换机中使用的48位源MAC 地址。

?LEN ― 16位帧长描述符减去DA、type、user、SA、LEN 和CRC 字段。

?AAAA03 ― 标准SNAP 802.2 LLC 头。

?HAS ― SA 的前3字节(厂商的ID 或组织唯一ID)。

?VLAN ― 15位VLAN ID。低10位用于1024 VLAN。

?BPDU ― 1位描述符,识别帧是否是生成树网桥协议数据单元(BPDU)。如果封装

帧为思科发现协议(CDP)帧,也需设置该字段。

?INDEX ― 16位描述符,识别传输端口ID。用于诊断差错。

?RES ― 16位预留字段,应用于其它信息,如令牌环和分布式光纤数据接口帧(FDDI),帧校验(FC)字段。

?ISL帧最大为1548bytes,iSL包头26+1518+4=1548

ISL有如用ISL包头和新CRC将原数据帧整个包裹起来,因此也被称为“封装型VLAN (Encapsulated VLAN)”。需要注意的是,不论是IEEE802.1Q的“Tagging VLAN”,还是ISL的“Encapsulated VLAN”,都不是很严密的称谓。不同的书籍与参考资料中,上述词语有可能被混合使用,因此需要大家在学习时格外注意。并且由于ISL是Cisco独有的协议,因此只能用于Cisco网络设备之间的互联。

IEEE 802.Q和ISL的异同:

相同点:都是显式标记,即帧被显式标记了VLAN的信息。

不同点:IEEE 802.1Q是公有的标记方式,ISL是Cisco私有的,ISL采用外部标记的方法,802.1Q采用内部标记的方法,ISL标记的长度为30字节,802.1Q标记的长度为4字节。

VLAN的TRUNK协议(VTP)

一、VTP概述

VLAN中继协议(VTP,VLAN TRUNKING PROTOCOL)是CISCO专用协议,大多数交换机都支持该协议。VTP负责在VTP域内同步VLAN信息,这样就不必在每个交换上配置相同的VLAN信息。

VTP还提供一种映射方案,以便通信流能跨越混合介质的骨干。

VTP最重要的作用是,将进行变动时可能会出现在的配置不一致性降至最低。

VTP也有一些缺点,这些缺点通常都与生成树协议有关。

1、VTP协议的作用

VLAN中继协议(VTP)利用第2层中继帧,在一组交换机之间进行VLAN通信。VTP从一个中心控制点开始,维护整个企业网上VLAN的添加、添加和重命名工作,确何配置的一致性。

2、VTP的优点

>保持配置的一致性

>提供跨不同介质类型如ATM 、FDDI和以太网配置虚拟局域网的方法

>提供跟踪和监视虚拟局域网的方法

>提供检测加到另一个交换机上的虚拟局域的方法

>提供从一个交换机在整个管理域中增加虚拟局域网的方法

二、VTP的工作原理

1、VTP概述和工作原理

VTP是一种消息协议,使用第2层帧,在全网的基础上管理VLAN的添加、删除和重命名,以实现VLAN配置的一致性。可以用VTP管理网络中VLAN1到1005。

有了VTP,就可以在一台机换上集中过时行配置变更,所作的变更会被自动传播到网络中所有其他的交换机上。(前提是在同一个VTP域)

为了实现此功能,必须先建立一个VTP管理域,以使它能管理网络上当前的VLAN。在同一管理域中的交换机共享它们的VLAN信息,并且,一个交换机只能参加到一个VTP管理域,不同域中的交换机不能共享VTP信息。

交换机间交换下列信息:

>管理域域名

>配置的修订号

>已知虚拟局域网的配置信息.

交换机使用配置修正号,来决定当前交换机的内部数据是否应该接受从其他交换机发来的VTP更新信息。

>如果接收到的VTP更新配置修订号与内部数据库的修订号相同域者比它小,交换机忽略更新。

>否则,就更新内部数据库,接受更新信息。

VTP管理域在安全模式下,必须配置一个在VTP域中所有交换机惟一的口令。

VTP的运行有如下特点:

>VTP通过发送到特定MAC地址01-00-0C-CC-CC-CC的组播VTP消息进行工作。>VTP通告只通过中继端口传递。

>VTP消息通过VLAN1传送。(这就是不能将VLAN1从中继链路中去除的原因)

>在经过了DTP自动协商,启动了中继之后,VTP信息就可以沿着中继链路传送.

>VTP域内的每台交换机都定期在每个中继端口上发送通告到保留的VTP组播地址

VTP通告可以封装在ISL或者IEEE802.1Q帧内。

2、VTP域

VTP域,也称为VLAN管理域,由一个以上共享VTP域名的相互接连的交换机组成。

要使用VTP,就必须为每台交换机指定VTP域名.VTP信息只能在VTP域内保持。一台交换机可属于并且只属于一个VTP域。

缺省情况下,CATALYST交换机处于VTP服务器模式,并且不属于任何管理域,直到交换机通过中继链路接收了关于一个域的通告,或者在交换机上配置了一个VLAN管理域,交换机才能在VTP服务器上把创建或者更改VLAN的消息通告给本管理域内的其他交换机

如果在VTP服务器上进行了VLAN配置变更,所做的修改会传播到VTP域内的所有交换机上。

如果交换机配置为"透明"模式,可以创建或者修改VLAN,但所做的修改只影响单个的交换机。

控制VTP功能的一项关键参数是VTP配置修改编号。这个32位的数字表明了VTP配置的特定修改版本。配置修改编号的取值从0开始,每修改一次,就增加1直到达到4294967295,然后循环归0,并重新开始增加。每个VTP设备会记录自己的VTP配置修改编号;VTP数据包会包含发送者的VTP配置修改编号。这一信息用于确定接收到的信息是否比当前的信息更新。

要将交换机的配置修改号置为0,只需要禁中继,改变VTP的名称,并再次启用中继。VTP域的要求:

>域内的每台交换机必须使用相同的VTP域名,不论是通过配置实现,还是由交换机自动学动

>CATALYST交换机必须是相邻的,这意味着,VTP域内的所有交换机形成了一颗相互连接的树.每台交换机都通过这棵树与其他交换机相互。

>在所有的交换机之间,必须启用中继。

3、VTP的运行模式

VTP模式有3种,分别是:

>服务器模式(SERVER缺省)

VTP服务器控制着它们所在域中VALN的生成和修改。所有的VTP信息都被通告在本域中的其他交换机,而且,所有这些VTP信息都是被其他交换机同步接收的。

>客户机模式(CLIENT)

VTP客户机不允许管理员创建、修改或删除VLAN。它们监听本域中其他交换机的VTP通告,并相应修改它们的VTP配置情况。

>透明模式(TRANSPARENT)

VTP透明模式中的交换机不参与VTP。当交换机处于透明模式时,它不通告其VLAN配置信息。而且,它的VLAN数据库更新与收到的通告也不保持同步。但它可以创建和删除本地的VLAN。不过,这些VLAN的变更不会传播到其他任何交换机上。

各种运行模式的状态

功能服务器模式客户端模式透明模式

提供VTP消息√ √ ×

监听VTP消息√ √ ×

修改VLAN √ ×√(本地有效)

记住VLAN √ ×√(在不同的版本有不同的结果)√(本地有效)

4、VTP的通告

1.VTP通告概述

使用VTP时,加入VTP域的每台交换机在其中继端口上通告如下信息.

>管理域

>配置版本号

>它所知道的VLAN

>每个已知VLAN的某些参数

这些通告数据帧被发送到一个多点广播地址(组播地址),以使所有相邻设备都能收到这些帧。

新的VLAN必须在管理域内的一台牌服务器模式的交换机上创建和配置。该信息可被同一管理域中所有其他设备学到

VTP帧是作为一种特殊的帧发送到中继链路上的。

有2种类型的通告:

>来自客户机的请求,由客户机在启动时发出,用以获取信息。

>来自服务器的响应

有3种类型的消息:

>来自客户机的通告请求

>汇总通告

>子集通告

VTP通告中可包含如下信息:

>管理域名称

>配置版本号

>MD5摘要--当配置了口令后,MD5是与VTP一起发送的口令。如果口令不匹配,更新将被忽略。

>更新者身份--发送VTP汇总通告的交换机的身份。

VTP通告处理以配置修订号为0为起点.每当随后的字段变更一项时,这个修订号就加1,直到VTP通告被发送出去为止。

VTP修订号存储在NVRAM中,交换机的电源开关不会改变这个设定值。.要将修订号初始化为0,可以用下列方法:

>将交换机的VTP模式更改为透明模式,然后再改为服务器模式。

>将交换机VTP的域名更改一次,再更改回原来的域名。

>使用clear config all命令,清除交换机的配置和VTP信息,再次启动。

2. 3种VTP消息类型

(1)汇总通告

用于通知邻接的CATALYST交换机目前的VTP域名和配置修改编号。缺省情况下,CATALYST交换机每5分钟发送一次汇总通告。

当交换机收到了汇总通告数据包时,它会对比VTP域名:

>如果域名不同,就忽略此数据包

>如果域名相同,则进一步对比配置修改编号

>如果交换机自身的配置修改编号更高或与之相等,就忽略此数据包。如果更小,就发送通告请求。

(2)子集通告

如果在VTP服务器上增加、删除或者修改了VLAN,"配置修改编号"就会增加,交换机会首先发送汇总通告,然后发送一个或多个子集通告。挂起或激活某个VLAN,改变VLAN 的名称或者MTU,都会触发子集通告。

子集通告中包括VLAN列表和相应的VLAN信息。如果有多个VLAN,为了通告所有的信息,可能需要发送多个子集通告。

(3)通告请求

交换机在下列情况下会发出VTP通告请求:

>交换机重新启动后

>VTP域名变更后

>交换机接到了配置修改编号比自己高的VTP汇总通告

5、VTP域内安全

为了使管理域更安全,域中每个交换机都需要配置域名和口令,并且域名和口令必须相同。例(将TEST管理域设置为安全管理域):

>进入配置模式:

switch#configure terminal

>配置VTP域名:

switch(config)#vtp domain test

>配置VTP运行模式:

switch(config)#vtp mode server

>配置VTP口令:

switch(config)#vtp password mypassword

>返回到特权模式:

switch(config)#end

>查看VTP配置:

switch(config)#show vtp status

删除VTP管理域中的口令,恢复到缺省状态

switch(config)#no vtp password

6、VTP修剪

VTP修剪(VTP PRUNING)是VTP的一个功能,它能减少中继端口上不必要信息量。

在CISCO交换上,VTP修剪功能缺省是关闭的。

缺省情况下,发给某个VLAN的广播会送到每一个在中继链路上承载该VLAN的交换机。即使交换机上没有位于那个VLAN的端口也是如此。

VTP通过修剪,来减少没有必要扩散的通信量,来提高中继链路的带宽利用率。

7、VTP的版本

在VTP管理域中,有两个VTP版本可供采用,cisco catalyst型交换机既可运行版本1,也可运行版本2,但是,一个管理域中,这两个版本是不可互操作的。因此,在同一个VTP域中,每台交换机必须配置相同的VTP版本。

交换机上默认的版本协议是VTP版本1。

如果要在域中使用版本2,只要在一台服务器模式交换机配置VTP版本2就可以了。

VTP版本2增加了版本1所没有的以下主要功能:

>与版本相关的透明的模式:在VTP版本1中,一个VTP透明模式的交换机在用VTP转发信息给其他交换机时,先检查VTP版本号和域名是否与本机相匹配.匹配时,才转发该消息.VTP版本2在转发信息时,不检查版本号和域名。

>令牌环支持:VTP版本2支持令牌环交换和令牌环VLAN,这个是VTP版本2和版本1的最大区别。

设置VTP版本2的步骤如下:

>进入全局配置模式:

switch#config terminal

switch(config)#vtp version 2

switch(config)#end

switch#show vtp status

8、VTP如何在域内增加、减少交换机

1.增加交换机

VTP域是由多台共享同一VTP域名的互连设备组成.交换机只能属于某个VTP域内,各个交换机上的VLAN信息是通过交换机互连中继端口进行传播的。

要把一个交换机加入到一个VTP域内,可以使用

VTP DOMAIN DOMAIN-NAME。

当一个新交换机配置了VTP的域和服务器模式后,交换机每隔300秒,或者,每当VLAN 结构发生变化时,就会通告一次。

将新的交换机添加到域中,一定要保证该交换机的修订号已经为0。

VTP修订号存储在NVRAM中,交换机的电源开关不会改变这个设定值.可以使用下列方法:

>将交换机的VTP模式变到透明模式,然后再变回服务器模式。

>将交换机的域名修改为一个其他的域名(一个不存在的域),然后再回到原来的域名

>使用erase startup-config 或erase nvram命令,清除交换机的配置和VTP信息.再次启动。

2.删除交换机

要从管理域中删除交换机,只要在交换机上删除VTP域名的配置,或者将交换配置为透明模式,即可让这个交换机脱离该VTP管理域.

三、配置VTP

在开始配置VTP和VLAN之前,必须做一些规划.

>确定将在网络中运行的VTP版本.

>决定交换机是成为已有管理域的成员,还是另外成为其创立一个新的管理域,如果要加入到已有的管理域中,则确定它的名称和口令.

>为交换机选择一个VTP的工作模式.

>是否需用启用修剪功能.

2950缺省配置:

>VTP域名:空

>VTP模式:SERVER服务器模式

>VTP版本2:禁用

>VTP认证:空,未启用

>VTP修剪:未启用

1、创立VTP域和配置模式

<1>创立VTP域

switch(config)#vtp domain domina-name

创立或加入一个管理域,使用下面步骤:

>进入全局配置模式

switch#config terminal

>加入到某个管理域:

switch(config)#vtp domain test

>返回特权模式:

switch(config)#end

域名长度可达32字符,口令可是64个字符长.

至少应该有一台交换机被设置为服务器模式.

一台交换机不想与网络中的其他交换机共享VLAN信息,刚可以将它设置为透明模式.

实现工作中,建议至少将两台核心交换机设置为VTP服务器模式,而将其他交换机设置为VTP客户机模式.这有效地,如果交换机掉电了,它重启后,可以从服务器处获得有效的VLAN信息.

<2>配置VTP服务器

switch(config)#vtp domain domain-name

switch(config)#vtp mode server

switch#show vtp status

<3>配置VTP客户端

switch(config)#vtp domain domain-name

switch(config)#vtp mode client

switch(config)#exit

<4>配置VTP透明模式

switch(config)#vtp domain domain-name

switch(config)#vtp mode transparent

switch(config)#exit

2、VTP域内的安全、修剪、版本的设置

<1>VTP口令的配置:

switch(config)#vtp password mypassword

switch(config)#no vtp password(删除)

<2>VTP修剪

>启动VTP修剪

缺省情况下,在基于IOS交换机的中继商品上,VLAN2-1001都是可修剪的.要在管理域内启动修剪.使用:

switch(config)#vtp pruning

>从可修剪列表中去除某VLAN

switchport trunk pruning vlan remove vlan-id

用逗号分隔不连续的VLAN ID,其间不要有空格,用短线表明一个ID范围

例(去除VLAN2、3、4、6、8)命令如下:

switchport trunk pruning remove 2-4,6,8

>检查VTP修剪的配置

要检查VTP修剪的配置,可以使用命令:

show vtp status和show interface interface-id switchport

例:(配置VTP修剪)

switch#config terminal

switch(config)#vtp pruning

switch(config)#exit

switch#show vtp status

-

VTP pruning mode :enable(表明修剪已经启动)

-

例2(关闭指定的VLAN修剪)

switch#show interface fa0/3 switchport

trunking vlans active:1-4,6,7,200(说明了在该中继链路上可传输哪些VLAN的数据)pruning vlans enable:2-1001(说明了该商品上启用了VTP修剪的VLAN列表)

-

switch#config t

switch(config)#interface fa0/3

switch(config-if)#switchport trunk pruning remove vlan 2 3 7

switch(config-if)#end

switch#show interface fa0/3 switchport

-

trunking vlans active:1-4,6,7,200

pruning vlans enable :4-6,8-1001

例3(在管理域中关闭VTP修剪)

switch#config t

switch(config)#no vtp pruning

switch#show vtp status

-

vtp pruning mode :disabled(修剪已关闭)

<3>VTP版本设置

switch(config)#vtp version 2(配置为版本2)

switch(config)#no vtp version 2(回到版本1)

switch#show vtp terminal

VTP V2 mode :enable

只有在VTP服务器模式下才能变更VTP版本

3、在VTP域内增加、减少交换机的配置方法

<1>增加交换机

新加入的交换机的VTP配置号比所要加入的域中原来的VTP服务器上的配置号要低.添加过程:

>清除配置:(或其他的方法)

switch(config)#erase startup-config

switch(config)#end

switch#reload

>配置VTP运行模式:

switch(config)#vtp domain test

>配置VTP运行模式

switch(config)#vtp mode server

switch(config)#end

switch#show vtp status

<2>减少交换机

switch(config)#vtp domain test-a

switch(config)#end

switch#show vtp status

3.VLAN访问链接模式

接下来就让我们来依次学习交换机三种不同端口的特征。首先说几个重要过的概念:3.1 VLAN的几个重要概念介绍

PVID:Port VLAN ID,指端口的却省VLAN ID。Hybrid端口和Trunk端口属于多个VLAN,所以需要设置缺省VLAN ID。缺省情况下,Hybrid端口和Trunk端口的缺省VLAN为VLAN 1。PVID主要有两个作用:第一对于接收到的Untag包则添加本端口的PVID再进行转发;第二是接收过滤作用,比如只接收等于PVID的VLAN TAG包。

VLAN ID:VLAN TAG包的VLAN ID号,有效范围是1-4094,0和4095都为协议保留值,VLAN ID 0 表示不属于任何VLAN,但携带802.1Q的优先级标签,所以一般被称为Priority-only frame,其一般作为系统使用,用户不可使用和删除。1为系统默认VLAN,即Native VLAN,2-1001是普通的vlan,1006-1024保留仅系统使用,用户不能查看和使用,1002-1005是支持fddi和令牌环的vlan,1025-4095是扩展的vlan。Cisco的专有协议isl,相比之下它仅支持的vlan数目比较少,仅为1-1005。

Vlan表:配置VLAN的信息表,表示交换机的各个端口所属于的VLAN ID,当交换机进行交换数据时则查看该表进行业务转发。VLAN表的容量一般支持1-32个VLAN ID。其VLAN 表格如下:

VLAN ID 端口号

1 1

1 2

2 3

2 4

UNTAG包:指不携带802.1Q信息的普通以太网包。

TAG包:指携带4字节802.1Q信息的VLAN以太网包。

Priority-only 包:指VLAN ID为0,优先级为0-7的以太网包。用途:一般用于要求高优先

级的重要报文使用,当端口发生拥塞时使其能够优先转发。

VLAN间路由:指VLAN间能够互相通信,一般是由路由器和三层交换机实现VLAN间互通,通过IP网段来实现VLAN间的互通。当使能VLAN间路由后,则ARP广播包,多播包以及单播包都能够在VLAN间互相通信。

对于UNTAG包、TAG包以及Priority-only 包的处理过程在下面将一一介绍。

交换机的端口类型:

交换机的端口,可以分为以下三种:

●访问链接(Access Link)

●汇聚链接(Trunk Link)

●混合链接(Hybrid Link)

端口模式主要是指在输入输出端口对VLAN数据包的处理。即在输入端口是Admit All Frames还是Admit Only VLAN Tagged Frames,是Only frames that share a VID assigned to this bridge port are admitted还是All frames are forwarded;在输出端口输出数据包类型是tagged frames 还是untagged frames。不同的端口模式对数据包的处理不同,下面就介绍一下各个端口模式吧。

3.2 Access端口

Access即用户接入端口,该类型端口只能属于1个VLAN,一般用于连接计算机的端口。

收端口:收到untagged frame,加上端口的PVID和default priority再进行交换转发;对于tagged frame不论VID=PVID还是VID\=PVID则有的厂家是直接丢弃,而有的厂家是能够接收VID=PVID的TAG包。一般Access端口只接收untagged frame,部分产品可能接收tagged frame,我们的REOP、ES011、E4114等都接收VID=PVID的TAG端口包。

发报文:对于VID=PVID的tagged frame去除标签并进行转发。对于VID\=PVID的数据包丢弃不进行转发,untagged frame则无此情况。而我们的REOP、ES011、E4114则对于VID=PVID或VID\=PVID的tagged frame都进行转发处理。

注:所说的删除标签是指删除4字节的VLAN标签,并且CRC经过重新计算。

3.3 Trunk端口

当需要设置跨越多台交换机的VLAN时则需要设置TRUNK功能。

在规划企业级网络时,很有可能会遇到隶属于同一部门的用户分散在同一座建筑物中的不同楼层的情况,这时可能就需要考虑到如何跨越多台交换机设置VLAN的问题了。假设有如下

图所示

的网络,且需要将不同楼层的A、C和B、D设置为同一个VLAN。

这时最关键的就是“交换机1和交换机2该如何连接才好呢?” 最简单的方法,自然是在交换机1和交换机2上各设一个红、蓝VLAN专用的接口并互联了。

但是,这个办法从扩展性和管理效率来看都不好。例如,在现有网络基础上再新建VLAN时,为了让这个VLAN能够互通,就需要在交换机间连接新的网线。建筑物楼层间的纵向布线是比较麻烦的,一般不能由基层管理人员随意进行。并且,VLAN越多,楼层间(严格地说是交换机间)互联所需的端口也越来越多,交换机端口的利用效率低是对资源的一种浪费、也限制了网络的扩展。为了避免这种低效率的连接方式,人们想办法让交换机间互联的网线集中到一根上,这时使用的就是汇聚链接(Trunk Link)。

何谓汇聚链接?

技术领域中把TRUNK翻译为中文是“主干、干线、中继线、长途线” ,不过一般不翻译,直接用原文。而且这个词在不同场合也有不同的解释:

子网划分与VLAN技术详解 子网划分 子网划分定义:Internet组织机构定义了五种IP地址,有A、B、C三类地址。A类网络有126个,每个A类网络可能有16777214台主机,它们处于同一广播域。而在同一广播域中有这么多结点是不可能的,网络会因为广播通信而饱和,结果造成16777214个地址大部分没有分配出去。可以把基于类的IP网络进一步分成更小的网络,每个子网由路由器界定并分配一个新的子网网络地址,子网地址是借用基于类的网络地址的主机部分创建的。划分子网后,通过使用掩码,把子网隐藏起来,使得从外部看网络没有变化,这就是子网掩码。 子网掩码 RFC 950定义了子网掩码的使用,子网掩码是一个32位的2进制数,其对应网络地址的所有位置都为1,对应于主机地址的所有位都置为0。由此可知,A类网络的默认子网掩码是255.0.0.0,B类网络的默认子网掩码是255.255.0.0,C类网络的默认子网掩码是255.255.255.0。将子网掩码和IP地址按位进行逻辑“与”运算,得到IP地址的网络地址,剩下的部分就是主机地址,从而区分出任意IP地址中的网络地址和主机地址。子网掩码常用点分十进制表示,我们还可以用网络前缀法表示子网掩码,即“/<网络地址位数>”。如138.96.0.0/16表示B类网络138.96.0.0的子网掩码为255.255.0.0。 路由器判断IP 子网掩码告知路由器,地址的哪一部分是网络地址,哪一部分是主机地址,使路由器正确判断任意IP地址是否是本网段的,从而正确地进行路由。例如,有两台主机,主机一的IP 地址为222.21.160.6,子网掩码为255.255.255.192,主机二的IP地址为222.21.160.73,子网掩码为255.255.255.192。现在主机一要给主机二发送数据,先要判断两个主机是否在同一网段。 主机一 222.21.160.6即:11011110.00010101.10100000.00000110 255.255.255.192即:11111111.11111111.11111111.11000000 按位逻辑与运算结果为:11011110.00010101.10100000.00000000 主机二 222.21.160.73 即:11011110.00010101.10100000.01001001 255.255.255.192即:11111111.11111111.11111111.11000000 按位逻辑与运算结果为:11011110.00010101.10100000.01000000 两个结果不同,也就是说,两台主机不在同一网络,数据需先发送给默认网关,然后再发送给主机二所在网络。那么,假如主机二的子网掩码误设为255.255.255.128,会发生什么情况呢? 让我们将主机二的IP地址与错误的子网掩码相“与”: 222.21.160.73 即:11011110.00010101.10100000.01001001 255.255.255.128即:11111111.11111111.11111111.10000000 结果为11011110.00010101.10100000.00000000 这个结果与主机一的网络地址相同,主机一与主机二将被认为处于同一网络中,数据不

分析VLAN技术概念及划分方法 一、VLAN技能概述 A, VLAN skills summary VLAN(Virtual Local Area Network)也就是虚拟局域网,是一种建立在交流技能根底之上的,经过将局域网内的机器设备逻辑地而不是物理地区分红一个个不一样的网段,以软件办法完成逻辑作业组的区分与办理的技能。VLAN的作用是使得同一VLAN中的成员间能够彼此通讯,而不一样VLAN之间则是彼此阻隔的,不一样的VLAN间的若是要通讯就要经过必要的路由设备。 VLAN ( Virtual Local Area Network ) is a virtual local area network, is a kind of built on the foundation of communication skills, after the equipment will be LAN logical rather than physical area into a different network segment, complete the distinction between logical operations group in software way and management skills. The role of VLAN is to make the members in the same VLAN can communicate with each other, and not the same between VLAN is another barrier, not the same between VLAN

目录 1、vlan技术简介…………………………………………………….41.关于局域网(LAN)……………………………………………4 2.什么是VLAN………………………………………………………5 3.VLAN 的优点………………………………………………………7 4.VLAN的分类………………………………………………………9 5.VLAN的应用………………………………………………………102、Vlan的划分方式…………………………………………………10 1. 基于端口划分的VLAN…………………………………………10 2.基于MAC地址划分VLAN…………………………………………11 3.基于网络层划分VLAN …………………………………………11 4.根据IP组播划分VLAN…………………………………………123、VLAN的配置 1.三层交换机构建的VLAN网络结构……………………………13 2.三层共享有用……………………………………………………17 3.三层交换技术……………………………………………………19 4.VLAN 应用举例…………………………………………………20 5.交换机应用分析…………………………………………………204、VLAN技术在校园网中的应用 1校园网概况………………………………………………………22 2 校园网具体情况介绍……………………………………………22 3 学校系统情况……………………………………………………22 4 校园网系通划……………………………………………………23结束语…………………………………………………………………24致谢……………………………………………………………………24参考文献………………………………………………………………25

Vlan: Vlan是一种通过将局域网内的设备逻辑的划分成多个互不相干的子网络 可以防止网络风暴的发生对整个网络造成危害,就是分隔广播域,分隔广播域有两种方法。 1)物理分隔,使用能隔离广播的路由设备将不同的网络连接起来实现通信 2)逻辑分隔,使用Vlan技术把网络从逻辑上分成若干个广播域 但是使用物理分隔有很多缺点,缺乏灵活性,不能将连接在不同交换机上的用户划分到一个网络中。 而通过Vlan可以弥补这一缺陷,因为在每个Vlan中的所有用户同属一个广播域,而且还可以跨交换机实现。 Vlan具有灵活性和可扩展性等特点,Vlan的优势有以下几点: 1)控制广播: 每个Vlan都是一个独立的广播域,可以减少广播对网络带宽的占用,提高传输速率,防止网络风暴对整个网络造成危害。 2)增强网络安全性: 不同的Vlan之间不可能直接访问,因此可以限制个别主机访问服务器等资源,从而提高网络安全。 3)简化网络管理: 如果对某些用户重新进行网段分配时,不需要在物理结构上重新进行调整,通过Vlan可以把不同地理位置上的用户划分到一个逻辑网络中,不用改动物理网络,从而减轻网络管理和维护工作的负担。 Vlan的种类: 根据Vlan的使用和管理的不同,可以把Vlan分为两种,静态Vlan和动态Vlan。 1)静态Vlan: 目前最常见的Vlan实现方式,针对端口的,需要手工把端口加入到Vlan中,当主机连接到该端口时,就被分配到了相应的Vlan中,静态Vlan只对本地生效,交换机不共享这一信息。 2)动态Vlan: 实现动态Vlan有多种方法,普遍的是基于MAC地址的动态Vlan,优点是当用户从一台交换机移动到另一交换机时,Vlan不用重新进行配置,缺点就是初始化时所有的用户都必须重新进行配置,不适用于大型网络。 静态Vlan的配置: 1)Vlan范围: 0、4095为保留,仅限系统使用,不能查看和使用 1 为正常,默认的VLAN,能使用,但不能删除 2 ~ 1001为正常,用于以太网的VLAN,可以创建、使用和删除 1002~1005正常,用于FDDI和令牌环的Cisco默认VLAN,不能删除2)Vlan的基本配置步骤: 创建Vlan。 将交换机的商品加入到相应的Vlan中。 验证Vlan。

课程 DA000005 VLAN技术原理 ISSUE 1.0

目录 课程说明 (1) 课程介绍 (1) 课程目标 (1) 第1章虚拟局域网(VLAN)概述 (2) 1.1 VLAN的产生 (2) 1.2 VLAN的类型 (6) 1.2.1 基于端口的VLAN (6) 1.2.2基于MAC地址的VLAN (7) 1.2.3基于协议的VLAN (8) 1.2.4基于子网的VLAN (9) 第2章 IEEE802.1Q协议 (10) 2.1 协议概述 (10) 2.2 VLAN帧格式 (11) 2.3 VLAN链路 (12) 2.3.1 VLAN链路的类型 (12) 2.3.2 VLAN帧在网络中的通信 (14) 2.3.3 Trunk和VLAN (15)

课程说明 课程介绍 本课程介绍虚拟局域网(VLAN)的原理,VLAN 在功能和操作上与传统LAN 基本相同,可以提供一定范围内终端系统的互联。IEEE于1999年颁布了用 以标准化VLAN实现方案的802.1Q协议标准草案。 课程目标 完成本课程的学习后,您应该能够: ●了解VLAN 产生的原因 ●了解划分VLAN的方法 ●掌握VLAN的帧格式 ●掌握以太网帧在通信过程中的变化

第1章虚拟局域网(VLAN)概述 1.1 VLAN的产生 传统的局域网使用的是HUB,HUB只有一根总线,一根总线就是一个冲突域。 所以传统的局域网是一个扁平的网络,一个局域网属于同一个冲突域。任何 一台主机发出的报文都会被同一冲突域中的所有其它机器接收到。后来,组 网时使用网桥(二层交换机)代替集线器(HUB),每个端口可以看成是一 根单独的总线,冲突域缩小到每个端口,使得网络发送单播报文的效率大大 提高,极大地提高了二层网络的性能。但是网络中所有端口仍然处于同一个 广播域,网桥在传递广播报文的时候依然要将广播报文复制多份,发送到网 络的各个角落。随着网络规模的扩大,网络中的广播报文越来越多,广播报 文占用的网络资源越来越多,严重影响网络性能,这就是所谓的广播风暴的 问题。 由于网桥二层网络工作原理的限制,网桥对广播风暴的问题无能为力。为了 提高网络的效率,一般需要将网络进行分段:把一个大的广播域划分成几个 小的广播域。

浅谈VLAN技术(一) 摘要:随着网络的不断扩展,接入设备逐渐增多,迫切需要一种技术解决在局域网内部出现的访问冲突与广播风暴一类的问题,VLAN的产生就解决这个问题。本文介绍了VLAN技术的概念、优点,详细描述了VLAN的划分方法,给出了一个简单的公司内部进行VLAN的划分实例。 关键词:VLAN;网络管理 一、VLAN技术概述 VLAN(VirtualLocalAreaNetwork)也就是虚拟局域网,是一种建立在交换技术基础之上的,通过将局域网内的机器设备逻辑地而不是物理地划分成一个个不同的网段,以软件方式实现逻辑工作组的划分与管理的技术。VLAN的作用是使得同一VLAN中的成员间能够互相通信,而不同VLAN之间则是相互隔离的,不同的VLAN间的如果要通信就要通过必要的路由设备。 二、VLAN的优点 (一)可以控制网络广播 在没有应用VLAN技术的局域网内的整个网络都是广播域,这样就使得网内的一台设备发出网络广播时,在局域网内的任何一台设备的接口都能接收到广播,因此当网络内的设备越来越多时,网络上的广播也就越来越多,占用的时间和资源也就越来越多,当广播多到一定的数量时,就会影响到正常的信息的传送。这样就能导致信息延迟,严重的可以造成网络的瘫痪、堵塞,严重的影响了正常的网络应用,这就是所谓的网络风暴。 在应用了VLAN技术的局域网中,缩小了广播的广播域,在一个VLAN中的广播风暴也不会影响到其他的VLAN,从而有效地减少了广播风暴对局域网网络的影响。 (二)增强了网络的安全性 在局域网中应用VLAN技术可以把互相通信比较频繁的用户划分到同一个VLAN中,这样在同一个工作组中的信息传输只在同一个组内广播,从而也减轻了因广播包被截获而引起的信息泄露,增强了网络的安全性。 (三)简化网络管理员的管理工作 在应用VLAN技术后网络管理员就可以轻松的管理网络,灵活构建虚拟工作组。用VLAN可以划分不同的用户到不同的工作组,同一工作组的用户也不必局限于某一固定的物理范围,网络构建和维护更方便灵活。 三、VLAN的划分方法 (一)根据端口来划分VLAN 许多VLAN厂商都利用交换机的端口来划分VLAN成员。被设定的端口都在同一个广播域中。例如,一个交换机的1,2,3,4,5端口被定义为虚拟网AAA,同一交换机的6,7,8端口组成虚拟网BBB。这样做允许各端口之间的通讯,并允许共享型网络的升级。但是,这种划分模式将虚拟网限制在了一台交换机上。 第二代端口VLAN技术允许跨越多个交换机的多个不同端口划分VLAN,不同交换机上的若干个端口可以组成同一个虚拟网。 以交换机端口来划分网络成员,其配置过程简单明了。因此,从目前来看,这种根据端口来划分VLAN的方式仍然是最常用的一种方式。不足之处是不够灵活,当一台机器设备需要从一个端口移动到另一个新的端口,但是新端口与旧端口不在同一个VLAN之中时,要修改端口的VLAN设置,或在用户计算机上重新配置网络地址,这样才能使这台设备加入到新的VLAN。 (二)根据MAC地址划分VLAN 这种划分VLAN方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时,就无需对它进行重新配置,自动把它添加到相应的VLAN中。所以,可以认为这种

Vlan技术原理 在数据通信和宽带接入设备里,只要涉及到二层技术的,就会遇到VLAN。而且,通常情况下,VLAN在这些设备中是基本功能。所以不管是刚迈进这个行业的新生,还是已经在这个行业打拼了很多年的前辈,都要熟悉这个技术。在论坛上经常看到讨论各种各样的关于VLAN的问题,在工作中也经常被问起关于VLAN的这样或那样的问题,所以,有了想写一点东西的冲动。 大部分童鞋接触交换这门技术都是从思科技术开始的,讨论的时候也脱离不了思科的影子。值得说明的是,VLAN是一种标准技术,思科在实现VLAN的时候加入了自己的专有名词,这些名词可能不是通用的,尽管它们已经深深印在各位童鞋们的脑海里。本文的描述是从基本原理开始的,有些说法会和思科技术有些出入,当然,也会讲到思科交换中的VLAN。 1. 以太网交换原理 VLAN的概念是基于以太网交换的,所以,为了保持连贯性,还是先从交换原理讲起。不过,这里没有长篇累牍的举例和配置,都是一些最基本的原理。 本节所说的以太网交换原理,是针对‘传统’的以太网交换机来说的。所谓‘传统’,是指不支持VLAN。 简单的讲,以太网交换原理可以概括为‘源地址学习,目的地址转发’。考虑到IP层也涉及到地址问题,为了避免混淆,可以修改为‘源MAC学习,目的MAC转发’。从语文的语法角度来讲,可能还有些问题,就再修改一下‘根据源MAC进行学习,根据目的MAC进行转发’。总之,根据个人习惯了。本人比较喜欢‘源MAC学习,目的MAC转发’的口诀。 稍微解释一下。 所谓的‘源MAC学习’,是指交换机根据收到的以太网帧的帧头中的源MAC地址

来建立自己的MAC地址表,‘学习’是业内的习惯说法,就如同在淘宝上买东西都叫‘宝贝’一样。 所谓的‘目的MAC转发’,是指交换机根据收到的以太网帧的帧头中的目的MAC 地址和本地的MAC地址表来决定如何转发,确定的说,是如何交换。 这个过程大家应该是耳熟能详了。但为了与后面的VLAN描述对比方便,这里还是简单的举个例子。 Figure 1-1: |-------------------------------| | SW1 (Ethernet Switch) | |-------------------------------| | | |port1 |port 2 | | |-------| |-------| | PC1| | PC2| |-------| |-------| 简单描述一下PC1 ping PC2的过程:(这里假设,PC1和PC2位于同一个IP网段,IP地址分别为IP_PC1和IP_PC2,MAC地址分别为MAC_PC1和MAC_PC2) 1). PC1首先发送ARP请求,请求PC2的MAC。目的MAC=FF:FF:FF:FF:FF:FF(广播);源MAC=MAC_PC1。 SW1收到该广播数据帧后,根据帧头中的源MAC地址,首先学习到了PC1的MAC,建立MAC地址表如下: MAC地址端口 MAC_PC1 PORT 1 2). 由于ARP请求为广播帧,所以,SW1向除了PORT1之外的所有UP的端

浅谈VLAN技术的应用 巩义市第二职业中专孙建垒 【摘要】虚拟局域网(VLAN)技术是目前局域网中的一项常用技术;VLAN技术是在不改变局域网上节点物理位置的基础上,按照功能、部门、应用等因素划分为若干“逻辑工作组”;VLAN技术有效避免了广播风暴,增强了局域网的安全性。本文介绍了VLAN的概念、原理、优点以及其分类,并实现了VLAN在企业局域网上的配置和验证方法。 【关键词】VLAN 广播风暴虚拟局域网交换机 在企业局域网中,数据通信通常满足20/80模式,即其中20%的流量属于远程用户,80%的流量属于本地用户,同时本地用户又隶属于不同的部门,如财务部、人事部及销售部等,怎样保证同部门内和部门间的资源安全,协调各部门工作则是十分重要的。那么VLAN技术会成为其中不可缺少的技术之一。 1 VLAN的优势简介 VLAN(Virtual Local Area Network)的中文名为“虚拟局域网”。是一种将局域网设备从逻辑上划分成一个个网段,从而实现虚拟工作组的新兴数据交换技术。这一新兴技术主要应用在有VLAN协议的第三层以上交换机之中。 VLAN技术允许网络管理者将一个物理的局域网逻辑地划分成不同的广播域,每一个VLAN都是按照企业的一个职能部门来划分,包含着一组具有相同工作特点的计算机。它是按功能划分而不是按物理划分,同一个VLAN内的各个工作站无须被放置在同一个物理空间里,这些工作站可以不属于同一个物理局域网网段,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中。因此使用VLAN技术可以控制流量,减少设备投资,简化网络管理,提高网络的安全性。 2 使用VLAN的优点 2.1减少网络管理开销 网络管理员采用VLAN技术轻松管理整个企业局域网络。例如,企业内部由于业务调整,人员部门间相互调动,需要将变动的人员的计算机归入相应的新的工作组。如果局域网内采用了VLAN技术,网管员只需更改交换机上的几条设置,就能迅速地建立适应新需要的VLAN网络,不用花时间和人力去搬动电脑。 2.2 控制网络上的广播 大量的广播可以形成广播风暴,VLAN可以提供建立防火墙的机制,防止交换网络的过量广播。使用VLAN,可以将某个交换端口或用户赋予某一个特定的VLAN组,该VLAN 组可以在一个交换网中或跨接多个交换机,在一个VLAN中的广播不会送到VLAN之外。同样,相邻的端口不会收到其他VLAN产生的广播。这样可以减少广播流量,释放带宽给用户应用,减少广播的产生。 2.3 增加网络的安全性 VLAN就是一个单独的广播域之间相互隔离,这大大提高了网络的利用率,确保了网络的安全保密性。人们在VLAN上经常传送一些保密的、关键性的数据。保密的数据应提供访问控制等安全手段。一个有效和容易实现的方法是将网络分段成几个不同的广播组,网络管理员限制了VLAN中用户的数量,禁止未经允许而访问VLAN中的应用。交换端口可以

实验二 虚拟局域网VLAN 【实验名称】 虚拟局域网VLAN 【实验目的】 掌握Port Vlan的配置 掌握跨交换机之间VLAN的配置 【技术原理】 VLAN(Virtual Local Area Network,虚拟局域网)是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。VLAN最大的特性是不受物理位置的限制,可以进行灵活的划分。VLAN具备了一个物理网段所具备的特性。相同VLAN内的主机可以互相直接访问,不同VLAN间的主机之间不能互相直接访问(访问必须经由路由设备进行转发)。广播数据包只可以在本VLAN内进行传播,不能传输到其他VLAN中。 Port Vlan是实现VLAN的方式之一,Port Vlan是利用交换机的端口进行VLAN的划分,一个端口只能属于一个VLAN。 Tag Vlan是基于交换机端口的另外一种类型,主要用于实现跨交换机的相同VLAN内主机之间可以直接访问,同时对于不同VLAN的主机进行隔离。Tag Vlan遵循了IEEE802.1q协议的标准。在利用配置了Tag vlan的接口进行数据传输时,需要在数据帧内添加4个字节的802.1q标签信息,用于标识该数据帧属于哪个VLAN,以便于对端交换机接收到数据帧后进行准确的过滤。 【实验设备】 交换机(2台)(s3760一台,s2328一台。每实验台两组,分别使用不同的交换机) 计算机(3台) 【实验拓扑】

【实验步骤】 1. 按照第一个拓扑图进行网络的连接,注意主机号和所选交换机 号及其连接的端口(配线架上与计算机号相同的端口用直连线 连接到交换机)。连接交换机的两台计算机作为测试计算机, 另外一台计算机作为配置计算机。(将两台计算机各自测试连接 的IP记录到拓扑图上) 2. 在未划VLAN前两台PC互相ping通。由于没有划分VLAN,或者说 交换机默认情况下所有端口都属于一个默认的VLAN,所以两台 计算机应该能够ping通。如不通需检查原因。预先查看计算机 测试连接的网络地址。 例:第五组第六号计算机ping第四号计算机: Ping 192.168.5.4 3. 创建VLAN。在配置计算机上打开浏览器,通过RCMS选择进入 本组实验所选设备,输入如下命令进行配置。输入命令时注意 交换机的模式。 1) 创建VLAN: switch#configure terminal! 进入交换机全局配置模式 switch(config)# vlan 10! 创建vlan 10 switch(config-vlan)# name test10 ! 将Vlan 10命名为test10 switch(config)# vlan 20! 创建vlan 20 switch(config-vlan)# name test20 ! 将Vlan 20命名为test20 2) 验证: switch#show vlan !查看已配置的VLAN信息 VLAN Name Status Ports ------------------------------------------------------------------- 1 default static Fa0/1 ,Fa0/ 2 ,Fa0/3 Fa0/4 ,Fa0/5 ,Fa0/6 Fa0/22,Fa0/23,Fa0/24 !默认情况下所有接口都属于VLAN1 10 test10 static !创建的VLAN10,没有端口属于VLAN10

精心整理 第二周:局域网及vlan技术 一、组建局域网的条件 1.从硬件的角度来说,需要“直连线”网线把本身独立的个人电脑,连接到“交换机”上。 三、端口安全 练习3:为交换机SW2的端口f0/5,设置端口安全,绑定PC5,的mac地址,安全模式设置为“shutdown” SW2(config)#intf0/5//进入到端口F0/5 SW2(config-if)#switchportmodeaccess

//设置端口为数据接入模式 SW2(config-if)#switchportport-security //启动端口安全 SW2(config-if)#switchportport-securitymac-address //为本端口绑定MAC地址 练习5:为交换机SW1连接交换机SW2的端口F0/10设置端口安全,允许最大连接数为“3”,安全模式设置为“protect” SW1(config)#intf0/10 SW1(config-if)#switchportmodetrunk SW1(config-if)#switchportport-security

SW1(config-if)#switchportport-securitymaximum3 //允许端口F0/10最多对应3个MAC地址 SW1(config-if)#switchportport-securityviolationprotect 四、组建虚拟局域网 1.首先,这些处于局域网中的个人电脑能够通信。 2. 3. 4. 5. 6. 7.和f0/2收 8.如何让交换机为端口进行分组: 练习6:把交换机SW1端口f0/1和f0/2分到编号是“10”的虚拟局域网,f0/3和f0/4分到编号是“20”的虚拟局域网。 把交换机“SW2”的f0/5和f0/6分到编号是“20”的虚拟局域网。为交换机相连的端口开启“trunk”

龙源期刊网 https://www.doczj.com/doc/5e9658633.html, 浅谈vlan技术在网络工程中的应用 作者:吕小刚 来源:《山东工业技术》2015年第14期 摘要:在信息技术快速发展的过程中vlan技术也在不断地发展。随着该项技术的快速发展,vlan在网络工程中的应用越来越广泛。网络工程在vlan技术的支撑下,发展得更为迅速,进而促进了网络信息技术的快速发展。本文就vlan技术在网络工程中的应用进行简单分析。 关键词:vlan技术;网络工程;应用 0 引言 社会的快速发展,促使计算机技术获得迅速发展与广泛应用。现如今在社会各方面都快速发展的过程中,网络技术与局域网的重新组合在要求逐渐升高。在局域网的各项技术中,vlan 技术是其中一种非常重要的技术。对网络建设人员而言,掌握vlan技术是必备要素,并且还 要对其进行熟练地运用。在网络管理的过程中,利用vlan技术能够有效保证网络安全。在计 算机技术快速发展的过程中,vlan技术在网络工程中的应用越来越广泛。vlan技术不仅可以满足局域网组建的相关要求,还能够对网络进行灵活的分段,进而提高网络安全。 1 vlan技术的概述 vlan技术又被人们称为是虚拟局域网,主要应用在底层交换机端口网络用户的逻辑分段方面。该项技术在使用的过程中,并不会由于网络用户的物理位置受到限制而不能对其进行网络分段[1]。通常情况下,一个vlan就能够在一个交换机或者是跨交换机上实现。但是vlan在对网络用户进行分组的时候,需要根据网络用户的位置、作用、部门以及网络用应用程度和协议来完成。从这就可以了解到,vlan技术在应用的过程中能够显示出多项优点。而在分析的时候就可以发现,vlan技术具有其他技术所不具备的特点。vlan技术具备较高的安全性与便捷性与极强的扩张性,可以对用户的工作组进行优化组合,进而提高管理的灵活性与效率。在网络工程中,vlan技术可以有效弥补传统网络技术存在的不足之处,在使用方面优越性表现得非常突出。从便捷的角度来看,vlan技术中指存在一个aland就能够不受到空间的限制,对工作站的位置进行随意变动;从安全的角度来看,将vlan技术应用到网络工程,只要具备vlan成员的分组数据,就可以通过验证;而从扩展性的角度来看,vlan技术促使网络宽带获得更广泛的空间,并且网络性能的使用程度大大提高 2 vlan技术在网络工程中的应用 相较于网络工程的其他技术,vlan技术具有一定的独特性。而也正是基于该项技术的独特性,促使vlan技术在网络工程中获得更广泛的应用。 2.1 应用vlan技术实现子网共享

VLAN,是英文Virtual Local Area Network的缩写,中文名为 "虚拟局域网” VLAN是一种将局域网(LAN)设备从逻辑上划分(注意,不是从物理上划分)成一个个网段(或者说是更小的局域网LAN),从而实现虚拟工作组(单元)的数据交换技术。 VLAN这一新兴技术主要应用于交换机和路由器中,但目前主流应用还是在交换机之中。不过不是所有交换机都具有此功能,只有三层以上交换机才具有此功能,这一点可以查 看相应交换机的说明书即可得知。VLAN的好处主要有三个:(1)端口的分隔。即便在同一个交换机上,处于不同VLAN的端口也是不能通信的。这样一个物理的交换机可以当作多个逻辑的交换机使用。 (2)网络的安全。不同VLAN不能直接通信,杜绝了广播信息的不安全性。 (3)灵活的管理。更改用户所属的网络不必换端口和连线,只更改软件配置就可以了。VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物

理范围中,即这些工作站可以在不同物理LAN网段,由VLAN的特点可知,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。VLAN除了能将网络划 分为多个广播域,从而有效地控制广播风暴的发生,以及使网络的拓扑结构变得非常灵活的优点外,还可以用于控制网络中不同部门、不同站点之间的互相访问。 VLAN在交换机上的实现方法,可以大致划分为六类: 1. 基于端口的VLAN 这是最常应用的一种VLAN划分方法,应用也最为广泛、最有效,目前绝大多协议的交换机都提供这种VLAN配置方法。这种划分VLAN的方法是根据以太网交换机的交换端口来划分的,它是将VLAN交换机上的物理端口和VLAN交换机内部的PVC(永久虚电路)端口分成若干个组,每个组构成一个虚拟网,相当于一个独立的VLAN交换机。对于不同部门需要互访时,可通过路由器转发,并配合基于MAC地址的端口过滤。对某站点的访问路径上最靠近该站点的交换机、路由交换机或路由器的相应端口上,设定可通过的MAC地址集。这样就可以防止非法入侵者从内部盗用IP地址从其他可接入点入侵的可能,从这种划分方法本身我们可以看出,这种划分的方法的优点是定义VLAN成员时非常简单,只要将所有的端口都定义为相应的VLAN组即可。适合于任何大小的网络。它的

第二周:局域网及vlan技术 一、组建局域网的条件 1.从硬件的角度来说,需要“直连线”网线把本身独立的个人电脑,连接到“交换机”上。 2.从软件的角度来说,需要连接到局域网的个人电脑,拥有IP地址。 (1)IP地址的分配,首先要求处于同一个局域网的个人电脑拥有相同的网络位。 (2)其次在拥有相同的网络位的前提先,必须拥有不同的主机位。 (3)处于同一个局域网的电脑拥有相同的“子网掩码”。练习1:组建局域网,局域网中拥有四台电脑,局域网处于192.168.1.0网络中,子网掩码是255.255.255.0 四台电脑的IP地址的主机位分别是“1”、“2”、“3”、“4”。 二、组建多台交换机组成的局域网 1.要求首先每个交换机都能够通过连接,实现自己建立的局域网。 2.交换机之间需要通过“反线”的网线进行连接。 3.多台交换机连接的个人电脑必须处于同一个网段。拥有相同的网络位,不同的主机位,相同的子网掩码。 练习2:组建由两台交换机组成的局域网,网络地址如练习1。

三、端口安全 练习3:为交换机SW2的端口f0/5,设置端口安全,绑定PC5,的mac地址,安全模式设置为“shutdown” SW2(config)#int f0/5 //进入到端口F0/5 SW2(config-if)#switchport mode access //设置端口为数据接入模式 SW2(config-if)#switchport port-security //启动端口安全 SW2(config-if)#switchport port-security mac-address 0010.1158.ECEA //为本端口绑定MAC地址 SW2(config-if)#switchport port-security violation shutdown //设置控制规则为遇到非绑定的MAC地址的数据包的时候,关闭端口。 练习4:为交换机SW2的端口f0/6设置端口安全,绑定PC6的mac地址,安全模式设置为“protect” SW2(config)#int f0/6 //进入端口 SW2(config-if)#switchport mode access //设置端口为数据接入模式 SW2(config-if)#switchport port-security //启动端口安全

VLAN间的通信方式 摘要:在大型园区网络中,VLAN技术的应用已经很普及,在多媒体技术迅猛发展的网络应用中,VLAN间的通信问题已显得越来越重要,但到目前为止尚无统一的通信标准,各厂家的产品各有所长,在具体的网络规划中需要对各种产品进行仔细比较以便找出适合自己网络的产品,选择适合自己网络特点的通信方式。 随着交换机应用的普及,VLAN技术的应用也越来越广泛。众所周知,VLAN技术的主要作用是可将分布于不同地理位置的计算机按工作需要组合成一个逻辑网络,同时VLAN的划分可缩小广播域,以提高网络传输速度,由于处于不同VLAN的计算机之间不能直接通信,从而使网络的安全性能得到了很大提高。但事实上在很多网络中要求处于不同VLAN中的计算机间能够相互通信,如何解决VLAN间的通信问题是我们在规划VLAN时必须认真考虑的问题。在校园网络发展的初期,网络中只有10%~20%的信息在VLAN之间传播,但随着多媒体技术在校园网络中应用的迅速普及,VLAN之间信息的传输量增加了许多倍,如果VLAN之间的通信问题解决得不好,将严重影响网络的使用和安全。 在LAN的通信,是通过数据帧头中指定通信目标的MAC地址来完成的。而为了获取MAC地址,TCP/IP协议下使用ARP地址协议解析MAC地址的方法是通过广播报文来实现的,如果广播报文无法到达目的地,那么就无从解析MAC地址,亦即无法直接通信。当计算机分属不同的VLAN 时,就意味着分属不同的广播域,自然收不到彼此的广播报文。因此,属于不同VLAN的计算机之间无法直接互相通信。为了能够在VLAN间通信,需要利用OSI参照模型中更高一层——网络层的信息(IP地址)来进行路由。在目前的网络互连设备中能完成路由功能的设备主要有路由器和三层以上的交换机。 1通过路由器实现VLAN间的通信 使用路由器实现VLAN间通信时,路由器与交换机的连接方式有两种。第一种通过路由器的不同物理接口与交换机上的每个VLAN分别连接。第二种通过路由器的逻辑子接口与交换机的各个VLAN连接。 1.1通过路由器的不同物理接口与交换机上的每个VLAN分别连接。 这种方式的优点是管理简单,缺点是网络扩展难度大。每增加一个新的VLAN,都需要消耗路由器的端口和交换机上的访问,而且还需要重新布设一条网线。而路由器,通常不会带有太多LAN 接口的。新建VLAN时,为了对应增加的VLAN所需的端口,就必须将路由器升级成带有多个LAN接口的高端产品,这部分成本、还有重新布线所带来的开销,都使得这种接线法成为一种不受欢迎的办法。 1.2通过路由器的逻辑子接口与交换机的各个VLAN连接。

CISCO路由器虚拟局域网(VLAN)路由实例 3.1. 例一: 设备选用Catalyst5500交换机1台,安装WS-X5530-E3管理引擎,多块 WS-X5225R及WS-X5302路由交换模块,WS-X5302被直接插入交换机,通过二个通道与系统背板上的VLAN 相连,从用户角度看认为它是1个1接口的模块,此接口支持ISL。在交换机内划有3个虚拟网,分别名为default、qbw、rgw,通过WS-X5302实现虚拟网间路由。 以下加重下横线部分,如set system name 5500C为需设置的命令。 设置如下: Catalyst 5500配置: begin set password $1$FMFQ$HfZR5DUszVHIRhrz4h6V70 set enablepass $1$FMFQ$HfZR5DUszVHIRhrz4h6V70 set prompt Console> set length 24 default set logout 20 set banner motd ^C^C

! #system set system baud 9600 set system modem disable set system name 5500C set system location set system contact ! #ip set interface sc0 1 10.230.4.240 255.255.255.0 10.230.4.255 set interface sc0 up set interface sl0 0.0.0.0 0.0.0.0 set interface sl0 up set arp agingtime 1200 set ip redirect enable set ip unreachable enable set ip fragmentation enable set ip route 0.0.0.0 10.230.4.15 1 set ip alias default 0.0.0.0 ! #Command alias ! #vtp set vtp domain hne

一文读懂VLAN和VXLAN技术 VLAN(Virtual Local Area Network)的中文名为“虚拟局域网”。VLAN是一种将局域网设备从逻辑上划分成一个个网段,从而实现虚拟工作组的数据交换技术。这一技术主要应用于交换机和路由器中,但主流应用还是在交换机之中。但又不是所有交换机都具有此功能,只有VLAN协议的第二层以上交换机才具有此功能。802.1Q的标准的出现打破了虚拟网依赖于单一厂商的僵局,从一个侧面推动了VLAN的迅速发展。 1、交换机端口工作模式简介 交换机端口有三种工作模式,分别是Access,Hybrid,Trunk。 Access类型的端口只能属于1个VLAN,一般用于连接计算机的端口; Trunk类型的端口可以允许多个VLAN通过,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口; Hybrid类型的端口可以允许多个VLAN通过,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。 Hybrid端口和Trunk端口在接收数据时,处理方法是一样的,唯一不同之处在于发送数据时:Hybrid端口可以允许多个VLAN的报文发送时不打标签,而Trunk端口只允许缺省VLAN的报文发送时不打标签。 2、基本概念(tag,untag,802.1Q) untag就是普通的ethernet报文,普通PC机的网卡是可以识别这样的报文进行通讯; tag报文结构的变化是在源mac地址和目的mac地址之后,加上了4bytes的vlan信息,也就是vlan tag头;一般来说这样的报文普通PC机的网卡是不能识别的 下图说明了802.1Q封装tag报文帧结构 带802.1Q的帧是在标准以太网帧上插入了4个字节的标识。其中包含: 2个字节的协议标识符(TPID),当前置0x8100的固定值,表明该帧带有802.1Q的标记信息。

88E6095芯片VLAN技术分析 MARVEL出产的88E6095芯片是一款较高端的交换芯片,它带有8个FE口和3个GE口,其VLAN功能分析如下(本文档只讨论基于802.1Q的VLAN): 1交换模式 6095芯片对每个端口支持不同的交换模式,可以通过配置寄存器Port Control 2 (Reg0x08)的Bit11:10来实现,提供的Dsdt接口为: GT_STATUS gvlnSetPortVlanDot1qMode ( IN GT_QD_DEV *dev, IN GT_LPORT port, IN GT_DOT1Q_MODE mode ); 包括4种模式: ●Secure模式:所带VLAN tag必须存在于VTU表中,且入端口必须是该VLAN成员, 否则丢弃报文 ●Check模式:所带VLAN tag必须存在于VTU表中,否则丢弃报文 ●Fallback模式:入端口报文不丢弃 ●802.1Q Disabled:802.1Q关闭,使用端口VLAN模式,所有报文透传 前3种模式都遵循802.1Q规则,报文进入后按照VLAN表项进行转发,不同就在于进入的时候条件限制,有的未作限制(Fallback模式),有的(Secure模式)要求严格。我们在实现基于802.1Q的VLAN时采用第1种,Secure模式。报文进来时先识别所带的VLAN tag。若所带VLAN tag未存在于VLAN表项中,或者进来的端口不属于该VLAN tag的VLAN成员,报文被丢弃,顺利进入的报文则指定VLAN tag的VID进行转发;若报文中不带VLAN tag,则判断该端口的缺省VLAN(PVID),当端口未加入缺省VLAN,报文被丢弃,当端口已经加入缺省VLAN 时,则指定PVID进行转发。 我们在实现基于端口的VLAN时采用第4种,802.1Q Disabled。此时端口不识别报文所带的VLAN tag,被认为是不带VLAN tag的报文并被加上它的PVID,结合VLANTable(Port Base VLAN Table)的取值,查找MAC表进行转发。

V L A N"虚拟局域网"和子网划分的区别这个理解,比如同一个交换机下的两种不同状态: 1、划分VLAN??,同一个交换机下分成两个VLAN,那么这两段之间通信必须要通过三层或路由,这两段之间的广播风暴是不通的。可视为两个单独的交换机。 2、划分子网,同一个交换机下划分了两个子网,所以两子网之间通信也要通过路由,但是由于这两个子网接在同一个交换机上,所以当出现广播时,所以的端口都要接收。因为广播风暴是工作在第二层。广播是以MAC地址为依据的,所以同一个交换机上所有的端口都要接收广播。。 3、子网划分是通过路由器才能形成的,没有路由器来分隔子网是没法进行子网划分的,VLAN是在交换机上划分多个VLAN,从而划分多个广播域,这有利于阻隔广播风暴的发生!!而且不同vlan间必须通过三层设备才能相互通信!!而使用划分子网,必须增加路由器,这样就增加了组网的成本!!使用vlan来可以节约成本!! 4、从某种意义上来说,划分VLAN是一个更好的方法。 如果你只靠子网来划分,你就会发现你的交换机端口上各个子网的数据在到处跑。。。。交换机上灯闪个不停。。 而划了VLAN,如果不属于这个VLAN的数据是不是乱发的,广播包是过来的, 这是硬件上做了处理。。 只靠子网来划分,你的电脑网卡还是会收到其他子网的数据,只是会在你的电脑上被拒绝,虽然被拒绝可是对你的电脑性能是有影响的。。 VLAN和IP子网是局域网里的两个法宝一定要掌握。。。这样你才能得心应用的管理你的管理。规划。。 一、VLAN VLAN(VirtualLocalAreaNetwork)的中文名为"虚拟局域网"。VLAN是一种将局域网设备从逻辑上划分成一个个网段,从而实现虚拟工作组的新兴数据交换技术。 VLAN除了能将网络划分为多个广播域,从而有效地控制广播风暴的发生,以及使网络的拓扑结构变得非常灵活的优点外,还可以用于控制网络中不同部门、不同站点之间的互相访问。? VLAN是为解决以太网的广播问题和安全性而提出的一种协议,它在以太网帧的基础上增加了VLAN头,用VLANID把用户划分为更小的工作组,限制不同工作组间的用户互访,每个工作组就是一个虚拟局域网。虚拟局域网的好处是可以限制广播范围,并能够形成虚拟工作组,动态管理网络。