手机银行https证书有效性验证引发的安全问题

前言:

在实际项目代码审计中发现,目前很多手机银行虽然使用了https通信方式,但是只是简单的调用而已,并未对SSL证书有效性做验证。在攻击者看来,这种漏洞让https形同虚设,可以轻易获取手机用户的明文通信信息。

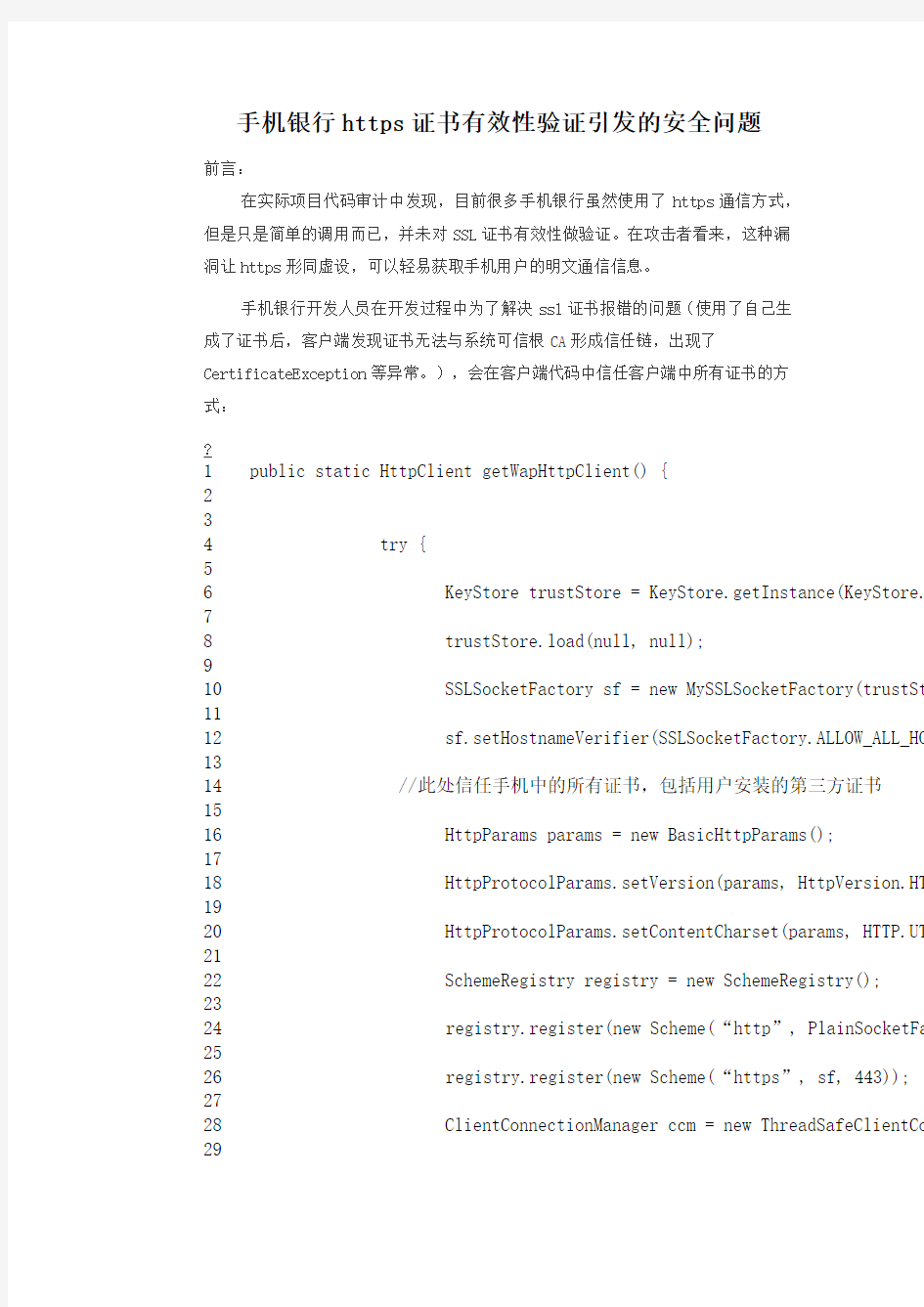

手机银行开发人员在开发过程中为了解决ssl证书报错的问题(使用了自己生成了证书后,客户端发现证书无法与系统可信根CA形成信任链,出现了CertificateException等异常。),会在客户端代码中信任客户端中所有证书的方式:

?

1 2 3 4 5 6 7 8 9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29 public static HttpClient getWapHttpClient() {

try {

KeyStore trustStore = KeyStore.getInstance(KeyStore.g trustStore.load(null, null);

SSLSocketFactory sf = new MySSLSocketFactory(trustSto sf.setHostnameVerifier(SSLSocketFactory.ALLOW_ALL_HOS //此处信任手机中的所有证书,包括用户安装的第三方证书

HttpParams params = new BasicHttpParams();

HttpProtocolParams.setVersion(params, HttpVersion.HTT HttpProtocolParams.setContentCharset(params, HTTP.UTF SchemeRegistry registry = new SchemeRegistry();

registry.register(new Scheme(“http”, PlainSocketFac

registry.register(new Scheme(“https”, sf, 443));

ClientConnectionManager ccm = new ThreadSafeClientCon

30

31

32

33

34

35

36

37

38

return new DefaultHttpClient(ccm, params); } catch (Exception e) {

return new DefaultHttpClient();

}

}

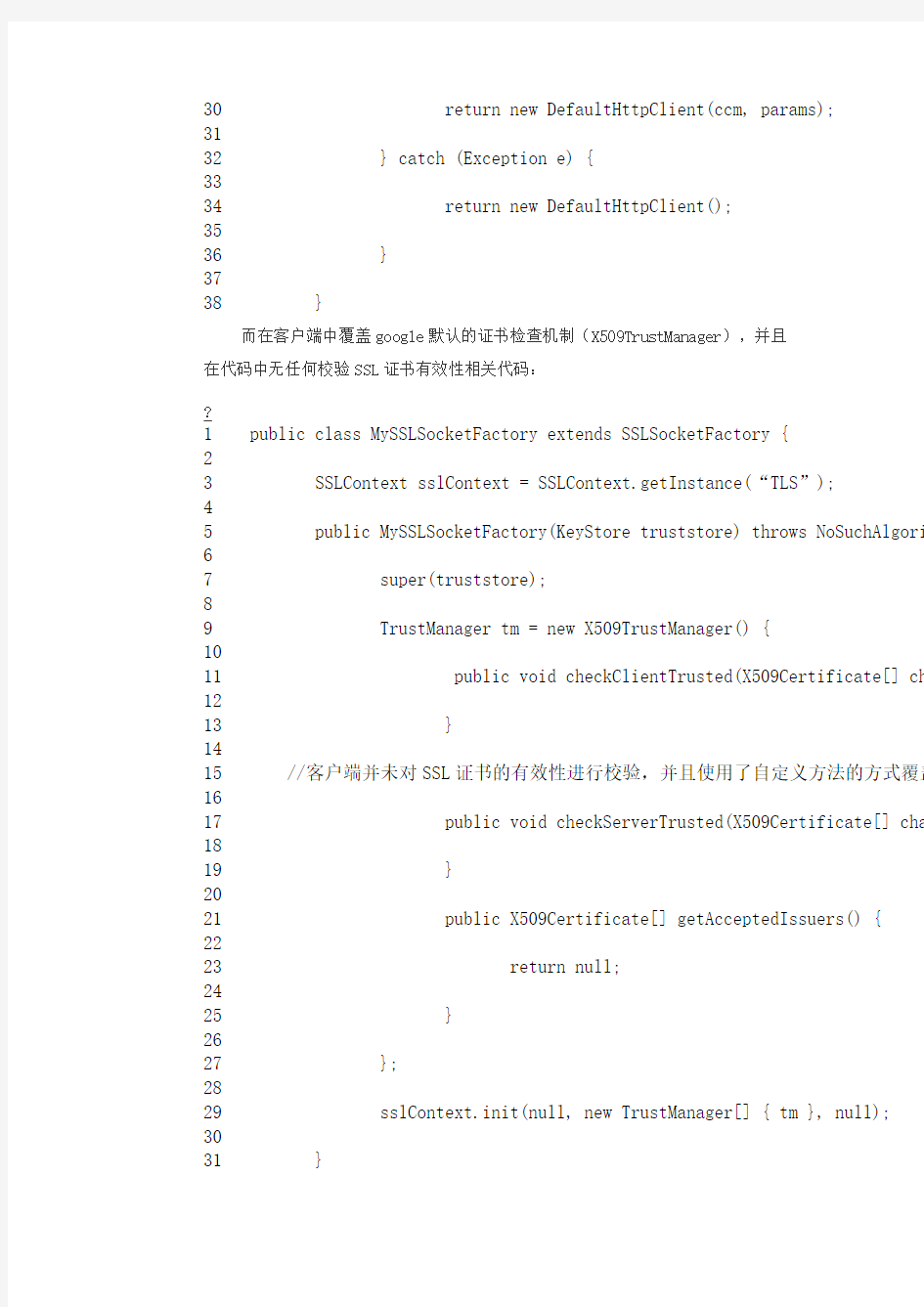

而在客户端中覆盖google默认的证书检查机制(X509TrustManager),并且

在代码中无任何校验SSL证书有效性相关代码:?

1 2 3 4 5 6 7 8 9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31 public class MySSLSocketFactory extends SSLSocketFactory {

SSLContext sslContext = SSLContext.getInstance(“TLS”);

public MySSLSocketFactory(KeyStore truststore) throws NoSuchAlgorit super(truststore);

TrustManager tm = new X509TrustManager() {

public void checkClientTrusted(X509Certificate[] cha }

//客户端并未对SSL证书的有效性进行校验,并且使用了自定义方法的方式覆盖 public void checkServerTrusted(X509Certificate[] chai }

public X509Certificate[] getAcceptedIssuers() {

return null;

}

};

sslContext.init(null, new TrustManager[] { tm }, null);

}

问题出来了:

如果用户手机中安装了一个恶意证书,那么就可以通过中间人攻击的方式进行窃听用户通信以及修改request或者response中的数据。

手机银行中间人攻击过程:

1 客户端在启动时,传输数据之前需要客户端与服务端之间进行一次握手,在握手过程中将确立双方加密传输数据的密码信息。

2 中间人在此过程中将客户端请求服务器的握手信息拦截后,模拟客户端请求给服务器(将自己支持的一套加密规则发送给服务器),服务器会从中选出一组加密算法与HASH算法,并将自己的身份信息以证书的形式发回给客户端。证书里面包含了网站地址,加密公钥,以及证书的颁发机构等信息。

3 而此时中间人会拦截下服务端返回给客户端的证书信息,并替换成自己的证书信息。

4 客户端得到中间人的response后,会选择以中间人的证书进行加密数据传输。

5 中间人在得到客户端的请求数据后,以自己的证书进行解密。

6 在经过窃听或者是修改请求数据后,再模拟客户端加密请求数据传给服务端。就此完成整个中间人攻击的过程。

以fiddler工具模拟中间人攻击为例:

1 首先在手机中装入fiddler根证书:

导出fiddler的根证书:

将fiddler根证书放入手机的SD卡中,然后在手机设置-安全中选择从SD卡中安装证书:

成功安装fiddler根证书到手机上:

2 在PC端打开fiddler,将手机通信代理到PC端fiddler所监听的端口上(可以在wifi中的高级设置中设置代理),这样手机银行的所有通信均会被fiddler 监听到。

3 启动手机银行客户端,会在fiddler中查看到所有请求的明文数据,并且可以进行修改后转发,成功将https加密绕过。

防护办法:

使用CA机构颁发证书的方式可行,但是如果与实际情况相结合来看的话,时间和成本太高,所以目前很少有用此办法来做。由于手机银行服务器其实是固定的,所以证书也是固定的,可以使用“证书或公钥锁定”的办法来防护证书有效性未作验证的问题。

具体实现:

1 公钥锁定将证书公钥写入客户端apk 中,https 通信时检查服务端传输时证

书公钥与apk 中是否一致。

?

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 public final class PubKeyManager implements X509TrustManager{private static S +”0105000382010f003082010a028*******b35ea8adaf4cb6db86068a836f3c85″ +”5a54+”ac1a9116acc883862f00593199df19ce027c8eaaae8e3121f7f329219464e657″ +”2cbf +”609851849dd6214589a2ceba4f7a7dcceb7ab2a6b60c27c69317bd7ab2135f50″ +”c631

“33238c858ad179a82459c4718019c111b4ef7be53e5972e06ca68a112406da38″ +

“cf60d2f4fda4d1cd52f1da9fd6104d91a34455cd7b328b02525320a35253147b” +

“e0b7a5bc860966dc84f10d723ce7eed5430203010001″;

//锁定证书公钥在apk 中

public void checkServerTrusted(X509Certificate[] chain, String authType) thro

{

if (chain == null) {

throw new IllegalArgumentException(“checkServerTrusted: X509Certificate arra

}

if (!(chain.length > 0)) {

throw new IllegalArgumentException(“checkServerTrusted: X509Certificate is e

}

if (!(null != authType && authType.equalsIgnoreCase(“RSA”))) {

throw new CertificateException(“checkServerTrusted: AuthType is not RSA”);

}

// Perform customary SSL/TLS checks

try {

41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 TrustManagerFactory tmf = TrustManagerFactory.getInstance(“X509″);

tmf.init((KeyStore) null);

for (TrustManager trustManager : tmf.getTrustManagers()) {

((X509TrustManager) trustManager).checkServerTrusted(chain, authType);

}

} catch (Exception e) {

throw new CertificateException(e);

}

// Hack ahead: BigInteger and toString(). We know a DER encoded Public Key be

// with 0×30 (ASN.1 SEQUENCE and CONSTRUCTED), so there is no leading 0×00

RSAPublicKey pubkey = (RSAPublicKey) chain[0].getPublicKey();

String encoded = new BigInteger(1 /* positive */, pubkey.getEncoded()).toStri

// Pin it!

final boolean expected = PUB_KEY.equalsIgnoreCase(encoded);

if (!expected) {

throw new CertificateException(“checkServerTrusted: Expected public key: ”

+ PUB_KEY + “, got public key:” + encoded);

}

}

}

}

2 证书锁定:

即为客户端颁发公钥证书存放在手机客户端中,在https通信时,在客户端代码中固定去取证书信息,不是从服务端中获取。

关于证书或公钥锁定技术可参考下面链接:

https://https://www.doczj.com/doc/6a2576172.html,/index.php/Certificate_and_Public_Key_Pinning

SSL证书验证过程解读及申请使用注意事项 SSL证书和我们日常用的身份证类似,是一个支持HTTPS网站的身份证明,由受信任的数字证书颁发机构CA(如沃通CA)验证服务器身份后颁发,具有服务器身份验证和数据传输加密功能。SSL证书里面包含了网站的域名,证书有效期,证书的颁发机构以及用于加密传输密码的公钥等信息,由于公钥加密的密码只能被在申请证书时生成的私钥解密,因此浏览器在生成密码之前需要先核对当前访问的域名与证书上绑定的域名是否一致,同时还要对证书的颁发机构进行验证,如果验证失败浏览器会给出证书错误的提示。 本文将对SSL证书的验证过程以及个人用户在访问HTTPS网站时,对SSL证书的使用需要注意哪些安全方面的问题进行描述。 一、数字证书的类型 实际上,我们使用的数字证书分很多种类型,SSL证书只是其中的一种。证书的格式是由X.509标准定义。SSL证书负责传输公钥,是一种PKI(Public Key Infrastructure,公钥基础结构)证书。 我们常见的数字证书根据用途不同大致有以下几种: 1、SSL证书:用于加密HTTP协议,也就是HTTPS。 2、代码签名证书:用于签名二进制文件,比如Windows内核驱动,Firefox插件,Java 代码签名等等。 3、客户端证书:用于加密邮件。 4、双因素证书,网银专业版使用的USB Key里面用的就是这种类型的证书。 这些证书都是由受认证的证书颁发机构CA(Certificate Authority)来颁发,针对企业与个人的不同,可申请的证书的类型也不同,价格也不同。CA机构颁发的证书都是受信任的证书,对于SSL证书来说,如果访问的网站与证书绑定的网站一致就可以通过浏览器的验证而不会提示错误。 二、SSL证书申请与规则 SSL证书可以向CA机构通过付费的方式申请,也有CA机构提供免费SSL证书如沃通CA。 CA机构颁发的证书有效期一般只有一年到三年不等,过期之后还要再次申请,在ssl 证书应用中企业网站应用较多。但是随着个人网站的增多,以及免费SSL证书的推出,个人网站ssl证书应用数量也在飞速增加。在百度开放收录https网站后,预计https网站将迎来井喷。 在申请SSL证书时需要向CA机构提供网站域名,营业执照,以及申请人的身份信息等。网站的域名非常重要,申请人必须证明自己对域名有所有权。此外,一个证书一般只绑定一个域名,比如你要申请域名时绑定的域名是https://www.doczj.com/doc/6a2576172.html,,那么只有在浏览器地址是

数据通信2012.2 摘要:智能手机由于其内置嵌入式操作系统,用户可以自由下载和安装软件,其安全问题更加突出。主要表现在易被植入病毒或恶意代码造成用户信息泄露、被远程操控对网络发起攻击,易被植入或被捆绑吸费软件造成用户额外支付费用等。如何解决这些问题, 既需要技术上的支持,更离不开相关部门的有效管理。文章从技术体系角度,分析了智能手机安全问题的成因,给出了解决问题的若干建设性建议。 关键词:智能手机;信息安全;合法性和完整性 关于智能手机安全问题的若干思考* 1引言 随着3G 移动通信和WLAN 热点覆盖的普及应用,移动互联网已成为信息通信产业中发展最快、创新最活跃的领域。智能手机作为移动网络的主要接 入终端,其数量巨大,且可随时随地的接入互联网[1]。智能手机日益凸显的安全问题,不仅威胁到终端本身的安全,而且危及移动网络和互联网的运营安全[2]。一方面,互联网上原有的恶意程序传播、远程控制、网络攻击等传统网络安全威胁向移动互联网快速蔓 延。据中国反网络病毒联盟统计, 截至2011年10月,国内累计发现移动互联网恶意程序4500余种,并呈加速增长趋势。2011年5月初, 大量被“毒媒”恶意软件控制的移动终端向国内某业务网站发起拒绝服务攻击,造成该网站一度瘫痪。另一方面,由于移动互联网终端和业务与用户利益密切相关,恶意吸费、窃取用户信息、诱骗欺诈等恶意行为的影响和危害更加突出。据国家计算机网络应急技术处理协调中心抽样监测显示,感染“手机骷髅”恶意程序的手机被控制大量发送彩信,诱骗其他用户下载此病毒,在此过程中会造成被感染的手机产生大量通信费用[3]。 智能手机出现上述安全问题的根源在于:(1)操作系统、应用软件存在安全漏洞,这些漏洞一旦被利 用会导致移动终端被远程控制;(2)应用软件来源不明或假冒来源,用户在下载和运行这些应用软件时又很盲目,并不确知这些软件将执行何种操作,不知道是否应该信任这些软件,也没有渠道让他们正确 地获取对这些软件的信任; (3)智能手机存在多种无线接入方式,包括GPRS/3G 、WLAN 、Bluetooth 等,接入鉴权机制上存在不一致性,如通常很多场合的WLAN 网络无需鉴权就可接入,Bluetooth 的接入认证码常设置简单,用户经常无暇顾及接入安全或顾此失彼,为 攻击者入侵移动终端打开了方便之门。本文将对上述问题进行简要分析,并给出解决问题的建议。2智能手机的安全隐患及其成因分析 2.1智能手机软硬件体系结构 要分析智能手机的安全隐患,需要从其软硬件体系结构谈起。图1给出了典型的智能手机软硬件体系结构,由资源层、管理与执行层以及应用层组成。其中资源层包含了RAM 、ROM 、FLASH 、无线模块等在内的所有存储和接口资源;管理与执行层包含操作系统和CPU ,操作系统负责承接应用层的任务,透过CPU 的指令执行功能访问资源层的资源;应用层则是由各种应用软件组成,其目的是通过读写资源层的 收稿日期:2012-02-22 胡爱群(东南大学信息安全研究中心南京210096) *本课题的研究受国家863计划课题“移动终端安全技术研究(2009AA01Z427)”资助。 Perspectives 22

SSL与TLS 区别和联系 ssl证书类型区 分 什么是ssl SSL:(Secure Socket Layer,安全套接字层),位于可靠的面向连接的网络层协议和应用层协议之间的一种协议层。SSL通过互相认证、使用数字签名确保完整性、使用加密确保私密性,以实现客户端和服务器之间的安全通讯。 SSL协议可分为两层:SSL记录协议(SSL Record Protocol):它建立在可靠的传输协议(如TCP)之上,为高层协议提供数据封装、压缩、加密等基本功能的支持。SSL握手协议(SSL Handshake Protocol):它建立在SSL记录协议之上,用于在实际的数据传输开始前,通讯双方进行身份认证、协商加密算法、交换加密密钥等。 什么是tls 安全传输层协议(TLS)用于在两个通信应用程序之间提供保密性和数据完整性。TLS记录协议用于封装各种高层协议。作为这种封装协议之一的握手协议允许服务器与客户机在应用程序协议传输和接收其第一个数据字节前彼此之间相互认证,协商加密算法和加密密钥。该协议由两层组成:TLS 记录协议(TLS Record)和TLS 握手协议(TLS Handshake) Ssl与tls的关系 ,是SSL 3.0的后续版本。在TLS与SSL3.0之间存在着显著的差别,主要是它们所支持的加密算法不同,所以TLS与SSL3.0不能互操作。 SSL是Netscape开发的专门用户保护Web通讯的,目前版本为3.0。最新版本的TLS(Transport Layer Security,传输层安全协议)是IETF(Internet Engineering Task Force,Internet工程任务组)制定的一种新的协议。最新版本的TLS 1.0,它建立在SSL 3.0协议规范之上,是SSL 3.0的后续版本。两者差别极小,可以理解为SSL 3.1。 Ssl与tls的功能 1. 在互联网上传输加密过的资料以达到防窃取的目的。 2. 保持从端点A到端点B的传送路途中资料的完整性。 3. 透过SSL证书内的公共金钥加密资料传输至服务器端,服务器端用私密金钥解密来证明自己的身份。 何谓有效无效ssl(tls)证书?

智能手机风险分析与安全防护 班级:信管111 学好:1111010315 姓名:李浩 一、研究背景和意义,发展现状: 说到智能手机风险分析与安全防护自然就要先讲一讲智能手机以及智能手机的背景及发展现状了,那么首先是智能手机又是什么呢?通俗的说智能手机一点就是一个“1+1=?”的公式,即“掌上电脑+手机=智能手机”。智能手机除了具备手机的通话功能外,还具备个人信息管理以及基于无线数据通信的浏览器和电子邮件功能。智能手机为用户提供了足够的屏幕尺寸,它既方便随身携带,又为软件运行和内容服务提供了广阔的舞台,使得很多增值业务可以就此展开,如:股票、新闻、天气、交通、商品、程序下载、音乐以及图片等等。据资料显示,智能手机的加速成长无疑在全球掀起了一股智能手机的热潮:苹果iPhone 自推出后,销量已超过1000万部;谷歌GPhone刚刚上市,预订数量也已超过了150万部。iPhone和GPhone的相继推出。现在智能手机已经给我们日常生活带来了重大的影响,我们在办公文档的查阅与编辑,日程的安排,上网,甚至于网络购物上都在大量运用,而且所有这些对于现在的智能手机来说都只是小菜一碟:以往需要捧着笔记本电脑,甚至要呆坐在台式电脑面前才能完成的事情,对于拥有一部智能手机的人来说,都只需要移动一下大拇指,便可能完成。在等车的一个时间空隙中,在从车站走到家的那段路程中,你便可以完成你本来需要在电脑前完成的工作。甚至或许在不久的将来,手机已经不能称呼它为手机,而应该称之为“个人智能移动终端”。由此可见智能手机必将成为未来手机发展的新方向,因此对智能手机风险分析以安全防护的研究是具有重要意义的。 而、论文主题内容: 但是相应的,任何事物都有两面性,跟传统手机相比智能手机在信息安全方面存在更大的风险。 首先,智能手机便面临与个人计算机终端相同的病毒风险。手机病毒是一种具有传染性、破坏性的手机程序。从近几年的手机病毒分析报告来看,智能手机病毒多通过彩信,电子邮件,浏览网站,下载铃声,蓝牙等方式进行传播,而单纯的破坏性病毒则减少了。出于经济的利益,病毒一直呈增长趋势,而大多病毒都会导致用户无法正常使用手机。总的来说,手机病毒通过两种途径进行攻击造成危害,即病毒短信攻击和控制“网关”的病毒攻击,这是手机病毒目前的主要攻击方式,目前,手机杀毒软件的病毒库中已有四五百种病毒被“登记在案”。除自动群发短信外,手机中毒征兆还有很多,比如改变桌面图标啊,手机运行速度减慢啊,甚至还会死机。我自己的手机就出现过很多问题,有时候会自动下载一些软件,害得我一个月的流量还没用就没有了,时候我才知道了这种手机自动下载东西的情况一般是与安装的一些软件有关,需要清查一下手机上的软件把有些带有自动下载程序的软件卸载了。 其次智能手机也面临着恶意软件的危险,这其中又以远程控制木马为代表。远程控制木马可以接收攻击者远程发送的各种指令,进而触发恶意行为。与其他恶意软件在威胁方式上不同的是其威胁是动态的、可变的,由于恶意行为的类型根据攻击者下达的具体指令的不同而改变,因此使用户层面临着多个层次的安全威胁。

Java语言使用websercive服务器绕过https安全证书访问 主要就是调用两个方法: trustAllHttpsCertificates(); HttpsURLConnection.setDefaultHostnameVerifier(hv); 将这两个方法放到开始连接url的前面就可以。 具体实现如下面:直接复制就可以 /** * 跳过https访问webserivce的方法start */ HostnameVerifier hv = new HostnameVerifier() { publicboolean verify(String urlHostName, SSLSession session) { System.out.println("Warning: URL Host: " + urlHostName + " vs. " + session.getPeerHost()); returntrue; } }; privatestaticvoid trustAllHttpsCertificates() throws Exception { https://www.doczj.com/doc/6a2576172.html,.ssl.TrustManager[] trustAllCerts = new https://www.doczj.com/doc/6a2576172.html,.ssl.TrustManager[1]; https://www.doczj.com/doc/6a2576172.html,.ssl.TrustManager tm = new miTM(); trustAllCerts[0] = tm; https://www.doczj.com/doc/6a2576172.html,.ssl.SSLContext sc = https://www.doczj.com/doc/6a2576172.html,.ssl.SSLContext .getInstance("SSL"); sc.init(null, trustAllCerts, null); https://www.doczj.com/doc/6a2576172.html,.ssl.HttpsURLConnection.setDefaultSSLSocketFactory(sc .getSocketFactory()); } staticclass miTM implements https://www.doczj.com/doc/6a2576172.html,.ssl.TrustManager, https://www.doczj.com/doc/6a2576172.html,.ssl.X509TrustManager { public java.security.cert.X509Certificate[] getAcceptedIssuers() { returnnull; } publicboolean isServerTrusted( java.security.cert.X509Certificate[] certs) { returntrue; } publicboolean isClientTrusted( java.security.cert.X509Certificate[] certs) {

如何通过SSL证书开启服务器443端口 前阵子遇到个问题,因为我们的网站是外贸网站,需要通过Paypal付款,但是,客户通过PP付款之后居然不能生成订单号,后来发现服务器的443端口是关闭状态,好了,问题来了:如何开启服务器的443端口呢? 深圳国际快递https://www.doczj.com/doc/6a2576172.html,在这里分享一下开启443端口的经验: 第一:当然是配置硬件,把防火墙令443端口放行!具体办法朋友可以去百度一下哈,其实落伍里面也有! 第二,创建SSL证书,我个人觉得这个比较重要,下面把具体的方法分享给一下。 #LoadModule ssl_module modules/mod_ssl.so 的#去掉,开启SSL功能。 然后我们要新建一个SSL虚拟目录,监听443端口 一般情况下我使用centos的虚拟列表都会放到/etc/httpd/conf.d/目录下 依旧是在这个目录下新建一个ssl.conf,并且在你的网站列表新建一个ssl文件夹,我的习惯是/var/www/vhosts/ssl 将你的server.crt和ca-server.crt文件以及你原来生成的server.key文件一起上传到ssl文件夹内。 进入/etc/httpd/conf.d/ 输入 vi ssl.conf 使用vi编辑器编辑ssl.conf内容如下

天威诚信SSL证书工具使用说明 天威诚信SSL证书工具专业版,集CSR生成、CSR校验、证书格式转换和证书配置检测于一体,在客户端上即可完成CSR 在线自动生成并能快速校验CSR信息,实现不同证书间的格式互转,快速有效的检测出证书的安装状态,操作简单,易于上手,是SSL证书安装使用过程中不可或缺的得力干将。 一,CSR生成 按照工具提示的信息填写您申请证书的真实信息,点击生成CSR文件。下图为填写示例:

*注:目前主流密钥算法为RSA,长度为2048位,签名算法为SHA256。 通过点击保存私钥文件和CSR文件,保存文件到本地。私钥文件您需要在本地备份并妥善保管,CSR申请文件需要提交给商务人员。 二,CSR校验 字符串校验:您可以打开制作的CSR文件,并把字符串复制到空白框中并点击“验证CSR 文件”。

文件校验:通过添加本地CSR文件并进行验证。 二,证书格式转换 1,PEM转JKS 1,首先准备好server.pem证书文件和server.key私钥文件。 2,将证书签发邮件中的包含服务器证书代码的文本复制出来(包括“-----BEGIN CERTIFICATE-----”和“-----END CERTIFICATE-----”)粘贴到记事本等文本编辑器中。在服务器证书代码文本结尾,回车换行不留空行,并粘贴中级CA证书代码(包括“-----BEGIN CERTIFICATE-----”和“-----END CERTIFICATE-----”,每串证书代码之间均需要使用回车换行不留空行),修改文件扩展名,保存包含多段证书代码的文本文件为server.pem文件。 3,在源证书文件中录入server.pem,源私钥文件中录入server.key文件。(如果您的.key 私钥文件没有设置密码,源私钥密码处可以为空) 4,在“目标证书别名”选择中这是JKS文件密钥别名,并在“目标证书密码”中设置JKS 文件密码。

https证书申请流程 https 证书即ssl数字证书,是广泛用于网站通讯加密传输的解决方案,是提供通信保密的安全性协议,现已成为用来鉴别网站的真实身份,以及在浏览器与WEB 服务器之间进行加密通讯的全球化标准。 常见的https证书(ssl数字证书)由于他的加密强度不一样,分为以下几种类型,通常各个ssl数字证书的申请流程都分别需通过五个步骤: 步骤一:首先登陆GlobalSign官网; 根据自己的实际需要,选择证书类型; 步骤二:签署合同;确认支付方式; 步骤三:准备CSR 并选择确认方式; 步骤四:在线提交申请; 步骤五:确认申请;颁发证书。 各个ssl数字证书申请细则: DVSSL(域名型数字证书): 确认信息——发送电子版合同——签字确认——银行付款——开发票——颁发 需提交CSR 和管理员邮箱(admin,Admintrator, webmaster,postmaster,hostmaster 邮箱)。 OVSSL(企业型数字证书): 确认信息——发送电子版合同——签字确认——银行付款——开发票——提供资料(CSR,公司信息,管理员邮箱,企业营业执照副本复印件加盖最新的年检章或企业公章,第三方认证)——审核资料(若公司中英文名称不一致,则需提供邓白氏公司出具的邓白氏编码或外商投资企业备案登记)——审核通过颁发证书,一般为2-3个工作日内颁发、

EVSSL(增强型数字证书): 确认信息——发送电子版合同——签字确认——银行付款——开发票——提供资料(CSR,域名,公司信息,管理员邮箱,企业营业执照副本复印件加盖最新的年检章或企业公章,邓白氏编码或律师事务所出具的律师函)——审核资料(若公司中英文名称不一致,则需提供邓白氏公司出具的邓白氏编码或外商投资企业备案登记)——审核通过颁发证书,一般为7个工作日内颁发。 目前越来越多的网站会安装有权威机构(如GlobalSign)发布的ssl数字证书,使用ssl数字证书可以给企业主与客户之间提供数据安全的保障,同时为企业网站带来更多的访问者,带来更多的客户。

Android智能手机安全风险及防范策略 摘要 智能手机相对于传统的手机拥有更丰富的功能和更强的数据处理能力,而近年来发展迅速的Android 系统具有开,可移植性强等优点,因此,越来越多的智能手机采用Android 系统作为手机操作系统。随着Android 智能手机的普及和人们安全意识的提高,Android 智能手机的安全性也越来越受到人们的重视。手机中包含了大量的用户私密信息,并与用户的经济利益直接相关,因此如何保护Android 智能手机的信息安全,是一个非常重要的课题。 关键词:Android手机,手机安全,手机病毒,个人隐私

The Android intelligent mobile phone security risks and Countermeasures Abstract Compared with traditional mobile phone, smart phone has much more rich functionality and strong ability in data processing, besides, Android has been developing rapidly in recent years, it is an open source system, has strong portability advantages, therefore, more and more intelligent mobile phone use Android system as their mobile phone operating system. With the popularity of Android smart phone, and improvement of people's security consciousness, the security of Android smart phone get more and more of people’s attention. People’s mobile phone contains a large number of user’s private information, and is directly related to user’s economic interests, so how to protect the information security of Android smart phone, is a very important topic. Keywords:Android mobile phone,Mobile phone security,Mobile phone virus,Privacy

基于安全协议的https的页面测试脚本 一、loadrunner8.1 HTTPS(Secure Hypertext Transfer Protocol)安全超文本传输协议 它是一个安全通信通道,它基于HTTP开发,用于在客户计算机和服务器之间交换信息。它使用安全套接字层(SSL)进行信息交换,简单来说它是HTTP的安全版。 在使用https协议不管是服务器端还是客户端都需要使用到ca证书来进行访问。 一般来说,性能测试为所常见的为客户端使用https打开页面的方式。 在这个情况下,首先是处理https访问过程中的证书 1.证书的准备 常见的证书为:*.pfx,*.p12格式,该种格式的证书可以通过双击运行安装到IE浏览器上。用户在访问的时候就可以使用到。 但这些证书并不是LoadRunner所使用的类型,因此需要对其进行转换。将其转换为*.pem 格式。 转换方法如下: ●安装openssl后 ●运行C:\

选择后,单击New Enty 红框中的配置为服务器的ip(或者域名)和端口号(ssl默认端口443),按照测试所需要的实际地址进行配置。 配置后,将Use specified client-side certificate[Base64/PEM]钩选,为使用客户端证书访问。 单击...选择刚刚转换生成的客户端证书。 如果你为证书有设置密码,在这里也需要输入。

智能手机中指纹技术的安全性分析 臧亚丽 中国科学院自动化研究所,北京100190 近两年,配备指纹识别功能的智能手机逐渐成为了市场的主流产品。指纹手机的功能除了屏幕解 锁,也推广至各类手机App 内的认证和移动支付等,但对于指纹识别安全性的质疑和争议从未停止。 本文分析指纹识别系统和其在智能手机中应用的安全性。收稿日期:2016-04-28作者简介:臧亚丽,助理研究员,研究方向为生物特征识别、指纹识别与指纹加密,电子信箱:yali.zang@https://www.doczj.com/doc/6a2576172.html, 引用格式:臧亚丽.智能手机中指纹技术的安全性分析[J].科技导报,2016,34(9):59-62;doi :10.3981/j.issn.1000-7857.2016.09.008 自2013年9月美国苹果公司发布了搭载Touch ID 的指纹手机iPhone 5S 以来,国内外各大主流手机生产厂商都陆续推出了带有指纹识别功能的手机产品。一时间,指纹识别功能俨然成了主流智能手机的标配,而指纹手机也引 起了大众的普遍关注。在Touch ID 问世之前,指纹识别就已经不是陌生的技术,而指纹手机也并非苹果公司首创。2005年,中国科学院自动化研究所和波导公司等就曾联合发布了国内首款指纹识别手机。而在2011年前后,摩托罗拉、东芝等也先后在其手机新产品中加入指纹芯片。在苹果之前,没有一家公司成功推广其指纹手机,这其中有技术成熟度、市场成熟度等多方面的原因,但不可否认的是,苹果公司在指纹功能的易用性和安全性上的设计是其 产品成功的重要助力。易用性自不必说,HOME 键手指一按解锁的简单快捷已经深入人心;安全性一方面表现在指纹识别准确率的提升,使得非法指纹通过系统验证的可能性更加微乎其微,更重要的是对于手机采集的指纹信息的保护和对于假指纹抵御的考量。2014年Apple Pay 的发布及其业务于2016年在国内上线,使指纹功能的安全性成为不仅关系到手机安全本身,同时关系到金融安全的大问题。再次引发对指纹手机安全性的质疑和争议。那么,目前指纹手机的安全性究竟如何?Touch ID 的“安全性的提升”是相对于以前的指纹技术和指纹手机而言,而相对于密码、图形等传统认证手段,指纹认证的安全性有本质提升么?指纹的应用对于智能手机的信息安全和移动支付的金融安全,究竟是救赎者还是破坏者?本文围绕上述问题加以阐述。1指纹如何实现身份识别指纹是手指末端皮肤表面凹凸的纹路。通过计算机技术处理后,指纹就 表现为深浅不一的灰度纹理图像,如图 1所示。这些纹线的形状、长度、末梢 点、分叉点等属性都可以作为指纹匹配的特征,用于计算指纹图像之间的相似 度,其中末梢点和分叉点统称为指纹细 节点,是目前公认最常用、最有效的指 纹特征。由于人类胎儿时期指纹成长 的随机性,全世界范围内也很难找到两 枚完全一样的指纹。而指纹一旦形成,几乎终生不会改变。我们称这两个特性为唯一性和持久性,这是任何一种身份认证手段的必要属性。除此之外,指纹具有易被用户接受、系统成本低、易用性高、认证精度高等多种优势,都是促成指纹广泛应用的重要原因。一个完整的指纹识别系统如图2所示。系统通过采集指纹图像、指纹图像增强和特征提取后,将指纹特征作为模板进行存储,被存储的指纹即成为系统的合法用户;用户请求系统认证时,同样需要经过采集、增强和特征提取的处理,然后将提取到的特征与系统中存储的模板特征进行比对,计算出两组指纹特征的相似度分数;如果该分数超过一定的阈值,就认为输入指纹和模板特图1表现为灰度纹理图像的指纹及其分叉点和末梢点

SSL证书的主要用途 目前只有部署SSL证书才能有效地保证网上机密信息的安全,SSL证书的主要用途有: 1.确保用户输入的登录密码能从用户电脑自动加密传输到服务器,从而大大降低用户密码被盗的可能性。有关统计表明:部署SSL证书后,可以降低80%的由于用户密码问题带来的客户服务工作量,这将为服务提供商降低客服成本。 2.确保用户安全登录后在线提交个人机密信息、公司机密信息和浏览其机密信息时能从用户电脑到网站服务器之间能自动加密传输,防止非法窃取和非法篡改。 3.让在线用户能在线查询网站服务器的真实身份,防止被假冒网站所欺诈。如假冒银行网站,用户只要查看SSL证书中的主题信息的O字段就能了解此网站并不是真正的银行网站; 而被列入黑名单的欺诈网站,IE7浏览器能实时帮助用户识别。使用EV服务器证书更可以获得大部分主流浏览器绿色地址栏支持。EV证书与浏览器的安全功能结合更加紧密,使站点真实性更加可靠,帮助用户更容易识别假冒站点。EV 证书的签发遵循全球统一的标准“EV证书签发和管理指南”,有效避免误签的风险。 4.让在线用户放心,这点对于电子商务网站非常重要,因为部署了SSL证书,一方面表明服务提供商采取了可靠的技术措施来保证用户的机密信息安全;另一方面更重要的是,可以让用户了解到此网站的真实身份已经通过权威的第三方认证,网站身份是真实的,是现实世界合法存在的企业。 5.法律法规遵从:部署SSL证书就等于该网站已经按照有关法律法规要求采取了可靠的技术措施,这对于企业的健康发展非常重要。 全球最值得信任的网络基础架构供应商——威瑞信(VeriSign)公司提供的Web 服务器证书(SSL证书)可以确保您的网站与您的客户之间安全的信息传输,为超过93%的财富500强企业,97%的世界100大银行,以及全球50家最大电子商务网站中的47家提供了数字认证服务。VeriSign提供的扩展验证(EV)SSL证书(extended validation ssl certificates)产品可以最大限度上提升客户交易信心。截至目前,全球范围有超过百万台服务器部署了VeriSign SSL证书,并且这一数字还在不断刷新。 VeriSign SSL证书还提供50万至150万美元的保单协议,为用户提供身份认证担保服务以及信息传输安全担保服务。确保不会错误的发行证书,并保障数据传输安全可靠。 本文由:ev ssl证书https://www.doczj.com/doc/6a2576172.html,/整理

智能手机安全——有关WiFi连接安全探讨 学号:221138111 姓名:冯劢 摘要: WIFI的电磁波辐射传输方式让其安全密保问题显得尤为突出,所以,确保数据安全和完整是WIFI技术需要迫切解决的问题之一。那么,本文对WIFI技术应用进行了分析。从其加密算法上进行探讨,寻求可以解决WIFI无线网络安全的方法,结合分析,给出了一些可行性的建议。 关键词: WIFI,安全隐患,安全防范,WEP,W AP 1.WiFi的基本介绍 WIFI是IEEE定义的一个无线网络通信的工业标准IEEE802.11。可以将个人电脑、手持设备(IPDA、手机)等终端通过无线方式互相连接的技术。第二次世界大战后,无线通讯因在军事上应用的成功而受到重视,但缺乏广泛的通讯标准。于是,IEEE(美国电气和电子工程师协会)在1997年为无线局域网制定了第一个标准一一IEEE802.1l。IEEE 802.11标准最初主要用于解决办公室局域网和校园网中用户的无线接入,其业务主要限于数据存取,速率最高只能达到2Mbps。随着技术的发展,自从1997年无线局域网标准诞生以来,WIFI的发展已经有了十多年了。 最初开发无线局域网的目的是对有线LAN进行无线扩展,通过无线通信的方式实现有线LAN的功能,网络安装和维护更加方便,主要用于企业和家庭网络。但是,随着无线局域网技术的发展,出现了与电信网络融合提供公共无线局域网服务的趋势,这也极大地拓展了无线局域网的应用空间。虽然WIFI具有传输速度高、覆盖范围广等特点,其自身也存在着某些不足,如安全性差等方面问题都是需要考虑的问题。需要强调的是,尤其安全问题仍是WiFi而临的最大挑战。本文对WIFI网络技术做了初步的探讨,并对WIFI安全问题做了分析。由于WIFI以电磁波为载体来实现对数据的传输,数据通过电磁波在空中辐射传播的过程中,在接入点覆盖的范围之内,所有的无限终端都能接收到其信号,因此,这种WIFI的电磁波辐射传输方式让其安全密保问题显得尤为突出,所以,确保数据安全和完整是WIFI技术需要迫切解决的问题之一。那么,WIFI技术应用究竟存在着哪些安全隐患呢?其安全措施又有哪些? 2.WiFi网络的安全隐患 目前,许多公共场所,如飞机场、大型商场、餐饮店甚至公交车上等都提供了可供上网的免费WiFi服务,一般现在的无线上网步骤,一种是先打开无线网络,点击并连接某一个无线网络,然后打开IE浏览器,输入任意网址,浏览器会自动转入该无线的业务首页。然后根据提示输入手机号码,并点击“发送上网验证码”随后,手机会收到一个上网验证码的短信,这时再打开浏览器,输入收到的验证码,点击“连接上网”就可以成功上网了。另外一种就更为简单了,直接连接上无线网络,然后输入店家提供的连接密码,就可以上网了。那么我们需要仔细的想一想,这些地方用WiFi上网究竟安全吗? WiFi上网的安全隐患中,最最重要的还是在连接了无线网络后的个人信息的

研究性学习报告 Xx中学 xxxx xx——网络安全问题的研究自从“棱镜门”事件后,网络安全问题越来越受人们的重视。 2014年国内外网络安全的重大侵害事件总结: 1、2014年1月21日,中国互联网出现大面积DNS解析故障 2、2014年3月,敲诈者病毒兴起,PC端、手机端敲诈者病毒导致大量用户受害 3、2014年4月,心脏出血漏洞等高危漏洞令全球用户受伤&Windows XP停止服务 4、2014年5月,山寨网银及山寨微信大量窃取网银信息 5、2014年6月,央视报道“危险的Wife” 由此可见,网络安全问题一直与我们生活息息相关。 我们分析一下一份安全日报 当日安全综述: 据瑞星“云安全”系统统计,11月13日,共有22,725人次的网民遭到网页挂马攻击,瑞星共截获了11,679个挂马网址。共有16,099人次的网民遭到钓鱼网站攻击,瑞星共截获了5,025个钓鱼网址。 当日钓鱼网站Top5: (注意:以下网址都带有病毒或木马,请不要点击) 1、假冒中国移动类钓鱼网站:.192/;危害:虚假兑款信息,诱骗用户卡号及密码信息。 2、假冒购物类钓鱼网站:.cn/;危害:虚假购物信息,骗取用户钱财。 3、假冒医药类钓鱼网站:/;危害:虚假医药信息,诱骗用户汇款。 4、假冒爸爸去哪儿类钓鱼网站:;危害:虚假中奖信息,诱骗用户汇款。 5、假冒工商银行类钓鱼网站:;危害:骗取用户卡号及密码信息。 当日最流行病毒: “云安全”系统共收到24,942次用户上报。病毒运行后,在windows目录下建立shellnew文件夹,并自我复制为bronstab.exe。同时,病毒将修改注册表,并后台连接黑客指定网址,不断为该页面刷流量,占用用户的电脑资源及网络资源。同时,病毒还将隐藏电脑中所有PDF,XLS,PPT类型文件,并篡改用户的DOC文档。中毒电脑将感染所有接入电脑的U盘和网络中的其他电脑,并向黑客指定网址发送大量垃圾数据。届时用户将出现网路拥堵、电脑运行缓慢等问题,同时,电脑中存储的文件也将面临丢失的风险。 资料来源:瑞星安全日报( 可见,当前个人网络安全问题主要为网页挂马攻击、钓鱼网站、蠕虫病毒攻击。 一.网页挂马 网页挂马行为是黑客攻击客户端用户的主要方法之一,成功利用该攻击方式,可以帮助黑客直接获取用户的电脑为肉鸡,获取用户客户端的敏感信息,甚至直接控制客户端电脑进行操作。当网民发现存在恶意网页挂马行为时,可以将相应的恶意URL地址提交到安全厂商的论坛中,安全厂商会根据用户提交的数据进行分析和验证,如果相关地址确实存在恶意代码,那么安全厂商就会将地址添加至恶意网址库中,来与其他使用安全软件的网民用户实现信息共享,共同抵制恶意挂马攻击行为。 网络挂马的日常防护手段:

74 程宇贤,刘志亮,殷俊,左然 (公安部第三研究所,上海 200031) 摘 要:随着移动互联网的不断发展和智能手机的普及应用,尤其是免费WiFi的大面积覆盖,智能手机面临的安全形势也日益严峻。文章针对智能手机当前面临的各类新风险,从智能手机的系统安全、通信传输安全以及云端安全等几个方面分别阐述了智能手机的安全现状、智能手机面临的安全风险,并提出了相应的信息安全应对策略。 关键词:智能手机;WiFi;鉴权;云安全中图分类号:TP393.08 文献标识码:A 文章编号:1671-1122(2012)12-0074-03 Smartphone Information Security Problems in the Mobile Internet Times and Countermeasures Analysis CHENG Yu-xian, LIU Zhi-liang, YIN Jun, ZUO Ran ( The Third Research Institute Of Ministry of Public Security, Shanghai 200031, China ) Abstract: With the continuing development of Mobile Internet and the popularity of smartphone, especially with the high coverage of free WiFi, smartphone is facing increasingly serious security situation.Focusing on the variety information security problems of smartphone, we explain the security situation and security risk from the following aspects: system security, communication security and the security of Cloud. At last, we put forward the corresponding information security countermeasures strategy. Key words: smartphone; WiFi; authentication; cloud security doi :10.3969/j.issn.1671-1122.2012.12.022 移动互联时代智能手机 信息安全问题与对策分析 作者简介:程宇贤(1986-),女,江西,工程师,硕士,主要研究方向:网络信息安全;刘志亮(1984-),男,山东,工程师,本科,主要研究方向:渗透测试;殷俊(1990-),男,上海,工程师,本科,主要研究方向:无线局域网安全;左然(1985-),女,陕西,工程师, 硕士,主要研究方向:移动通讯。 截至2012年9月,我国智能手机用户数量已超过2.9亿,并正以滚雪球般的速度持续增长。然而,随着智能手机用户数量的不断增长与各种应用程序的普及,智能手机安全问题也随之日益凸显。 1 智能手机信息安全问题与对策分析 1.1 智能手机系统安全分析 1)智能手机系统缺陷 2012年8月,手机应用系统“苹果越狱大神Pod2g”爆出一个“iPhone短信欺骗漏洞”,该漏洞在iPhone上已存在5年之久。该漏洞在UDH(User Data header)中插入自定义回复地址的号码[1],通过PDU模式将构造后的短消息发送给iPhone用户,目标iPhone收到短消息,显示消息的来源便是构造短信里UDH中插入的号码,进而实现了iPhone短信欺骗。该漏洞被恶意攻击者利用来伪造用户熟知的联系人,发送各种垃圾短信、诈骗信息,间接导致用户秘密信息的泄露,并造成不同程度的经济损失。 2)智能手机操作系统源码开放 众所周知,Android操作系统开放源代码,是一个具有极强开放性的平台。然而它的开放性引发了人们对于系统的深度研究,攻击者可以轻松获取Google Play 中的软件,通过逆向工程还原成源代码,经过修改加入恶意代码后打包,再将其发布。于是众多良莠不齐的应用和论坛网站成为滋生各种恶意程序及恶意行为的温床。复旦大学计算机学院研究表明,国内市场中近六成的

WEB服务器上配置HTTPS环境 ---单向认证 [实践目的及内容] 利用Java的数据证书管理工具Keytool生成服务器端的数字证书,以便采用HTTPS访问web应用时提供单向认证(一般是客户端验证服务器端的身份)时需要的服务器证书。Keytool 工具将密钥(key)和证书(certificates)存在一个称为keystore的文件中。在keystore里,包含两种数据: (1)密钥实体(Key entity)——通常是私钥和配对公钥(采用非对称加密) (2)可信任的证书实体(trusted certificate entries)——只包含公钥 [实践步骤] (1)进入到jdk下的bin目录 (2)输入如下指令“keytool -v -genkey -alias tomcat -keyalg RSA -keystore d:/tomcat.keystore” d:/tomcat.keystore是将生成的tomcat.keystore放到d盘根目录下。注意若要放到c盘,在win7系统下,需要以管理员身份进入到命令行中进行操作,否则是无法创建tomcat.keystore的。本例放到d盘下。 如何以管理员身份进入到命令行下呢?开始->搜索框中输入cmd->等待(注意不回车)->出现cmd.exe->右键“以管理员身份运行”即可。 解释: keytool -genkey:自动使用默认的算法生成公钥和私钥 -alias[名称]:给证书取个别名 -keyalg:制定密钥的算法,如果需要制定密钥的长度,可以再加上keysize参数,密钥长度默认为1024位,使用DSA算法时,密钥长度必须在512到1024之间,并且是64的整数倍 -keystore:参数可以指定密钥库的名称。密钥库其实是存放密钥和证书文件,密钥库对应的文件如果不存在会自动创建。 -validity:证书的有效日期,默认是90天