《公司治理与内部控制》作业(3)

班级学号(序号)姓名

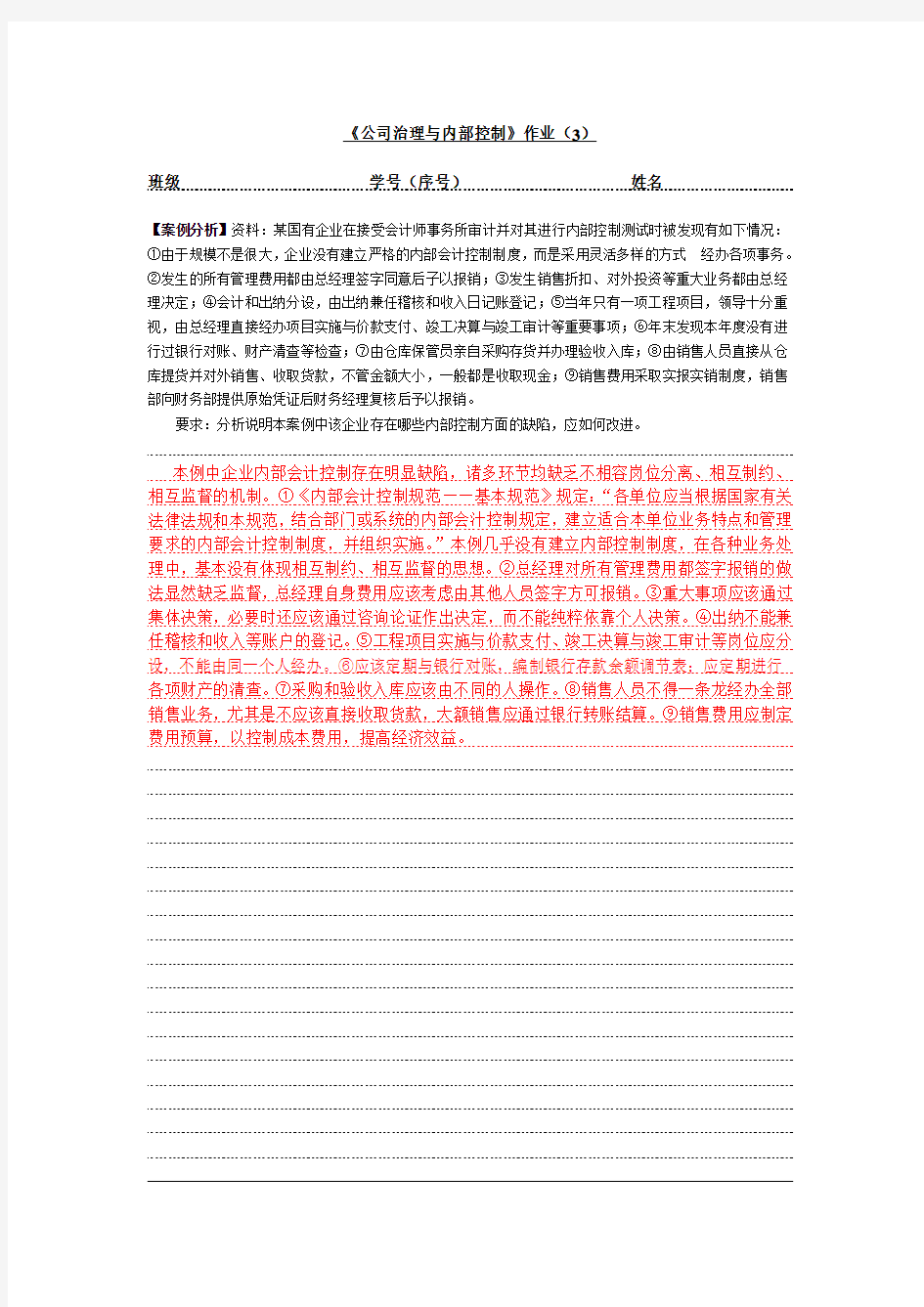

【案例分析】资料:某国有企业在接受会计师事务所审计并对其进行内部控制测试时被发现有如下情况:

①由于规模不是很大,企业没有建立严格的内部会计控制制度,而是采用灵活多样的方式经办各项事务。

②发生的所有管理费用都由总经理签字同意后子以报销;③发生销售折扣、对外投资等重大业务都由总经理决定;④会计和出纳分设,由出纳兼任稽核和收入日记账登记;⑤当年只有一项工程项目,领导十分重视,由总经理直接经办项目实施与价款支付、竣工决算与竣工审计等重要事项;⑥年末发现本年度没有进行过银行对账、财产清查等检查;⑦由仓库保管员亲自采购存货并办理验收入库;⑧由销售人员直接从仓库提货并对外销售、收取货款,不管金额大小,一般都是收取现金;⑨销售费用采取实报实销制度,销售部向财务部提供原始凭证后财务经理复核后予以报销。

要求:分析说明本案例中该企业存在哪些内部控制方面的缺陷,应如何改进。

本例中企业内部会计控制存在明显缺陷,诸多环节均缺乏不相容岗位分离、相互制约、相互监督的机制。①《内部会计控制规范——基本规范》规定:“各单位应当根据国家有关法律法规和本规范,结合部门或系统的内部会汁控制规定,建立适合本单位业务特点和管理要求的内部会计控制制度,并组织实施。”本例几乎没有建立内部控制制度,在各种业务处理中,基本没有体现相互制约、相互监督的思想。②总经理对所有管理费用都签字报销的做法显然缺乏监督,总经理自身费用应该考虑由其他人员签字方可报销。③重大事项应该通过集体决策,必要时还应该通过咨询论证作出决定,而不能纯粹依靠个人决策。④出纳不能兼任稽核和收入等账户的登记。⑤工程项目实施与价款支付、竣工决算与竣工审计等岗位应分设,不能由同一个人经办。⑥应该定期与银行对账,编制银行存款余额调节表;应定期进行各项财产的清查。⑦采购和验收入库应该由不同的人操作。⑧销售人员不得一条龙经办全部销售业务,尤其是不应该直接收取货款,大额销售应通过银行转账结算。⑨销售费用应制定费用预算,以控制成本费用,提高经济效益。

计算机信息安全技术作业习题 习题1 1.对计算机信息系统安全构成威胁的主要因素有哪些? 2.从技术角度分析引起计算机信息系统安全问题的根本原因是什么? 3.计算机信息安全研究的主要内容有哪些? 4.什么是TEMPEST技术? 5.什么是信息的完整性、可用性、保密性? 6.安全体系结构ISO7498-2标准包括哪些内容? 7.计算机系统的安全策略内容有哪些? 8.在计算机安全系统中人、制度和技术的关系如何? 9.什么是计算机系统的可靠性?计算机可靠性包含哪些内容? 10.提高计算机系统的可靠性可以采取哪两项措施? 11.容错系统工作过程包括哪些部分?每个部分是如何工作的? 12.容错设计技术有哪些? 13.故障恢复策略有哪两种? 14.什么是恢复块方法、N-版本程序设计和防卫式程序设计? 习题 2 1.请说明研究密码学的意义以及密码学研究的内容。 2.古典代替密码体制和换位密码体制有什么特点? 3. 请比较代替密码中移位密码、单表替代密码和多表替代密码哪种方法安全 性好,为什么? 4.凯撒密码是一种单表代替密码,它的加密方法就是把明文中所有字母都用 它右面的第k个字母代替,并认为z后面又是a。加密函数可以表示为: f ( a ) = ( a + k ) Mod n 其中f( a )表示密文字母在字母表中的位置,a表示明文字母在字母表中 的位置,k是密钥,n为字母表中的字符个数。 设有明文security,密钥k=3,密钥字母表如表所示,其中字母表示明文或 密文字符集,数字表示字母在密钥字母表中的位置。 z 2

(2)请写出该凯撒密码的解密函数。 (3)请用高级语言编写通用凯撒密码的加密/解密程序。 5.已知仿射密码的加密函数可以表示为: f(a) = ( aK1+ K0) mod 26 并知道明文字母e、h对应密文字母是f,w,请计算密钥K1和K0来破译此密码(答案K1=23,K0=17,还有其它解)。 6.设英文字母a,b,c,…,分别编号为0,1,2,…,25,仿射密码加密变换为 c = (3m + 5) mo d 26 其中m表示明文编号,c表示密文编号。 (1)试对明文security进行加密。 (2)写出该仿射密码的解密函数。 (3)试对密文进行解密。 7.Vigenere密码是法国密码学家Blaise de Vigenere发明的。设密钥 K=k 1k 2 k 3 …k n ,明文P=p 1 p 2 p 3 …p m ,当密钥长度n比明文长度m短时,密钥可以周期 性地重复使用。那么加密函数可以表示为: f (p i ) = ( p i + k i ) mod n 其中f (p i )表示密文字母在字母表中的位置,p i 表示明文字母在字母表中 的位置,k i 表示密钥字母在字母表中的位置, i = 1,2,…,n。 设有明文P=security,密钥K=dog。 (1)请写出加密后的密文。 (2)请写出该Vigenere密码的解密函数。 (3)请用高级语言编写通用Vigenere密码的加密/解密程序。 8.写出DES算法步骤。 9.在DES算法中,S 2盒的输入为101101,求S 2 盒的输出。 10.仔细观察DES的初始置换表,找出规律,并用数学表达式表示。 11.设有初始密钥的十六进制形式为:de 2c 3e 54 a0 9b 02,请写出经过DES的密钥置换后的密钥。 12.DES加密过程与解密过程有什么区别? 13.AES与DES相比较有哪些特点? 14.计算:(1)0111 0011⊕1010 1011 (2)0111 0011·1010 1011 15.已知: a(x) = {03}x3+{01}x2+{01}x+{02} b(x) = {0b}x3+{0d}x2+{09}x+{0e}, 计算:d(x) = a(x) b(x) 16.解释AES算法中的数据块长Nb、密钥长Nk、变换轮数Nr、状态state、圈密钥和扩展密钥的含义。 17.分别画出AES加密和解密过程的流程图。

《计算机控制系统》第二次作业答案 一、单项选择题。本大题共16个小题,每小题3.0 分,共48.0分。在每小题给出的选项中,只有一项是符合题目要求的。 1.()是将生产过程工艺参数转换为电参数的装置。 ( A ) A.传感器 B.A/D转换器 C.D/A转换器 D.互感器 2.在计算机和生产过程之间设置的信息传送和转换的连接通道是()。( B ) A.接口 B.过程通道 C.模拟量输入通道 D.开关量输入通道 3.所谓量化,就是采用一组数码来逼近离散模拟信号的幅值,将其转换为()。 ( B ) A.模拟信号 B.数字信号 C.程序代码 D.量化代码 4.数控系统一般由输入装置、输出装置、控制器和插补器等四大部分组成,这些功能 都由()来完成。 ( C ) A.人 B.生产过程 C.计算机 D.实时计算 5.外界干扰的扰动频率越低,进行信号采集的采样周期应该越()。 ( A ) A.长 B.短 C.简单 D.复杂 6.数字PID控制器是控制系统中应用最为广泛的一种控制规律,其中能迅速反应误差, 从而减小误差,但不能消除稳态误差的是()。 ( C ) A.微分控制 B.积分控制 C.比例控制 D.差分控制 7.在计算机控制系统中,PID控制规律的实现必须采用数值逼近的方法。当采样周期 短时,用求和代替积分、用后向差分代替微分,使模拟PID离散化变为()。 ( B )

A.微分方程 B.差分方程 C.积分方程 D.离散方程 8.香农采样定理给出了采样周期的上限,采样周期的下限为计算机执行控制程序和 ()所耗费的时间,系统的采样周期只能在Tmin和Tmax之间选择。 ( A ) A.输入输出 B.A/D采样时间 C.D/A转换时间 D.计算时间 9.在有交互作用的多参数控制系统中,振铃现象有可能影响到系统的()。 ( B ) A.可靠性 B.稳定性 C.经济性 D.通用性 10.在实际生产过程中,因为前馈控制是一个(),因此,很少只采用前馈控制的方案, 常常采用前馈-反馈控制相结合的方案。 ( A ) A.开环系统 B.闭环系统 C.稳定系统 D.不稳定系统 11.软件是工业控制机的程序系统;其中面向控制系统本身的程序,并根据系统的具体 要求,由用户自己设计的软件称作()。 ( B ) A.系统软件 B.应用软件 C.支持软件 D.控制软件 12.在程序设计的过程中,程序设计人员选取一种适当地高级(或汇编)语言,书写程 序的步骤叫做()。 ( D ) A.编译 B.程序设计 C.调试 D.编码 13.一个12位的A/D转换器,其量化精度约为0.02%,若其孔径时间为10微妙,如 果要求转换误差在转换精度内,则允许转换的正旋波模拟信号的最大频率为()。 ( C ) A.2HZ B.3HZ C.4HZ

计算机操作系统安全实 训心得总结 文件编码(GHTU-UITID-GGBKT-POIU-WUUI-8968)

本次实训,是对我能力的进一步锻炼,也是一种考验。从中获得的诸多收获,也是很可贵的,是非常有意义的。在实训中我学到了许多新的知识。是一个让我把书本上的理论知识运用于实践中的好机会,原来,学的时候感叹学的内容太难懂,现在想来,有些其实并不难,关键在于理解。在这次实训中还锻炼了我其他方面的能力,提高了我的综合素质。 网络真的很强大,用在学习上将是一个非常高效的助手。几乎所有的资料都能够在网上找到。敢于攻坚,越是难的问题,越是要有挑战的心理。这样就能够达到废寝忘食的境界。当然这也是不提倡熬夜的,毕竟有了精力才能够打持久战。但是做课设一定要有状态,能够在吃饭,睡觉,上厕所都想着要解决的问题,这样你不成功都难。最好在做课设的过程中能够有记录的习惯,这样在写实验报告时能够比较完整的回忆起中间遇到的各种问题。当时遇到我以前从未遇到的问题,让我都不知道从何下手。在经过大量的资料查阅之后,我对这个错误有了一定的了解,并且能够用相应的办法来解决。 这次的实训给了自己好大的提升,无论是学习中、还是同学的交流中。每一次的交流和谈话都会使我对某个问题有一个新的认识。始终把学习作为获得新知、掌握方法、提高能力、解决问题的一条重要途径和方法,切实做到用理论武装头脑、指导实践、推动工作。思想上积极进取,积极的把自己现有的知识用于社会实践中,在实践中也才能检验知识的有用性。所以在这次的实习工作中给我最大的感触就是我们在学校学到了很多的理论知识,但很少用于社会实践中,这样理论和实践就大

1两种 USB口的特点及区别?通用指标,传输模式,U SB 器件,硬件接口。 答: 两种 USB的特点: (1)USB 接口支持设备的热插拔功能 , 采用菊花式的连接 . (2)USB 有2电源线(5V),2 数据线 ,采用差分信号传输 ,可为连接在其上的设备提供 5V 电压 /100mA电流的供电 ,最大可提供 500mA的电流 . (3)一个 USB控制器可以连接多达 127个外设 ,而两个外设间的距离(线缆长度)可达 5 米. 两种 USB的区别 : 协议不同 ,USB1.1 传输速率是 12Mbps,USB2.0 传输速率是 480Mbps. 2光驱、硬盘、软驱的总线形式。 答: (1)光驱 :IDE ATA/ATAPI ,内部并行总线 . (2)硬盘:IDE SATA ,内部并行总线 . (3)软驱:软驱分内置和外置两种 ,内置软驱使用专用的 FDD接口 ,而外置软驱一般用于笔 记本电脑 , 使用 USB接口 . 3I2C、 SPI、SCI 总线的特点? 答: (1)I2C 总线由数据线 SDA与时钟线 SCL两条线构成通信线路,既可以发送数据也可以接收数据,在 CUP与被控 IC 之间,IC 与 IC 之间都可以进行双向传送,最高传输速度为 400Kbps. (2)S PI 是一个环形总线结构 , 是一种标准的四线同步双向串行总线 , 在 SCK的控制下,两个双向移位寄存器进行数据交换 , 可以同时发出和接收串行数据 . (3)S CI 是一种通用异步通信接口 UART. SCI 模块采用标准非归零( NRZ)数据格式 ,能够实现多 CPU之间或同其他具有兼容数据格式 SCI 端口的外设进行数据通信 . 4指出 RS-232、RS-485、 USB等总线的特点及发展趋势。 答: (1)RS-232 的特点:全双工数据传输,单端输入输出 , 有地线、发送和接受三条线即可实现数据传输 , 传输速率 20kb/s ,传输距离限于 15m,采用单端驱动和接收电路 . 采用负逻辑高电平为( -5--15v ),低电平为 (5-15v) ,电源电压为 +15v 或 +12v. (2)R S-485 的特点:半双工工作方式,差分信号传输,传输距离为几十米到上千米,速率 10Mbit/s, 采用屏蔽双绞线传输 . 可连接 32 个设备 . 电平逻辑“ 1”以两线间的电压差为 (+2 — 6V)表示;逻辑“ 0”以两线间的电压差为 (-2 —6V)表示,外接电源电压一般为 5v. (3)USB 即插即用 ,菊花式连接 ,有 2电源线( 5V),2数据线,而两个外设间的距离(线缆长度)可达 5米,差分信号传输 , 可外接 127 个设备. 5、简要归纳 ISA、 PCI 和 STD三种端口的特点。 答: ISA:有 98 根信号线,数据线宽 16 位,地址线宽 24 位,总线时钟 8MHz,中断源为边沿触发,数据传输速度为 16MB/S。 PCI:64 位总线( 3.3V )或者 32 位( 5V),最高总线频率为 33.3MHz/66MHz,数据传输速度为 80MB/S,(最高传输速度为 133MB/S),支持 10 个外设。

《计算机组成原理》作业(三) 学完6-7章后可以完成作业(二)。作业总分100分,将作为平时成绩记入课程总成绩。 一、简答题(每题6分,共30分) 1、什么就是总线?总线传输有何特点?为了减轻总线负载,总线上的部件应具备什么 特点? 答:总线就是连接各个部件的信息传输线,就是各个部件共享的传输介质。总线 上信息传输的特点:某一时刻只允许有一个部件向总线发送信息, 但多个部件可以同时从总线上接收相同的信息。 以CPU片内总线为例,在每个需要将信息送至总线的寄存器输出端接三态门,由三态 门控制端控制什么时刻由哪个寄存器输出。当控制端无效时,寄存器与总线之间呈 高阻状态。 2、为什么要设置总线判优控制?常见的集中式总线控制有几种?各有何特点?哪种 方式响应时间最快?哪种方式对电路故障最敏感? 答:总线判优控制解决多个部件同时申请总线时的使用权分配问题; 常见的集中式总线控制有三种:链式查询、计数器定时查询、独立请求; 特点:链式查询方式连线简单,易于扩充,对电路故障最敏感;计数器定时查询方式 优先级设置较灵活,对故障不敏感,连线及控制过程较复杂;独立请求方式速度最快,但硬件器件用量大,连线多,成本较高。 3、简要说明程序中断接口中IM、IR、EI、RD、BS五个触发器的作用。 五个触发器的作用: 中断屏蔽触发器(IM):CPU就是否受理中断或批准中断的标志。Im标志为“0” 时,CPU 可受理外界中断请求。 中断请求触发器(IR):暂存中断请求线上由设备发出的中断请求信号,IR标志为“1” 时, 表示设备发出了中断请求。 允许中断触发器(EI):用程序指令来置位,控制就是否允许某设备发出中断请求。IE 为“1”时,某设备可以向CPU发出请求。 准备就绪的标志(RD):一旦设备做好一次数据的接收或发送,便发出一个设备动作完 毕信号,使RS标志为“1”。 工作触发器(BS):设备“忙”的标志。BS=1,表示启动设备工作

数值分析第三次大作业 一、算法的设计方案: (一)、总体方案设计: x y当作已知量代入题目给定的非线性方程组,求(1)解非线性方程组。将给定的(,) i i

得与(,)i i x y 相对应的数组t[i][j],u[i][j]。 (2)分片二次代数插值。通过分片二次代数插值运算,得到与数组t[11][21],u[11][21]]对应的数组z[11][21],得到二元函数z=(,)i i f x y 。 (3)曲面拟合。利用x[i],y[j],z[11][21]建立二维函数表,再根据精度的要求选择适当k 值,并得到曲面拟合的系数矩阵C[r][s]。 (4)观察和(,)i i p x y 的逼近效果。观察逼近效果只需要重复上面(1)和(2)的过程,得到与新的插值节点(,)i i x y 对应的(,)i i f x y ,再与对应的(,)i i p x y 比较即可,这里求解 (,)i i p x y 可以直接使用(3)中的C[r][s]和k 。 (二)具体算法设计: (1)解非线性方程组 牛顿法解方程组()0F x =的解* x ,可采用如下算法: 1)在* x 附近选取(0) x D ∈,给定精度水平0ε>和最大迭代次数M 。 2)对于0,1, k M =执行 ① 计算() ()k F x 和()()k F x '。 ② 求解关于() k x ?的线性方程组 () ()()()()k k k F x x F x '?=- ③ 若() () k k x x ε∞∞ ?≤,则取*()k x x ≈,并停止计算;否则转④。 ④ 计算(1) ()()k k k x x x +=+?。 ⑤ 若k M <,则继续,否则,输出M 次迭代不成功的信息,并停止计算。 (2)分片双二次插值 给定已知数表以及需要插值的节点,进行分片二次插值的算法: 设已知数表中的点为: 00(0,1,,) (0,1,,)i j x x ih i n y y j j m τ=+=???=+=?? ,需要插值的节点为(,)x y 。 1) 根据(,)x y 选择插值节点(,)i j x y : 若12h x x ≤+ 或12 n h x x ->-,插值节点对应取1i =或1i n =-,

.计算机控制系统是由哪级部分组成的各部分作用硬件组成:微控制器或微处理器、ROM、RAM、外部设备、网络通信接口、实时时钟、电源。软件组成:系统软件和应用软件。作用:硬件中有A/D 称为模拟数字转换器,它包括采样保持和量化,其输出为数字形式,何时采样由计算机控制。 D/A称为数字模拟转换器,它是将数字信号转换成模拟信号形成控制量。应用软件根据要解决的问题而编写的各种程序,系统软件包括 操作系统,开发系统。 .为适应控制现场的工作环境,对工业控制机有何要求 (1)适应性(2)可靠性(3)实时性(4)扩展性 结构:(1)基于通用计算机的结构(2)基于嵌入式系统的结构 . PCI总线,CPCI总线,PC/104总线以及RS232,RS422,RS485有何特点,电平特性,适用场合 .何谓IO接口在计算机控制系统中为什么要有IO接口 (1)解决主机CPU和外围设备之间的时序配合和通信联络问题 (2)解决CPU和外围设备之间的数据格式转换和匹配问题 (3)解决CPU的负载能力和外围设备端口的选择问题 .计算机与外围设备交互信息有哪几种控制方式各有何优缺点 (1)并行通信。优点:传送速度快、信息率高。缺点:传输线多,成本高(2)串行通信。全双工方式RS-422 ,RS-232。半双工方式RS-485 (3)同步通信。要求收发双方具有同频同相的同步时钟信号,每帧信息开始加特定的同步字符,不允许有间隙

(4)异步通信。开始位,停止位,发送的字符间允许有间隙 .模拟输入通道中为何要加采样保持器,采样保持器的组成及要求是什么(1)用采样保持电路使得在A/D转换期间保持输入模拟信号不变 (2)孔径时间:AD转换器完成一次模拟量到数字量转换所需要的时间。 孔径误差:在孔径时间ta/d内,由于输入信号x(t)的变化所引起的误差称为孔径误差δ。 以ta/d=10μs的10位ADC芯片为例: 为保证不低于%的转换精度 的主要性能指标有哪些10V8位的ADC转换精度如何计算 (1). 接口特性(2). 量程(3). 分辨率(4). 误差和精度(5). 转换速率(6). A/D转换的方法 一个8位A/D转换器,孔径时间为100。如果要求转换误差在A/D转换精度(%)内,求允许转换的正弦波模拟信号的最大频率是多少 f=(2*pi*100*10^(-6)*100)= 请分别画出D/A转换器的单极性和双极性电压输出电路,并分别推出输出电压与输入数字量之间的关系式。 微机p328 什么是数字PID位置控制算法和增量型控制算法试比较它们的优缺点。 已知模拟调节器的传递函数为: ,试写出相应数字控制器的位置型和增量型控制算法,设采样周期T=

计算机组成原理-平时作业一 (注意:请独立完成作业,若作业为雷同将有可能被评为0分。为保证特殊字符的准确识别,如您的作业需要用到“ √ 或× ”的字符,请您直接在答题处复制。)1、解释下列概念:总线宽度、总线带宽、总线复用、总线的主设备(或主模块)、总线的从设备(或从模块)、总线的传输周期和总线的通信控制。 答:(1)总线宽度:指的是总线能同时传送的数据的二进制位(bit)数; (2)总线带宽:指的是总线本身所能达到的最高数据传输速率,单位是兆字节每秒(MB/s),这是衡量总线性能的重要指标,总线带宽越宽,传输效率也就越高; (3)总线复用:指既传送地址信息,又传送数据信息,在不同的时间间隔中完成传送地址和传送数据的任务; (4)总线的主设备(主模块):指一次总线传输期间,拥有总线控制权的设备(模块); (5)总线的从设备(从模块):指一次总线传输期间,配合主设备完成数据传输的设备(模块),它只能被动接受主设备发来的命令; (6)总线的传输周期:指总线完成一次完整而可靠的传输所需时间; (7)总线的通信控制:指总线传输过程中双方的时间配置方式。 2、控制器有哪几种控制方式?各自有什么特点? 答:控制器的控制方式可以分为3种,分别有:同步控制方式、异步控制方式和联合控制方式。 (1)同步控制控制方式的各项操作都由统一的时序信号控制,在每个机器周期中产生统一数目的节拍电位和工作脉冲; 特点:这种控制方式设计简单,容易实现;但是对于许多简单指令来说会有较多的空闲时间,造成较大数量的时间浪费,从而影响了指令的执行速度。

(2)异步控制方式的各项操作不采用统一的时序信号控制,而根据指令或部件的具体情况决定,需要多少时间,就占用多少时间; 特点:异步控制方式没有时间上的浪费,因而提高了机器的效率,但是控制比较复杂。 (3)联合控制是同步控制和异步控制结合的方式; 特点:一种情况是,大部分操作序列安排在固定的集齐周期中,对某些时间难以确定的操作则以执行部件的“回答”信号作为本次操作的结束。另一种情况是,及其周期的节拍脉冲数固定,但各条指令周期的集齐周期数不固定。 3、什么是微指令和微操作?微程序和机器指令有何关系?微程序和程序之间有何关系? 答:(1)微指令:是控制计算机各部件完成某个基本微操作的命令,是微程序级的命令,属于硬件; (2)微操作是指计算机中最基本的、不可再分解的操作; (3)微程序是机器指令的实时解释器,每一条机器指令都对应一个微程序; (4)微程序和程序是两个不同的概念。微程序是由微指令组成的,用于描述机器指令,实际上是机器指令的实时解释器,微程序是由计算机的设计者事先编制好并存放在控制存储器中的,一般不提供给用户;程序是由机器指令组成的,由程序员事先编制好并存放在主存放器中; 4、外部设备在系统中如何编址,如何与主机连接? 答:通常根据与存储器地址的关系,有两种编址方式。 (1)统一编址:指外设接口中的I/O寄存器和主存单元一样看待,将它们和主存单元组合在一起编排地址;或者说,将主存的一部分地址空间用作I/O地址空间。这样就可以用访问主存的指令去访问外设的某个寄存器,因而也就不需要专门的I/O指令,可以简化CPU的设计;

★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★ C语言 第三次大作业 班级:机电*** 姓名:******* 学号:********* ★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★★

题目一: 利用数组编写一个简单的成绩管理系统,要求有效依据至少150条,利用程序设计模块化思想,自定义函数不少于5个。其他要求:1、班级的人数由用户键盘输入;2、录入学生学号和考试成绩3、数据分析功能包括计算课程总分和平均分、按成绩由高到低排出成绩表、按学号由小到大排出成绩表、可按学号查询学生成绩及排名、按优秀(90~100),良好(80~89),中等(70~79),及格(60~69),不及格(<60)5个类别统计成绩并计算百分比和输出每个学生的学号、成绩及课程总分和平均分。 1、题意及算法分析 根据题目要求,结合程序设计模块化思想,可自定义7~9个函数,分别实现相应的功能。根据题目要求可定义学号数组为整形数组,平均分、成绩数组为float 类型;定义宏常量N,使得数组足够大;成绩和学号的排序可采用交换法、选择法、插入排序、冒泡法、快速排序法等,本题采用交换法排序,在采用交换法排序的时候可以通过定义一个标志变量(中间变量)实现;通过学号查找成绩可通过线性查找(顺序查找)或折半查找,本题采用的是顺序查找,采用顺序查找可以用for循环语句实现,查找次数最多为总人数n。统计等级时,利用整数除法(区别于实数除法),结合switch语句和计数控制循环语句即可得到不同等级所占百分比。菜单功能选择是可使用switch-case条件结构。要注意的是数组的下标从0开始;只能逐个引用数组元素,不能一次引用整个数组;数组做函数形式参数时,数组的大小可以不出现在数组名后面的方括号内;被调用函数的实际参数用数组名或数组定义式。

------------------------------------------------------------------------------------------------------------------------------ 单选题 目前主流网管系统的标准扩展包括___。 A: 网络设备、物理设备管理 B: 网络设备、应用管理 C: 物理设备、应用管理 单选题 我国关于计算机安全等级划分的国家标准是___。 A: GB2887-2000 B: GB17859-1999 C: TCSEC D: ITSEC E: ISO7498-1989 单选题 确保信息不暴露给未经授权的实体的属性指的是___。 A: 保密性 B: 完整性 C: 可用性 D: 可靠性 单选题 计算机信息系统的基本组成是:计算机实体、信息和___ A: A.网络 B: B.媒体 C: C.人 D: D.密文 单选题 与计算机系统安全实质的安全立法、安全管理和安全技术三个层次相对应的安全策略的职能分别是___ A: 限制、监视、保障 B: 监视、限制、保障 C: 监视、保障、限制 D: 限制、保障、监视 单选题 下列算法属于非对称加密算法的是___。 A: DES B: IDEA C: RSA D: MD5 单选题 IDEA加密算法的密钥长度是___位,能够抵抗差分密码分析和相关密钥密码分析的攻击。A: 32 B: 64 C: 128 D: 256

------------------------------------------------------------------------------------------------------------------------------ 单选题 以下对互联网阶段的病毒描述不正确的是___。 A: 多采用Java编写 B: 需要宿主程序 C: 能够跨平台运行 D: 借助网络传播 单选题 安全的含义___ A: A、security(安全) B: B、security(安全)和safety(可靠) C: C、safety(可靠) D: D、risk(风险) 单选题 身份按工作分类通常以___划分。 A: 分组或对象 B: 分组或角色 C: 对象或角色 单选题 以下不属于水印攻击方法的是___。 A: A、IBM攻击 B: B、跳跃攻击 C: C、鲁棒性攻击 D: D、同步攻击 单选题 黑客造成的主要安全隐患包括___。 A: 破坏系统、窃取信息及伪造信息 B: 攻击系统、获取信息及假冒信息 C: 进入系统、损毁信息及谣传信息 单选题 确保信息不暴露给未授权的实体的属性指的是___。 A: 保密性 B: 完整性 C: 可用性 D: 可靠性 单选题 目前用户局域网内部区域划分通常通过___实现。 A: 物理隔离 B: Vlan 划分 C: 防火墙防范 单选题 下面情景属于审计(Audit)过程描述的是___。 A: 用户依照系统提示输入用户名和口令 B: 用户在网络上共享了自己编写的一份Office文档,并设定哪些用户可以阅读,哪些用户

《计算机控制系统》作业参考答案 作业一 第一章 1.1什么是计算机控制系统?画出典型计算机控制系统的方框图。 答:计算机控制系统又称数字控制系统,是指计算机参与控制的自动控制系统,既:用算机代替模拟控 制装置,对被控对象进行调节和控制. 控制系统中的计算机是由硬件和软件两部分组成的.硬件部分: 计算机控制系统的硬件主要是由主机、外部设备、过程输入输出设备组成; 软件部分: 软件是各种程序的统称,通常分为系统软件和应用软件。 1.2.计算机控制系统有哪几种典型的类型?各有什么特点。 答:计算机控制系统系统一般可分为四种类型: ①数据处理、操作指导控制系统;计算机对被控对象不起直接控制作用,计算机对传感器产生的参数巡回检测、处理、分析、记录和越限报警,由此可以预报控制对象的运行趋势。 ②直接数字控制系统;一台计算机可以代替多台模拟调节器的功能,除了能实现PID 调节规律外, 还能实现多回路串级控制、前馈控制、纯滞后补偿控制、多变量解藕控制,以及自适应、自学习,最优控制等复杂的控制。 ③监督计算机控制系统;它是由两级计算机控制系统:第一级DDC 计算机, 完成直接数字控制功能;第二级SCC 计算机根据生产过程提供的数据和数学模型进行必要的运算,给DDC 计算机提供最佳给定值和最优控制量等。 ④分布式计算机控制系统。以微处理机为核心的基本控制单元,经高速数据通道与上一级监督计算机和CRT 操作站相连。 1.3.计算机控制系统与连续控制系统主要区别是什么?计算机控制系统有哪些优点? 答:计算机控制系统与连续控制系统主要区别:计算机控制系统又称数字控制系统,是指计算机参与 控制的自动控制系统,既:用计算机代替模拟控制装置,对被控对象进行调节和控制。 与采用模拟调节器组成的控制系统相比较,计算机控制系统具有以下的优点: (1)控制规律灵活,可以在线修改。(2)可以实现复杂的控制规律,提高系统的性能指标. (3)抗干扰能力强,稳定性好。 (4)可以得到比较高的控制精度。 (5)能同时控制多个回路,一机多用,性能价格比高。 (6)便于实现控制、管理与通信相结合,提高工厂企业生产的自动化程度. (7)促进制造系统向着自动化、集成化、智能化发展。 图1.3-2 典型的数字控制系统 给定

课程作业 第一次作业 1.冯·诺伊曼型计算机的主要特点是什么? 2.现代计算机系统如何进行多级划分? 3.如何理解“软件与硬件的逻辑等价性”? 4.写出下列各数的原码、反码、补码表示(用8位二进制数)。其中MSB是最高位(又是符号位),LSB是最低位。如果是小数,小数点在MSB之后;如果是整数,小数点在LSB 之后 (1)-35/64 (2)11/128 (3)用小数表示-1 (4)用整数表示-1 5.有一个字长为32位的浮点数,符号位1位;阶码8位,用移码表示;尾数23位,用补码表示;基数为2。请写出:(1)最大数的二进制表示,(2)最小数的二进制表示,(3)规格化数所能表示的数的范围。 6.将十进制数-27/64表示成32位浮点规格化数,格式同第5题所示。 7.已知x=0.11011,y=-0.10101,用变形补码计算x+y,同时指出结果是否溢出。 8.已知x=0.11011,y=-0.11111,用变形补码计算x-y,同时指出结果是否溢出。 9.某加法器进位链小组信号为C4C3C2C1,低位来的进位信号为C0,请分别按下述两种方式写出C4C3C2C1的逻辑表达式。 (1)串行进位方式(2)并行进位方式 10.一个定点数由______和______两部分组成。根据小数点位置不同,定点数有______和纯整数之分。 第二次作业 1.设一个具有20位地址和32位字长的存储器,问: (1)该存储器能存储多少个字节的信息? (2)如果存储器由512K×8位SRAM芯片组成,需要多少片? (3)需要多少位地址作芯片选择? 2.已知某64位机主存采用半导体存储器,其地址码为26位,若使用256K×16位的DRAM芯片组成该机所允许的最大主存空间,并选用模块板结构形式,问: (1)若每个模块板为1024K×64位,共需几个模块板? (2)每个模块板内共有多少DRAM芯片? (3)主存共需多少DRAM芯片?CPU如何选择各模块板? 3.用16K×8位的DRAM芯片构成64K×32位存储器,要求: (1)画出该存储器的组成逻辑图。

第五部分:英译汉 26.你不必再去那里了。他已经知道了。 27.众所周知,中国是一个发展中国家。 28.无机材料最常见的样品是大气、水、岩石等气体。 29.这里的苹果喜欢水和阳光。 30.弗雷德是个如此用功的学生,以至于他很快就成了我们班的第一名。 31.泰德和威廉在同一个屋檐下生活了五年。 第六部分:写作 Digital product Nowadays, with the rapid development of advanced digital technology, more and more digital products are widely used in daily life. Living in the digital age, we will inevitably come into contact with various digital products, such as digital cameras, digital computers, digital televisions, etc., and their types and quantities are increasing. Believe it or not, if you look at yourself, you can easily find one or two such things. More and more digital products will have a great impact on our work, study and daily life. On the one hand, our life is beneficial to digital products, and digital products really facilitate our life. With the help of computers, we can handle our work efficiently and enjoy music at the same time. Digital cameras can delete or correct our "unsuccessful" photos, which is impossible with traditional cameras. Similarly, with digital TV, we can enjoy more channels and higher quality scenes than traditional TV. Up to now, the extensive use of our contacts and mobile phones has enabled us to increase communication and contact anytime and anywhere. On the other hand, I have worked, digital products have created more convenience and working conditions, and our work efficiency has been greatly improved. The use of washing machines has greatly reduced our washing time. These modern digital products provide us with a more convenient life than before. However, just as every coin has two sides, some people are becoming too dependent on digital products and almost becoming slaves of advanced technology. Now some students can't study without even wearing MP4 and mobile phones. More and more students watch the phone on the road, which is very dangerous. We should avoid this kind of behavior. Secondly, the use of various illegal websites for network management has been imperfect, interspersed with pornography and violence, which is difficult to detect, which has a great impact on our physical and mental health. Third, when we travel, most people are too busy taking pictures to appreciate the beautiful scenery. After taking pictures with digital cameras, we store them and never look at them again. In a word, digital products are like a double-edged sword. With them, we may have less trouble in dealing with problems in our lives and enjoy a better life. However, it should be remembered that we should use them wisely and always be their masters. We should focus on taking advantage of the development of the problem, give full play to its positive role and avoid its negative impact.

随着计算机技术的发展及信息系统的日益成熟, 计算机的应用也越来越广泛。计算机的应用已经渗透到了各行各业, 从最初的军事、到制造工业、档案管理, 现在已经进入现代办公管理和家庭。因此计算机的安全就变得尤为重要。 1 计算机安全的重要性 计算机安全主要包括数据完整性和数据安全。数据完整性是指“一种未受损的状态”和“保持完整或未被分割的品质或状态”。数据安全是指“保证外界无法访问数据”。计算机安全的主要目标是保护计算机资源以免受毁坏、替换、盗窃和丢失。这些计算机资源包括计算机设备、存储介质、软件、计算机输出材料和数据。计算机安全对一个企业极其重要, 数据的丢失或损坏可能对企业造成严重的损害甚至摧毁一个企业。如果一个系统的数据完整性受到破坏, 进行系统恢复的耗费和生产效率的损失都是十分重大的。 2 对计算机造成安全威胁的主要因素 2. 1 物理威胁 物理安全是指不要让别人拿到你的东西, 最常见的物理威胁有以下几个方面: 偷窃、废物搜寻、间谋行为、身份识别错误。 2. 2 线缆连接 计算机网络的使用对数据造成了新的安全威胁。最常见的问题包括: 窃听、拨号进入、冒名顶替。 2. 3 身份鉴别 身份鉴别是指计算机决定你是否有权在服务器上要求或提供某些服务的过程。常见的身份鉴别安全威胁有; 口令圈套、口令破解、算法考虑不周、编辑口令。 2. 4 编程 主要是指病毒。 2. 5 系统漏洞 系统漏洞也被称为陷井。陷井通常是由操作系统开发者有意设置的, 这样他们就能在用户失去了对系统的所有访问权时仍能进入系统。综上所述的几种造成计算机安全威胁的因素中都与口令有关, 可见口令的设置和保密极其重要。 3 保证计算机安全的策略和解决方案

水温控制系统 一,任务 设计并制作一个水温自动控制系统,控制对象为1升净水,容器为搪瓷器皿.水温可以在一定范围内由人工设定,并能在环境温度降低时实现自动控制,以保持设定的温度基本不变. 二,要求 1.基本要求 (1)温度设定范围为40~90℃,最小区分度为1℃,标定温度≤1℃. (2)环境温度降低时(例如用电风扇降温)温度控制的静态误差≤1℃. (3)用十进制数码管显示水的实际温度. 2.发挥部分 (1)采用适当的控制方法,当设定温度突变(由40℃提高到60℃)时, 减小系统的调节时间和超调量. (2)温度控制的静态误差≤0.2℃. (3)在设定温度发生突变(由40℃提高到60℃)时,自动打印水温随时间变化的曲线. 设计 一,方案设计与论证 本题目要求:能在40 ℃至90 ℃范围内设定控制水温, 静态控制精度为0.2 ℃.并具有快速性与较小的超调,以及十进制数码管显示,温度曲线打印.

测量部分 采用温度传感器铂电阻Pt1000.铂热电阻的物理化学 性能在高温和氧化性介质中很稳定,线性较好.在0—100 ℃时,最大非线性偏差小于0.5 ℃.铂热电阻与温度关系 是:Rt = R0(1+At+Bt*t) 其中Rt 是温度为t 时电阻; R0是温度为0 ℃时电阻; A,B 为温度系数. 驱动控制部分 此方案采用SPCE061A 单片机实现,此单片机内置8路 ADC,2路DAC.另外,该芯片内置JTAG 在线仿 真,编程接口,可以方便实现在线调试. 二,系统硬件电路设计 2.1 电路方框图及说明 方框图说明 键盘设定 数据采集 SPCE061A 数据显示 串口接口--pc-- 打印 继电器 热电炉 语音提示

计算机组成原理大作业 HUA system office room 【HUA16H-TTMS2A-HUAS8Q8-HUAH1688】

计算机组成原理 大作业 院(系):物联网工程学院 专业: 计算机科学与技术 班级: 学号: 姓名: 摘要 1.计算机硬件系统:到目前为止,计算机仍沿用由冯.诺依曼首先提出的基于总线的计算机硬件系统。其基本设计思想为: a.以二进制形式表示指令和数据。 b.程序和数据事先存放在存储器中,计算机在工作时能够高速地从存储器中取出指令加以执行。 c.由运算器、控制器、存储器、输入设备和输出设备等五大部件组成计算机硬件系统。 2.计算机软件系统:所谓软件,就是为了管理、维护计算机以及为完成用户的某种特定任务而编写的各种程序的总和。计算机的工作就是运行程序,通过逐条的从存储器中取

出程序中的指令并执行指令所规定的操作而实现某种特定的功能。微型计算机的软件包括系统软件和用户(应用)软件。 关键词:计算机系统硬件存储器控制器运算器软件 目录 摘要 (2) 第一章总体设计 (4) 问题描述 (4) 实验环境 (4) 软件介绍 (4) 模块介绍 (4) 实验目的 (5) 实验内容 (5) 第二章原理图 (6) 第三章管脚分配 (7) 第四章微程序设计 (8) 1. alu_74181 (8)

2. romc (9) 第一章总体设计 问题描述 从两个reg_74244中分别取出两数经过总线,各自分别到达两个寄存器reg_74373,再由两个寄存器到达运算器alu_74181,在运算器里经过运算得出结果,结果再由总线传输进入另外的一个寄存器reg_74373,输出。 实验环境 软件介绍 ISE的全称为Integrated Software Environment,即“集成软件环境”,是Xilinx公司的硬件设计工具。它可以完成FPGA开发的全部流程,包括设计输入、仿真、综合、布局布线、生成BIT文件、配置以及在线调试等,功能非常强大。ISE除了功能完整,使用方便外,它的设计性能也非常好,拿ISE 9.x来说,其设计性能比其他解决方案平均快30%,它集成的时序收敛流程整合了增强性物理综合优化,提供最佳的时钟布局、更好的封装和时序收敛映射,从而获得更高的设计性能。 模块介绍 微程序控制器 微程序控制器是一种控制器,同组合逻辑控制器相比较,具有规整性、灵活性、可维护性等一系列优点,因而在计算机设计中逐渐取代了早期采用的组合逻辑控制器,并已被