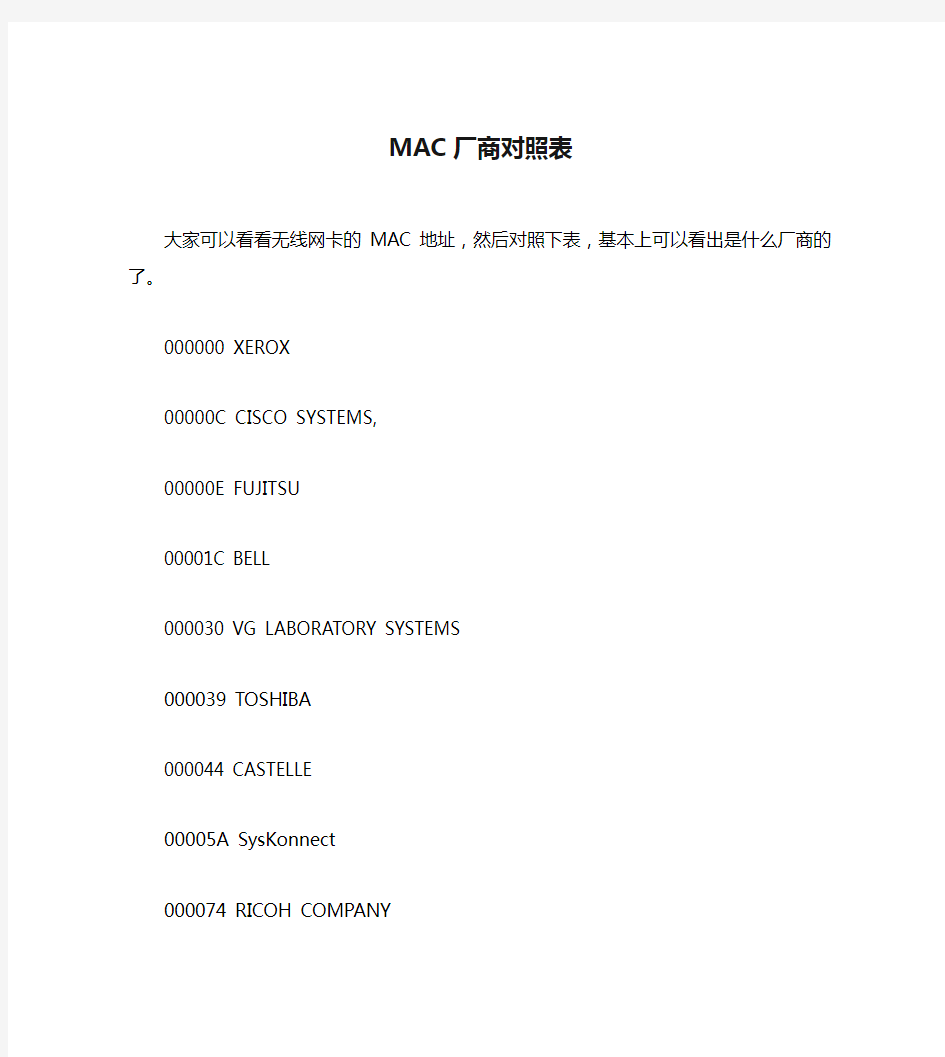

MAC厂商对照表

大家可以看看无线网卡的MAC地址,然后对照下表,基本上可以看出是什么厂商的了。

000000 XEROX

00000C CISCO SYSTEMS,

00000E FUJITSU

00001C BELL

000030 VG LABORATORY SYSTEMS

000039 TOSHIBA

000044 CASTELLE

00005A SysKonnect

000074 RICOH COMPANY

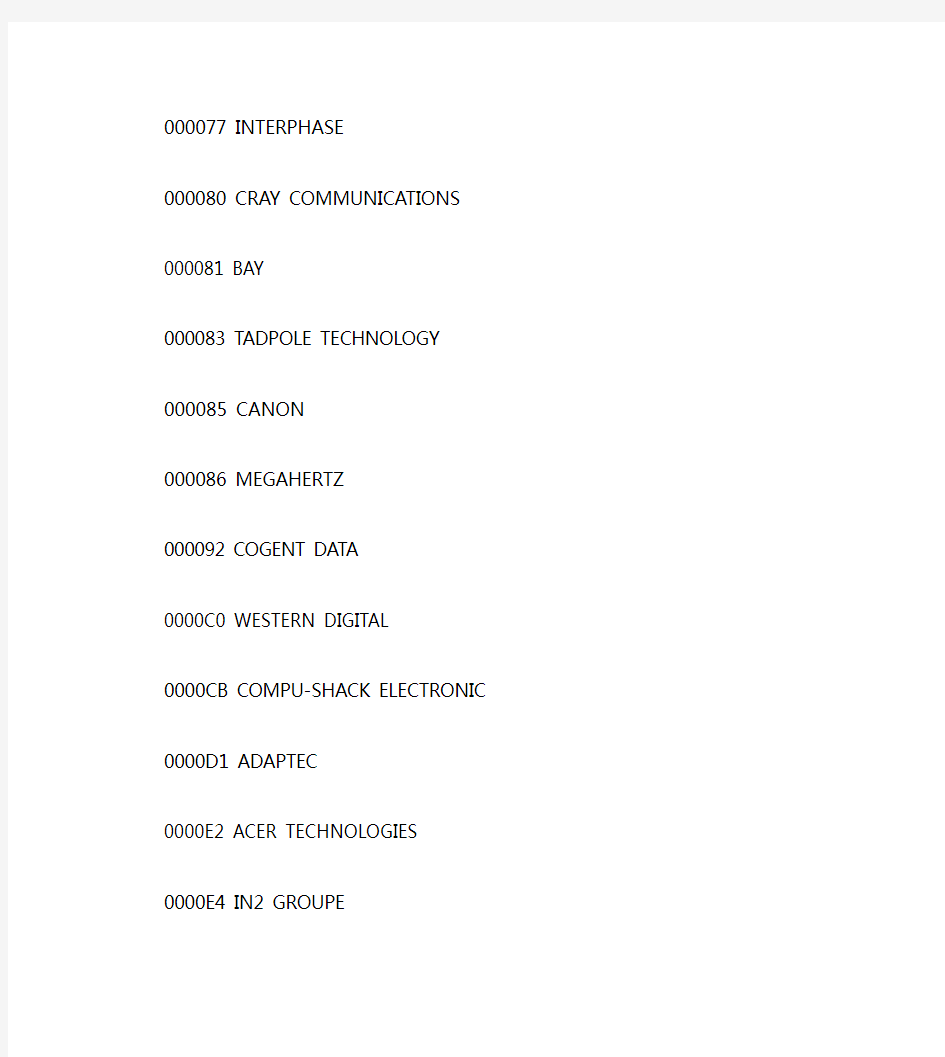

000077 INTERPHASE

000080 CRAY COMMUNICATIONS

000081 BAY

000083 TADPOLE TECHNOLOGY

000085 CANON

000086 MEGAHERTZ

000092 COGENT DATA

0000C0 WESTERN DIGITAL

0000CB COMPU-SHACK ELECTRONIC

0000D1 ADAPTEC

0000E2 ACER TECHNOLOGIES

0000E4 IN2 GROUPE

0000E8 ACCTON TECHNOLOGY 0000F6 APPLIED MICROSYSTEMS 0000F8 DIGITAL EQUIPMENT 000100 EQUIP'TRANS

000102 3COM

000103 3COM

000142 Cisco Systems, 000196 Cisco Systems,

0001C9 Cisco Systems,

0001E6 Hewlett-Packard 000216 Cisco Systems, 000217 Cisco Systems, 00021E SIMTEL

00022D Agere

000244 SURECOM Technology 00024B Cisco Systems, 000255 IBM

000256 Alpha Processor, 00027D Cisco Systems, 00027E Cisco Systems,

0002A5 Compaq Computer 0002B3 Intel

0002B9 Cisco Systems,

0002FD Cisco Systems,

000347 Intel

00036B Cisco Systems,

00036E Nicon Systems (Pty) 0003BA Sun

0003E3 Cisco Systems,

0003E4 Cisco Systems,

0003FF Connectix

000400 LEXMARK INTERNATIONAL, 000423 Intel

000427 Cisco Systems,

000428 Cisco Systems,

00044D Cisco Systems,

00044E Cisco Systems,

00046D Cisco Systems,

000475 3 Com

000476 3 Com

00049A Cisco Systems,

0004AC IBM

0004C1 Cisco Systems,

0004DD Cisco Systems,

000532 Cisco Systems,

00055E Cisco Systems,

000596 Genotech Co.,

00060D Wave7

000628 Cisco Systems,

000629 IBM

000652 Cisco Systems,

000653 Cisco Systems,

00065B Dell Computer

00067C CISCO SYSTEMS,

0006D7 Cisco Systems,

0006E9 Intime

0006F4 Prime Electronics & Satellitics 00070E Cisco Systems

000732 AAEON Technology

000750 Cisco Systems,

000777 Motah

0007EB Cisco Systems

0007EC Cisco Systems

0007EF Lockheed Martin Tactical 000802 Compaq Computer

000821 Cisco Systems

000874 Dell Computer

000888 OULLIM Information Technology 0008A1 CNet Technology

0008C7 COMPAQ COMPUTER

0008DE 3UP

0008E3 Cisco

000917 WEM Technology

000943 Cisco

000A0A SUNIX Co.,

000A41 Cisco

000A8A Cisco

000AB7 Cisco

000AF4 Cisco

000B46 Cisco

000B5D FUJITSU

000BCD Compaq

000C69 National Radio Astronomy 001006 Thales Contact Solutions 001007 CISCO SYSTEMS,

00100B CISCO SYSTEMS,

001011 CISCO SYSTEMS,

001014 CISCO SYSTEMS,

001029 CISCO SYSTEMS,

00102F CISCO SYSTEMS,

00104B 3COM

001054 CISCO SYSTEMS,

00105A 3COM

001079 CISCO SYSTEMS,

00107B CISCO SYSTEMS,

001083 HEWLETT-PACKARD

0010A4 XIRCOM

0010B5 ACCTON TECHNOLOGY

0010DC MICRO-STAR INTERNATIONAL CO., 002000 LEXMARK INTERNATIONAL, 002035 IBM

0020AF 3COM

0020D2 RAD DATA COMMUNICATIONS, 0020ED GIGA-BYTE TECHNOLOGY CO., 003005 Fujitsu Siemens

003019 CISCO SYSTEMS,

003048 Supermicro Computer,

00306E HEWLETT

003078 Cisco Systems,

00307B Cisco Systems,

003080 CISCO SYSTEMS,

003084 ALLIED TELESYN

003085 CISCO SYSTEMS,

00308C ADVANCED DIGITAL

003094 Cisco Systems,

003096 CISCO SYSTEMS,

0030B6 CISCO SYSTEMS,

0030C1 HEWLETT-PACKARD

0030F2 CISCO SYSTEMS,

004033 ADDTRON TECHNOLOGY CO., 00407E EVERGREEN SYSTEMS, 004081 MANNESMANN SCANGRAPHIC 00408C AXIS COMMUNICATIONS 004095 R.P.T. INTERGROUPS INT'L 004096 Aironet Wireless

0040AF DIGITAL PRODUCTS, 005004 3COM

00500B CISCO SYSTEMS,

00500F CISCO SYSTEMS,

005014 CISCO SYSTEMS,

00502A CISCO SYSTEMS,

00503E CISCO SYSTEMS,

005050 CISCO SYSTEMS,

005053 CISCO SYSTEMS,

005054 CISCO SYSTEMS,

005056 VMWare,

005073 CISCO SYSTEMS,

005080 CISCO SYSTEMS,

00508B COMPAQ COMPUTER

0050A2 CISCO SYSTEMS,

0050BA D-LINK

0050BD CISCO SYSTEMS,

0050DA 3COM

0050DC TAS TELEFONBAU A. SCHWABE GMBH & CO. 0050E2 CISCO SYSTEMS,

006008 3COM

006009 CISCO SYSTEMS,

00602E CYCLADES

00602F CISCO SYSTEMS,

00603E CISCO SYSTEMS,

006047 CISCO SYSTEMS,

00605C CISCO SYSTEMS,

006069 BROCADE COMMUNICATIONS SYSTEMS, 006070 CISCO SYSTEMS,

006083 CISCO SYSTEMS,

00608C 3COM

006094 IBM

006097 3COM

0060B0 HEWLETT-PACKARD

008017 PFU

00801C NEWPORT SYSTEMS

008029 EAGLE TECHNOLOGY,

00802D XYLOGICS

00805F COMPAQ COMPUTER

008064 WYSE

008067 SQUARE D

008072 MICROPLEX SYSTEMS

00807D EQUINOX SYSTEMS 00808C NetScout Systems, 00809F ALCATEL BUSINESS 0080A1 MICROTEST,

0080A3 LANTRONIX

0080AD CNET TECHNOLOGY, 0080B2 NETWORK EQUIPMENT 0080C7 XIRCOM

0080C8 D-LINK SYSTEMS, 0080D4 CHASE RESEARCH 00900C CISCO SYSTEMS, 009021 CISCO SYSTEMS, 009027 INTEL

00902B CISCO SYSTEMS, 00905F CISCO SYSTEMS, 00906D CISCO SYSTEMS, 00906F CISCO SYSTEMS, 009086 CISCO SYSTEMS, 009092 CISCO SYSTEMS, 009093 NANAO

009096 ASKEY COMPUTER 0090A6 CISCO SYSTEMS, 0090AB CISCO SYSTEMS, 0090B1 CISCO SYSTEMS,

0090BF CISCO SYSTEMS,

0090D9 CISCO SYSTEMS,

0090F2 CISCO SYSTEMS,

0090F5 CLEVO

00A024 3COM

00A08E Nokia Internet

00A098 NETWORK APPLIANCE

00A0C9 INTEL CORPORATION -

00A0F9 BINTEC COMMUNICATIONS

00AA00 INTEL

00B019 Casi-Rusco

00B064 Cisco Systems,

00B0C2 Cisco Systems,

00B0D0 Dell Computer

00B400 unknown

00C005 LIVINGSTON ENTERPRISES, 00C04F DELL COMPUTER

00C06C SVEC COMPUTER

00C07B ASCEND COMMUNICATIONS, 00C085 ELECTRONICS FOR IMAGING, 00C095 ZNYX

00C09F QUANTA COMPUTER,

00C0CA ALFA,

00C0EB SEH COMPUTERTECHNIK

00C0F0 KINGSTON TECHNOLOGY 00D000 FERRAN SCIENTIFIC,

00D001 VST TECHNOLOGIES,

00D003 COMDA ENTERPRISES

00D004 PENTACOM

00D058 CISCO SYSTEMS,

00D059 AMBIT MICROSYSTEMS

00D068 IWILL

00D079 CISCO SYSTEMS,

00D097 CISCO SYSTEMS,

00D0B7 INTEL

00D0BA CISCO SYSTEMS,

00D0BB CISCO SYSTEMS,

00D0BC CISCO SYSTEMS,

00D0C0 CISCO SYSTEMS,

00D0C3 VIVID TECHNOLOGY PTE, 00D0D3 CISCO SYSTEMS,

00D0E4 CISCO SYSTEMS,

00D0FF CISCO SYSTEMS,

00E000 FUJITSU,

00E002 CROSSROADS SYSTEMS, 00E014 CISCO SYSTEMS,

00E018 ASUSTEK COMPUTER

00E01E CISCO SYSTEMS,

00E029 STANDARD MICROSYSTEMS

00E04F CISCO SYSTEMS,

00E07D NETRONIX,

00E081 TYAN COMPUTER

00E086 CYBEX COMPUTER

00E098 AboCom Systems,

00E0A3 CISCO SYSTEMS,

00E0B0 CISCO SYSTEMS,

00E0B6 Entrada

00E0C5 BCOM ELECTRONICS

00E0F7 CISCO SYSTEMS,

00E0F9 CISCO SYSTEMS,

00E0FE CISCO SYSTEMS,

020000 LAA - locally assigned address 020002 LAA - locally assigned address 020022 LAA - locally assigned address 020042 LAA - locally assigned address 020052 LAA - locally assigned address 020080 LAA - locally assigned address 020082 LAA - locally assigned address 0200C2 LAA - locally assigned address 020701 RACAL-DATACOM

02608C 3COM

0280AD LAA - locally assigned address

02BF0A LAA - locally assigned address 080002 BRIDGE COMMUNICATIONS

080006 SIEMENS

080009 HEWLETT

08000E NCR

080011 TEKTRONIX

080020 SUN MICROSYSTEMS

08002B DIGITAL EQUIPMENT

080046 SONY CORPORATION

08004E 3COM EUROPE

08005A IBM

080086 IMAGEN

080087 XYPLEX

10005A IBM

100090 unknown

222222 LAA - locally assigned address 400002 unknown

40000A unknown

400012 unknown

400040 unknown

400041 unknown

400042 unknown

400043 unknown

400044 unknown

400046 unknown

400048 unknown

40004C unknown

40004F unknown

4000AF unknown

4000FF unknown

40040A unknown

40060D unknown

453001 Multicast

8047FF unknown

808000 unknown

808100 unknown

AA0004 DIGITAL EQUIPMENT

FE0000 LAA - locally assigned address FFFFFF (special) Ethernet

MAC地址厂商分配表 Index MAC Address Vendor-Name 100-00-0C-**-**-**Cisco Systems Inc 200-00-0E-**-**-**Fujitsu 300-00-75-**-**-**Nortel Networks 400-00-95-**-**-**Sony Corp 500-00-F0-**-**-**Samsung Electronics 600-01-02-**-**-**3Com 700-01-03-**-**-**3Com 800-01-30-**-**-**Extreme Networks 900-01-42-**-**-**Cisco Systems Inc 1000-01-43-**-**-**Cisco Systems Inc 1100-01-4A-**-**-**Sony Corp 1200-01-63-**-**-**Cisco Systems Inc 1300-01-64-**-**-**Cisco Systems Inc 1400-01-81-**-**-**Nortel Networks 1500-01-96-**-**-**Cisco Systems Inc 1600-01-97-**-**-**Cisco Systems Inc 1700-01-C7-**-**-**Cisco Systems Inc 1800-01-C9-**-**-**Cisco Systems Inc 1900-01-E6-**-**-**Hewlett Packard 2000-01-E7-**-**-**Hewlett Packard 2100-02-16-**-**-**Cisco Systems Inc 2200-02-17-**-**-**Cisco Systems Inc 2300-02-4A-**-**-**Cisco Systems Inc 2400-02-4B-**-**-**Cisco Systems Inc 2500-02-5F-**-**-**Nortel Networks 2600-02-78-**-**-**Samsung Electronics 2700-02-7D-**-**-**Cisco Systems Inc 2800-02-7E-**-**-**Cisco Systems Inc 2900-02-A5-**-**-**Hewlett Packard 3000-02-B3-**-**-**Intel Corporation 3100-02-B9-**-**-**Cisco Systems Inc 3200-02-BA-**-**-**Cisco Systems Inc 3300-02-DC-**-**-**Fujitsu 3400-02-EE-**-**-**Nokia 3500-02-FC-**-**-**Cisco Systems Inc 3600-02-FD-**-**-**Cisco Systems Inc 3700-03-31-**-**-**Cisco Systems Inc 3800-03-32-**-**-**Cisco Systems Inc 3900-03-42-**-**-**Nortel Networks 4000-03-47-**-**-**Intel Corporation 4100-03-4B-**-**-**Nortel Networks 4200-03-6B-**-**-**Cisco Systems Inc 4300-03-6C-**-**-**Cisco Systems Inc 4400-03-7F-**-**-**Atheros Communications 4500-03-93-**-**-**Apple Computer 4600-03-9F-**-**-**Cisco Systems Inc 4700-03-A0-**-**-**Cisco Systems Inc 4800-03-E3-**-**-**Cisco Systems Inc

众所周知,mac地址电脑的唯一标识,就如同我们身份证一样。虽然mac地址用到的不多,但是各位有必要了解一下电脑mac地址查询方法,万一要用到了呢!本文我们就来为大家详解一下电脑mac地址查询两种方法。 公司在进行局域网管理时,都会用到mac地址。但是对非技术人员来说,电脑mac地址查询方法是怎样的呢,下面就随我们来瞧瞧吧。 电脑mac地址查询方法一:在“开始”菜单或者同时按下win+R快捷键打开“运行”窗口(图1),在运行窗口内输入“cmd”命令,点击确定之后就会出现“C:WINDOWSsystem32cmd.exe”程序框,然后在光标处输入ipconfig/all命令,敲击键盘上的enter键,这时候你就能看到有关网卡的全部信息,其中就包括电脑mac地址。以我们电脑为例,图中的physicaladdress 即是电脑的mac地址,为00-FF-45-F2-2A-D6。

电脑mac地址查询方法二:点击电脑桌面的“网上邻居”,点击鼠标右键,找到“属性”选项,单击打开,就能看到“网络连接”页面。双击本地连接,即会出现本地连接状态属性卡,单击“支持”,这时候你就会在连接状态内看到“默认网关”下方有“详细信息”(图3),单击进去,第一栏的实际地址即是电脑的mac地址(图4)。 Win7系统电脑mac地址查询方法介绍 上面我们主要是为大家介绍了xp系统中的电脑mac地址查询方法,那么Win7系统怎么查询呢。其实操作是很类似的,具体如下:单击电脑桌面上的“网络邻居”,打开之后就能看到左侧的“查看网络连接”点击进入,右键点击本地连接找到“状态”并打开,然后你就能看到同上述查询方法内一致的“本地连接状态”属性卡,单击详细信息,就可清楚的看到电脑的mac地址了。当然此外,你还可以利用在运行程度中输入cmd的方式进行查询。由此来看,不管winxp还是win7系统查询mac地址的方法都是很类似的。 大家是不是已经通过上面我们的介绍了解了电脑mac地址查询方法了呢,详细的步骤大家不妨立即就试一试,实用的技能轻松掌握!mac地址在我们日常的工作中还是会经常遇到的,我们建议大家最好将文章收藏起来,以后用的时候翻出来就能派上用场。

利用MAC地址查找被盗笔记本电脑 随着现代社会经济的发展,涉及电脑被盗的案件也日益增多,由于电脑 体积小、移动性强、物理特征不明显等因素,给我们的侦查破案带来了不小的难度。下面简单介绍一下MAC地址在刑事侦查中的作用及方法。首先了解一什么是下MAC。通俗点说MAC就是电脑上网用的网卡, MAC 地址就是在媒体接入层上使用的地址,也就是网卡的物理地址。现在的Mac地址一般都采用6字节48bit(在早期还有2字节16bit的Mac地址)。每块网卡在生产出来后,除了基本的功能外,都有一个唯一的编号标识自己。全世界所有的网卡都有自己的唯一标号,是不会重复的。这个MAC地址是由48位2进制数组成的,通常分成6段,用16进制表示就是类似00-D0-09-A1-D7-B7的一串字符。 其次谈谈MAC在刑事侦查中的作用。由于网卡和身份证一样具有唯一性,所以我们就可以利用它来查找被盗电脑的线索,从技术上来说,只要被盗的电脑有在上网使用,就可以通过技术手段扫描到使用者的IP地址、电话及详细资料,然后按图索骥找到嫌疑人。 在明白了MAC的原理和作用后,我们来了解一下如何获取MAC的地址。 一、一般可以从电脑的外包装,装箱单,说明书,保修卡等上面找到MAC地址。

二、可以从电脑上找,有些会贴在电脑上,没贴的也能通过在运行中输入CMD到DOS状态输入IPCONFIG/ALL得到。但一般情况下事主都不会刻意的记录这个,而且如果电脑被盗后也无法查询。 三、现在的电脑用户绝大部分采用ADSL上网的,那么网络服务商就会给我们提供一个上网账号和密码。我们就可以用这个账号和密码通过服务商倒查出我们上网用的MAC地址。 四、现代家庭中很多人拥有2台以上电脑的,这样就需要使用路由器,在电脑使用的时候路由器会纪录下每台电脑的MAC地址。 五、虽然现在的电脑品牌机较多,但是生产和销售的厂家都会纪录下每台电脑的机器码、MAC地址等。我们就可以用购买时的发票等资料通过他们倒查出MAC的地址。 六、通过网监部门查找MAC地址。 与大家分享,希望尽快建立被盗抢电脑MAC地址库,并接入运营商查询接口。 具体的方法是:一般的手提电脑公司都有一个被盗系统,在电脑被盗后将该电脑的条形码提供给该电脑公司,电脑公司会将该条形码输入其公司全国联网的报警系统,嫌疑人如果带着电脑到售后去维修,在维修时会自动报警。从而可以找回该电脑,不过嫌疑人要是不去该电脑公司的每台电脑只要接入网络,必然会在网络提供商处留下记录,这个记录中

部分网卡MAC地址厂家 00:00:00 Xerox Corporation 00:00:01 Xerox Corporation 00:00:02 Xerox Corporation 00:00:03 Xerox Corporation 00:00:04 Xerox Corporation 00:00:05 Xerox Corporation 00:00:06 Xerox Corporation 00:00:07 Xerox Corporation 00:00:08 Xerox Corporation 00:00:09 Xerox Corporation 00:00:0a Omron Tateisi Electronics Co. 00:00:0b Matrix Corporation 00:00:0c Cisco Systems, Inc. 00:00:0d Fibronics Ltd. 00:00:0e Fujitsu Limited 00:00:0f Next, Inc. 00:00:10 Sytek Inc. 00:00:11 Normerel Systemes 00:00:12 Information Technology Limited 00:00:13 Camex 00:00:14 Netronix 00:00:15 Datapoint Corporation 00:00:16 Du Pont Pixel Systems . 00:00:17 Tekelec 00:00:18 Webster Computer Corporation 00:00:19 Applied Dynamics International 00:00:1a Advanced Micro Devices 00:00:1b Novell Inc. 00:00:1c Bell Technologies 00:00:1d Cabletron Systems, Inc. 00:00:1e Telsist Industria Electronica 00:00:1f Telco Systems, Inc. 00:00:20 Dataindustrier Diab Ab 00:00:21 Sureman Comp. & Commun. Corp. 00:00:22 Visual Technology Inc. 00:00:23 Abb Industrial Systems Ab 00:00:24 Connect As 00:00:25 Ramtek Corp. 00:00:26 Sha-ken Co., Ltd. 00:00:27 Japan Radio Company 00:00:28 Prodigy Systems Corporation 00:00:29 Imc Networks Corp.

全球MAC地址分配(标准分配,不考虑自己修改的那些) 0:0:1 SuperLAN-2U 0:0:10 Hughes LAN Systems (formerly Sytek) 0:0:11 Tektronix 0:0:15 Datapoint Corporation 0:0:18 Webster Computer Corporation Appletalk/Ethernet Gateway 0:0:1a AMD (?) 0:0:1b Novell (now Eagle Technology) 0:0:1c JDR Microdevices generic, NE2000 drivers 0:0:1d Cabletron 0:0:1f Cryptall Communications Corp. 0:0:2 BBN (was internal usage only, no longer used) 0:0:20 DIAB (Data Intdustrier AB) 0:0:21 SC&C (PAM Soft&Hardware also reported) 0:0:22 Visual Technology 0:0:23 ABB Automation AB, Dept. Q 0:0:24 Olicom 0:0:29 IMC 0:0:2a TRW 0:0:2c NRC - Network Resources Corporation - MultiGate Hub1+, Hub2, etc 0:0:32 GPT Limited (reassigned from GEC Computers Ltd) 0:0:37 Oxford Metrics Ltd 0:0:3b Hyundai/Axil Sun Sparc Station 2 clone 0:0:3c Auspex 0:0:3d AT&T 0:0:3f Syntrex Inc 0:0:44 Castelle 0:0:46 ISC-Bunker Ramo, An Olivetti Company 0:0:48 Epson 0:0:49 Apricot Ltd. 0:0:4b APT -ICL also reported 0:0:4c NEC Corporation 0:0:4f Logicraft 386-Ware P.C. Emulator 0:0:51 Hob Electronic Gmbh & Co. KG 0:0:52 Optical Data Systems 0:0:55 AT&T 0:0:58 Racore Computer Products Inc 0:0:5a SK (Schneider & Koch in Europe and Syskonnect outside of Europe) 0:0:5a Xerox 806 (unregistered) 0:0:5b Eltec 0:0:5d RCE 0:0:5e U.S. Department of Defense (IANA) 0:0:5f Sumitomo

各操作系统查询网卡MAC地址方法 MAC地址是网卡的物理地址,例如:00-19-21-C4-BA-DB。MAC地址就是网卡的身份证号码,具有全球唯一性。 Windows XP系统查询MAC地址方法: 点击桌面左下角的“开始”按钮——“运行”——输入cmd后点击“确定”(如图1)弹出一个窗口,输入ipconfig/all,然后回车(如图2)。有线网卡MAC:“Ethernet adapter 本地连接”中的“Physical Address”,Physical Address后面的内容就是有线网卡的MAC地址,例如图2中的MAC地址是00-19-21-C4-BA-DB;无线网卡MAC:“Ethernet adapter无线网络连接”中的“Physical Address”,Physical Address后面的内容就是无线网卡的MAC地址。 图1

图2 Windows VISTA、Windows 7系统查询MAC地址方法: 点击桌面左下角的“开始”按钮——在“所有程序”下有一个文本框,在里面输入cmd,然后按回车键打开一个窗口,在此窗口中输入ipconfig/all,按回车键,找到“以太网适配器本地连接”中的“物理地址”,物理地址后面是有线网卡的MAC地址;找到“无线局域网适配器无线网络连接”中的“物理地址”,物理地址后面就是无线网卡的MAC地址。 苹果系统查询MAC地址方法 点击桌面左上角的“苹果”图标,选择“系统偏好设置”,这时会打开一个窗口,点击“网络”,在打开的窗口中点击“以太网”——“高级”——“以太网”,找到“以太网ID”,以太网ID后面的内容就是有线网卡的MAC地址。点击取消回到之前的窗口,点击“Airport”——“高级”——“AirPort ID”,AirPort ID后面就是无线网卡的MAC地址。

MAC地址厂商信息查询 总结了一下,方便大家查询。 00-00-0C (hex) CISCO SYSTEMS, INC. 00000C (base 16) CISCO SYSTEMS, INC. 170 WEST TASMAN DRIVE SAN JOSE CA 95134-1706 UNITED STATES 00-01-02 (hex) 3COM CORPORATION 000102 (base 16) 3COM CORPORATION 5400 Bayfront Plaza - MS: 4220 Santa Clara CA 95052 UNITED STATES 00-01-03 (hex) 3COM CORPORATION 000103 (base 16) 3COM CORPORATION 5400 Bayfront Plaza - MS: 4220 Santa Clara CA 95052 UNITED STATES 00-0F-E2 (hex) Hangzhou H3C Technologies Co., Ltd. 000FE2 (base 16) Hangzhou H3C Technologies Co., Ltd. Oriental Electronic Bld., NO.2,Chuangye Road Shang-Di Informaiton Industry Base, Hai-Dian District Beijing 100085 CHINA 00-E0-FC (hex) HUAWEI TECHNOLOGIES CO., LTD.

00E0FC (base 16) HUAWEI TECHNOLOGIES CO., LTD. KEFA ROAD, SCIENCE-BASED INDUSTRIAL PARK NANSHAN DISTRICT, SHENZHEN 518057 CHINA 00-18-82 (hex) Huawei Technologies Co., Ltd. 001882 (base 16) Huawei Technologies Co., Ltd. F1-20,Section F,Huawei Base,Bantian, Longgang District ShenZhen GuangDong 518129 CHINA 00-1E-10 (hex) ShenZhen Huawei Communication Technologies Co.,Ltd. 001E10 (base 16) ShenZhen Huawei Communication Technologies Co.,Ltd. HUAWEI INDUSTRIAL PK BANTIAN, LONGGANG DIST SHENZHEN SHENZHEN GUANGDONG 518077 CHINA 00-25-9E (hex) Huawei Technologies Co., Ltd. 00259E (base 16) Huawei Technologies Co., Ltd. B1-7,Huawei Base,Bantian, Longgang District,ShenZhen,GuangDong,CHINA ShenZhen GuangDong 518129 CHINA

(即在局域网内,知道IP查MAC地址,知道MAC地址查IP) 你可以使用arp程序(WINDOWS自带) eg: arp -a 192.168.0.1 如果使用程序查的话,你需要去实现一个ARP、RARP协议的软件 如果只是查看一下对应关系,可以登陆到以太网交换机上查看IP和MAC之间的对应 在Windows9x中,可按如下思路进行: 1、建立局域网内IP地址--MAC地址对照表: 调用icmp.dll中的IcmpSendEcho函数对一个地址发一个ping操作。 成功后马上调用Iphlpapi.dll中的GetIpNetTable函数来取所有的ARP表,从中找出 所关心的MAC地址。 保存IP地址和MAC地址。 依此类推,取得局域网内所有IP地址和MAC地址的对照表。 (可取范围为IPADDR and SUBMASK 子网范围内的对照表) 2、做一个查询界面。 Windows2000中,应该可以更简单一些。因为它支持更多的函数如SendARP。 IP to MAC 较容易: 方法1. DOS命令: nbtstat -a IP 方法2. DOS命令: ping IP 然后arp -a 方法3. 仿照nbtstat,向对方的137端口发数据包,包的内容如下(C代码) BYTE b[50]={0x0,0x00,0x0,0x10,0x0,0x1,0x0,0x0,0x0,0x0,0x0,0x0, 0x20,0x43,0x4b,0x41,0x41,0x41,0x41,0x41,0x41,0x41, 0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41, 0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41, 0x41,0x41,0x41,0x0,0x0,0x21,0x0,0x1}; (这是发nbtstat命令后用IPMan截获的),对方会向你返回一个数据包, 其中有对方的工作组,主机名,用户名,MAC地址。当然,返回包的格式要 自己分析,也可以查RFC文档。你自己的端口可以随便取一个值。 方法4.在win9x下可用IPMan直接发ARP。 方法5.在win2000下可用SendArp()直接发ARP。 ---------------------------------------------------------------- MAC to IP似乎较困难。 Win9x下IPMan有此项功能,但我试了一下似乎不行。 来自:zw84611, 时间:2001-10-7 19:37:00, ID:659172 发出去了,是用VC写的。因为我不喜欢Delphi5 的udp控件。其实用delphi也一样。很简单的,就是向对方137端口发内容为 BYTE b[50]={0x0,0x00,0x0,0x10,0x0,0x1,0x0,0x0,0x0,0x0,0x0,0x0, 0x20,0x43,0x4b,0x41,0x41,0x41,0x41,0x41,0x41,0x41, 0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41, 0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41,0x41, 0x41,0x41,0x41,0x0,0x0,0x21,0x0,0x1};

随着现代社会经济的发展,涉及电脑被盗的案件也日益增多,由于电脑体积小、移动性强、物理特征不明显等因素,给我们的侦查破案带来了不小的难度。下面简单介绍一下MAC地址在刑事侦查中的作用及方法。 首先了解一什么是下MAC。通俗点说MAC就是电脑上网用的网卡,MAC地址就是在媒体接入层上使用的地址,也就是网卡的物理地址。现在的Mac地址一般都采用6字节48bit(在早期还有2字节16bit的Mac地址)。每块网卡在生产出来后,除了基本的功能外,都有一个唯一的编号标识自己。全世界所有的网卡都有自己的唯一标号,是不会重复的。这个MAC 地址是由48位2进制数组成的,通常分成6段,用16进制表示就是类似00-D0-09-A1-D7-B7的一串字符。 其次谈谈MAC在刑事侦查中的作用。由于网卡和身份证一样具有唯一性,所以我们就可以利用它来查找被盗电脑的线索,从技术上来说,只要被盗的电脑有在上网使用,就可以通过技术手段扫描到使用者的IP地址、电话及详细资料,然后按图索骥找到嫌疑人。 在明白了MAC的原理和作用后,我们来了解一下如何获取MAC的地址。 一、一般可以从电脑的外包装,装箱单,说明书,保修卡等上面找到MAC地址。 二、可以从电脑上找,有些会贴在电脑上,没贴的也能通过在运行中输入CMD到DOS状态输入IPCONFIG/ALL得到。但一般情况下事主都不会刻意的记录这个,而且如果电脑被盗后也无法查询。 三、现在的电脑用户绝大部分采用ADSL上网的,那么网络服务商就会给我们提供一个上网账号和密码。我们就可以用这个账号和密码通过服务商倒查出我们上网用的MAC地址。 四、现代家庭中很多人拥有2台以上电脑的,这样就需要使用路由器,在电脑使用的时候路由器会纪录下每台电脑的MAC地址。 五、虽然现在的电脑品牌机较多,但是生产和销售的厂家都会纪录下每台电脑的机器码、MAC地址等。我们就可以用购买时的发票等资料通过他们倒查出MAC的地址。 六、通过网监部门查找MAC地址。 与大家分享,希望尽快建立被盗抢电脑MAC地址库,并接入运营商查询接口。 具体的方法是:一般的手提电脑公司都有一个被盗系统,在电脑被盗后将该电脑的条形码提供给该电脑公司,电脑公司会将该条形码输入其公司全国联网的报警系统,嫌疑人如果带着电脑到售后去维修,在维修时会自动报警。从而可以找回该电脑,不过嫌疑人要是不去该电脑公司的每台电脑只要接入网络,必然会在网络提供商处留下记录,这个记录中就包括MAC 地址,如果事先布控的电脑被窃,之后这台电脑在接入网络,通过对MAC地址查询就可以追到电脑。这个在技术上没有什么难的。关键问题查询必须依托当地电信、网通、铁通等网络提供商,如果电脑被带到其他地区上网,那就没有办法,只有通过更高部门的协调查询。

一.MAC地址欺骗的原理和实战介绍 一、原理: 在开始之前我们先简单了解一下交换机转发过程:交换机的一个端口收到一个数据帧时,首先检查改数据帧的目的MAC地址在MAC地址表(CAM)对应的端口,如果目的端口与源端口不为同一个端口,则把帧从目的端口转发出去,同时更新MAC地址表中源端口与源MAC的对应关系;如果目的端口与源端口相同,则丢弃该帧。 有如下的工作场景: 一个4口的switch,端口分别为Port.A、Port.B、Port.C、Port.D对应主机 A,B,C,D,其中D为网关。 当主机A向B发送数据时,A主机按照OSI往下封装数据帧,过程中,会根据IP地址查找到B主机的MAC地址,填充到数据帧中的目的MAC地址。发送之前网卡的MAC层协议控制电路也会先做个判断,如果目的MAC相同于本网卡的MAC,则不会发送,反之网卡将这份数据发送出去。Port.A接收到数据帧,交换机按照上述的检查过程,在MAC地址表发现B的MAC地址(数据帧目的MAC)所在端口号为Port.B,而数据来源的端口号为Port.A,则交换机将数据帧从端口Port.B转发出去。B主机就收到这个数据帧了。 这个寻址过程也可以概括为IP->MAC->PORT,ARP欺骗是欺骗了IP/MAC的应关系,而MAC欺骗则是欺骗了MAC/PORT的对应关系。比较早的攻击方法是泛洪交换机的MAC地址,这样确实会使交换机以广播模式工作从而达到嗅探的目的,但是会造成交换机负载过大,网络缓慢和丢包甚至瘫痪,我们不采用这种方法。 二、实战 工作环境为上述的4口swith,软件以cncert的httphijack 为例,应用为A主机劫持C主机的数据。 以下是劫持过程(da为目的MAC,sa为源MAC) 1.A发送任意da=网关.mac、sa=B.mac的数据包到网关。这样就表明b.mac 对应的是port.a,在一段时间 内,交换机会把发往b.mac 的数据帧全部发到a主机。这个时间一直持续到b主机发送一个数据包,或者另外一个da=网关.mac、sa=b.mac的数据包产生前。 2. A 主机收到网关发给B的数据,记录或修改之后要转发给B,在转发前要 发送一个请求B.MAC的广播,这个包是正常的 MAC信息为:da=FFFFFFFFFF、sa=a.mac 这个数据帧表明了a.mac对应port.a,同时会激发b主机响应一个应答包 MAC信息为:da=a.mac、sa=b.mac 这个数据帧表明了 b.mac对应port.b 至此,对应关系已经恢复,A主机将劫持到的数据可顺利转发至B 3. 转发劫持到的数据到B,完成一次劫持 三、攻击特点 1. 由于这种攻击方法具有时间分段特性,所以对方的流量越大,劫持频率也越低,网络越稳定。 2. 隐蔽性强,基于1的特殊性和工作本质,可以在ARP防火墙和双向绑定的环境中工作。 四、如何防护 高级的交换机可以采用ip+mac+port 绑定,控制CAM表的自动学习。目前尚无软件可以防护此类攻击 五、利用工具 1.httphijack beta 2 说明:http会话劫持 2.ssclone 说明:交换环境下的会话复制软件(gmail,qqmail,sohumail…..) 3.skiller 说明:流量控制

查询网卡MAC地址的三种方法 对于熟悉电脑和网络的人来说,查询MAC地址是很简单的事情。但很多人是非相关专业出身,甚至是电脑小白,有时候不可避免会遇到想顺手帮忙却帮不上的尴尬场景。 本文介绍几种简单查看网卡MAC地址的方法,第一种是用鼠标点击查看,第二种是命令行查看本机MAC地址,第三种是命令行查看网络上部分其它IP的MAC地址: 一、鼠标查看本机IP和MAC地址: 1、鼠标右键点击右下角网络图标(无线图标,有线网卡则点有线 图标); 2、左键选择“打开网络和共享中心”,如图: 3、在弹出窗口中左键点击“更改适配器设置”,如图: 4、右键点击要查看的网卡,再左键选择“状态”,如图:

5、在弹出的状态窗口中左键选择“详细信息”,如图: 6、在弹出的详细信息窗口中就可以看到MAC地址(物理地址)了,如图:

二、命令行ipconfig命令查看本机MAC地址 1、同时按住“Win+R”键,弹出运行窗口,在“打开”后面的输入框中输入“cmd”命令,左键点击“确定”后弹出命令行窗口。如图: (注:Win键是Alt键旁边画着视窗符号的按键) 2、在命令行窗口中输入“ipconfig /all”(注意中间有个空格),然后回车,就可以查看本机所有网卡的MAC地址。如图: 回车之后显示的内容如下图,有几张网卡,就有几个MAC地址。

三、命令行arp命令查看本机所在网络中部分IP的MAC地址 1、同时按住“Win+R”键,弹出运行窗口,在“打开”后面的输入框中输入“cmd”命令,左键点击“确定”后弹出命令行窗口。(与第二条第一步相同) 2、在命令行窗口中输入“arp -a”(注意中间有个空格),然后回车,就可以查看本机所有网卡所接入的网络中部分IP所对应网卡的MAC地址。如图:

VLAN的定义: VLAN(Virtual Local Area Network)即虚拟局域网,是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的新兴技术。 VLAN技术允许网络管理者将一个物理的LAN逻辑地划分成不同的广播域(或称虚拟LAN,即VLAN),每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。但由于它是逻辑地而不是物理地划分,所以同一个VLAN内的各个工作站无须被放置在同一个物理空间里,即这些工作站不一定属于同一个物理LAN网段。一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,即使是两台计算机有着同样的网段,但是它们却没有相同的VLAN号,它们各自的广播流也不会相互转发,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。 VLAN是为解决以太网的广播问题和安全性而提出的,它在以太网帧的基础上增加了VLAN头,用VLAN ID把用户划分为更小的工作组,限制不同工作组间的用户二层互访,每个工作组就是一个虚拟局域网。虚拟局域网的好处是可以限制广播范围,并能够形成虚拟工作组,动态管理网络。 既然VLAN隔离了广播风暴,同时也隔离了各个不同的VLAN之间的通讯,所以不同的VLAN之间的通讯是需要有路由来完成的。 VLAN的划分 1. 根据端口来划分VLAN 许多VLAN厂商都利用交换机的端口来划分VLAN成员。被设定的端口都在同一个广播域中。例如,一个交换机的1,2,3,4,5端口被定义为虚拟网AAA,同一交换机的6,7,8端口组成虚拟网BBB。这样做允许各端口之间的通讯,并允许共享型网络的升级。但是,这种划分模式将虚拟网限制在了一台交换机上。 第二代端口VLAN技术允许跨越多个交换机的多个不同端口划分VLAN,不同交换机上的若干个端口可以组成同一个虚拟网。 以交换机端口来划分网络成员,其配置过程简单明了。因此,从目前来看,这种根据端口来

查看交换机的MAC地址表 1 实验目的: 进一步了解交换机的MAC地址和端口的对应。 2 网络拓扑 3 试验环境: 交换机和HUB相连,在一个网段192.168.0.0/24,计算机的Ip地址由DHCP分配。 4 试验要求 查看交换机的MAC地址表。 5 基本配置步骤 5.1在Switch0上 Switch#show mac-address-table Mac Address Table

------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- Switch#show mac-address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- Switch#show mac-address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- Switch#show mac-address-table Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 发现MAC地址表是空的。最初交换机并不知道那那个接口对应着那个MAC地址。 5.2在计算机PC2上 PC>ping 192.168.0.11 Pinging 192.168.0.11 with 32 bytes of data: Reply from 192.168.0.11: bytes=32 time=8ms TTL=128 Reply from 192.168.0.11: bytes=32 time=9ms TTL=128 Reply from 192.168.0.11: bytes=32 time=9ms TTL=128 Reply from 192.168.0.11: bytes=32 time=8ms TTL=128 Ping statistics for 192.168.0.11: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:

000000 XEROX 00000C CISCO SYSTEMS, 00000E FUJITSU 00001C BELL 000030 VG LABORATORY SYSTEMS 000039 TOSHIBA 000044 CASTELLE 00005A SysKonnect 000074 RICOH COMPANY 000077 INTERPHASE 000080 CRAY COMMUNICATIONS 000081 BAY 000083 TADPOLE TECHNOLOGY 000085 CANON 000086 MEGAHERTZ 000092 COGENT DATA 0000C0 WESTERN DIGITAL 0000CB COMPU-SHACK ELECTRONIC 0000D1 ADAPTEC 0000E2 ACER TECHNOLOGIES 0000E4 IN2 GROUPE 0000E8 ACCTON TECHNOLOGY 0000F6 APPLIED MICROSYSTEMS 0000F8 DIGITAL EQUIPMENT 000100 EQUIP'TRANS 000102 3COM 000103 3COM 000142 Cisco Systems, 000196 Cisco Systems, 0001C9 Cisco Systems, 0001E6 Hewlett-Packard 000216 Cisco Systems, 000217 Cisco Systems, 00021E SIMTEL 00022D Agere 000244 SURECOM Technology 00024B Cisco Systems, 000255 IBM 000256 Alpha Processor, 00027D Cisco Systems, 00027E Cisco Systems, 0002A5 Compaq Computer 0002B3 Intel 0002B9 Cisco Systems,

MAC地址知识介绍 MAC(Media Access Control)地址,或称为 MAC位址、硬件位址,用来定义网络设备的位置。在OSI模型中,第三层网络层负责 IP地址,第二层资料链接层则负责 MAC位址。因此一个主机会有一个IP地址,而每个网络位置会有一个专属于它的MAC位址。MAC地址组成 MAC地址由48比特长,12个的16进制数字组成,0到23位是厂商向IETF等机构申请用来标识厂商的代码,也称为“编制上唯一的标识符”(Organizationally Unique Identifier),是识别LAN(局域网)结点的标志。MAC地址的24到47位由厂商自行分派,是各个厂商制造的所有网卡的一个唯一编号。在OSI模型中,第三层网络层负责 IP 地址,第二层数据链路层则负责 MAC位址。因此一个网卡会有一个全球唯一固定的MAC 地址,但可对应多个IP地址。第48位是组播地址标志位。 MAC地址作用 MAC地址应用于局域网和广域网中的计算机之间的通信。在局域网中由于网络的结构相对要简单一些,所以很少涉及到三层交换机,也就是路由器,所以可以用来标识每台主机耳朵就只有MAC地址。而这种情况下交换机的每一个端口对应的就是一个MAC地址。当交换机收到数据包之后与自己的MAC表项进行比对,要是发现源主机和目的主机并不在同一个端口,而且MAC表项中没有对应的MAC地址的时候它就按照MAC地址表对数据包进行转发,要是MAC表项中没有对应的目的时候交换机就对所有的端口进行广播(除源端口)。 如果要是广域网之间的计算机实现通信的话,就需要路由器。而路由器属于三层交换机,也就设计到了ISO七层模型中的网络层,涉及到了IP协议,所以在广域网的计算机之间的通信就要用到IP地址。在这个时候,MAC地址不仅有用,而且还有着极其重要的作用。在广域网中的一个主机希望把分组发送给另一个网络上的主机时,它首先要查询自己的路由表,找出到目的主机的下一跳的IP地址,而要仅仅想利用这个IP地址找到所对应的路由器或者主机时不够的,因为要想找到一个路由器的位置我们必须要知道它的物理地址,而源自物理地址的MAC地址就充当了一个找寻路由器的标识。所以我们必须要用到地址解析协议将对应的IP地址解析成MAC地址,然后利用MAC地址来找

MAC厂商对照表 大家可以看看无线网卡的MAC地址,然后对照下表,基本上可以看出是什么厂商的了。 000000 XEROX 00000C CISCO SYSTEMS, 00000E FUJITSU 00001C BELL 000030 VG LABORATORY SYSTEMS 000039 TOSHIBA 000044 CASTELLE 00005A SysKonnect 000074 RICOH COMPANY 000077 INTERPHASE 000080 CRAY COMMUNICATIONS 000081 BAY 000083 TADPOLE TECHNOLOGY 000085 CANON 000086 MEGAHERTZ 000092 COGENT DATA 0000C0 WESTERN DIGITAL 0000CB COMPU-SHACK ELECTRONIC 0000D1 ADAPTEC 0000E2 ACER TECHNOLOGIES

0000E4 IN2 GROUPE 0000E8 ACCTON TECHNOLOGY 0000F6 APPLIED MICROSYSTEMS 0000F8 DIGITAL EQUIPMENT 000100 EQUIP'TRANS 000102 3COM 000103 3COM 000142 Cisco Systems, 000196 Cisco Systems, 0001C9 Cisco Systems, 0001E6 Hewlett-Packard 000216 Cisco Systems, 000217 Cisco Systems, 00021E SIMTEL 00022D Agere 000244 SURECOM Technology 00024B Cisco Systems, 000255 IBM 000256 Alpha Processor, 00027D Cisco Systems, 00027E Cisco Systems, 0002A5 Compaq Computer 0002B3 Intel 0002B9 Cisco Systems,

MAC地址完美攻略 作者: 来源: 更新日期:2009-06-29 浏览次数: 如果你是通过校园网或小区接入Internet,那么一定听说过MAC地址。什么是MAC地址,MAC地址在这种局域网环境中究竟起到什么作用?下面就来介绍一下MAC地址的知识,MAC 地址和IP地址的区别以及MAC地址在实际应用中所涉及到的安全问题。 一、基础知识 如今的网络是分层来实现的,就像是搭积木一样,先设计某个特定功能的 模块,然后把模块拼起来组成整个网络。局域网也不例外,一般来说,在组网上我们使用的是IEEE802参考模型,从下至上分为:物理层、媒体接入控制层(MAC),逻辑链路控制 层(LLC)。 标识网络中的一台计算机,一般至少有三种方法,最常用的是域名地址、IP地址和MAC 地址,分别对应应用层、网络层、物理层。网络管理一般就是在网络层针对IP地址进行管理,但由于一台计算机的IP地址可以由用户自行设定,管理起来相对困难,MAC地址一般不可更改,所以把IP地址同MAC地址组合到一起管理就成为常见的管理方式。 二、什么是MAC地址 MAC地址就是在媒体接入层上使用的地址,也叫物理地址、硬件地址或链路地址,由网络设备制造商生产时写在硬件内部。MAC地址与网络无关,也即无论将带有这个地址的硬件(如网卡、集线器、路由器等)接入到网络的何处,都有相同的MAC地址,它由厂商写在网卡的BIOS里。MAC地址可采用6字节(48比特)或2字节(16比特)这两种中的任意一种。但随着局域网规模越来越大,一般都采用6字节的MAC地址。这个48比特都有其规定的意义,前24位是由生产网卡的厂商向IEEE申请的厂商地址,目前的价格是1000美元买一个