GPU-Z是一款极度简易的显卡识别工具(继承了CPU-Z的优良传统),只要双击直接运行,显卡的的主要参数就可尽收眼底。这点比起Everest和RivaTuner 来说,确实方便了不知多少倍。

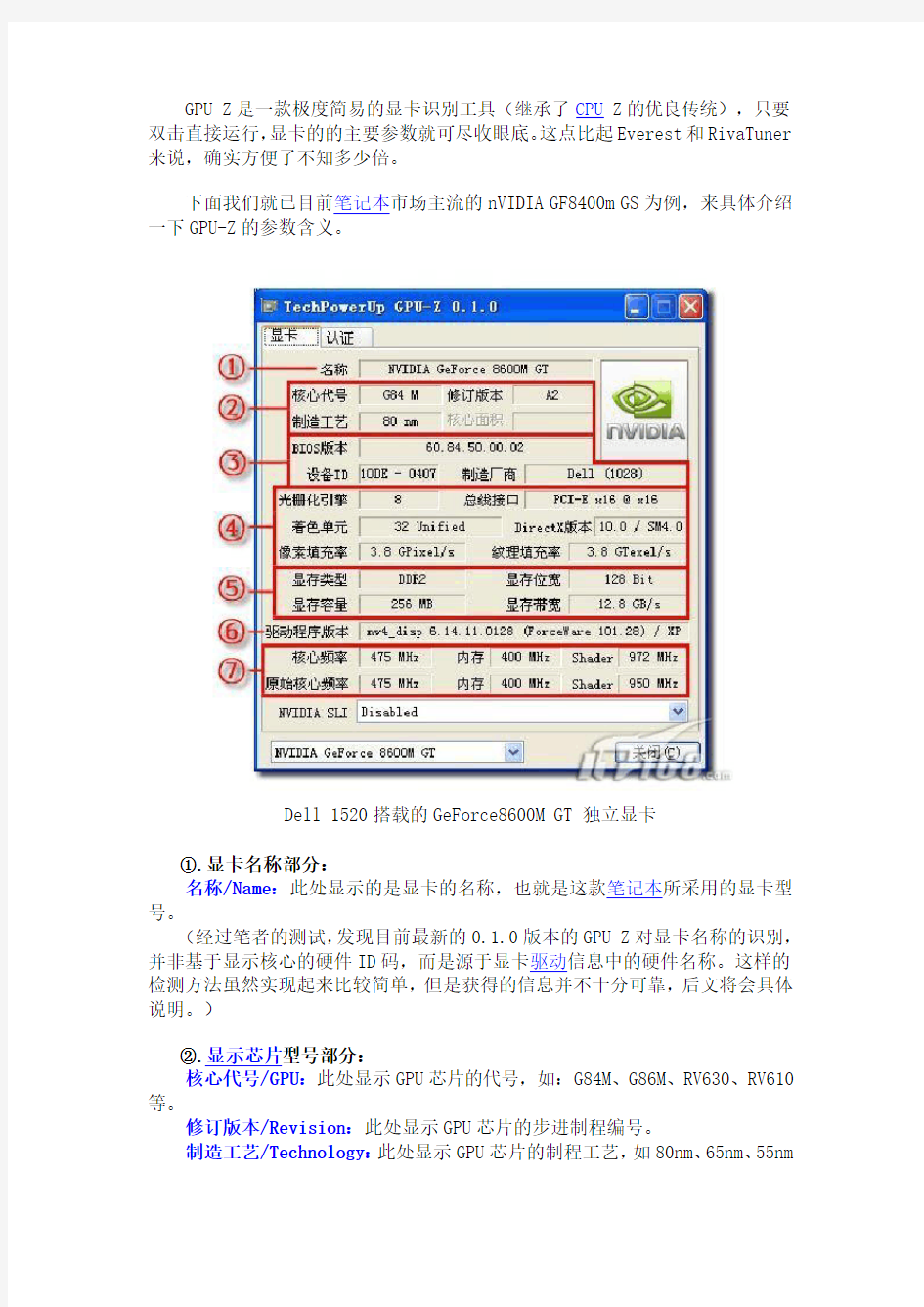

下面我们就已目前笔记本市场主流的nVIDIA GF8400m GS为例,来具体介绍一下GPU-Z的参数含义。

Dell 1520搭载的GeForce8600M GT 独立显卡

①.显卡名称部分:

名称/Name:此处显示的是显卡的名称,也就是这款笔记本所采用的显卡型号。

(经过笔者的测试,发现目前最新的0.1.0版本的GPU-Z对显卡名称的识别,并非基于显示核心的硬件ID码,而是源于显卡驱动信息中的硬件名称。这样的检测方法虽然实现起来比较简单,但是获得的信息并不十分可靠,后文将会具体说明。)

②.显示芯片型号部分:

核心代号/GPU:此处显示GPU芯片的代号,如:G84M、G86M、RV630、RV610等。

修订版本/Revision:此处显示GPU芯片的步进制程编号。

制造工艺/Technology:此处显示GPU芯片的制程工艺,如80nm、65nm、55nm

等。

核心面积/Die Size:此处显示GPU芯片的核心尺寸。(目前版本的GPU-Z 还没有添加该数据库)

③.显卡的硬件信息部分:

BIOS版本/BIOS Version:此处显示显卡BIOS的版本号。

设备ID/Device ID:此处显示设备的ID码。

制造厂商/Subvendor:此处显示该显卡的制造厂商名称。

④.显示芯片参数部分:

光栅引擎/ROPs:此处显示GPU拥有的ROP光栅操作处理器的数量,越多性能越强。

总线接口/Bus Interface:此处显示显卡和主板北桥芯片之间的总线接口类型以及接口速度。

着色单元/Shaders:此处显示GPU拥有的着色器的数量,越多性能越强。

(目前主流的nVIDIA GeForce8和ATI HD2000系列显卡均采用统一渲染架构,着色单元统称流处理器(Stream Processor)。而之前的显卡的着色单元则分为像素着色器(Pixel Shaders)和顶点着色器(Vertex Shaders)两部分。)DirectX版本/DirectX Support:此处显示GPU所支持的DirectX版本。

像素填充率/Pixel Fillrate:此处显示GPU的像素填充率,越多性能越强。

纹理填充率/Texture Fillrate:此处显示GPU的纹理填充率,越多性能越强。

⑤.显存信息部分:

显存类型/Memory Type:此处显示显卡所采用的显存类型,如:GDDR3、DDR2、DDR等。

显存位宽/Bus Width:此处显示GPU与显存之间连接的带宽,越多性能越强。

(显卡的这项参数是我们应该重点关注的地方,市面上众多“阉割”卡就是被黑心的厂商在这里做了手脚。这样的例子很多,比如:某知名品牌的一款高端笔记本(为了避免不必要的麻烦,笔者就不爆料了),原本128bit位宽的GeForce86000M GS,厂家为了降低成本,将显卡位宽活生生的砍掉一半,只剩下64bit,致使3D性能大打折扣。消费者乐呵呵的把机器买到手,一玩游戏,才发现实际的表现十分糟糕,这时后悔也晚了。所以,选购独显笔记本的时候一定要特别留意这个参数。注:Geforce8400和HD2400原生的显存位宽就只有64位,不必担心被动手脚。)

显存容量/Memory Size:此处显示显卡板载的物理显存容量。

显存带宽/Bandwidth:此处显示GPU-Z与显存之间的数据传输速度,越多性能越强。

⑥.驱动部分:

驱动程序版本/Driver Version:此处为系统内当前使用的显卡驱动的版本号。

⑦.显卡频率部分:

核心频率/GPU Clock:显示GPU当前的运行频率。

内存/Memory:显示显存当前的运行频率。

Shader/Shader:显示着色单元当前的运行频率。

原始核心频率/Default Clock:显示GPU默认的运行频率。

(原始)内存/Memory:显示显存默认的运行频率。

(原始)Shader/Shader:显示着色单元默认的运行频率。

其他:SLI或ATI Crossfire:显示是否开启SLI或者交火,这个选项,在笔记本领域,也许只有对于Dell XPS 1730来说才会有意义吧。

病毒样本分析实例 0×01事件经过 2016年2月26日,一个网络安全相关的QQ群内,一名用户分享了一份名为“网络安全宝典.chm”的电子书供大家下载,网络安全工程师Bfish自然地下载了这本电子书,打算简单翻阅后决定是否收藏。当Bfish打开这个才12K大小的电子书时,感知到了计算机的异常行为,这让他意识到:这本电子书有问题。 在解开这份CHM文档后,网络安全工程师在一个html页面中找到了原因:这个电子书中的某个HTML页面内,嵌入了一段恶意代码,它可以下载一个PowerShell脚本并执行。顺藤摸瓜,Bfish最终确认了这是一个针对特定人群,以盗取用户帐号密码、文档资料为目的恶意攻击事件。这段CHM恶意代码如同幽灵一样被执行并作恶,故将此称之为幽灵电子书(ChmGhost)。 0×02主要危害 通过电子书散播,攻击受众有很强的群体性,对特定人群发起攻击简直易如反掌,而且电子书“诱饵”更容易迷惑大众。 目前看到的攻击代码,主要的危害为窃取用户隐私:Windows账户信息 和密码、各类应用程序的密码、计算机基本信息、屏幕截图、网络配置 和Wi-Fi信息、各类文档,造成用户敏感信息和资料泄漏。这些资料的 泄漏伴随着商业机密泄漏的风险,后续或造成更大的损失。 另外,攻击时所用的恶意代码,无论是二进制还是脚本,几乎都来自网络下载,攻击可以随时开启和关闭,攻击手法、攻击目的也都可以变化,这个“后门”的潜在危害也相当之大。

2月26日发现的CHM的标题是网络安全相关的,并且在网络安全相关的QQ群内散播,表明攻击者的目标是网络安全从业和对网络安全感兴趣的、有一定计算机安全基础的群体,但就算如此,仅一天时间就已经有多名受害者,如果攻击者转到其他领域,受众群体应该会更没有感知能力,危害也将更大。 0×03攻击实施纵览 0×04详细技术分析

TCPDUMP简介 在传统的网络分析和测试技术中,嗅探器(sniffer)是最常见,也是最重要的技术之一。sniffer工具首先是为网络管理员和网络程序员进行网络分析而设计的。对于网络管理人员来说,使用嗅探器可以随时掌握网络的实际情况,在网络性能急剧下降的时候,可以通过sniffer 工具来分析原因,找出造成网络阻塞的来源。对于网络程序员来说,通过sniffer工具来调试程序。 用过windows平台上的sniffer工具(例如,netxray和sniffer pro软件)的朋友可能都知道,在共享式的局域网中,采用sniffer工具简直可以对网络中的所有流量一览无余!Sniffer 工具实际上就是一个网络上的抓包工具,同时还可以对抓到的包进行分析。由于在共享式的网络中,信息包是会广播到网络中所有主机的网络接口,只不过在没有使用sniffer工具之前,主机的网络设备会判断该信息包是否应该接收,这样它就会抛弃不应该接收的信息包,sniffer工具却使主机的网络设备接收所有到达的信息包,这样就达到了网络监听的效果。 Linux作为网络服务器,特别是作为路由器和网关时,数据的采集和分析是必不可少的。所以,今天我们就来看看Linux中强大的网络数据采集分析工具——TcpDump。 用简单的话来定义tcpdump,就是:dump the traffice on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具。 作为互联网上经典的的系统管理员必备工具,tcpdump以其强大的功能,灵活的截取策略,成为每个高级的系统管理员分析网络,排查问题等所必备的东东之一。 顾名思义,TcpDump可以将网络中传送的数据包的“头”完全截获下来提供分析。它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。 tcpdump提供了源代码,公开了接口,因此具备很强的可扩展性,对于网络维护和入侵者都是非常有用的工具。tcpdump存在于基本的FreeBSD系统中,由于它需要将网络界面设置为混杂模式,普通用户不能正常执行,但具备root权限的用户可以直接执行它来获取网络上的信息。因此系统中存在网络分析工具主要不是对本机安全的威胁,而是对网络上的其他计算机的安全存在威胁。 普通情况下,直接启动tcpdump将监视第一个网络界面上所有流过的数据包。 ----------------------- bash-2.02# tcpdump

v1.0 可编辑可修改 i RTUB_105_C1 以太网常用抓包工具介绍 课程目标: 课程目标1:了解常见抓包软件 课程目标2:掌握根据需要选择使用抓包软件并分析报文

v1.0 可编辑可修改 目录 第1章以太网常用抓包工具介绍.............................................................................................................. 1-1 1.1 摘要 ................................................................................................................................................ 1-1 1.2 简介 ................................................................................................................................................ 1-1 1.3 抓包工具介绍 ................................................................................................................................ 1-2 1.4 Sniffer使用教程 .......................................................................................................................... 1-3 1.4.1 概述 ..................................................................................................................................... 1-3 1.4.2 功能简介 ............................................................................................................................. 1-3 1.4.3 报文捕获解析 ..................................................................................................................... 1-4 1.4.4 设置捕获条件 ..................................................................................................................... 1-8 1.4.5 报文放送 ........................................................................................................................... 1-10 1.4.6 网络监视功能 ................................................................................................................... 1-12 1.4.7 数据报文解码详解 ........................................................................................................... 1-14 1.5 ethreal的使用方法 .................................................................................................................... 1-28 1.5.1 ethreal使用-入门 ......................................................................................................... 1-28 1.5.2 ethereal使用-capture选项 ......................................................................................... 1-30 1.5.3 ethereal的抓包过滤器 ................................................................................................... 1-31 1.6 EtherPeekNX ................................................................................................................................ 1-35 1.6.1 过滤条件设置 ................................................................................................................... 1-35 1.6.2 设置多个过滤条件 ........................................................................................................... 1-41 1.6.3 保存数据包 ....................................................................................................................... 1-45 1.6.4 分析数据包 ....................................................................................................................... 1-47 1.6.5 扩展功能 ............................................................................................................................. 1-1 1.6.6 简单分析问题的功能 ......................................................................................................... 1-5 1.6.7 部分解码功能 ..................................................................................................................... 1-9 1.6.8 案例 ..................................................................................................................................... 1-1 1.7 SpyNet ............................................................................................................................................ 1-1 1.7.1 使用简介 ............................................................................................................................. 1-1 1.7.2 使用步骤: ......................................................................................................................... 1-2 i

神器mimikatz使用详解 一.mimikatz简介 mimikatz是法国人Gentil Kiwi编写的一款windows平台下的神器,它具备很多功能,其中最亮的功能是直接从lsass.exe 进程里获取windows 处于active状态账号的明文密码。 mimikatz的功能不仅如此,它还可以提升进程权限,注入进程,读取进程内存等等,mimikatz包含了很多本地模块,更像是一个轻量级的调试器,其强大的功能还有待挖掘。 作者主页:https://www.doczj.com/doc/6616427213.html,/ 二.mimikatz基础命令 随便输入”xxx::”,会提示”modules:’xxx’ intr0uvable”,大概意思就是你输入的命令不存在,然后会列出所有可用的命令 所有的模块与命令,如下图(左边的是模块名称,右边的是描述):

1.cls 清屏 2.exit 退出 3.version 查看mimikatz的版本 4.help 查看帮助信息(全是法文,只能找google了) 5.system::user 查看当前登录的系统用户

6.system::computer 查看计算机名称 7.process::list 列出进程 8.process::suspend 进程名称暂停进程 QQ进程还在,只是QQ无法使用了。 9.process::stop 进程名称结束进程 10.process::modules 列出系统的核心模块及所在位置 11.service::list 列出系统的服务 12.service::remove 移除系统的服务

13.service::start stop 服务名称启动或停止服务 14.privilege::list 列出权限列表 15.privilege::enable 激活一个或多个权限 16.privilege::debug 提升权限 17.nogpo::cmd 打开系统的cmd.exe 18.nogpo::regedit 打开系统的注册表 19.nogpo::taskmgr 打开任务管理器 20.ts::sessions 显示当前的会话 21.ts::processes显示进程和对应的pid情况等 22.sekurlsa::wdigest 获取本地用户信息及密码

电脑显卡真4K硬解码软解码的测试 笔记本4K分辨率下播放4K视频,这次才真的妥了! 看着这个标题,现行很多人会纳闷——4K视频解码/播放不是没问题了吗?电脑早就能流畅播放4K视频了啊,很多手机也都可以啊! 真的吗?请问你的屏幕分辨率是多少啊?请你拿台笔记本,然后外接4K屏再播放4K视频看看,流畅吗? 另外,你看着流畅的4K视频,画质真的没有猫腻吗? 向下看吧,我们以无数的测试和亲身经历,为你独家解读笔记本“真4K解码”的各种机关、秘籍。特别提示:本文描述的各种情况和问题,仅针对笔记本平台,且仅针对4K分辨率输出情况下。台式机用户、4K智能电视用户、4K电视盒用户,以及低分辨率屏幕使用者毋对号入座。脑补:关于4K视频播放的若干真相 ●4K分辨率下4K视频播放,台式机/4K智能电视/4K盒子较轻松,笔记本绝大部分都有问题 从震撼的效果和精细程度来看,4K视频自然是在4K分辨率的显示器/电视上看最爽。我们先明确一点:在4K分辨率的屏幕上,4K视频解码,在台式机尤其是这两年推出的中高端台式机上并不是太大问题。另外,4K智能电视自带的解码功能和4K盒子也能在4K分辨率下流畅应对大部分4K视频。 但无论是智能电视还是盒子,都是一笔额外的开支,而且也有各种软硬件上的问题。 笔记本电脑如今可说是人手一台,且如今的笔记本性能强大,应该可以轻松搞定4K分辨率下的4K视频吧!但,就在20天前,这都还是“奢望”——绝大部分笔记本输出4K分辨率后,播放4K视频并不流畅,抑或是有其他问题。●1366×768/1920×1080/2560×1440分辨率下,笔记本放4K视频不费劲,但4K分辨率下基本搞不定 笔者做这个选题时很多笔记本用户表示不理解,说自己的笔记本可以流畅播放4K视频。还是那句话,请你外接一台4K分辨率的电视/显示器再看看,还能流畅吗?答案是:99.9%的情况下不会流畅,而且会非常卡顿! 拿着自己手机叫嚣4K解码早不是问题的朋友,我也只问你这个问题:你的

Wireshark抓包软件简单使用 wireshark是一款抓包软件,比较易用,在平常可以利用它抓包,分析协议或者监控网络。 一、抓包使用简单过程: Wireshark启动界面: 看到启动界面后,现在主要会用到这几个按钮:

2.点击“开始”获取抓取结果(抓取到的为未加密数据)

4.显示结果:

加密数据抓取: 抓取结果:

二、捕捉过滤器使用方法: Protocol(协议): 可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp. 如果没有特别指明是什么协议,则默认使用所有支持的协议。 Direction(方向): 可能的值: src, dst, src and dst, src or dst 如果没有特别指明来源或目的地,则默认使用“src or dst”作为关键字。 例如,”host 10.2.2.2″与”src or dst host 10.2.2.2″是一样的。 Host(s): 可能的值:net, port, host, portrange. 如果没有指定此值,则默认使用”host”关键字。 例如,”src 10.1.1.1″与”src host 10.1.1.1″相同。 Logical Operations(逻辑运算): 可能的值:not, and, or. 否(“not”)具有最高的优先级。或(“or”)和与(“and”)具有相同的优先级,运算时从左至右进行。 例如,

“not tcp port 3128 and tcp port 23″与”(not tcp port 3128) and tcp port 23″相同。“not tcp port 3128 and tcp port 23″与”not (tcp port 3128 and tcp port 23)”不同。 例子: tcp dst port 3128 //捕捉目的TCP端口为3128的封包。 ip src host 10.1.1.1 //捕捉来源IP地址为10.1.1.1的封包。 host 10.1.2.3 //捕捉目的或来源IP地址为10.1.2.3的封包。 ether host e0-05-c5-44-b1-3c //捕捉目的或来源MAC地址为e0-05-c5-44-b1-3c的封包。如果你想抓本机与所有外网通讯的数据包时,可以将这里的mac地址换成路由的mac 地址即可。 src portrange 2000-2500 //捕捉来源为UDP或TCP,并且端口号在2000至2500范围内的封包。 not imcp //显示除了icmp以外的所有封包。(icmp通常被ping工具使用) src host 10.7.2.12 and not dst net 10.200.0.0/16 //显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。 (src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8 //捕捉来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。 src net 192.168.0.0/24 src net 192.168.0.0 mask 255.255.255.0 //捕捉源地址为192.168.0.0网络内的所有封包。

域渗透测试教程(windows server2012) 乌云ID:大山的放羊娃 域渗透测试教程(windows server2012) (1) 前言 (2) 第一步反弹meterpreter (2) 第二步尝试提权windows server2012 (4) 第三步尝试当前账号Bypassuac测试 (5) 第四步相关信息收集 (6) 第五步信息分析,成功获取一台服务器权限 (8) 第六步域信息收集 (10) 第七步SMB快速扩张控制权限 (16) 第八步Poershell获取域控管理员在线的机器 (18) 第九步域控管理员权限的获取(windows2012权限) (20) 第十步域控我来了(msf psexec反弹shell) (22) 第十一步Meterpreter获取所有用户的hash (24) 第十二步曲折的探索之路 (25) 第十三步我轻轻的来了,我又轻轻的走了,管理员,再见(清理) (26) 总结 (27)

前言 内网渗透测试资料基本上都是很多大牛的文章告诉我们思路如何,但是对于我等小菜一直是云里雾里。于是使用什么样的工具才内网才能畅通无阻,成了大家一直以来的渴求。今天小菜我本着所有师傅们无私分享的精神,特将三年内求师傅,求妹子,求神器所得,经过整理后,关键的知识点写出来。相关知识点总结如下: ●免杀payload的生成,请使用Veil ●msf在meterpreter下的提权尝试 ●msf在meterpreter下的bypassuac尝试 ●内网渗透测试过程中的信息关联 ●meterpreter的路由添加以及相关扫描 ●Powershell在meterpreter下面的使用 ●Meterpreter的post模块使用 ●Msf的custom自己生成的payload的使用 ●进程注入窃取令牌 其实重点不在于知识的多少,大家只需关注比较重点的连接点。分享为了方便大家以后一起交流,一起学习,一起进步。首先shell是别人给我的,也不是这里介绍的重点,所以在此忽略。 渗透测试的环境详细如下: A堡垒机(webshell所在机器):windows server2012 B堡垒机:windows2008(powershell扫描机器) C堡垒机:有域管理进程的机器windows server2012 D堡垒机若干 第一步反弹meterpreter 其实每一次的渗透测试开始并不像我们想象的那么顺利,而这一次的开始也同样意味着

抓包过程简要说明 对于工程上某些需要确认网管下发到设备上的数据或者设备上报给网管的数据正确性,需要对网卡进行数据抓包分析。现将详细的抓包方法进行说明(此版本抓包工具可用于windows server2003、WIN7和windows server2008操作系统上,其他的没试用过) 说明: windows server2008操作系统有两种,一种32位,一种64位。 查看操作系统位数的方法有两种(输入命令后可能会等待5~20s时间): 1、运行---输入“cmd”---在命令提示符窗口中输入“systeminfo”---找到其中的“System type:(系统类型)”对应的就是了。 2、运行DXDIAG就可以查看系统位数了。x86代表32位,X64代表64位! 该抓包工具根据操作系统位数有以下区别,x86为32位操作系统,x64为64位操作系统。本文档以32位操作系统为例进行说明。 步骤一:将附件的netmon_34.rar解压到任何位置,例如D:\ 步骤二:运行D:\netmon_3\ NM34_x86.exe文件,执行安装,步骤中全部选择默认安装即可。安装完成后,桌面会生成Microsoft Network Monitor 3.4的快捷图标。 步骤三:双击运行Microsoft Network Monitor 3.4,在菜单栏选择Tools->Options..可以看到下面的面板,在Faster Parsing上点击右键选择Create->Create From Selected,

步骤四:在Create New Parser Profile面板中可以自己命名Name(本例中命名为fiberhome_set,可自定义), 并选中路径列表中的第2项,然后选择Open Folder,

浅谈内网渗透 假设我们现在已经处在一个内网中,该内网处于域中。我们的终极目标是实现对域控制器的控制。 假设我们现在已经处在一个内网中,该内网处于域中。我们的终极目标是实现对域控制器的控制。 内网信息获取 信息的获取直接通过Windows自带的命令即可实现,简单写出来: ipconfig /all netstat –an net start net user net user /domain net group “domain admins” #查看域管理员 net localgroup administrators

net view /domain dsquery server #查看域控服务器 dsquery subnet #查看域IP范围 上述命令执行完,内网的信息基本上就获取的差不多了。个别命令根据个人爱好请自行增加减。 向域控出发 假设执行dsquery server的结果我们发现域控服务器为DC-2008和DC-2003两台,而我们执行命令的主机也是在域下的,那么我们可以直接WCE -w了,运气好的话明文密码直接出现在你眼前,另一个外国人写的神器叫mimikatz也能够获取明文密码,图我就不截了,大家自己动手吧! 如果运气好,那么恭喜,此时你已经域控管理员密码在手,域中随意可行走。使用域控管理员密码登录域控服务器,使用pwdump、fgdump等各种密码dump工具对整个域控的密码散列进行获取即可。 如果运气差,使用wce没有得到域管理员的密码,那么你可以尝试如下方式: Incognito Smb Wce –s欺骗 Sniffer + ARP 其他(玉在哪里?) Sniffer动静很大,不到最后建议还是不要尝试了。 结束语 此文仅以技术交流为目的,拒绝任何形式的攻击行为。 想了半天我决定还是在结束语前面加上上面这句话,渗透是个技术活,也是个艺术活,各种奇技妙巧尽在其中,同时环境也复杂多变,但万变不离其宗,以静制动,后发制人。

GPU-Z是一款极度简易的显卡识别工具(继承了CPU-Z的优良传统),只要双击直接运行,显卡的的主要参数就可尽收眼底。这点比起Everest和RivaTuner 来说,确实方便了不知多少倍。 下面我们就已目前笔记本市场主流的nVIDIA GF8400m GS为例,来具体介绍一下GPU-Z的参数含义。 Dell 1520搭载的GeForce8600M GT 独立显卡 ①.显卡名称部分: 名称/Name:此处显示的是显卡的名称,也就是这款笔记本所采用的显卡型号。 (经过笔者的测试,发现目前最新的0.1.0版本的GPU-Z对显卡名称的识别,并非基于显示核心的硬件ID码,而是源于显卡驱动信息中的硬件名称。这样的检测方法虽然实现起来比较简单,但是获得的信息并不十分可靠,后文将会具体说明。) ②.显示芯片型号部分: 核心代号/GPU:此处显示GPU芯片的代号,如:G84M、G86M、RV630、RV610等。 修订版本/Revision:此处显示GPU芯片的步进制程编号。 制造工艺/Technology:此处显示GPU芯片的制程工艺,如80nm、65nm、55nm

等。 核心面积/Die Size:此处显示GPU芯片的核心尺寸。(目前版本的GPU-Z 还没有添加该数据库) ③.显卡的硬件信息部分: BIOS版本/BIOS Version:此处显示显卡BIOS的版本号。 设备ID/Device ID:此处显示设备的ID码。 制造厂商/Subvendor:此处显示该显卡的制造厂商名称。 ④.显示芯片参数部分: 光栅引擎/ROPs:此处显示GPU拥有的ROP光栅操作处理器的数量,越多性能越强。 总线接口/Bus Interface:此处显示显卡和主板北桥芯片之间的总线接口类型以及接口速度。 着色单元/Shaders:此处显示GPU拥有的着色器的数量,越多性能越强。 (目前主流的nVIDIA GeForce8和ATI HD2000系列显卡均采用统一渲染架构,着色单元统称流处理器(Stream Processor)。而之前的显卡的着色单元则分为像素着色器(Pixel Shaders)和顶点着色器(Vertex Shaders)两部分。)DirectX版本/DirectX Support:此处显示GPU所支持的DirectX版本。 像素填充率/Pixel Fillrate:此处显示GPU的像素填充率,越多性能越强。 纹理填充率/Texture Fillrate:此处显示GPU的纹理填充率,越多性能越强。 ⑤.显存信息部分: 显存类型/Memory Type:此处显示显卡所采用的显存类型,如:GDDR3、DDR2、DDR等。 显存位宽/Bus Width:此处显示GPU与显存之间连接的带宽,越多性能越强。 (显卡的这项参数是我们应该重点关注的地方,市面上众多“阉割”卡就是被黑心的厂商在这里做了手脚。这样的例子很多,比如:某知名品牌的一款高端笔记本(为了避免不必要的麻烦,笔者就不爆料了),原本128bit位宽的GeForce86000M GS,厂家为了降低成本,将显卡位宽活生生的砍掉一半,只剩下64bit,致使3D性能大打折扣。消费者乐呵呵的把机器买到手,一玩游戏,才发现实际的表现十分糟糕,这时后悔也晚了。所以,选购独显笔记本的时候一定要特别留意这个参数。注:Geforce8400和HD2400原生的显存位宽就只有64位,不必担心被动手脚。) 显存容量/Memory Size:此处显示显卡板载的物理显存容量。 显存带宽/Bandwidth:此处显示GPU-Z与显存之间的数据传输速度,越多性能越强。 ⑥.驱动部分: 驱动程序版本/Driver Version:此处为系统内当前使用的显卡驱动的版本号。 ⑦.显卡频率部分: 核心频率/GPU Clock:显示GPU当前的运行频率。

Stree_GPU压力测试 一、测试介绍 常搞服务器测试的,会有很多测试工具,比如测试硬盘的iometer,网络测试的有IxChariot,IPfer,测试内存的有stree,整机压力测试HPC_Breakin等,但整机测试GPU或是显卡的工具就比较少,专业的测试是必须要有的。 很多个人或是公司买了GPU服务器,显卡回来,安装上去后,不知道如何整机测试,怎么压力测试,怎么检测是否有问题,做开发设计的怎么测试主板是否有bug,整机散热调优方案,功耗测试等,通过使使用stree_GPU工具,可以使GPU/显卡发挥90%以上的性能,从而发现存在的隐患。 直接介绍一套简单的测试工具Stree_GPU,适合在windows 7,win8,win10,2008 R2等windows系统下测试的。 1页

1、准备工作环境 你的机器安装上显卡/GPU卡后,然后再安装上述的操作系统,机器需要连外网才能使用Stree_GPU测试。但它不占用外网资源。 2、安装驱动 这个不用我说了,你电脑上驱动都要安装,GPU/显卡一般是基于NVIDIA芯片开发的,驱动一般直接到它官网上下载,或是安装个驱动人生,然后让它帮你全部安装完驱动,省事^_^ 二、测试工具使用介绍 1、Stree_GPU工具使用介绍,此stree_GPU软件适用windows系统下 GPU/显卡专业测试工具stree_GPU测试工具下载: https://https://www.doczj.com/doc/6616427213.html,/s/1PnxbcIQvM9Y4YtVude7WNg 2、首先你的机器在windows下环境配置好,即显卡驱动要安装上,可以在NVIDIA官网下载cuda程序安装,能识别到你的显卡并能调休; 3、确保你测试的机器连通外网,因为测试时要模拟卡的压力(算力); 4、把Stree_GPU程序解压后拷贝到如c盘根目录下,路径不要有中文; 5、解压后在Stree_GPU目录里,右键以管理员权限运行stree_GPU.bat 注意观察,如果执行之后屏幕上没有提示错误提示,没有红色的提示,则表示开始跑起来了,过一会才会有结果,比如会提示有GPU0:xxxMh/s,这里只要有数字出现就表示成功了,如果有多张卡,这里会列出来有GPU0,GPU1…..。如下 2页

抓包工具wireshark使用简介 在wireshark安装包安装完成后,以管理员身份运行Wireshark.exe,进入wireshark主界面,如图1-1所示。 图1-1 wireshark主界面 在主界面上,在菜单栏中选择Capture->interface,在点击interface按钮弹出的对话框中点击start按钮,进入如图1-2所示界面。 图1-2启动wireshark 当您在客户端点击某路视频时,会出现如图1-3所示界面,目前我们播放视频采用的是UDP协议,你在抓包工具中看到的大部分数据包都是UDP数据包。此时如果你只想去查看给某台机器上发的数据包时,可以通过过滤条件进行过滤,比如我只想查看我给172.20.32.168这台机器上发送的数据包,那么你只需要在Filter后面输入

ip.dst==172.20.32.168即可,需要注意的是这里是“==”而不是“=”。多个条件之间用&&。 数据过滤操作如图1-4所示。 图1-3 视频数据展示界面 图1-4数据过滤界面 此时你看到的数据包就都是发给172.20.32.168的UDP数据包,此处需要说明的是如果你点击视频时播放不出来视频,那么是不会有持续的UDP数据包发给指定的客户端的,客户端控件播放不出来视频那就不是控件的问题了,因为就根本没有视频数据包发送到客户端。 如果你在抓包时发现有持续的数据包时,那么你想看一下你抓的数据包是否正常,能不能播放出来,那么也可以通过wireshark将抓的数据包保存成文件用VLC播放试一下,具体操作流程如下: (1)点击某条视频数据,右键选择decode as(如图1-5),此时会弹出如图1-6所示界面;(2)在如图1-6所示的界面上选择RTP,点击OK,此时就会把所有的UDP数据包转换成RTP数据包,转换之后界面如图1-7所示; (3)在图1-7所示的界面上,在菜单栏中选择Telephony,在下拉的菜单中选择RTP,在其子菜单中选择Stream analysis,会弹出如图1-8所示界面; (4)在图1-8所示的界面上点击Savepayload按钮,进入视频保存页面(如图1-9),选择你保存的位置并设置保存的视频文件名; (5)此时就会在保存的目录下生成出来对应的视频文件,此处需要说明的是视频文件不

天津理工大学 计算机与通信工程学院 实验报告 2015 至2016 学年第一学期 课程名称网络攻击与防御技术 学号姓名20135632 王远志专业班级计算机科学与技术2班 实验实验名称实验4操作系统攻防 实验时间2015 年11 月21 日5~6 节 主讲教师张健辅导教师张健 分组人员 王远志完成实验 及各自完 成工作 实验目的 掌握操作系统攻击的方法,掌握缓冲区溢出的原理及实现过程。实验内容(应包括实验题目、实验要求、实验任务等)

实验方式:对靶机进行攻击。(现场公布靶机地址) 实验要求: (1)进行缓冲区溢出攻击 (2)进行管理员口令破解 (3)留下后门 (4)清除攻击痕迹 实验设备:PC机 实验分组:3-4人/组 完成时间:2学时 报告中包括程序原理、功能模块图及文字介绍、流程图、源代码(带注释),运行过程。 实验过程与实验结果(可包括实验实施的步骤、算法描述、流程、结论等) ②:使用MetaSploit 进行攻击。先查找漏洞对应的exploit,然后选择。 ③:查看漏洞配置信息,设置payload。 ④:设置IP,这里端口采用了默认值。

⑤:选择攻击系统类型,然后exploit。 ⑥:入侵成功后,我们得到了目标主机的shell。由于中文编码不支持,所以会有白色方框。 ⑦:进行用户创建和提权,开启telnet 服务。 如下图所示,在目标主机中查看,管理员用户创建成功。

Telnet 连接测试成功。 (1)进行管理员口令破解 由于这里我们直接进行了入侵提权,所以不需要管理员口令。关于对windows xp 的口令破解,可以使用pwdump7 对SAM 数据库文件中提取的hash 进行破解。提取的hash 我们需要去网站破解,或者用ophcrack 彩虹表自己跑密码。 Tip:这里在windows xp 下运行pwdump7,因为windows 7 的彩虹表没免费版的。 得到Hash: Administrator:500:AEBD4DE384C7EC43AAD3B435B51404EE:7A2199 0FCD3D759941E45C490F143D5F::: Guest:501:NO PASSWORD*********************:NO

电脑显卡怎么看检测 电脑显卡怎么看检测 双显卡电脑主要有2种情形:CPU集显+独立显卡、双独立显卡(可能还包含CPU集成显卡),相当于两个以上显卡,这种情况多数 在一些高端电脑当中。电脑显卡怎么看检测?请参考! 方法一、在电脑设备管理器中查看 1、在电脑桌面的“计算机”图标上右键,然后选择【属性】, 在打开的计算机属性界面,再点击左侧的【设备管理器】,如下图 所示。 2、在打开的“设备管理器”中,展开底部的【显示器适配器】,如果下方有两个设备,则说明电脑有双显卡,如下图所示。 上图为笔者笔记本电脑,其中HD4600显卡是i7处理器的自带核心显卡,而GT740M属于独立显卡。 方法二:使用鲁大师查看电脑是不是双显卡? Ps.目前Intel绝大多数处理器均内置核心显卡(除了以前的老CPU和E3系列处理器),如果电脑配备了独显,那么基本不用看也 知道是双显卡电脑。此外AMD平台的`APU处理器也均内置核心显卡,而AMD760K/860K等处理器无内置核心显卡。 1、如果是CPU自带的核心显卡与独立显卡组合的话,目前通常 此类组合可以实现双显卡自动切换,可以起到节能的作用,比如在 运行游戏时切换到独立显卡运行,而在一般的小软件、办公等方面 会自动切换在核心显卡上运行,这样可以按照需求自由切换显卡, 起到节能的作用; 此外,对于APU平台,部分独立显卡还可以和APU自带核心显卡混合交货,可以起到提升显卡整体性能的作用;

2、如果是一些高端双独立显卡电脑,那么双独立显卡可以实现混合交货,电脑的显卡图形性能会得到叠加,性能大幅提升。 以上就是怎么看电脑是不是双显卡方法,以及双显卡的好处。当然,双显卡也会存在一些不足,比如容易导致一些兼容问题。

抓包工具学习 一、配置镜像端口方法:(机换器型号:S2008) 方法一: 1、打开串口,把串口线接入交换机端口 2、从串口“选项-会话选项”把“波特率设为9600” 3、按确认键 4、输入system-view 5、输入monitor-port e0/8 //8指的是PC线接到交换机的端口号(如果要撤销该端口使用命令: (undo port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8) (undo monitor-port e0/8),如果需查看端口是否成功用该命令:display mirror) 6、port mirror Ethernet 0/1 to Ethernet 0/2 //指的是盒接到交换机1到2之间的端口号都可 以抓包 7、配置完后启动Ethereal抓包 方法二: 可以一次性定义镜像和被镜像端口 port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8 //0/1 to Ethernet 0/2被镜像端口号,0/8指PC接到交换机端口号 二、抓包工具如何使用: 1、抓包工具基础功能介绍 从本机上双击Ethereal工具,在工具栏目点击capture->Interfaces选项界面 Packets/s 指的是每秒钟抓包的个数。Packets 指抓包总数量,点击options进入抓包过虑条件页面,Interface 选择本机网卡,IP address 指本机IP;capture packets in promiscuous mods 指的混合模式抓包;capture Filter 指是输入过虑条件;file 指定包存放路径;update list of packets in real time 指抓包过程中“实时更新”;Automatic scrolling in live capture 指以滚动方式显示;Hide capture info dialog 指显示TCP/UDP/ICMP/ARP等信息点击start开始抓包;cancle 退出抓包 2、抓包前过虑使用命令: 在capture->options->capture Filter对应框输入: Host 119.1.1.180 //指的是抓180机顶盒包 Ether host 00:07:63:88:88:08 //在没IP情况下抓盒子包,比如DHCP还未给机顶盒分配到IP时,此时需要抓包 Port 33200 //指指定端口抓包 Port 554 //指rtsp包 Port 123 //指NTP服务器包 (Port 33200 || port 8082 ) && host 119.1.1.180 //指抓33200端口同时也抓8082端口包,同时还抓180盒子包 Host 238.255.2.2 //指抓一个组播流包