密码学知识要点

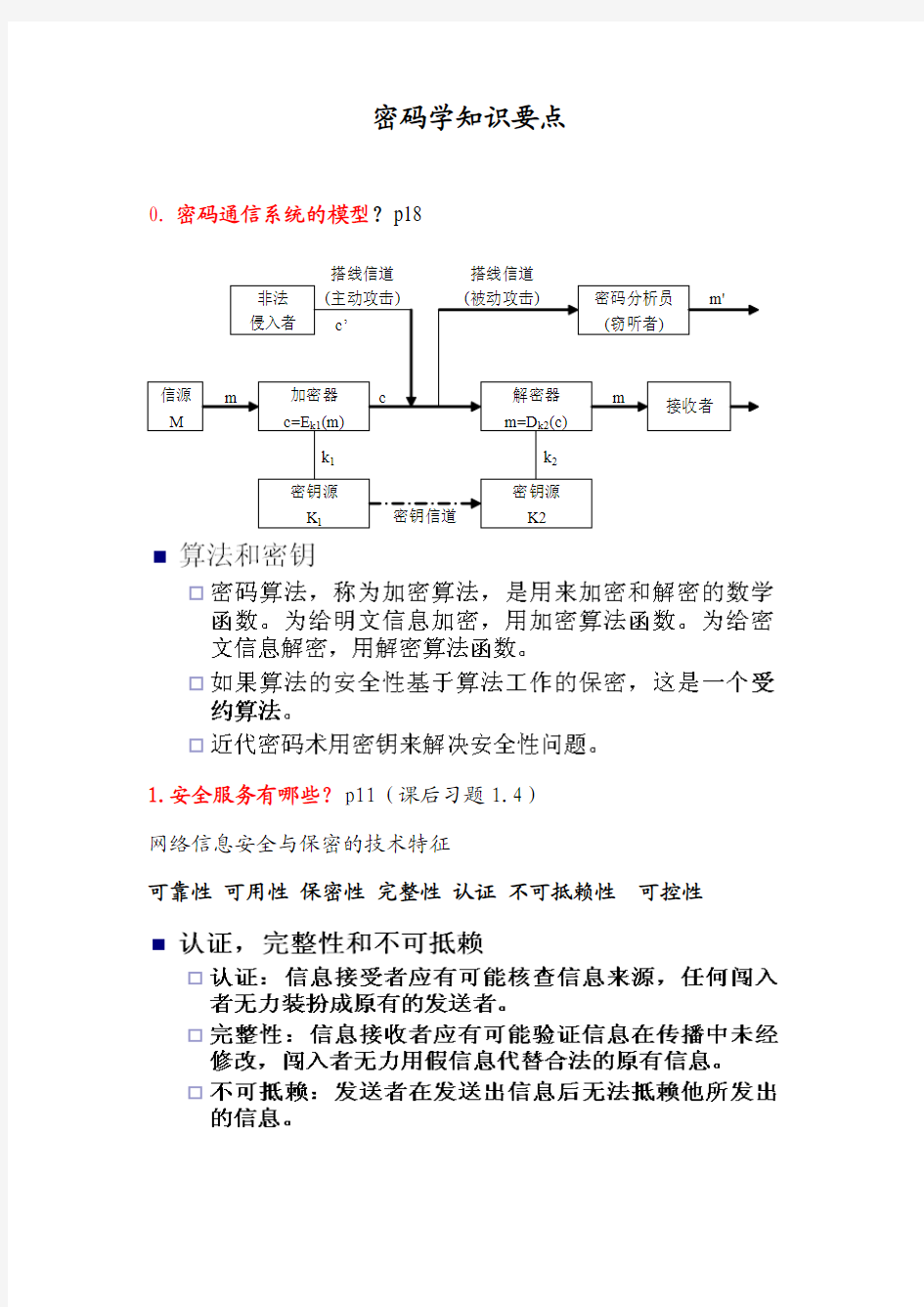

0.密码通信系统的模型?p18

1.安全服务有哪些?p11(课后习题1.4)

网络信息安全与保密的技术特征

可靠性可用性保密性完整性认证不可抵赖性可控性

保密性网络信息不被泄露给非授权的用户、实体或过程,或供其利用。是在可靠性和可用性基础之上,保障网络信息安

全的重要手段。

常用的保密技术

●防侦收防辐射信息加密物理保密

认证

●确证实体就是其所宣称的自己。

●实体身份认证

●数据来源认证

可控性

●对信息的传播及内容具有控制能力的特性

2.密码学研究的主要问题?p1密码学研究确保信息的秘密性和真实性技术密码学(密码技术 ) 分类

密码编码学:对信息进行编码实现信息隐蔽

密码分析学:研究分析破译密码

3.密码学发展史上的标志性成果?

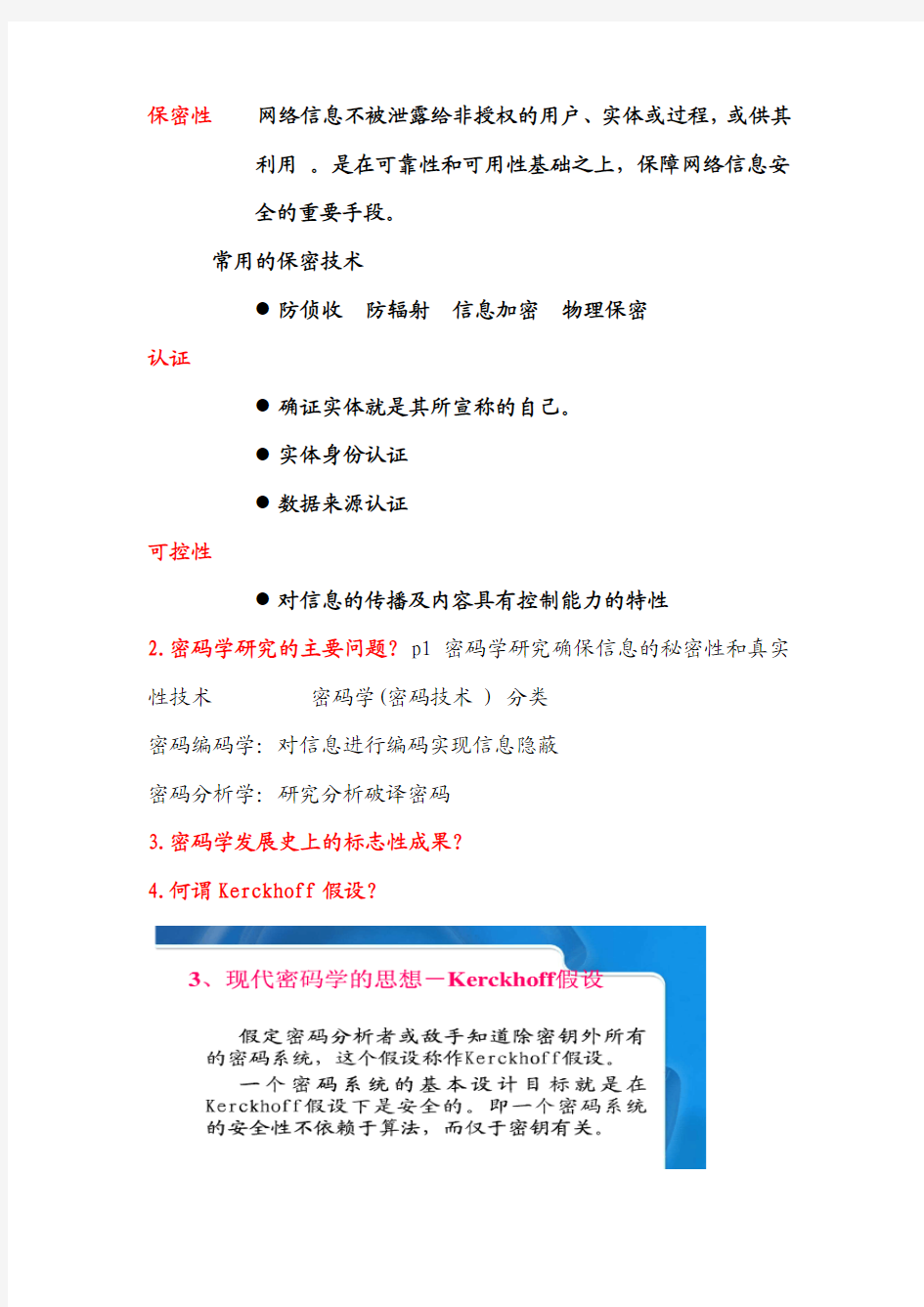

4.何谓Kerckhoff假设?

5.无条件的安全性?

如果无论破译员有多少密文,仍无足够信息能恢复明文,这样的算法是无条件安全的。事实上只有一次一用的密码本是不可攻破的。其它所有密码系统在惟密文攻击下都是可以攻破的。

6.攻击密码体制的一般方法?p21(ppt第二章)

7.传统密码学使用的技术?(第二章ppt)

对称密码加密代换技术 p22 (ppt和书上的具体题)置换技术p33 转轮机p34 隐写术p36

8.密码体制的构成要素?

9.密码体制的分类?

10.计算上安全的准则?

11.分组密码的工作模式?p43、p129答案:p129表6.1—后面还有很多详解图形结合

12.Feistle密码的理论基础?p46(ppt第三章)

基于1945年Shannon理论引进的混淆和扩散p46,使用乘积密码的概念来逼近简单代换密码,交替的使用代换和置换。它的本质:p46 13.雪崩效应?p56

14.DES的强度?p57(算法在p51)

使用64比特的分组和56比特的密钥

(56位的密钥共有2的56次方种可能,这个数字大约是7.2×10的16次方)

关于p125

?给定明文P和两个加秘密钥k1和k2,采用DES对P

?进行加密E,有密文C=EK2(EK1(P)) 对C进行解密D,有明文 P=DK1(DK2(C))

15.分组密码的设计原理?p60

可以分为实现原则和安全性原则

16.中间相遇攻击法?p127

中间相遇攻击使用两组已知明密文对就可以猜出正确密钥的概率为

二重DES很难抵挡住中间相遇攻击法(Meet-in-the-Middle Attack)

已知,给定一个明文P,经二重DES加密有264个可能的密文。

而二重DES所用密钥的长度应是112 bits,所以选择密钥有

2112个可能性。于是对给定明文P加密成密文C平均有

2112/264=248种可能。

即:大约有248种虚警

三重DES:p126、p127

17.AES的评估准则?p98、p99

18.中间人攻击?p215

19.生日攻击?p244

20.扩展欧几里德算法?

21.链路加密与端端加密?p144

区别(课后7.2)

链路加密是在通信链路两端加上加密设备(缺点p144)

端对端是在两端系统中进行加密。由源主机或终端加密数据。密文经由网络传送到目的主机或者终端(缺点:端到端加密后用户数据就是安全的。然而通信量模式并不安全,因为分组首部是未经加密而传输

的)

22.TCP/IP分层模型与其对应的安全机制?p146

23.隐通道?p147底部

24.如何对抗通信量分析?

????就用上述两种加密方式

25.密钥分配的模式?p150过程详解

26.对抗重放攻击的方法?p154底部

27.随机数的评价标准?p155(第四章ppt)

28消息认证码?p230

消息认证码(MAC):是消息和密钥的函数,它产生定长的值,以该值作为认证符。

P235、p236消息认证码的基本用途

29.数字签名?p188

数字签名:发送方用它自己的私钥“签名”。签名可以通过对整条消息加密或者对消息的一个小的数据块加密来产生,其中该小数据块是整条消息的函数。

P230数字签名是一种认证技术其中一些方法可以防止源点或终点抵赖

。

30.消息认证?

P230:消息认证是验证所收到的消息确实来自真正的发送方且未被修改的消息。消息认证也可证实消息顺序性和及时性。

p187(ppt第五章)实现保密性:

实现认证:

实现保密性和认证(p188)

P231消息加密的基本用途

31.RSA算法p195和ECC算法p216的安全基础?

ECC与RSA相比的主要优点是它似乎用少得多的比特大小取得和RSA

相等的安全性,因此减少了处理开销.ECC和RSA进行了对比,在实现相同的安全性下,ECC 所需的密钥量比RSA少得多

RSA算法(p192)

32.公钥密码与对称密码的比较?(ppt第五章)

从最初一直到现代,几乎所有密码编码系统都建立在基本的替代和置换工具的基础上。

公开密钥算法则是基于数学函数而不是替代和置换,更重要的是,公开密钥密码编码学是非对称的,它用到两个不同的密钥,而对称的常规加密则只使用一个密钥。使用两个密钥对于保密通信、密钥分配和认证等领域都有着深远的影响。

33.使用混合密码系统的优势?

34.单向陷门函数?

是满足以下性质的定义:1--除非知道某种附加的信息,否则这样的函数在一个方向上容易计算,而在另外的方向上要计算是不可行的。2--有了附加信息,函数的逆就可以在多项式时间内计算出来。

35.算法的复杂性?(ppt第五章)

36.D-H密钥交换协议?p215

37.ECC和RSA的安全强度?p225

38.网络通信环境下面临的安全威胁?p229

39.hash函数的用途?

P237、p238散列函数(Hash):的基本用途

40.强抗碰撞性和弱抗碰撞性?p246

41.hash(散列)函数和MAC(消息认证码)的安全性?p246—p247 对上述两个函数的攻击可以分为两类:穷举攻击和密码分析

散列函数安全性应该满足:p246---@2

消息认证码:p247---@3

42.MD5和SHA的参数比较p255

43.HMAC的安全性?p269

MAC的安全性在某种程度上依赖于该散列函数的强度。MAC的安全性一般表示为伪造成功的概率,其中包括伪造成功时伪造者花费的时间以及所需的由相同密钥产生消息——MAC对的数目

44.认证协议的作用,极其面临的安全问题?

面临消息重放威胁的表现

45.DSS的功能?p284

DSS使用的是只提供数字签名的功能的算法.

46.数字签名方案的原型?p275(ppt第八章)