计算机科学与工程学院学生实验报告

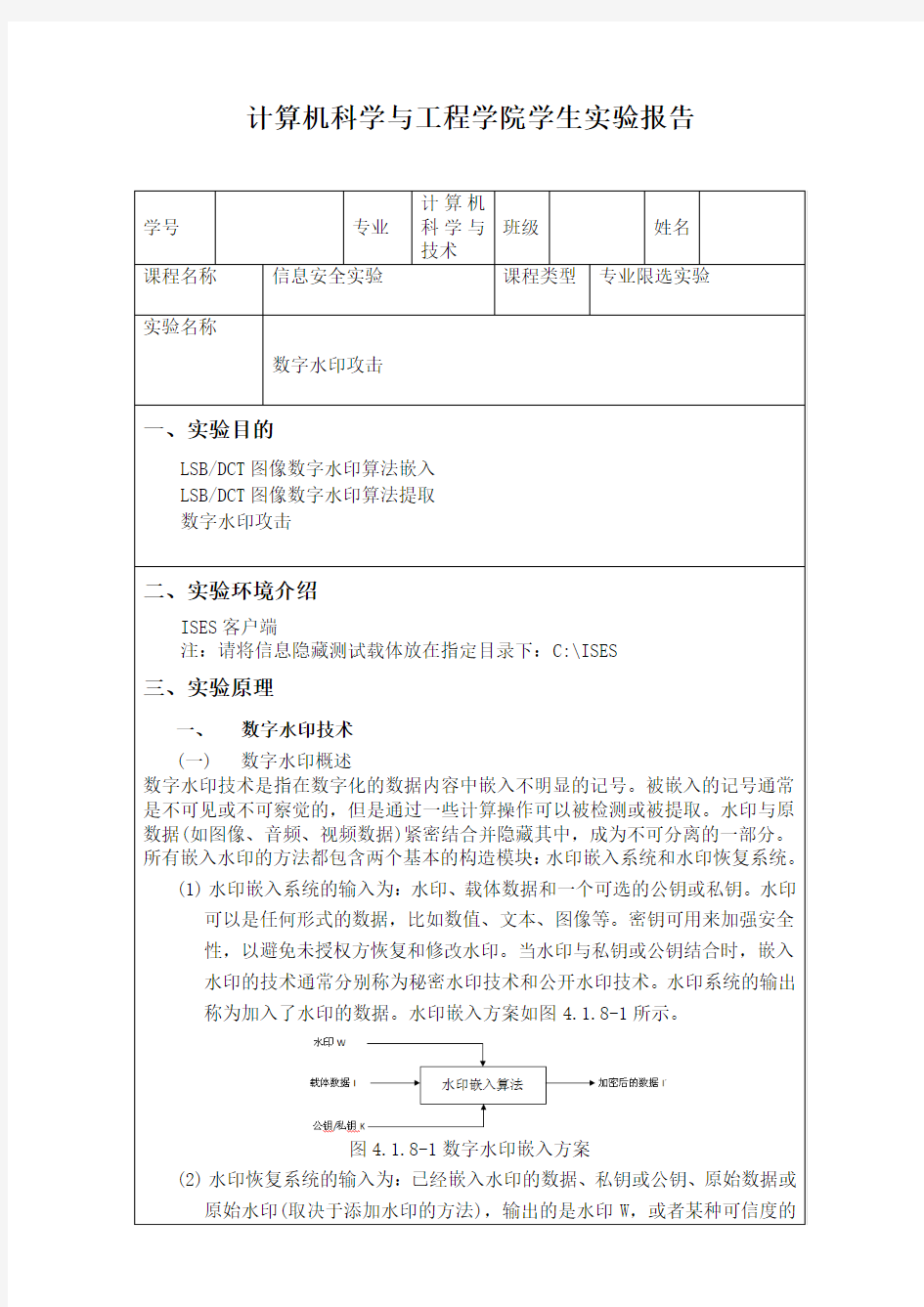

图4.1.8-1数字水印嵌入方案

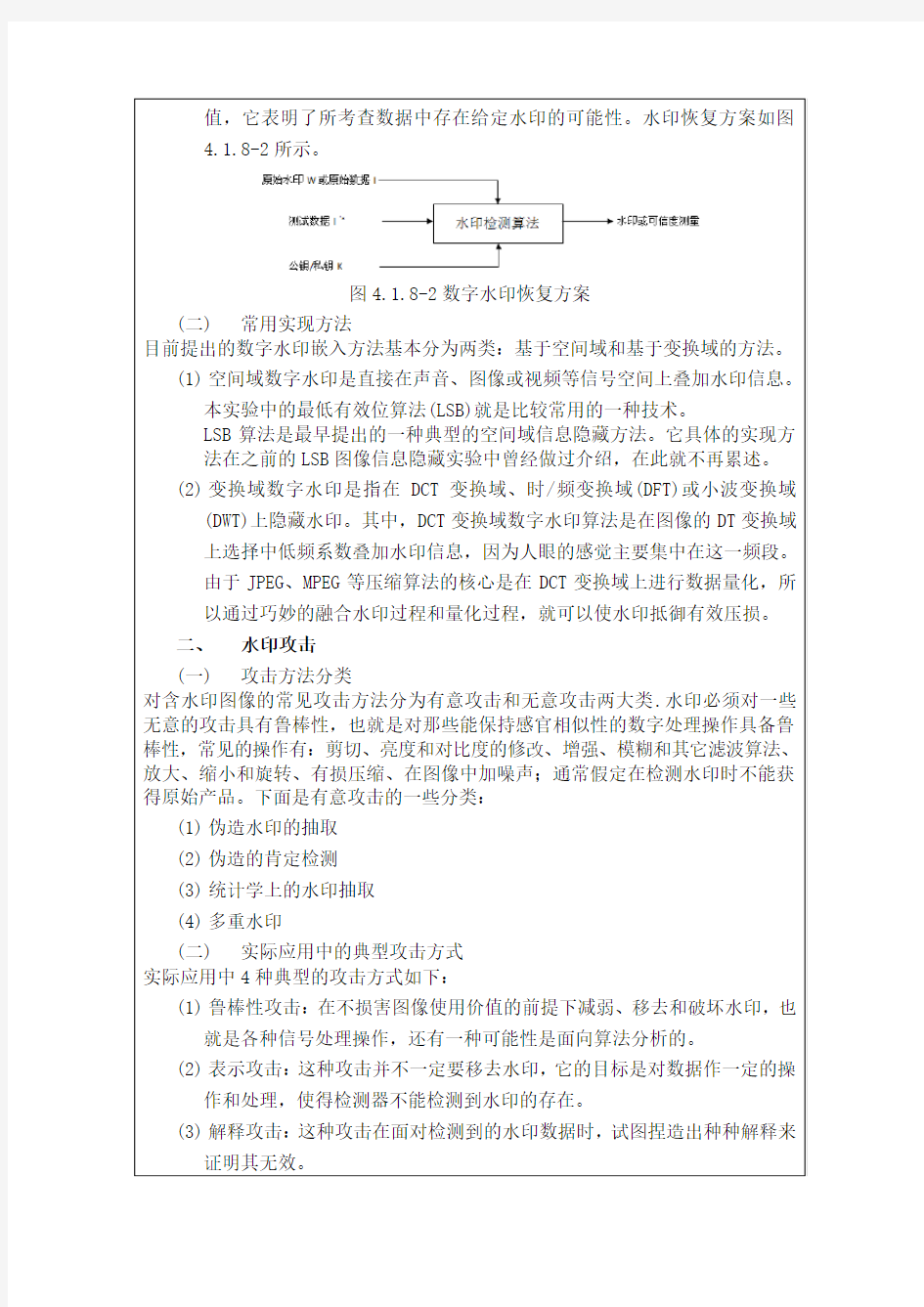

水印恢复系统的输入为:已经嵌入水印的数据、私钥或公钥、

数字水印攻击及对策分析 【摘要】数字水印技术作为数字媒体版权保护的重要手段越来越引起人们的重视。文章讨论了数字水印的概念、特征, 重点介绍了数字水印的鲁棒性及影响数字水印鲁棒性的因素,总结和分析了数字水印主要攻击方式并提出相应的应对措施。 【关键词】数字水印;简单攻击;同步攻击;削去攻击;混淆攻击 【 abstract 】 digital watermarking technology, as the essential protecting method of digital media copyright protection, has drawn more and more attention from the public. in this paper, the concept and features of digital watermarking were analyzed in details, among which the robustness of digital watermarking and factors that affect it were introduced in special stress. in addition, the main type of attack of digital watermarking was discussed and some corresponding solutions were given as well. 【 keywords 】 digital watermarking; simple attacks; synchronization attacks; removal attacks; ambiguity attacks 1 引言 随着多媒体技术和互联网的迅猛发展,网上的数字媒体应用正在呈爆炸式的增长,越来越多的知识产品以电子版的方式在网上传

毕业设计开题报告 基于DCT的图像数字水印技术的研究

基于DCT的图像数字水印技术研究 国内外研究现状: 20世纪80年代,索尼和菲利浦公司首次提出了数字媒体版权保护的方案SCMS(Serial copy management system),数字水印技术也是在继数字隐藏技术后提出的一种数字媒体版权保护方案,发展到现在不仅仅局限于版权保护,也延伸到商务交易中的票据防伪、声像数据的隐藏标识和篡改提示、隐蔽通信及其对抗等领域。随着电子政务的广泛应用,其安全性问题也日益突出,电子政务所涉及的相当多的信息都带有机密性,除黑客攻击.病毒感染等来自网络的安全威胁外,也易受到来自系统应用的假冒用户登录、非法篡改等数据安全的威胁。我国现有的电子政务网络基础设施和系统安全解决方案大多是通过防火墙、入侵检测、漏洞扫描、网络隔离等技术和设备来保障系统的安全,这在一定程度上可以保证电子政务信息系统的安全,但仍存在着安全漏洞,我们在电子政务的建设中,除了必要的网络安全技术外,还必须重视对数字信息安全认证的问题。 数字水印技术为上述问题提供了一个有效的解决方案,是目前多媒体信息安全研究领域的一个热点。该技术采用信息处理技术把版权信息、认证信息等秘密信息,即水印,嵌入到原始数据中去,但不影响原内容的价值和使用,水印信息可以是产品的序列号、版权所有者的标志等认证信息。通过特定的算法恢复和检测被嵌水印后,可有效地分析信息失真的情况,判断信息是否被篡改,为版权所有者提供信息被盗版的有利证据。因此,一个实用的数字水印技术必须具有较强的鲁棒性、安全性和不可见性。 所谓数字水印技术,就是将代表数字媒体著作权人身份的特定信息、用户指定的标志或序列码等,按照某种方式嵌入被保护的信息中,在产生版权纠纷时,通过相应的算法提取出该数字水印,从而验证版权的归属,确保媒体著作权人的合法利益,避免非法盗版的威胁。被保护的信息是任何一种数字媒体,如软件、图像、音频、视频或一般性的电子文档等。数字水印是嵌在数字产品中的数字信号,水印的存在要以不破坏原数据的欣赏价值、使用价值为原则。

数字图像处理课程报告——图像处理在数字水印中的应用 姓名:蒋运文 学号:12212842 专业:通信与信息系统 指导老师:沈伟教授 2013.06

一、研究背景及意义 数字图像处理方法的研究源于两个主要应用领域:其一是为了便于人们分析而对图像信息进行改进,其二是为使机器自动理解而对图像数据进行存储、传输及显示。 数字图像处理技术已经在各个领域上都有了比较广泛的应用,图像是人类获取和交换信息的主要来源,因此,图像处理的应用领域必然涉及到人类生活和工作的方方面面。随着人类活动范围的不断扩大,图像处理的应用领域也将随之不断扩大,本文主要介绍数字图像处理技术在信息安全领域的数字水印中的应用。 在信息安全领域,数字图像还承担着作为法庭证据的责任,其真实性和完整性直接影响到执法结果,随着互联网的发展,人们越来越容易从互联网上获取数字多媒体信息,而与此同时,数字多媒体信息 的版权、保密等问题也变得日益突出起来。本文在介绍数字水印技术的相关概念、特点和分类的基础上,分析了实现数字水印的步骤,并对数字图像处理技术在数字水印中的应用进行了研究。 人们由于不同的应用需求造就了不同的水印技术,数字水印技术则是其中最新的一种,数字水印是把主要内容隐藏在图像,声音中,水印与内容结合在一起。这大大改善了传统水印的肉眼即可分辨性,数字水印在不同的环境同时也具有不同的特征性质,它还能够被特定的机器所识别,正是其具有的这些优点,越来越多的各个领域的人们开把把眼光看向它。数字图像水印可以用于鉴别信息真伪、认证身份、图像保护、版权保护、隐藏信息、以及做标记等等方面。数字图像不

仅包含信息量大,而且其传输和处理极其方便,成为人们获得信息的一种重要来源,所以数字图像水印也是应用得非常广泛的一项技术。 二、数字水印的衡量标准 安全性:数字水印的信息应是安全的,难以篡改或伪造,同时,应当有较低的误检测率,当原内容发生变化时,数字水印应当发生变化,从而可以检测原始数据的变更;当然数字水印同样对重复添加有很强的抵抗性 隐蔽性:数字水印应是不可知觉的,而且应不影响被保护数据的正常使用;不会降质; 鲁棒性:是指在经历多种无意或有意的信号处理过程后,数字水印仍能保持部分完整性并能被准确鉴别。可能的信号处理过程包括信道噪声、滤波、数/模与模/数转换、重采样、剪切、位移、尺度变化以及有损压缩编码等。主要用于版权保护的数字水印易损水印(Fragile Watermarking),主要用于完整性保护,这种水印同样是在内容数据中嵌入不可见的信息。当内容发生改变时,这些水印信息会发生相应的改变,从而可以鉴定原始数据是否被篡改。 三、数字水印的分类 数字水印的分类方法很多,下面按主要特征对其作一简单概述:从含水印图象中的水印是否可见分为可见水印和不可见水印两大类。当前学者们主要致力于研究不可见水印,即水印是不可被感知的,这也是本文的研究重点。为了保证水印嵌入引起的改变不被感知,需要

(19)中华人民共和国国家知识产权局 (12)发明专利申请 (10)申请公布号 (43)申请公布日 (21)申请号 201910255662.6 (22)申请日 2019.04.01 (71)申请人 中国科学院信息工程研究所 地址 100093 北京市海淀区闵庄路甲89号 (72)发明人 尤玮婧 刘丽敏 荆继武 赵欣怡 陈天宇 (74)专利代理机构 北京君尚知识产权代理事务 所(普通合伙) 11200 代理人 邱晓锋 (51)Int.Cl. G06F 16/14(2019.01) G06F 16/16(2019.01) G06F 16/174(2019.01) G06F 16/182(2019.01) G06F 21/16(2013.01) (54)发明名称 一种支持云端数据去重的数字水印方法和 系统 (57)摘要 本发明涉及一种支持云端数据去重的数字 水印方法和系统。该方法包括:用户端向云服务 器端提出上传某原文件的请求;若原文件为第一 次上传,用户端对原文件使用数字水印生成水印 文件,根据数字水印的水印嵌入位置和水印内容 生成原文件的所有权证明,将所有权证明和水印 文件一同上传至云服务器端;若原文件为非第一 次上传,用户端利用水印信息证明对原文件的所 有权,如果具有所有权则云服务器端将用户端纳 入所有者列表,否则拒绝将用户端加入所有者列 表。进一步可以实现文件分发和文件还原。所述 数字水印优选使用频域数字水印。本发明能够在 保护用户所有权的前提下兼顾云存储服务的质 量, 大大提升云存储空间的利用率。权利要求书3页 说明书7页 附图2页CN 110134647 A 2019.08.16 C N 110134647 A

介绍了数字水印技术的基本原理 随着信息技术和计算机网络的飞速发展,人们不但可以通过互联网和CD-ROM方便快捷地获得多媒体信息,还可以得到与原始数据完全相同的复制品,由此引发的盗版问题和版权纷争已成为日益严重的社会问题。因此,数字多媒体产品的水印处理技术已经成为近年来研究的热点领域之一。 虽然数字水印技术近几年得到长足发展,但方向主要集中于静止图像。由于包括时间域掩蔽效应等特性在内的更为精确的人眼视觉模型尚未完全建立,视频水印技术的发展滞后于静止图像水印技术。另一方面,由于针对视频水印的特殊攻击形式的出现,为视频水印提出了一些区别于静止图像水印的独特要求。 本文分析了MPEG-4视频结构的特点,提出了一种基于扩展频谱的视频数字水印改进方案,并给出了应用实例。 1视频数字水印技术简介 1.1数字水印技术介绍 数字水印技术通过一定的算法将一些标志性信息直接嵌入到多媒体内容当中,但不影响原内容的价值和使用,并且不能被人的感知系统觉察或注意到。与传统的加密技术不同,数字水印技术并不能阻止盗

版活动的发生,但可以判别对象是否受到保护,监视被保护数据的传播,鉴别真伪,解决版权纠纷并为法庭提供认证证据。为了给攻击者增加去除水印的难度,目前大多数水印制作方案都采用密码学中的加密体系来加强,在水印嵌入、提取时采用一种密钥,甚至几种密钥联合使用。水印嵌入和提取的一般方法如图1所示。 1.2视频数字水印设计应考虑的几个方面 ·水印容量:嵌入的水印信息必须足以标识多媒体内容的购买者或所有者。 ·不可察觉性:嵌入在视频数据中的数字水印应该不可见或不可察觉。·鲁棒性?押在不明显降低视频质量的条件下,水印很难除去。 ·盲检测:水印检测时不需要原始视频,因为保存所有的原始视频几乎是不可能的。 ·篡改提示:当多媒体内容发生改变时,通过水印提取算法,能够敏感地检测到原始数据是否被篡改。 1.3视频数字水印方案选择 通过分析现有的数字视频编解码系统,可以将目前MPEG-4视频水印的嵌入与提取方案分为以下几类,如图2所示。

习题十 一、选择题 1、在以下的信息安全体现中,是指信息不泄漏给非授权的个人和实体,或供其使用的特性。 (1)保密性(2)完整性(3)可用性(4)可控制性 2、国际信息安全标准是指。 (1)TCSEC(2)ITSEC(3)CC(4)CTCPEC 3、在下列加密算法中,属于对称加密算法。 (1)DES(2)Diffie-Hellman(3)RSA(4)DSA 4、在计算机密码技术中,通信双方使用一对密钥,即一个私人密钥和一个公开密钥,密钥对中的一个必须保持秘密状态,而另一个则被广泛发布,这种密码技术是。 (1)对称算法(2)保密密钥算法(3)公开密钥算法(4)数字签名 5、下列不属于防火墙的功能。 (1)访问控制(2)查杀病毒(3)授权认证(4)加密 6、计算机病毒是一种。 (1)生物病菌(2)生物病毒(3)计算机程序(4)有害言论的文档 7、计算机病毒是指。 (1)编制有错误的计算机程序(2)设计不完善的计算机程序(3)已被破坏的计算机程序(4)以危害系统为目的的特殊计算机程序 8、下列四条叙述中,正确是。 (1)造成计算机不能正常工作的原因,若不是硬件故障就是计算机病毒 (2)发现计算机有病毒时,只要换上一张新软盘就可以放心操作了 (3)计算机病毒是由于硬件配置不完善造成的 (4)计算机病毒是人为制造的程序 9、下面列出的计算机病毒传播途径,不正确的是。 (1)使用来路不明的软件(2)通过借用他人的软盘 (3)机器使用时间过长(4)通过网络传输 10、计算机病毒在一定环境和条件下激活发作,该激活发作是指。

(1)程序复制(2)程序移动(3)病毒繁殖(4)程序运行 二、填空题 1、信息系统面临的威胁主要有两种:和。 2、信息安全研究大致可以分为、和。 3、OSI基本参考模型中包括五大类安全服务,分别 为、、 、和。 4、密码学的发展过程可以分为、和三个阶段。 5、消息认证就是验证消息的完整性,完整性包括两个方面:一 是,二是。 6、数字签名体制大致可分成两类:和。 7、黑客的攻击手段和方法可以归结为两种模式: 和。 8、根据防范的方式和侧重点的不同,防火墙可分为四大 类:、、 和。 9、按照病毒文件的传染方式可将病毒分成、、 和 。 10、计算机病毒的检测通常采用和两种方法。 三、问答题 1、以p=11,q=12来演示RSA公开密钥密码系统的工作过程。 2、简述消息认证基本原理。 3、简述数字签名技术的原理。 4、什么是信息伪装技术?包含那些具体的技术? 5、简述黑客攻击的步骤。 6、什么是防火墙?其功能有哪些? 7、简述入侵检测系统的组成。 8、简述计算机病毒的定义、特征及其结构。 习题十 一、选择题

数字水印技术研究 摘要:数字水印技术作为信息安全、版权保护和信息认证的有力工具,已得到了广泛的关注和发展。本文介绍数字水印技术的原理与模型,分析水印技术的典型算法,阐述数字水印技术的应用与研究及其发展前景。 关键词:数字水印;信息安全;版权保护;稳健性 一、引言 随着计算机网络技术和通讯技术的发展,为数字化的媒体信息(文本、图像、音频、视频等)的存取、交换提供了极大的便利。迅速兴起的Internet以电子印刷出版、数字图书馆、网络视频和音频、电子商务等新的服务和运作方式为商业、科研、娱乐等带来了许多机会。随之而来的副作用是盗版者大量地复制及传播未经授权的数字产品内容,出于利益的考虑,数字产品的版权所有者迫切需要解决知识产权保护的问题。有数据显示,美国电影行业协会(MPAA)估计,盗版使美国电影业的年收入减少了25亿美元,美国唱片工业协会(RIAA)则估计全球每年因盗版而造成的损失高达50亿美元。 传统的版权保护系统多采用密码技术,依靠密码学技术对数字产品进行加密,只有合法用户(或授权用户)才拥有密钥,从而保证数字产品的安全。但是,这一方案存在一个重要问题,所加密的数字产品在解密后,没有有效的手段来保证其产品不被非法拷贝、再次传播和盗用,为了防止这种情况的发生,人们提出了新兴的概念——数字水印(digital watermarking)。数字水印技术是目前信息安全技术领域的一个新方向,是作为传统版权保护系统的有效补充手段,是一种可以在开放的网络环境下保护版权和认证来源及完整性的新技术,是信息安全和版权保护的最后一道防线,引起了人们的高度重视,许多大学和国际科研机构正投身于研究之中,已成为信息安全领域的一个研究热点。 二、数字水印技术原理 1、数字水印的定义和基本特点: 数字水印是指永久镶嵌在其他数据(宿主数据)中的具有可鉴别性的数字信号或模式,并且不影响宿主数据的可用性[1]。而水印信号是一种特制的数字标记,一般包含版权所有者的标记或代码,以及能证实用户合法拥有数据的用户代码等基木信息,将它嵌入到数字图像、声音、视频等数字产品中,由此来确定版权拥有者、认证数字内容来源的真实性、识别购买者、提供关于数字内容的其他附加信息、确认所有权认证和跟踪侵权行为。 数字水印有以下特点:1)不可见性,也称透明性,指的是利用人类视觉系统HVS (Human Visual System)或人类听觉系统HAS (Human Audio System)属性,嵌入水印后图像无明显降质现象且水印在视觉或听觉上不可感知;2)稳健性,也称健壮性或鲁棒性,指数字水印应有抵御图像压缩、滤波、量化与增强、几何失真等外界攻击的能力;3)可证明性,即水印应能为受到版权保护的信息产品的归属或来源提供完全和可靠的证据,水印算法识别被嵌入到保护对象中的所有者的有关信息,并在需要的时候将其提取出来,并能够监视被保护对象的传播、真伪鉴别以及非法拷贝控制等;4)安全性,主要指水印不易被复制和伪造,能抵抗非法拦截和破解,即使受到非法攻击,仍能以极低的误差率进行检测和识别。其中,鲁棒性和不可见性是数字水印系统的两个重要特性,且是一对矛盾的特性,在算法设计上常常需要折衷考虑这两个方而特性的要求。 2、数字水印系统的理论模型 通用的数字水印系统包含两个基本的模块,即一个水印嵌入和一个水印提取(也称为水印检测系统),数字水印嵌入的一般过程基本框架如图1所示[2]。

计算机网络系统面临的严重安全问题之一就是黑客攻击。黑客由产生初期的正义的“网络大侠”演变成计算机情报间谍和破坏者,他们利用计算机系统和网络存在的缺陷,使用手中计算机,通过网络强行侵入用户的计算机,肆意对其进行各种非授权活动,给社会、企业和用户的生活及工作带来了很大烦恼。 1.黑客的概念及类型 (1)黑客及其演变 “黑客”是英文“Hacker”的译音,源于Hack,本意为“干了一件非常漂亮的事”。原指一群专业技能超群、聪明能干、精力旺盛、对计算机信息系统进行非授权访问的人。后来成为专门利用计算机进行破坏或入侵他人计算机系统的 人的代言词。 “骇客”是英文“Cacker”的译音,意为“破坏者和搞破坏的人”。是指那些在计算机技术上有一定特长,非法闯入他人计算机及其网络系统,获取和破坏重要数据,或为私利而制造麻烦的具有恶意行为特征的人。骇客的出现玷污了黑客,使人们把“黑客”和“骇客”混为一体。 早期的“黑客”是一些专门研究、发现计算机系统和网络漏洞的计算机爱好

者。他们只对计算机系统有着狂热的兴趣和执着的追求,不断地研究计算机和网络知识,喜欢挑战高难度的网络系统并从中找到漏洞,然后向管理员提出解决和修补漏洞的方法。“黑客”不是恶意破坏者,是一群纵横于网络上的大侠,追求共享、免费,提倡自由、平等,“黑客”的出现推动了计算机和网络的发展与完善。 现在,黑客一词已经被用于那些专门利用计算机进行破坏或入侵他人计算机系统的代言词,指少数凭借掌握的计算机技术,怀着不良的企图,采用非法手段获得系统访问权或逃过计算机网络系统的访问控制,进入计算机网络进行未授权或非法访问的人。 虚拟的网络世界里,黑客已成为一个特殊的社会群体。在世界上很多国家,有不少完全合法的黑客组织,经常召开黑客技术交流会,利用因特网在自己的网站上介绍黑客攻击手段,免费提供各种黑客工具软件,出版网上黑客杂志,致使普通用户也很容易下载并学会使用一些简单的黑客手段或工具,对网络进行某种程度的攻击,进一步地恶化了网络安全环境。有统计数据显示,世界上平均每5秒就有一起黑客事件发生,无论是政府机构、军事部门,还是各大银行和公司,只要与互联网接轨,就难逃黑客的“黑手”。 (2)中国黑客的形成与发展 1994年4月20日,中国国家计算与网络设施工程(The National Computing andNetworking Facility of China,NCFC)通过美国Sprint公司,连入Internet的64K国际专线开通,实现了与Internet的全功能连接。中国成

基于数字水印技术的文件水印设计与 实现 Files Watermark Based on Watermarking Design and Implementation

摘要 自从互联网诞生以来,信息技术高速发展,网络应用越来越普及,信息化的社会已经呈现出越来越广阔的前景,全球迅猛发展的Internet网络给世界经济带来了新的商机,数字技术提供了与原作品同样精美的复制品,但同时使得网络作品的版权保护问题日益突出。对数字产品的版权保护追在眉睫,数字水印便应运而生,数字水印是近年来出现的数字产品版权保护技术。可携带有版权信息和认证信息,保护数字产品的合法拷贝和传播是当前国际学术界的研究热点。 本文首先介绍信息系统的现状,接着介绍数字水印相关理论,从古隐写术出发,缓缓引出数字水印技术,阐述其分类及特点,并按各种数字水印技术的特点的不同,分析比较几种主流数字水印的解决方案,讨论其中最适的应用,并通过给出一种简单的数字水印解决方案示例,更直接的阐述数字水印技术,最后提出了数字水印下一步的发展方向。 关键词:数字版权保护数字水印

Abstract Since the birth of the Internet, information technology has rapid developed and network applications is becoming increasingly popular. New commercial opportunity is emerged with Internet expanding all over the world. With the development of the digital technology, copyright protection of the digital multimedia has to be solved. Information-oriented society has been showing broad prospects, but information security issues also have been becoming increasingly prominent. One of that is the digital copyright issuesa. Copyright protection for digital products, chasing around the corner, digital watermarking is copyright protection technology for digital products in recent years. Carrying copyright informati- on and authentication information, the protection of legitimate copying and dissemination of digital products are the research focus of the international academic community. This paper first introduces the status of information systems, and then introduces digital watermarking theory, ancient steganography starting slowly leads to the digital watermarking technology on its classification and characteristics of the different characteristics of the press a variety of digital watermarking technology, analysis and camparison of kinds of mainstream digital watermarking solutions, discussion of which the most suitable applications, and by giving a simple digital watermarking solution for example, more direct exposition of digital watermarking technology, and concludes with the future direction of development of the digital watermarking. Key words: protection for digital copyright digital watermarking

信息隐藏技术教学大纲 课程代码:08 课程负责人:王丽娜 课程中文名称:信息隐藏技术 课程英文名称:Information Hiding Technology 课程类别:选修 课程学分数:2 课程学时数:36 授课对象:信息安全及相关专业本科 本课程的前导课程:高级语言程序设计、信息安全数学基础、通信原理 本课程的后续课程: 一、教学目的 本课程是信息安全专业的专业课。开设本课程的目的是使学生了解并掌握信息隐藏所涉及的基本理论和方法,具备信息隐藏和数字水印的基本能力。 二、教学要求 主要内容: 1、信息隐藏技术概论 2、隐秘技术与分析 3、数字图像水印原理与技术 4、基于混沌特性的小波数字水印算法C-SVD 5、一种基于混沌和细胞自动机的数字水印结构 6、数字指纹 7、数字水印的攻击方法、策略 8、数字水印的评价理论和测试基准 9、数字水印应用协议 10、软件水印 11、数字权益管理 基本要求: 通过对本课程的学习,对信息隐藏和数字水印所涉及的基本理论和方法有初步了解,熟悉和掌握几种主要的信息隐藏和数字水印方法与技术。 学时分配:

20学时。 有实验,另出 三、教材及主要教学参考用书 1、《信息隐藏技术与应用》,王丽娜、张焕国,武汉大学出版社,2006.8。 2、《信息隐藏技术——方法和应用》,汪小帆、戴跃伟、茅耀斌机械出版社,2001年(第1版)。 3、吴秋新等译,Stefan Katzenbeisser, Fabien A.P. Petitcolas Information Hiding Techniques for Steganography and Digital Watermarking,2001年9月(第1版)。 4、《信息隐藏技术及应用》,刘振华、尹萍编,科学出版社,2002年2月(第1版)。 大纲执笔者:王丽娜 大纲审定者:

【实验目的】: 了解图像小波变换。 掌握W-SVD 数字水印生成,嵌入,检测的方法。 了解数字水印基本模型。 学会用stirmark 攻击W-SVD 的方法。 【实验内容】:(请将你实验完成的项目涂“■”) □Windows+Matlab□其它:(请注明) 【实验分析】: 1、请尽量使用曲线图、表等反映你的实验数据及性能 2、对照实验数据从理论上解释原因 3、如无明显必要,请.不要 ....实验效果图 ..大量粘贴 4、说明你在以下栏目中分析所使用的方法,给出实验数据,最后总结结论 【实验效果】: 说明:本实验使用”db6”小波函数进行实验,可以适应不同大小的RGB图或灰度图以下是水印效果图:

图1 载体为256*256的RGB图 图2 载体为512*512的灰度图 1、水印强度参数α对水印鲁棒性的影响: (如果完成了本部分实验请写明你的方法、实验数据及结论) 方法是将α分别取0.01,0.05,0.1,0.5得到四张不同的嵌入水印图象(保持其他参数不变),再对这些图象做jpeg压缩,计算出相应的相关值,用matlab编程实现,得到下面四幅曲线图。

由上图可以看出,水印强度参数α越大,水印鲁棒性越好。实验时d/n=0.99,所以检测的阈值取0.1,随着α的增大,误检率降低。

2、水印强度参数α对水印不可见性的影响: (如果完成了本部分实验请写明你的方法、实验数据及结论) (1)方法: Watson的感知质量度量方法可以用来评估水印强度对水印不可见性的影响,只需将用此度量方法计算所得的结果进行比较。本实验在256*256的彩色图中按照不同的alpha值嵌入相同的水印,其中d/n=0.5,密钥为429,小波尺度为2,所得效果图及计算所得Watson质量如下: (2)结论: 除了(a)为原始图外,其余五幅图分别按顺序嵌入的水印强度alpha为0.1,0.3,0.5,0.7,0.9。直观的看,随着alpha的值的增大,图像的不可见性越来越差,相应的Waston质量的值也越来越大。因为Waston质量的求解,是建立在原图像和含水印图像的差值的基础上的,不可见性越差,差值就越大,相应Waston质量就越大。所以我们可以利用对含水印图像求Waston 质量,来评估水印的不可见性; 对于参数alpha,由于其值越大,通过它相乘得到的随机对角矩阵Σ就越大,因而得到的水印模板的数据量就越大,所以对原始图像低频系数的改变得就越多;而低频部分是图像能力最集中的地方,若低频系数改变大,则逆变换后图像改变程度就越大。这就是alpha值越大,水印不可见性越差的原因。 3、水印容量参数d/n对水印鲁棒性的影响: (如果完成了本部分实验请写明你的方法、实验数据及结论) (1)方法:这里取d/n=0.9,再分别取alpha为0.1, 0.3, 0.5, 0.7四个值进行实验,对图像进行不同程度和不同种类的攻击之后,通过常规检测方法(余弦定理)和经DCT变换后的检测方法得到的相关系数曲线(图中a表示alpha值):

黑客常用的攻击手法 互联网发展至今,除了它表面的繁荣外,也出现了一些不好的现象,其中网络安全问题特别被人们看重。黑客是网上比较神秘的一类人物,真正的黑客是为保护网络安全而工作的,但近年来出现了许多的黑客软件,进而产生一些伪黑客,他们不必了解互联网知识,使用一些黑客软件就能对他人造成损害,从而使互联网安全出现了许多危机。 黑客进行攻击的手法很多,我在这里为大家介绍一下常见的几种。 一、利用网络系统漏洞进行攻击 许多的网络系统都存在着这样那样的漏洞,这些漏洞有可能是系统本身所有的,如WindowsNT、UNIX等都有数量不等的漏洞,也有可能是由于网管的疏忽而造成的。黑客利用这些漏洞就能完成密码探测、系统入侵等攻击。对于系统本身的漏洞,可以安装软件补丁;另外网管也需要仔细工作,尽量避免因疏忽而使他人有机可乘。在个人电脑上网时出现的蓝屏炸弹就是利用了Windows在网络方面的一个Bug。 二、通过电子邮件进行攻击 电子邮件是互联网上运用得十分广泛的一种通讯方式。黑客可以使用一些邮件炸弹软件或CGI程序向目的邮箱发送大量内容重复、无用的垃圾邮件,从而使目的邮箱被撑爆而无法使用。当垃圾邮件的发送流量特别大时,还有可能造成邮件系统对于正常的工作反映缓慢,甚至瘫痪,这一点和后面要讲到的“拒绝服务攻击(DDoS)比较相似。对于遭受此类攻击的邮箱,可以使用一些垃圾邮件清除软件来解决,其中常见的有SpamEater、Spamkiller等,Outlook等收信软件同样也能达到此目的。 三、解密攻击 在互联网上,使用密码是最常见并且最重要的安全保护方法,用户时时刻刻都需要输入密码进行身份校验。而现在的密码保护手段大都认密码不认人,只要有密码,系统就会认为你是经过授权的正常用户,因此,取得密码也是黑客进行攻击的一重要手法。取得密码也还有好几种方法,一种是对网络上的数据进行监听。因为系统在进行密码校验时,用户输入的密码需要从用户端传送到服务器端,而黑客就能在两端之间进行数据监听。但一般系统在传送密码时都进行了加密处理,即黑客所得到的数据中不会存在明文的密码,这给黑客进行破解又提了一道难题。这种手法一般运用于局域网,一旦成功攻击者将会得到很大的操作权益。另一种解密方法就是使用穷举法对已知用户名的密码进行暴力解密。这种解密软件对尝试所有可能字符所组成的密码,但这项工作十分地费时,不过如果用户的密码设置得比较简单,如“12345”、“ABC”等那有可能只需一眨眼的功夫就可搞定。为了防止受到这种攻击的危害,用户在进行密码设置时一定要将其设置得复杂,并且不要以自己的生日和电话甚至用户名作为密码,因为一些密码破解软件可以让破解者输入与被破解用户相关的信息,如生日等,然后对这些数据构成的密码进行优先尝试。另外应该经常更换密码,这样使其被破解的可能性又下降了不少。1 四、后门软件攻击 后门软件攻击是互联网上比较多的一种攻击手法。BackOrifice2000、冰河等都是比较著名的特洛伊木马,它们可以非法地取得用户电脑的超级用户级权利,可以对其进行完全的控制,除了可以进行文件操作外,同时也可以进行对方桌面抓图、取得密码等操作。这些后门软件分为服务器端和用户端,当黑客进行攻击时,会使用用户端程序登陆上已安装好服务器端程序的电脑,这些服务器端程序都比较小,一般会随附带于某些软件上。有可能当用户下载了一个小游戏并运行时,后门软件的服务器端就安装完成了,而且大部分后门软件的重生能力比较强,给用户进行清除造成一定的麻烦。当大家在网上下载数据时,一定要在其运行之前进行病毒扫描,从而杜绝这些后门软件。在此值得注意的是,最近出现了一种TXT文件欺骗手法,表面看上去是一个TXT文本文件,但实际上却是一个附带后门程序的可执行

数字水印和数字产品的 版权保护 文件编码(008-TTIG-UTITD-GKBTT-PUUTI-WYTUI-8256)

数字水印和数字产品的版权保护 . 孔祥维 (大连理工大学信息学院, 116023) 杨德礼胡祥培 (大连理工大学管理学院, 116023) 摘要全球迅猛发展的Internet网络给世界经济带来了新的 商机,数字技术提供了与原作品同样精美的复制品,但同时 使得数字媒体的版权保护问题日益突出。本文介绍了最新的 多媒体版权保护技术-数字水印的概念,在阐述数字水印的 分类和特性的基础上,提出了以数字水印为基础的数字作品 版权保护系统,并研究了数字水印系统的处理框架和数字水 印算法。最后对数字水印技术进行了展望。 关键词数字水印数字产品保护版权保护系统 1 引言 随着多媒体技术和数字传输的迅猛发展,因特网和CD-ROM上的数字媒体应用正在呈爆炸式的增长。数字信号处理和网络传输技术可以对数字媒体(数字声音、文本、图像和视频)的原版进行无限制的任意编辑、修改、拷贝和散布,造成数字媒体作品的原创者巨大的经济损失,并对数字媒体的安全权限提出了挑战,促使数字媒体的知识产权保护和?国家自然科学基金重点项目()

信息安全问题日益突出,并已成为数字世界的一个非常重要和紧迫的议题。 目前的信息安全技术基本上以密码学理论为基础的,采用的传统方法是将文件加密成密文的密钥系统或公钥系统,提高加密、解密系统密级的方法是不断增加密钥的长度。据报道:56 bit长密钥的DES可在20多小时内攻破,因而这种方法在实际中变得越来越不安全[1]。另外这种将文件加密成密文的方法,在将密文解开后就失去了保密意义;加密的密文还容易引起许多好事者的兴趣,触发他们积极破译的激情。数字签名技术是一种较新的技术。已用于检验短信息的正式可靠性,虽然数字签名的标准已被许多国家采纳,可以通过私有密钥对数字产品进行签名,检测算法可用来检测产品的内容是否符合相应的签名,但因对多媒体中需要大量的签名,因而对多媒体保护的不适用也不方便。由此可见目前的保密方法在当今广泛应用的Internet多媒体信息安全中难以起到全 面保障的作用。 数字水印技术是九十年代中期信息安全领域的一个新方向。它是指用 信号处理的方法 在数字化的多媒体数据中嵌入隐蔽的水印标记,并使人的感知系统察觉 不出来,隐藏的水印标记只有通过专用的检测器才能提取出来的一种最 新的多媒体保密技术。 数字水印技术源于是在开放的网络环境下保护多媒体版权的新型技 术,它可验证数字产品的版权拥有者、识别销售商、购买者或提供关于 数字产品内容的其他附加信息,并将 这些信息以人眼不可见的形式嵌入在数字图像或视频序列中,用于确认 数字产品的所有权和跟踪侵权行为。除此之外,它在证据篡改鉴定,数

数字水印算法列举 湖南科技大学计算机科学与工程学院 ①基于LSB 的数字水印方案(空间域、不可逆、不可见和盲检测) 嵌入步骤: (1)先把水印信息转化为二进制比特流I。 (2)根据I的长度生成密钥K,并且严格保存。密钥K是对图像载体像素位置的一个映射。 (3)把I中的每一位依次根据密钥K,置换掉原始载体图像中相应位置的像素最后一位。提取步骤: (1)根据严格保存的密钥K遍历嵌入了水印的图像中的相应像素,提取出最后一位。 (2)将提取出来的每一位重新组合成水印信息。 ②基于差分扩展的数字水印方案(变换域、可逆、不可见和盲检测) 嵌入步骤: (1)将图像M分成像素点对(x,y),将水印信息转化为二进制比特流,比特流的每一位用m 表示。 (2)根据水印信息比特流的长度随机生成信息的嵌入位置k作为密钥信息严格保存。(3)对图像M计算均值l和差值h:?????-=+=y x h y x floor l 2((floor表示向下取整) (4)将水印比特信息m以差值扩展的方法嵌入到差值h中:m h h +?='2(5)将得到的h '代入(3)中,得到新的图像像素对,形成嵌入秘密信息后的图像C。提取步骤: (1)将图像C分成像素点对(x,y),读入密钥信息K。 (2)将图像C依旧按照嵌入步骤中的(3)式计算均值l和差值h。 (3)根据密钥k找到相应位置,提取差值h的最后一位比特信息m,再将差值h进行变换得到1>>='h h 。 (4)将提取到的比特信息m进行组合可以恢复水印信息,将得到的h '代入嵌入步骤的(3)中计算新的图像像素对可以恢复原始图像载体M。 ③基于直方图修改的数字水印算法(空间域、可逆、不可见和盲检测) 嵌入步骤:(1)找到直方图的零点z和峰值点p,将z v p <<的像素值v自加1。 (2)漂移后的直方图v=p处即为嵌入水印的位置,将水印信息转化为二进制流并记为k,按顺序嵌入,即k v v +=';(3)得到的由像素值v '组成的图像就是嵌入秘密信息后的图像。同时p、z以密钥的形式保存。 提取步骤: (1)读取密钥,得到p、z的值。 (2)遍历图像的每个像素,当像素v=p时,提取信息0并保持数据不变;当v=p+1时,提取信息1并将数据减1。 (3)当v